➰ 서론

OWASP가 OWASP API Security Top10(2019)을 공유한 지 4년 만에 2023년에 새롭게 갱신된 OWASP API Security Top10(2023)을 발표했다.

4년만에 발표를 했기 때문에 개정된 내용을 살펴보며 어떤 보안 취약점을 살펴보는 것이 더 중요한지 파악하고 변경된 부분을 확인하며 4년 사이에 어떤 기술들이 발전했는지 흐름도 살펴보도록 하자.

➰ OWASP란

OWASP(The Open Web Application Security Project)는 안전한 웹 및 어플리케이션을 개발할 수 있도록 지원하기 위해 미국에서부터 시작된 비영리 단체이며, 오픈소스 웹 어플리케이션 보안 프로젝트를 진행하는 단체이다.

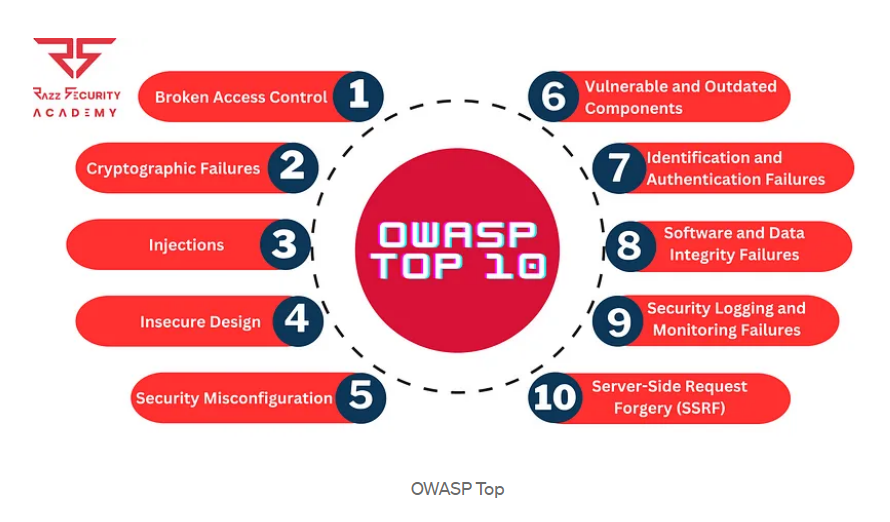

OWASP는 가장 큰 오픈소스 웹 애플리케이션 보안 프로젝트로 주로 웹에 관한 정보노출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하며, 10대 웹 애플리케이션의 취약점(OWASP TOP 10)을 발표한다.

OWASP는 개방형 커뮤니티로, 모든 자료와 정보가 모든 사람을 위해 웹사이트에서 무료로 쉽게 액세스 할 수 있다. OWASP는 보안 취약점의 기준이 되고, 대응방안은 국내 공식 자료로 활용되기도 한다.

필자도 OWASP가 개방형 커뮤니티로 운영되는지는 몰랐다. 보안취약점 가이드, 대응 가이드, 질문 등이 있다면 위 커뮤니티를 이용하면 될 것 같다.

🌱 OWASP 커뮤니티 주소

https://owasp.org/www-community/

➰ OWASP Mobile Top 10 2024

OWASP TOP 10은 악용가능성, 탐지가능성 및 영향에 대해 빈도수가 높고 보안상 영향을 크게 줄 수 있는 10가지 웹 애플리케이션 보안 취약점 목록이다.

- M1: 부적절한 자격 증명 사용(Improper Credential Usage)

- M2: 불충분한 공급망 보안(Inadequate Supply Chain Security)

- M3: 보안에 취약한 인증 및 권한 부여(Insecure Authentication/Authorization)

- M4: 부족한 입력/출력 검증(Insufficient Input/Output Validation)

- M5: 안전하지 않은 통신(Insecure Communication)

- M6: 불충분한 개인 정보 보호 제어(Inadequate Privacy Controls)

- M7: 부족한 바이너리 보호(Insufficient Binary Protections)

- M8: 잘못된 보안 구성(Security Misconfiguration)

- M9: 안전하지 않은 데이터 저장소(Insecure Data Storage)

- M10: 불충분한 암호화(Insufficient Cryptography)

➿ OWASP Mobile Top 10 (2019 vs 2024)

-

기존 M3와 M6이 신규M3으로 통합되었다.

-

기존 M8과 M10은 2024 Top10에서 제외되었다.

-

기존 M2와 M4, M9는 2024 Top10에서 순위는 동일하지만 내용이 업데이트 되었다.

-

M6, M7, M10이 신규 취약점으로 랭크되었다.

| 현재 M 항목 | 새로운 M 항목 | 비고 |

|---|---|---|

| M1: 부적절한 플랫폼 사용 | M1: 부적절한 자격 증명 사용 | 신규 |

| M2: 안전하지 않은 데이터 저장소 | M2: 불충분한 공급망 보안 | 신규 |

| M3: 안전하지 않은 통신 | M3: 보안에 취약한 인증 및 권한 부여 | 기존 M3 & M6 항목 병합 |

| M4: 안전하지 않은 인증 | M4: 부족한 입력/출력 검증 | 신규 |

| M5: 불충분한 암호화 | M5: 안전하지 않은 통신 | 기존 항목 순서 변경 |

| M6: 안전하지 않은 승인 | M6: 불충분한 개인 정보 보호 제어 | 신규 |

| M7: 열악한 코드 품질 | M7: 부족한 바이너리 보호 | 기존 M8 & M9 항목 병합 |

| M8: 코드 변조 | M8: 잘못된 보안 구성 | 기존 M10 항목 재표현 |

| M9: 리버스 엔지니어링 | M9: 안전하지 않은 데이터 저장소 | 기존 항목 순서 변경 |

| M10: 관련 없는 기능 | M10: 불충분한 암호화 | 기존 항목 순서 변경 |

- 최신 API 기반 애플리케이션은 수천 개의 API 엔드포인트와 수많은 매개변수로 인해 점점 더 복잡해지고 있다. 그래서 액세스 제어 및 승인이 API 보안에서 더 중요한 부분으로 자리잡고 있다.

OWASP top 10에서 상위 5개 중 3개가 권한과 관련된 항목이고 이 트렌드를 보여준다. - SSRF(Server Side Request Forgery, 서버 측 요청 위조)가 목록에 추가되었다. 기존에 있던 취약점이지만 MSA 아키텍쳐 사용 빈도가 늘어나고, 실시간 기능을 활용하는 사용자가 늘어나면서 해커가 SSRF 취약점을 악용하기 쉬워지면서 OWASP Top 10 에 포함되었다.

MSA 구조로 코드를 작성하고 실시간 기능을 사용하면서 해커가 SSRF 공격을 하기 좋은 환경을 조성해준 셈이다.

➰ 결론

마이크로 서비스 아키텍쳐가 많이 활용되고, 수천개의 API 엔드포인트가 생성되면서 OWASP에서도 변화를 인식하고 2019년 이후로 처음으로 항목들을 개정하여 API Security Top10 2023을 발표했다. 위 취약점 외에 다른 취약점은 중요하지 않다는 것은 아니다. 주로 많이 발생하고 중요성이 큰 취약점을 기준으로 10가지를 발표한 것이고 이 외에도 주의해야 할 많은 취약점이 있다.

이를 예방하기 위해 개발과정에서도 보안을 고려하는 시큐어 코딩이나 방화벽을 강화하는 등 보안 대책이 필요하다. 이제는 개발자도 보안을 알아야 하는 시대가 온 것이다.