VPC

AWS 계정 전용 가상 네트워크

다른 가상 네트워크가 논리적으로 분리되어 있음!

대부분 aws 서비스는 퍼블릭 인터넷에서 접근 가능(S3, 다이나모 디비 등)

근데 VPC는 원래 퍼블릭 인터넷에서 접근할 수 없음.

단, 예외적으로 EC2는 인터넷 게이트웨이를 통해 외부와 통신할 수 있음.

VPC 내부의 EC2가 VPC 외부의 AWS에 접근하려면 인터넷 게이트웨이를 통해 외부로 나간 후 퍼블릭 인터넷을 통해 접근해야 함.

원칙적으로 VPC는 외부와 격리된 네트워크를 구성하는 것

VPC 구성 요소

서브넷

- vpc 하위 단위로 vpc에 할당된 IP를 더 작은 단위로 분할

- 하나의 서브넷은 하나의 가용영역(AZ)에 위치

- CIDR block range로 ip주소 지정

인터넷 게이트웨이

- vpc가 외부의 인터넷과 통신할 수 있도록 경로를 만들어주는 리소스

- 기본적으로 확장성과 고가용성이 확보

- 라우트 테이블에서 경로 설정 후 접근 가능

- NAT 기능을 한다.

- 무료

NACL / 보안그룹

- VPC 내 서브넷을 위한 방화벽

- 각 서브넷에 대해 허용 또는 거부할 수 있는 인바운드 및 아웃바운드 네트워크 트래픽 규칙 설정

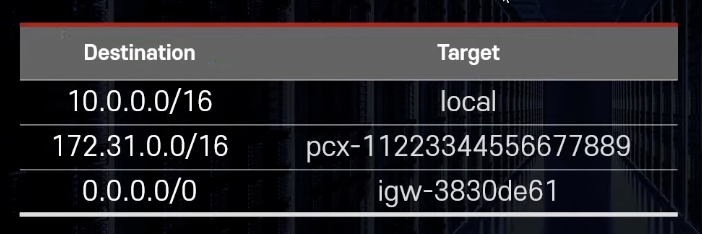

라우트 테이블

- 트래픽이 어디로 가야 할지 알려주는 이정표

- 기본적으로 VPC 생성 시 1개 생성

ip가 들어오면 이 ip가 어디로 가야하는지 target을 알려줌.

라우트테이블은 구체적인 아이피에 우선적으로 할당됨.

NAT Instance / NAT Gateway

- 프라이빗 서브넷의 인스턴스가 인터넷에 접근할 수 있도록 하지만, 외부에서 이러한 인스턴스로의 직접 접근은 허용하지 않습니다.

- NAT Instance: 사용자가 직접 관리해야 하는 EC2 인스턴스 기반의 NAT 솔루션입니다.

- NAT Gateway: AWS에서 관리하는 서비스로, 높은 확장성과 가용성을 제공합니다.

Bastion Host

- 보안상의 이유로 인터넷에 직접 노출되지 않는 프라이빗 네트워크 내 리소스(예: 서버)에 접근할 수 있도록 하는 점프 서버(jump server) 역할을 합니다.

- 일반적으로 보안 강화를 위해 퍼블릭 서브넷에 위치하며, 엄격한 보안 규칙을 적용받습니다.

VPC Endpoint

- VPC 내의 리소스가 AWS 서비스(예: S3, DynamoDB)와 사설 연결을 통해 직접 통신할 수 있도록 하는 엔드포인트입니다.

- 인터넷을 거치지 않고 AWS 서비스에 안전하게 접근할 수 있으며, 트래픽은 AWS 네트워크 내에서만 유지됩니다.