IAM (Identity and Access Management)

- AWS 리소스를 사용하기 위한 모든 요청은 IAM을 통해 이루어짐

- AWS 서비스와 리소스에 대한 액세스를 안전하게 관리할 수 있음

- AWS 사용자 및 그룹을 만들고 관리하며 AWS 리소스에 대한 액세스를 허용 및 거부 할수 있음

- AWS 어카운트 관리 및 리소스/사용자/서비스의 권한 제어

- 서비스 사용을 위한 인증 정보 부여

- 사용자 생성 및 관리 및 계정의 보안

- 사용자의 패스워드 정책 관리 (일정시간마다 pw변경 등)

- 다른 계정과의 리소스 공유

- Identity Federation (facebook로그인, 구글로그인 등)

- 계정에 별명 부여 가능 (로그인 주소 생성가능)

- 글로벌 서비스 (리전 서비스X)

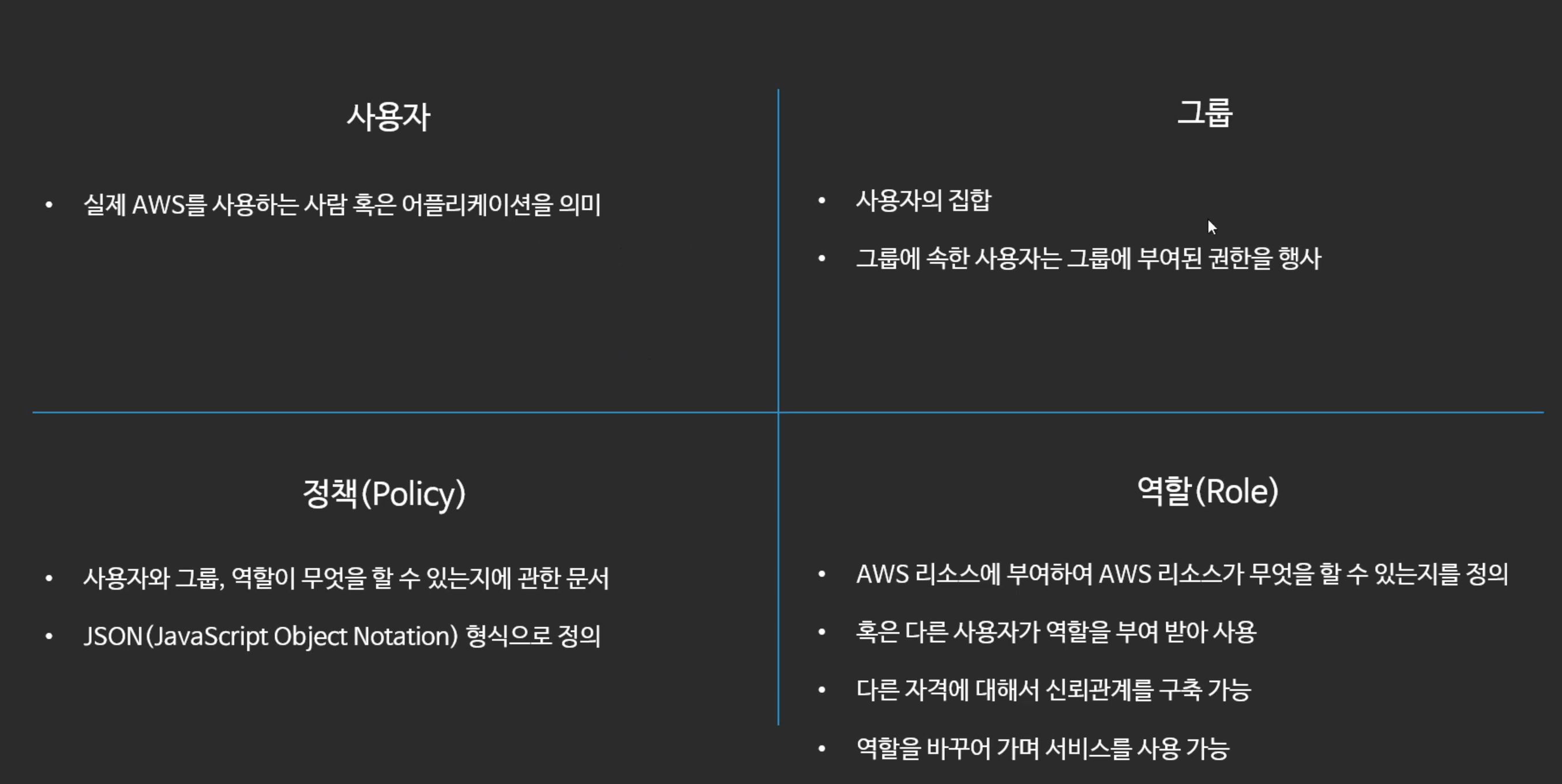

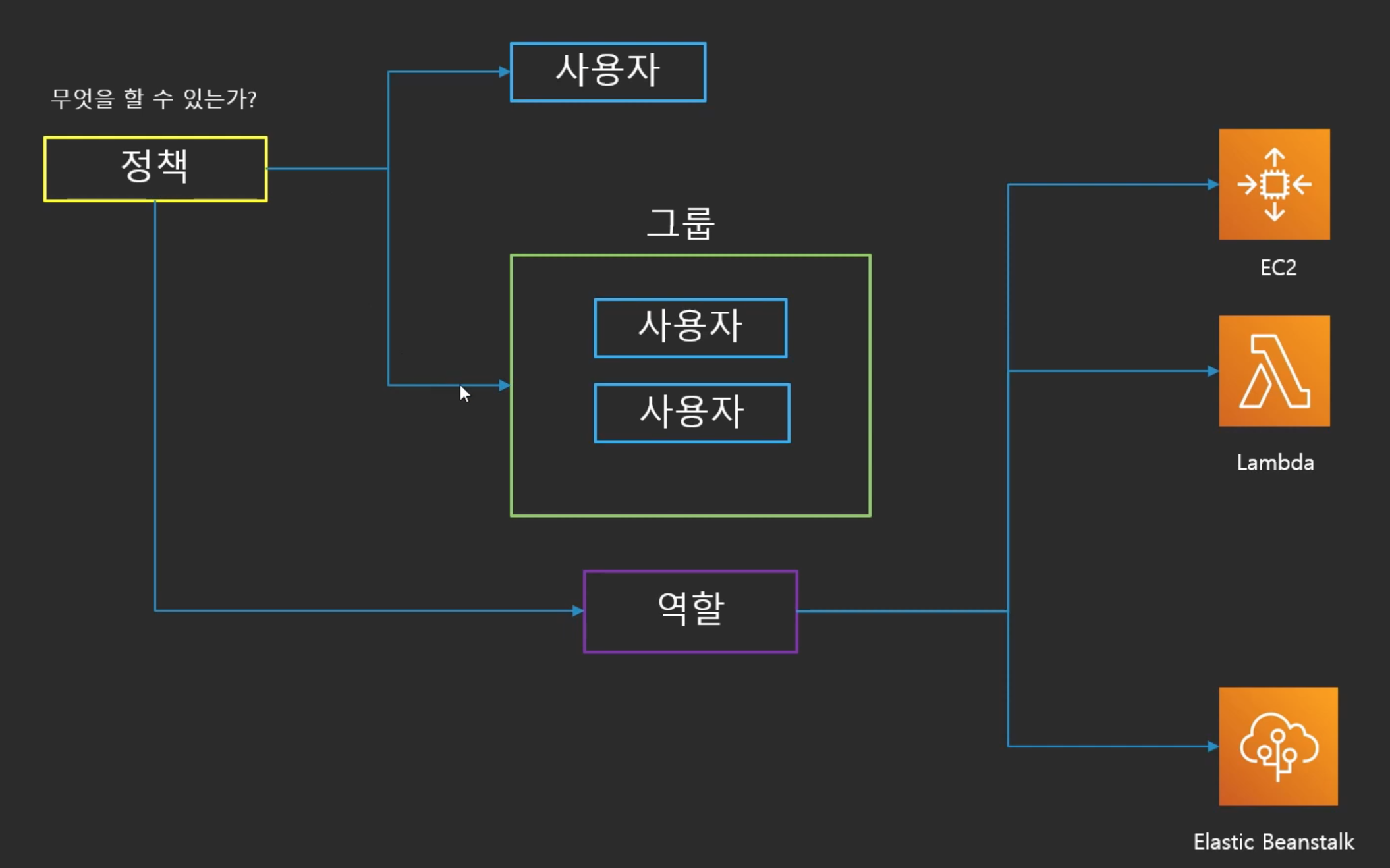

IAM 구성

- 누가,언제,어디서,무엇을,어떻게,왜에 대한 모든 것은 정책으로 결정

- 예를 들어, 회사IP로 된 요청에서 2-3시까지만 S3의 특정 버킷의 회계자료를 열람할수 있다.

- 사용자, 그룹, 역할에 부여가 됨

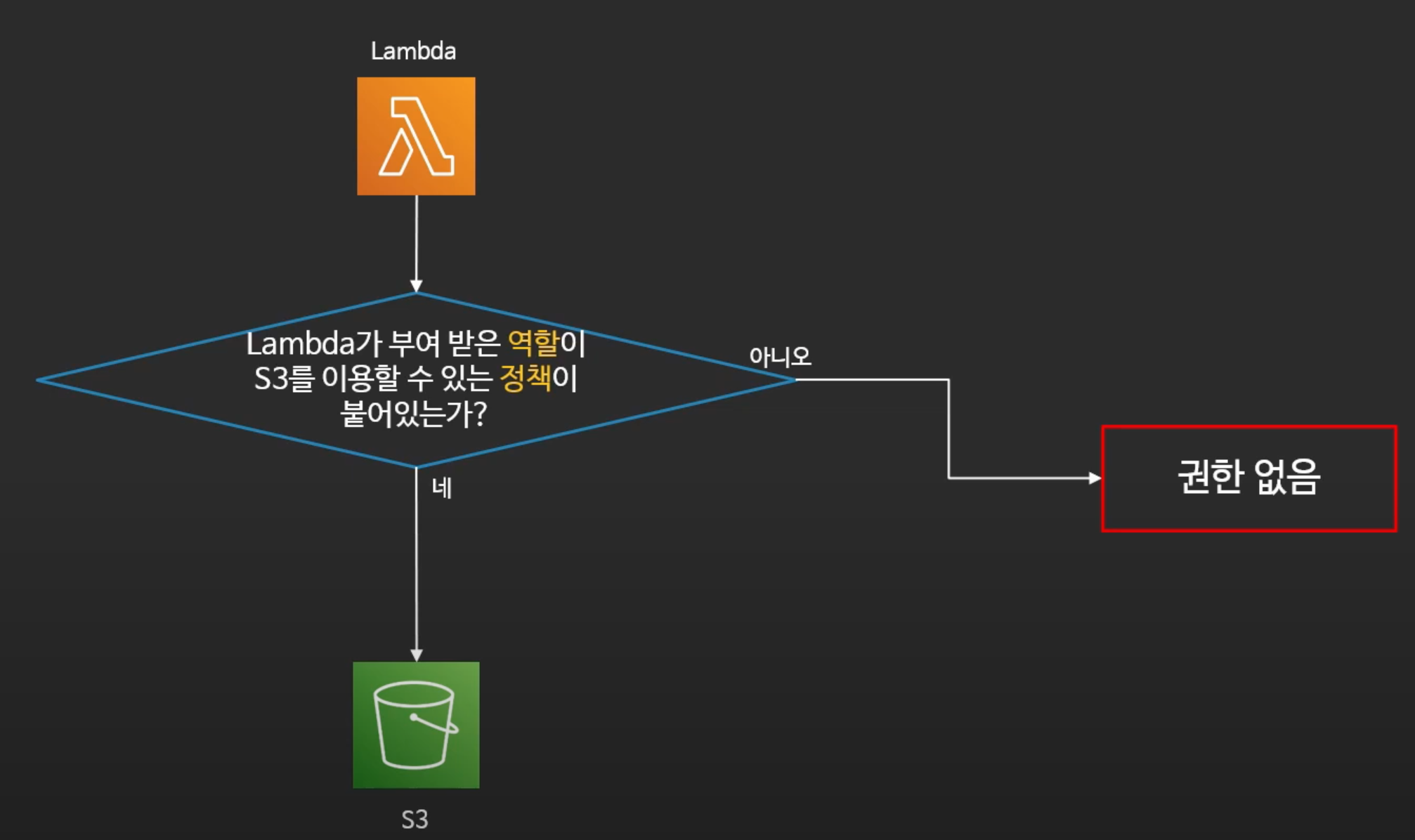

- 역할은 AWS 서비스에 붙어서 서비스들이 무엇을 할수있는지 결정

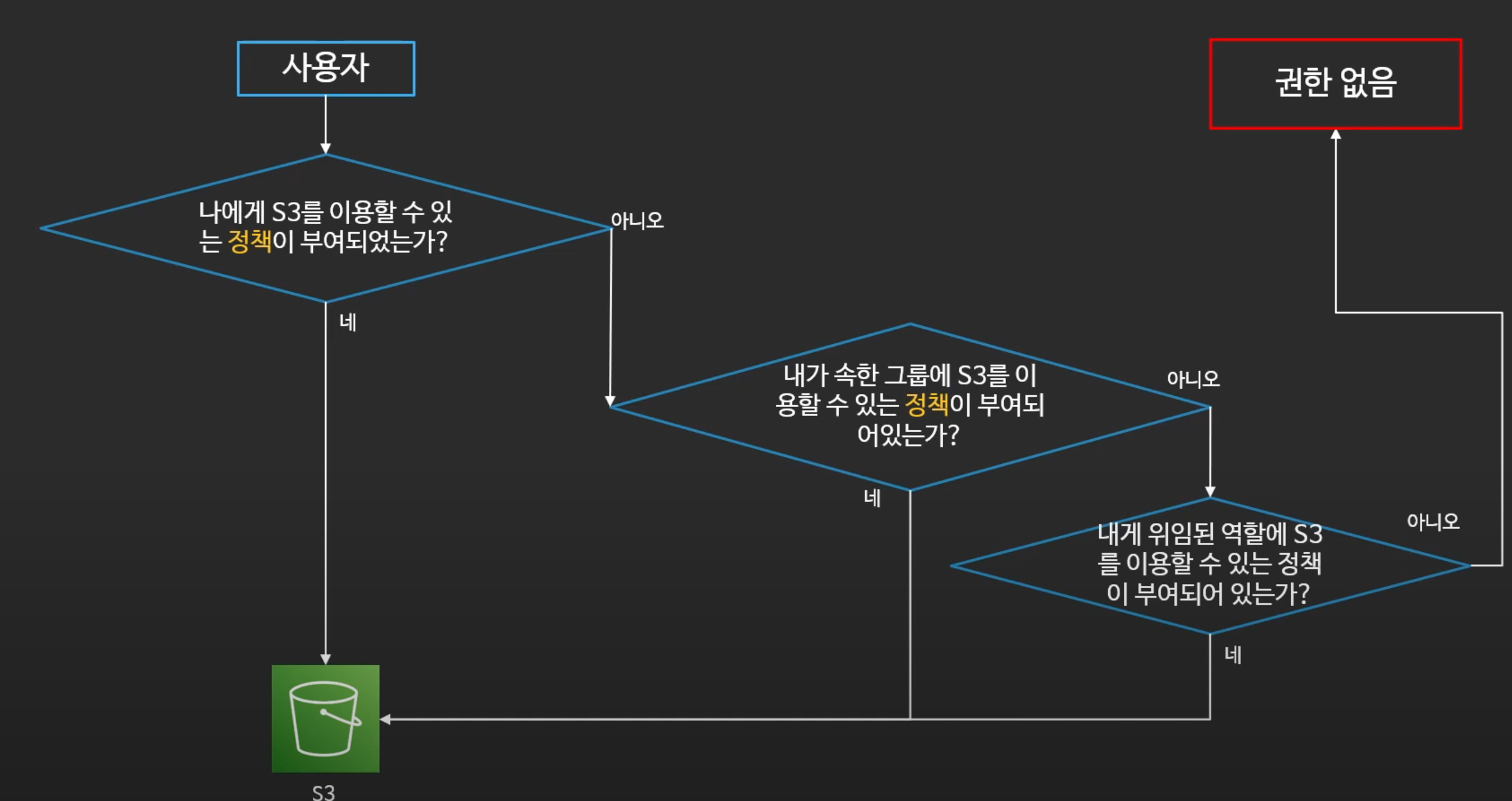

권한 검증

-

만약 사용자가 S3를 사용하고 싶을 경우

-

Lambda에서 S3서비스를 이용하고 싶을 경우

사용자의 종류

1. 루트 사용자

결제 관리를 포함한 계정의 모든 권한 가짐

관리 목적 이외에 다른 용도로 사용하지 않는 것 권장

탈취 되었을 때 복구가 매우 어려움 --> *MFA를 설정하는 것 권장

** MFA(Multi-factor authentication): 일회용 패스워드 생성하여 로그인 하는 것

2. IAM 사용자

- IAM을 통해 생성해서 사용하는 사용자

- 한사람 혹은 하나의 어플리케이션을 의미

- 설정 시 콘솔 로그인 권한 부여 가능 (설정안하면 못함)

- 설정 시 AWS 서비스를 이용할 수 있음 (설정안하면 못함)

** AWS 서비스를 이용할 때

1. Access Key (User name에 해당)

2. Secret Access Key (User PW에 해당)

를 사용한다. API 호출할때 필요

- AdminAccess를 부여하더라도 루트 사용자로 별도의 설정을 하지 않으면 Billing 기능을 사용할 수 없음

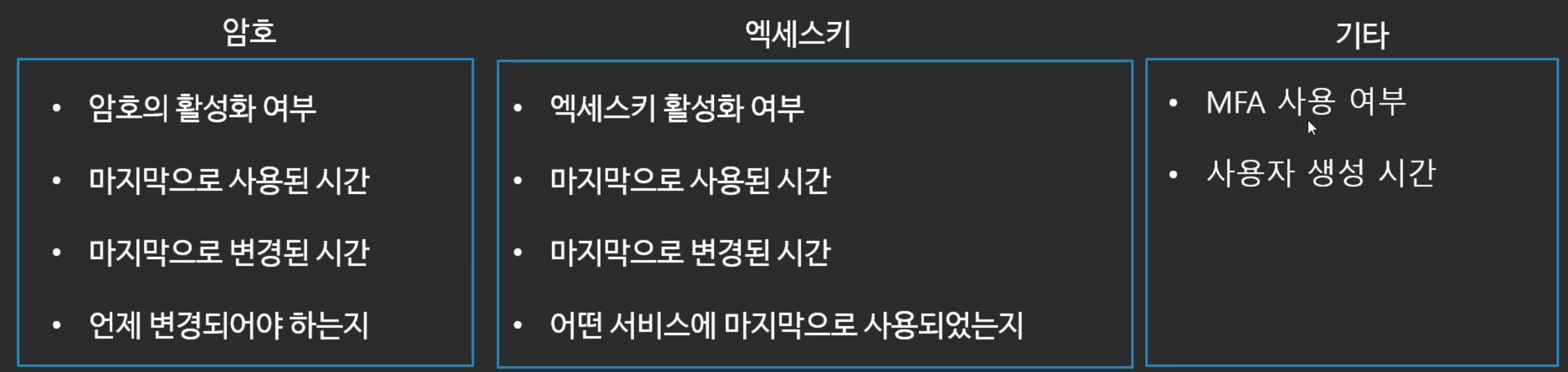

IAM 자격증명 보고서

-

계정의 모든 사용자와 암호, 액세스키, MFA 장치 등의 증명상태를 나열하는 보고서를 생성하고 다운로드 가능

-

4시간에 한번씩 생성가능

-

AWS 콘솔, CLI, API에서 생성요청 및 다운로드 가능

-

포함되는 정보는 아래 그림

IAM 모범 사용사례

- 루트 사용자는 사용X

- 불필요한 사용자 만들지 않기

- 가능하면 그룹과 정책을 사용하기

- 최소한의 권한만을 허용하기 (Principle of least privilege)

- MFA 활성화하기

- AccessKey 대신 역할을 활용하기

- IAM 자격 증명 보고서(Credential Report) 활용하기