용어 정리

인증과 인가의 차이

- 인증 [Authentication]

- 인가(또는 권한 부여) [Authorization]

| 인증 | 인가 |

|---|---|

| 사용자가 제시한 유효한 자격 증명 (Passwd, 지문, 인증서 등)을 검증하여 신원을 확인하는 과정 | 이미 인증된 사용자가 특정 자원(resource)에 접근할 수 있는 권한이 있는지를 결정하는 과정 |

| "사용자가 실제로 주장하는 그 사람이 맞는지" | "해당 사용자가 어떤 범위까지 접근·실행할 수 있는지" |

| 권한 부여 이전에 선행되어야하는 과정 | 인증 성공후에 수행됨 (접근을 세분화) |

| 일반적으로 ID 토큰 형태로 발급되어 신원 정보 전달 | 일반적으로 Access 토큰 형태로 발급되어 접근 권한을 전달 |

| 대표적인 Protocol : OIDC | 대표적인 Protocol : OAuth 2.0 |

단어정리

Provisioning: 필요한 자원이나 서비스를 사전에 준비하고 할당하는 과정federation: 서로 다른 시스템이나 조직이 협력하여 데이터를 공유하거나 상호 운영성을 제공하는 구조

IAM, IDM, IDaaS 용어의 차이

| 풀네임 | 설명 | 주요 기능 | 제공 방식 |

|---|---|---|---|

IDM: Identity Management | 사용자 신원 정보(ID) 자체를 생성·저장·관리하는 시스템 | 계정 생성/수정/삭제, 속성 관리, 계정 라이프사이클 | 온프레미스 또는 클라우드 |

IAM: Identityand Access Management | IDM 기능을 포함하며 사용자 인증·인가·권한 제어까지 통합 관리 | 인증(Authentication), 권한 부여(Authorization), 접근 제어, 프로비저닝, 모니터링 | 온프레미스, 클라우드, 하이브리드 |

IDaaS: Identity as a Service | IAM을 클라우드 서비스 형태로 제공 | IAM 모든 기능 + SSO, MFA, 중앙 디렉터리, 감사 로그 제공 | 구독형 클라우드 서비스 |

🗝️IAM

Identity and Access Management 의 약어

IT 시스템에서 Digital ID 및 사용자 액세세 권한의 프로비저닝과 보호를 담당하는 Management

적절한 사용자 및 구성요소들이 적절한 자원에 적재적소로 접근할 수 있게 해줌

- 사용자 또는 컴퓨터 및 소프트웨어 구성요소에 특정 자원에 대한 접근 권한이 부여되거나 거부됨

IAM이 수행하는 일

- ID 관리

- ID federation

- 사용자 프로비저닝 및 프로비저닝 해제

- 사용자 인증

- 사용자 권한 부여

- 액세스 제어

- 보고서 및 모니터링

주요 기능 및 역할

🔹관리 Administration

ID 관리또는ID 라이프사이클 관리라 칭하는 ID관리는 시스템에서 사용자 ID를 생성, 유지 및 안전하게 폐기하는 프로세스시스템에 누가, 무엇이 있는지 파악한 후 일반적으로 각 사용자(인가 및 비인가)에게 고유한

Digital ID를 부여함

- ID 관리 : 사용자 계정을 생성, 수정, 삭제하며 역할 변경 시 권한을 업데이트하는 과정

- Access 관리 : 사용자의 ID가 확인된 후 특정 자원에 접근하려는 시도가 있을 때, 적절한 권한이 있는지 검증하고 접근을 제어하는 과정

Digital ID는 특정 Entity에 연결된

- 개인 정보 (이름, 생년월일, 이메일, 전화번호)

- 인증 정보 (로그인 자격 증명(ID/PW, 인증서, OTP, 생체정보))

- 역할·권한 정보 (직위, 소속, 접근 권한)

- 행위 정보 (로그인 패턴, 기기·위치 데이터)

와 같은 고유한 속성의 집합

또한, 일반적으로 중앙 DB:Database 또는 Directory에 저장되며, 신뢰할 수 있는 단일 소스의 역할을 함

이렇게 저장된 정보를 사용하여 사용자를 검증하고 사용자가 수행할 수 있는 것을 결정

🔹인증 Authentication

AuthN:Authentication, 인증이란 사용자가 자신이 주장하는 사람과 동일하다는 것을 확인하는 과정사용자가 시스템에 로그인하거나 resource(자원)에 대한 액세스를 요청할 때, ID를 보증하기 위한 자격증명을 요청하여 인증요소를 공유하게 되며 이러한 자격증명을 저장된 데이터와 비교하여 검증함

각 사용자의 성질에 따라

- person : 자격증명(인증요소)

- not person : 디지털 증명서

를 제출함

일반적으로는 사용자 이름 및 암호, 지문, 인증서 또는 일회성 암호와 같은 자격증명이 필요함

🔹권한 부여 Authorization

Authorization은 확인된(인증된) 사용자에게 resource에 대한 적절한 수준의 접근 권한을 부여하는 과정

Authentication은Authorization을 위한 필수 구성요소로 사용자가 자격을 증명하면 시스템은 저장된 데이터에서 해당 ID와 연결된 권한을 확인하고 그에 따라 사용자에게 권한을 부여함

접근권한을 설정하기 위한 방식으로는

DAC: Discretionary Access Control

: 임의적 접근 통제, 소유자가 해당 오브젝트에 대한 액세스 권한을 직접 부여하고 제어하는 방식MAC: Mandatory Access Control

: 강제적 접근 통제, 보안 정책이 중앙에서 관리되며 사용자가 개인적으로 이를 변경할 수 없는 시스템RBAC: Role Based Access Control

: 역할기반 접근 통제, 사용자의 역할에 따라 액세스 권한을 부여하는 모델

(IAM에서는 RBAC가 일반적)ABAC: Atttibyte Based Access Control

: 속성기반 접근 통제, 사용자 속성(직위, 부서, 위치, 기기 등), 자원 속성, 환경 속성(시간, 네트워크 구간 등)에 기반하여 제어하는 방식PBAC: Policy Based Access Control

: 규칙기반 접근 통제, 미리 정의된 정책(Policy)에 따라 접근을 제어하는 방식

대부분의 접근권한 프레임워크는 사용자가 작업을 완료하는데 필요한 최소한의 권한만 가져야 한다는 최소권한원칙에 따라 설계됨

🔹감사 Auditing

감사는 IAM 시스템과 그 구성 요소(관리, 인증 및 권한 부여)가 제대로 작동하는지확인하는 것

사용자가 접근 권한을 사용하여 수행하는 모든 활동을 추적하고 기록함

사용자가 권한이 없는 항목에 접근하지 못하도록 보장하며, 권한이 있는 사용자가 권한을 남용하지 않도록 보장

감사는 ID 관리의 핵심 기능이며 규정 준수에 매우 중요함

조직은 보안 규정에 따라 사용자 접근 권한을 제한해야 함

감사 도구와 절차는 IAM 시스템이 규정을 제대로 지키는지 확인하는데 쓰이며 감사 기록은 규정 준수를 증명하거나 위반 사항을 빠르게 찾아내는 데 도움이 됨

중요한 이유

보안 및 규정 준수:

IAM은 조직의 데이터·시스템과 같은 핵심 자산을 보호하고, 각종 법적·산업 규제 요구 사항을 충족하기 위해 반드시 필요함

- 금융, 의료, 공공 등 규제가 강한 산업에서는 사용자 접근 제어와 감사 기록 보관이 플수

- 사용자 권한을 지속적으로 검증·제한함으로써 내부자 위협 및 데이터 유출 가능성을 최소화

- 규제 기관이나 감사 시, IAM 로그와 보고서를 통해 조직이 보안·규정 요건을 충족했음을 증명할 수 있음

효율적인 관리:

사용자 계정과 권한을 중앙에서 통합 관리함으로써 IT 운영의 효율성을 높임

- 신규 계정 생성, 부서 이동 시 권한 변경, 퇴사자 계정 폐기 등 사용자 라이프 사이클 자동화

- 불필요하거나 중복된 권한을 줄여 관리 복잡성을 낮춤

- 셀프서비스 패스워드 초기화, 자동 승인 워크플로우 등을 통해 ID 부서의 반복 업무 부담을 감소

공격 방지:

무단 접근을 차단하고, 계정과 권한을 엄격히 제어함으로써 사이버 공격 가능성을 줄임

- 권한 없는 접근을 방지하여 랜섬웨어, 데이터 유출, 내부자 공격 위험 완화

- 최소권한 원칙(Least Privilege)을 적용해 계정 탈취나 오남용 시 피해 범위를 최소화

- 다단계 인증(MFA), 조건부 접근(Conditional Access), 세션 모니터링 등을 통해 계정 기반 공격을 효과적으로 탐지 및 대응

🗝️IDaaS [IDM]

Identity as a Service의 약어

IDaaS는 클라우드로 제공되는 IAM 서비스로, On-prem 설치 없이 구독형으로 인증·권한·프로비저닝 기능을 제공함

클라우드에서 SSO, MFA, 디렉터리, 사용자 프로비저닝, 감사 로그 등을 서비스 형태로 제공함

주요 기능

IDaas는 MFA, 비밀번호가 필요 없는 액세스에서 SSO에 이르기까지 광범위한 IAM 기능을 다룸

사용자는 이러한 기능들을 조합하여 접근하려는 사용자(사람, 장치 등)에게 적절한 접근 권한을 부여할 수 있음

-

공통 제공 기능

: 주요 IDaaS에서 대부분 기본적으로 제공되는 기능 -

차별화 기능

벤더별 경쟁 포인트

: 벤더별로 제공 범위·수준이 다르거나 고급 요금제 또는옵션에서만 제공하는기능- Passwordless 인증(FIDO2, push 기반, 생체인증 등)

- ABAC(Attribute-Based Access Control) 및 세분화된 권한 정책

- 고급 리스트 기반 접근 제어 (행위 분석, UEBA 활용)

- Joiner-Mover-Leaver 자동화 (역할/직무 변경 프로세스)

- SaaS·파트너 시스템 확장성 (사전 커넥터, Marketplace 에코시스템)

- 규제 준수 리포트 및 이상행동 탐지

공통 제공 기능

- 인증 (Authentication)

- SSO

Single Sign-On - MFA

OTP, SMS, 이메일 등 기본 MFA

- SSO

- 인가 (Authorization)

- RBAC

Role-Based Access Control

- RBAC

- 계정 및 프로비저닝 (Identity Lifecycle Management)

- 사용자 생성, 수정, 삭제 지동화

기본 SaaS·AD 동기화 기준

- 사용자 생성, 수정, 삭제 지동화

- 디렉토리 서비스

- On-prem AD/LDAP 연동

- On-prem AD/LDAP 연동

- 페더레이션 (Federation)

- SAML, OAuth2.0, OpenID Connect 표준 프로토콜 지원

- SAML, OAuth2.0, OpenID Connect 표준 프로토콜 지원

- 정책 및 보안 관리

- 조건부 접근 제어

기본 : 위치, 디바이스 상태 등 단순 정책

- 조건부 접근 제어

- 모니터링 및 감사 (Audit & Compliance)

- 접근 로그, 인증 이벤트 기록

- 접근 로그, 인증 이벤트 기록

- 셀프 서비스 (Self-Service)

- 비밀번호 초기화

셀프 리셋

- 비밀번호 초기화

장점

관리의 자동화, 보안 강화, 비용의 효율성 극대화, 규제 대응을 동시에 취할 수 있음

운영 효율성

- 관리 부담 감소

: 계정 생성부터 권한 변경, 퇴사 시 해지와 같은 프로비저닝 자동화가 가능하며 이로 인해 관리자의 개입이 줄어듦 - 접근 단순화

: 애플리케이션마다 로그인 할 필요 없이 한 번의 인증으로 접근이 가능한 SSO로 인해 사용자의 편의성과 생산성이 높아짐

보안 강화

- 계정 탈취 위험 감소

: MFA, Passwordless, Push 인증 등 다양한 인증 수단을 제공함에 따라 계정 탈취 위첨이 줄어듦 - 위협 실시간 대응

: 사용자 위치, 디바이스, 행동 패던에 따라 접근 제어가 가능하여 위협 발생 시 실시간 대응이 가능함 - 관리 사각지대 감소

: 중앙 집중식으로 계정과 권한을 관리하여 관리의 사각지대가 줄어듦

확정성과 연동성

- 통합 연결

: 클라우드 SaaS뿐 아니라 기존 On-prem 시스템도 연동이 가능하여 이기종 환경에서도 일관된 접근 관리가 가능함 - 외부 서비스와 통합

: SAML, OAuth, OpenID Connect 등 표준 프로토콜 지원하여 외부 서비스와의 통합이 용이함

비용 절감

- 구축·운영 비용 절감

: 별도의 On-prem IAM 서버와 운영 인력이 필요하지 않아 인프라 구축과 운영에 비용을 절감할 수 있음 - 인력·시간 비용 절감

: 비밀번호 분실 시 헬프데스트 문의가 줄어들어 지원 인력 비용과 사용자 대기 시간이 감소함

규제 및 감사 대응

- 사고 발생 추적 용이

: 접근 기록과 인증 이벤트 로그를 중앙에서 관리할 수 있어 보안 사고 발생 시 추적에 용이함 - 대응 효율성 극대화

: GDPR, ISO, HIPAA 등 규제 준수를 위한 리포트를 자동으로 제공하여 컴플라이언스 대응 효율성을 높일 수 있음

단점과 한계

서비스 의존, 벤더 종속, 고급 기능 제산, 규제 및 보안 고려, 연동 비용 등의 주요 한계점이 존재함

서비스 의존성

- 전체 접근 영향 가능성

: 클라우드 기반 서비스에 의존하기 때문에 서비스 장애 발생 시 인증과 접근 전체에 영향이 발생함 - 가용성 차이

: 벤더별 SLA 수준과 안정성에 따라 서비스 가용성에 차이가 존재함

= 서비스 제공업체와 고객 간의 계약으로, 제공될 서비스와 예상되는 성능 수준을 정의

벤더 종속성

- 전환 어려움

: 특정 IDaaS 벤더 솔루션에 맞춘 정책, 연동, 프로비저닝을 구현할 경우 다른 벤더로 전환이 어려움 - 데이터 이동 비용 발생

: 기존 시스템과 완전 통합 시 데이터 이동과 재구성에 추가 비용이 발생함

맞춤형 정책 및 고급 기능 제한

- 고급 기능 접근 제한

: 세밀한 ABAC, AI 기반 리스크 분석, 세션 제어 등 일부 고급 기능은 프리미엄 요금제에서만 제공됨 - 표준 기능만으로 요구 충족 어려움

: 복잡한 기업 환경에서는 기본 제공 기능만으로 모든 요구 사항을 충족하기 어려움

보안·규제 고려

- 데이터 주권 및 규제 문제

: 클라우드에 계정과 권한 데이터가 저장되므로 지역별 법규(GDPR 등)를 고려해야 함 - 보안 수준 차이

: 벤더 클라우드의 보안 수준이 기업 자체 정책보다 낮을 경우 위험이 발생할 수 있음

연동 및 마이그레이션 비용

- 추가 개발·구성 필요

: 기존 On-prem 시스템이나 레거시 애플리케이션과 연동하려면 추가 개발과 구성이 필요함 - 마이그레이션 비용 발생

: 사용자 계정과 권한 데이터를 이동할 때 비용과 시간이 소요됨

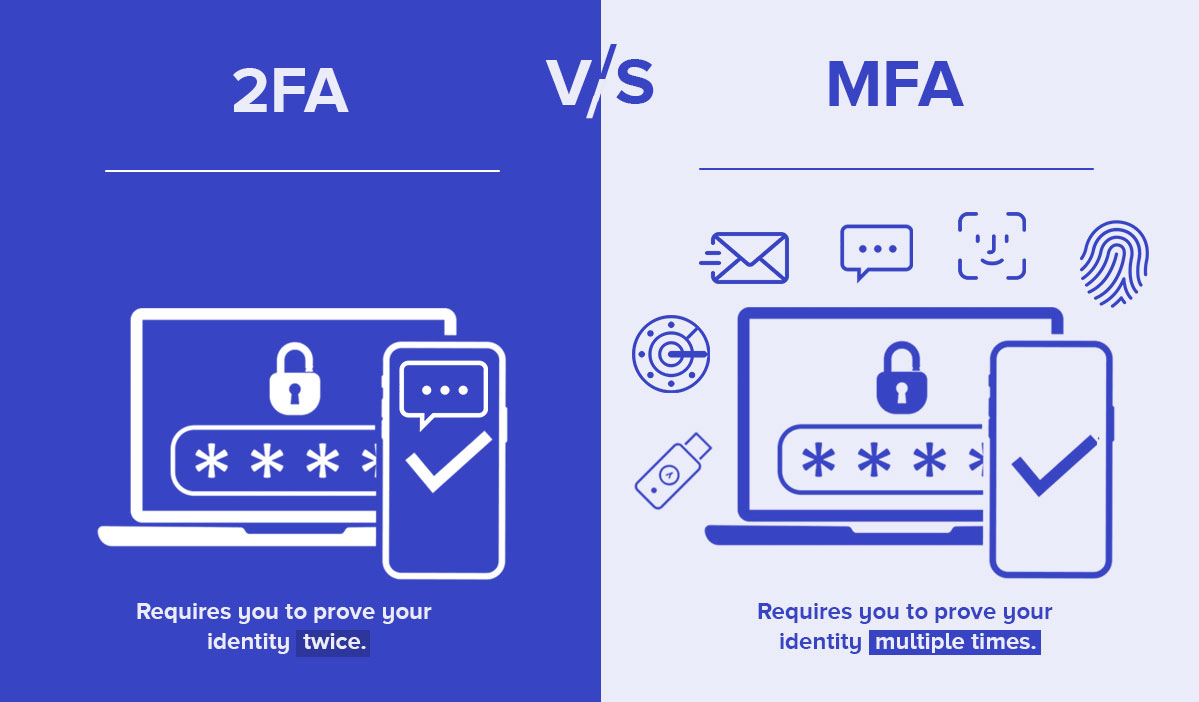

🗝️MFA

Multi-Factor Authentication의 약어

2FA(Two-Factor Authentication):

MFA의 일종으로 두 가지 요소만 사용하여 인증을 강화함

MFA는 사용자 인증 시 두 가지 이상 서로 다른 요소를 요구하는 보안 인증 방식으로 기존 단일 인증(Password) 대비 보안성을 높이기 위해 설계된 인증 방식

MFA는 여러 층의 인증 장벽으로 보호하는 보안 필수 장치

이러한 MFA는 Password 유출, 피싱, Brute-Force 등으로 부터 계정을 보호하고 내부와 외부의 권한 남용을 방지하며, 규제·컴플라이언스 요구를 충족하기 위해 다중 인증 요소를 요구함

인증 요소

다음과 같은 세 가지 인증 요소 범주 중 두 가지 이상을 결합하여 사용자를 인증함

지식 기반 인증

Something you know

사용자가 알고 있는 정보(비밀번호, PIN 등)를 통해 본인임을 확인하는 방식

- 장점

: 사용자가 알고 있는 정보로 인증하므로 구현이 간단하고 비용이 낮음 - 단점

: 패스워드 반복 재사용으로 인한 노출에 취약하고 추측, 피싱 공격에 취약함

소유 기반 인증

Something you have

사용자가 소유한 장치(OTP 토큰, 스마트카드, 모바일 장치 등)를 이용해 인증하는 방식

- 장점

: 사용자가 소유한 장치로 인증하므로 비밀번호만으로는 접근이 불가능함 - 단점

: 장치 분실시 인증이 불가능하고 도난이나 스푸핑 공격에 취약함

존재 기반 인증

Something you are

지문, 얼굴, 홍재 등 개인 고유 생체정보를 이용해 본인임을 확인하는 방식

- 장점

: 개인 고유 정보를 이용하므로 위조가 어렵고 인증이 편리하며 빠름 - 단점

: 장비 비용과 인프라가 필요하며 인식 오류가 발생할 수 있고, 생체 정보가 유출되면 회복이 불가함

구현 시 고려사항

MFA는 보안을 강화하지만 인증과정이 복잡해 지면 사용자의 편의성이 떨어지고, 기존 시스템과의 연동 문제, 인증 장치 분실 등 다양한 운영 리스크가 발생 할 수 있음

따라서

- 보안과 편의성 균형

: 인증 요소를 너무 많이 추가하면 사용자가 불편을 느껴 회피할 수 있음 - 시스템 연동성

: On-prem, Cloud, SaaS 등 다양한 환경에서 호환성 검토 필요 - 백업 및 복구 정책

: 장치 분실 및 오류 상황에 대비한 계정 복구 프로세스 필요 - 관리 및 운영 비용

: 하드웨어 토큰, 생체 장비 등 MFA 요소 도입에 따른 비용과 인력 부담 고려

을 고려해야 함

한계와 위험

MFA같은 여러층의 보안방식도 일부 공격 기법으로 인해 우회될 수 있으며 사용자의 저항이나 인증 장치 문제로 인해 접근이 제한 될 수 있음

우회 공격

: SMS 스푸핑, 피싱 후 Push 승인, 사회공학 기법 등으로 인증 과정을 우회할 수 있으며 공격자가 여러 인증 요소 중 하나를 획득하면 계정 접근이 가능함

인프라·장치 의존성

: 인증 장치, 서버, 네트워크 등에 의존하여 장치 분실 및 서버 장애, 네트워크 문제 발생 시 사용자가 인증 불가 상태가 됨

오탐 및 미탐

: 존재 기반 인증과 같은 생체 인증은 환경 변화, 장치 상태, 인식 오류 등으로 인해 정상 사용자를 차단(오탐)하거나 비정상 접근을 허용(미탐)할 수 있음