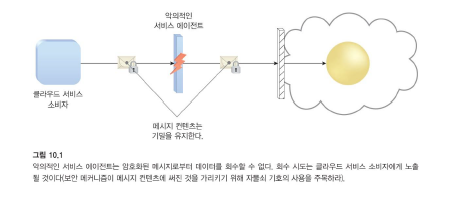

클라우드 보안 메커니즘

1. 암호화

기밀성, 무결성

-

데이터는 기본적으로 일반 텍스트(plaintext)라고 하는 읽을 수 있는 형식으로 코딩됩니다.

- 일반 텍스트는 네트워크를 통해 전송될 때 무단 접근 및 잠재적인 악의적인 접근에 취약합니다.

-

암호화 메커니즘은 데이터의 기밀성과 무결성을 유지하기 위한 전용 디지털 코딩 시스템입니다.

-

암호화 기술은 일반적으로 원래의 일반 텍스트 데이터를 암호문(ciphertext)이라고 하는 암호화된 데이터로 변환하기 위해 암호라고 하는 표준화된 알고리즘에 의존합니다.

-

일반 텍스트 데이터에 암호화가 적용되면 데이터는 암호화 키라는 문자열과 쌍을 이루며, 이는 인증된 당사자가 설정하고 공유하는 비밀 메시지입니다.

- 암호화 키는 암호문을 원래의 일반 텍스트 형식으로 복호화하는 데 사용됩니다.

-

-

암호화 메커니즘은 트래픽 도청, 악의적인 중개자, 불충분한 권한 부여 및 중복되는 신뢰 경계 보안 위협에 대처하는 데 도움이 될 수 있습니다.

부인방지 (Non-Repudiation)

-

메시지의 송수신이나 교환 후 사실 부인을 방지하는 보안기술

-

Non-repudiation of origin (NRO)

- 메시지를 송신하고도 송신하지 않았다고 주장하는 송신자의 부인을 막는송신 부인방지

-

Non-repudiation of delivery (NRD)

- 메시지가 전달된 사실을 전달되지 않았다고 주장하는 중계자의 부인을막는 전달 부인방지

-

Non-repudiation of receipt (NRR)

- 메시지를 수신하고도 수신하지 않았다고 주장하는 수신자의 부인을 막는수신 부인방지

-

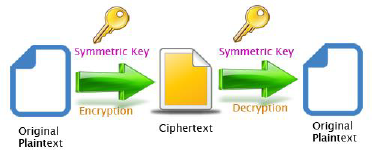

대칭 암호화

-

암호화할 때 사용되는 Key값과 복호화 할 때 사용되는 Key값이 동일

-

암호화/복호화 속도가 비대칭형 암호 알고리즘보다 빠름

-

암호문의 크기가 평문보다 크지 않다(암호화 시 데이터 증가가 없다)

-

-

부인 방지 기능을 제공하지 않음

- 둘 이상의 당사자가 키를 소유하고 있는 경우, 어느 당사자가 암호화나복호화를 수행했는지 파악할 수 없음

-

어떻게 송신하는 A와 데이터를 수신하는 B가 동일한 Key를 가질수 있도록 하는가?

1) Key를 비대칭 암호화 방법을 이용하여 암호화 시킨 후 전송하는 방법

2) 실제 Key를 전송하지 않고도 A와 B가 동일한 Key를 생성할 수 있도록 하는 알고리즘을 사용

- Diffie-Hellman 알고리즘

-

대칭 암호화의 예

-

SEED

-

DES

-

DES3

-

AES

-

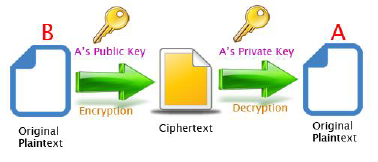

비대칭 암호화

-

공개키 암호화

-

암호화할 때 사용되는 Key값과 복호화 할 때 사용되는 Key값이 서로 다름

-

공개키(public key) & 개인키(private key)

-

A의 공개키를 이용하여 암호화된 데이터는 A의 개인키로만 복호화 가능

-

A의 개인키를 이용하여 암호화된 데이터는 A의 공개키로만 복호화 가능

-

-

-

대칭 암호화방식에 비해 처리 속도가 느림

-

부인 방지 기능 제공

-

A와 B가 통신하는 방법

-

A와 B는 각자의 공개키를 서로에게 알려줌

-

A는 공개A키, 개인A키, 공개B키 보유

-

B는 공개B키, 개인B키, 공개A키 보유

-

공격자는 공개A키와 공개B키 보유

-

-

B는 A에게 데이터를 전송하기 위해 A의 공개A키를 이용하여 데이터를암호화한 후 전송

-

암호화된 데이터는 개인A키를 가지고 있는 A만 해독 가능함

-

-

예) 대칭형 암호화의 KEY 암호화

-

C라는 고객이 Bank은행에서 인터넷 뱅킹 가정

-

C는 Bank에 자신의 공개키를 전송

-

Bank는 대칭형 암호 알고리즘에서 사용할 비밀키를 C의 공개키를 이용하여 비대칭 암호화한 다음 전송

-

C는 자신의 개인키로 복호화하여 Bank의 비밀키를 획득

-

C와 Bank간의 통신은 전송받은 비밀키를 통해 암호화

-

공격자가 중간에서 암호화된 비밀키를 획득하더라도 C의 개인키를 알지 못하면 복호화 할 수 없기 때문에 비밀키로 암호화된 내용을 볼 수 없음

-

-

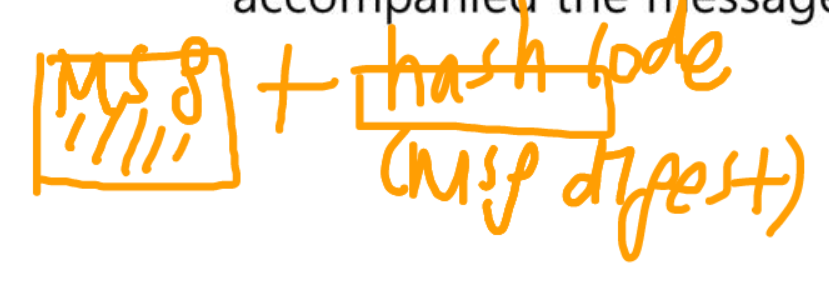

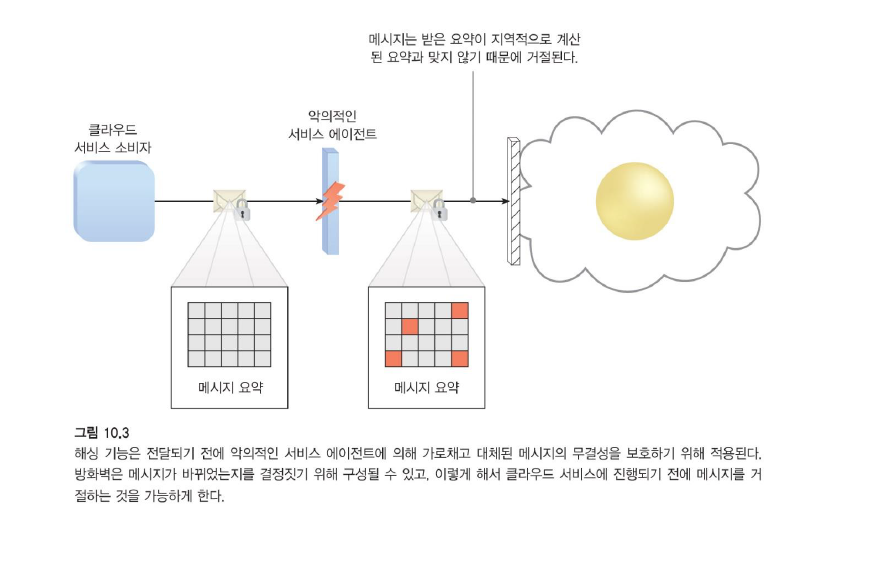

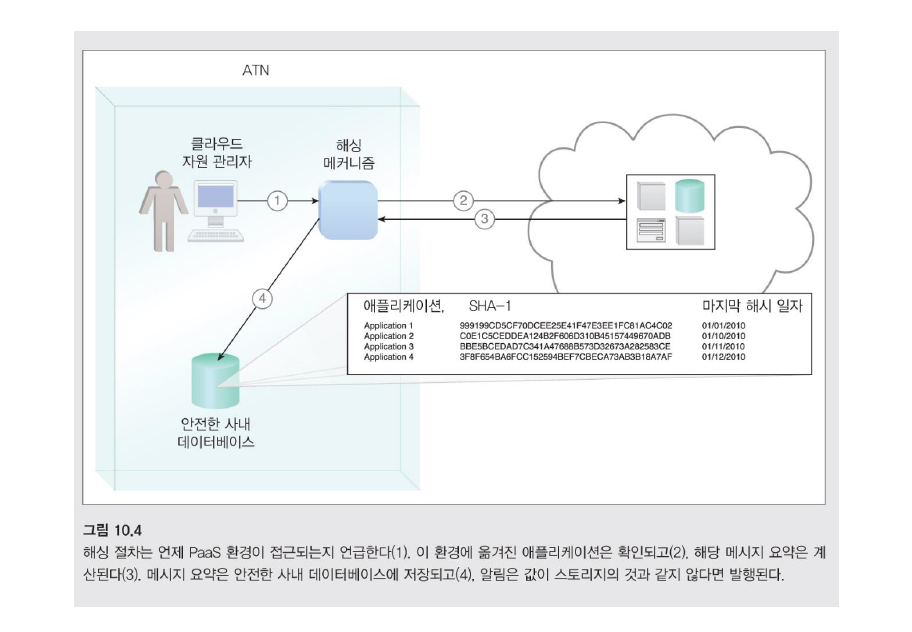

2. 해싱

무결성

-

해싱 메커니즘은 단방향, 되돌릴 수 없는 형태(비가역성)의 데이터 보호가 필요할 때 사용됩니다.

- 메시지에 해싱이 적용되면 메시지가 잠기며 잠금 해제할 메시지에 대한 키가 제공되지 않습니다.

-

해싱 기술을 사용하여 메시지에서 해싱 코드 또는 메시지 다이제스트를 도출할 수 있습니다. 이 메시지는 길이가 고정되어 있고 원래 메시지보다 작습니다.

-

메시지 발신자는 해싱 메커니즘을 활용하여 메시지 요약을 메시지에 첨부할 수 있습니다.

-

수신자는 생성된 메시지 요약이 메시지와 함께 제공된 요약과 동일한지 확인하기 위해 메시지에 동일한 해시 기능을 적용합니다.

- 메세지와 해시 코드를 받으면, 메세지 내용으로 해시 코드를 만들어서 같은지 다른지를 비교해서 무결성을 만족하는지 확인한다.

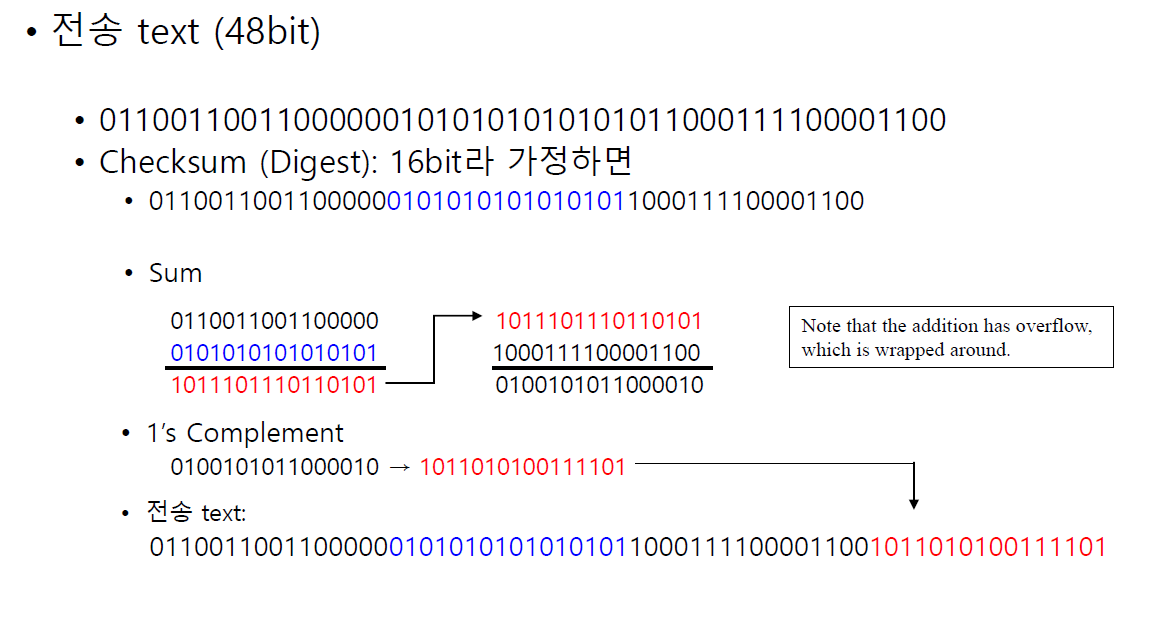

체크섬 (Checksum)

- 16비트씩으로 나눠서 세 부분을 더한다.

- 올림수는 wrap around 처리한다. (끝에 1을 더해준다.)

- 1의 보수 처리한다.

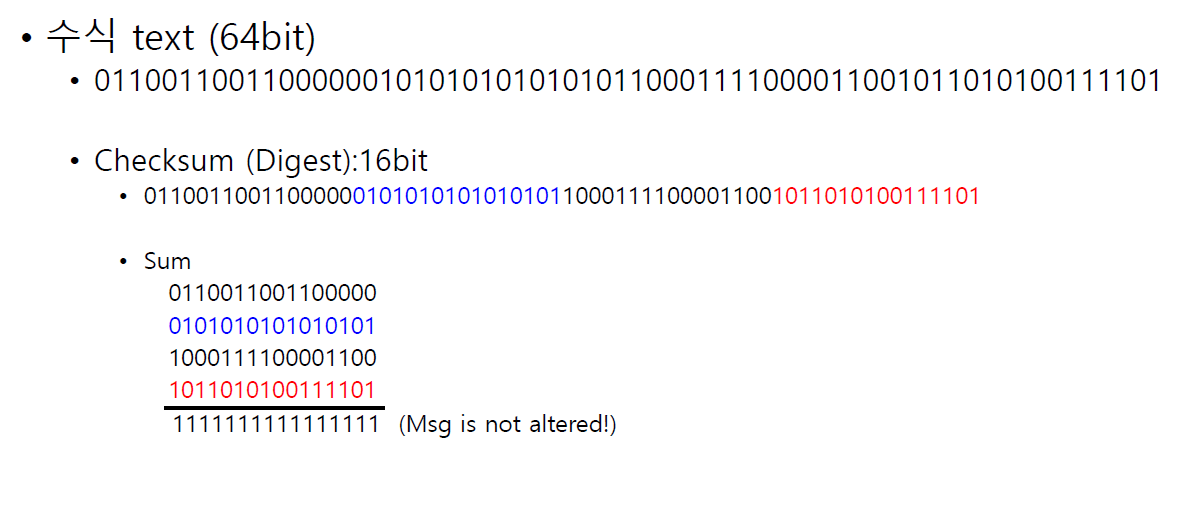

- SHA-1 (Secure Hash Algorithm)

- 160bits 사용

- SHA-2

- 256bits 사용

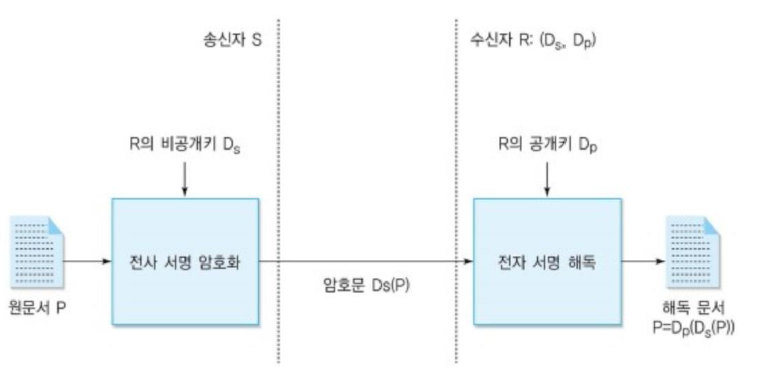

3. 디지털 서명

신뢰성, 무결성

-

디지털 서명 메커니즘은 인증 및 부인 방지를 통해 데이터 신뢰성과 무결성을 제공하는 수단입니다.

-

메시지에는 전송 전에 디지털 서명이 할당되며, 이후에 메시지가 무단으로 수정되면 무효화됩니다.

-

디지털 서명은 수신된 메시지가 정당한 발신자가 작성한 메시지와 동일하다는 증거를 제공합니다.

-

-

해싱 및 비대칭 암호화는 모두 디지털 서명 생성에 관련되며, 기본적으로 개인 키로 암호화되고 원본 메시지에 추가된 메시지 요약으로 존재합니다.

- 수신자는 서명 유효성을 확인하고 해당 공개 키를 사용하여 디지털 서명을 해독하여 메시지 요약을 생성합니다.

-

디지털 서명 메커니즘은 악의적인 중개자, 불충분한 권한 부여 및 중복되는 신뢰 경계 보안 위협을 완화하는 데 도움이 됩니다.

보충

-

비대칭 암호화 방식 기반

-

송신자가 작성한 문서자체를 암호화 하지는 않음

- 제 3자가 문서 내용 열람 가능

-

전자서명

-

전자서명에 작성자로 기재된 자가 그 문서를 작성하였다는 사실과 송수신과정에서 위변조 되지 않았다는 사실을 증명

-

작성자의 부인방지

-

- 비밀번호가 암호화되어 저장되어 있기 때문에 비밀번호를 재설정해야하는 이유

- "password" -> Digest -> 서비스시스템에 저장

4. 공개 키 인프라 (PKI, Public Key Infrastructure)

-

비대칭 키 발급을 관리하기 위한 일반적인 접근 방식은 대규모 시스템에서 공개 키 암호화를 안전하게 사용할 수 있도록 하는 프로토콜, 데이터 형식, 규칙 및 관행 시스템으로 존재하는 공개 키 인프라(PKI) 메커니즘을 기반으로 합니다.

-

이 시스템은 공개 키를 해당 키 소유자(공개 키 식별이라고 함)와 연결하는 동시에 키 유효성을 확인하는 데 사용됩니다.

-

PKI는 공개 키를 인증서 소유자 ID 및 유효 기간과 같은 관련 정보에 바인딩하는 디지털 서명된 데이터 구조인 디지털 인증서의 사용에 의존합니다.

-

디지털 인증서는 일반적으로 타사 인증 기관(CA, Certificate Authority)에서 디지털 서명합니다.

-

- 관리 메세지 + 디지털 서명

- 합법적인 자원관리자인 것을 증명한 다음 포털을 이용할 수 있다.

5. ID와 접근 관리 (IAM, Identity and Access Management)

-

ID와 접근 관리(IAM) 메커니즘에는 IT 자원, 환경 및 시스템에 대한 접근 권한과 사용자 ID를 제어하고 추적하는 데 필요한 구성 요소와 정책이 포함됩니다.

-

인증(Authentication) – 사용자 이름과 암호 조합은 IAM 시스템에서 관리하는 가장 일반적인 사용자 인증 자격 증명 형식으로 남아 있습니다.

- 사용자 확인

-

허가(Authorization) – 권한 부여 구성 요소는 접근 제어에 대한 정확한 세분성을 정의하고 ID, 접근 제어 권한 및 IT 자원 가용성 간의 관계를 감독합니다.

- 권한을 확인하고 경계를 설정

-

사용자 관리 – 시스템의 관리 기능과 관련하여 사용자 관리 프로그램은 새 사용자 ID와 접근 그룹 생성, 비밀번호 재설정, 비밀번호 정책 정의 및 권한 관리를 담당합니다.

- 새로운 사용자를 관리하거나 그룹으로 사용 권한을 설정

-

자격 증명 관리 – 자격 증명 관리 시스템은 정의된 사용자 계정에 대한 ID 및 액세스 접근 제어 규칙을 설정하여 불충분한 권한 부여의 위협을 완화합니다.

-

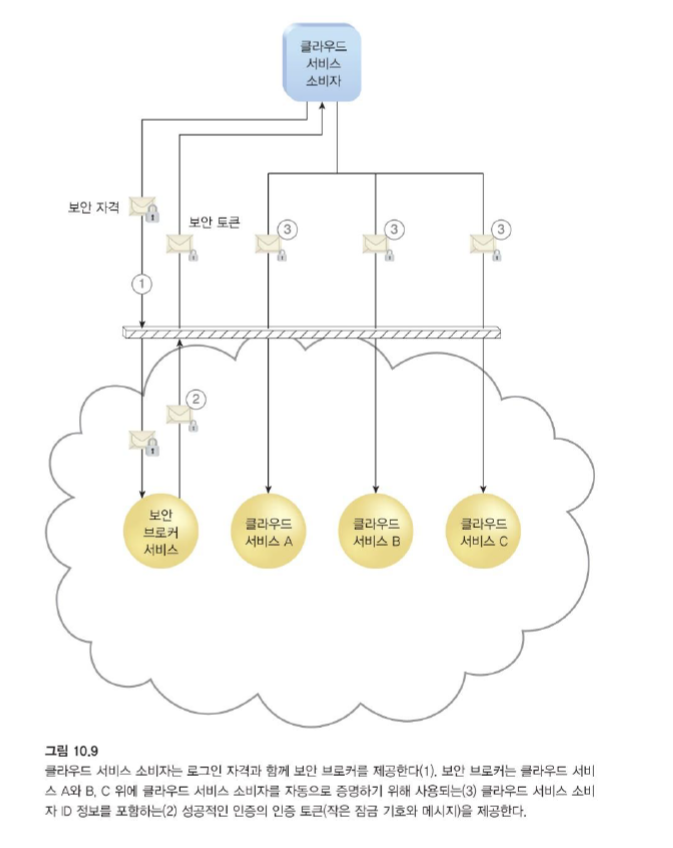

6. 싱글 사인온

-

싱글 사인온(SSO) 메커니즘은 클라우드 서비스 소비자가 다른 클라우드 서비스 또는 클라우드 기반 IT 자원에 접근하는 동안 지속되는 보안 컨텍스트를 설정하는 보안 중계자에 의해 한 클라우드 서비스 소비자를 인증할 수 있도록 합니다.

- 우리 학교 포털로 로그인하면 스노우보드에 로그인을 따로 할 필요없는 것 처럼 다양한 기능을 한 번에 들어가는 것과 같다.

<하나의 클라우드에서의 여러 서비스>

<여러 클라우드에서의 클라우드 서비스>