East-West 트래픽

우리가 VPC 라우팅 테이블의 규칙을 보면 VPC의 CIDR의 대상은 local로 지정되어 있다.

만약, VPC의 CIDR에 속하고 좀더 범위가 좁아진 CIDR에 대한 라우팅을 적용하면 어떻게 될까?

예전에는 VPC의 CIDR 범위에 속한 곳으로는 라우팅 설정을 할 수 없었다.

하지만, 21년도 9월을 기점으로 VPC CIDR 범위에 속한 곳으로도 설정할 수 있게 변경되었다.

다만, 제약사항이 따른다.

- 라우팅 규칙의 대상으로는 ENI만 가능하다.

인스턴스를 지정해도 되지만, 결국 인스턴스에는 ENI가 연결되어 있기 때문에 ENI와의 연결과 같다.- 라우팅 규직의 목적지 주소는 VPC에 생성된 서브넷 CIDR만 가능하다.

이렇게 VPC 내에서 움직이는 트래픽은 East-West 트래픽이라고 하며, 위에서 변경된 설정은 East-West 트래픽 관련이라고 볼 수 있다.

East-West 트래픽

서버와 서버끼리 발생하는 트래픽

VPC 내에서 수평으로 흐르는 트래픽이다.

즉, VPC 밖으로 나가는 트래픽이 아니라 같은 VPC내에서 흐르는 트래픽을 East-West 트래픽이라 부른다.

부가적으로, Transit Gateway나 DX를 이용한 하이브리드 클라우드 환경에서의 네트워크 통신도 East-West 트래픽으로 볼 수 있다.

그럼 이런 East-West 트래픽 개념은 어디에 쓰는걸까?

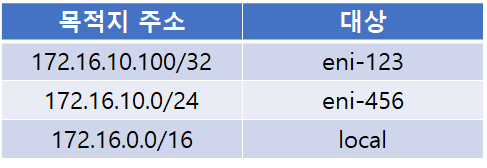

위 그림은 East-West 트래픽이 발생하는 하나의 예시이다.

동일한 VPC에 소속된 여러 인스턴스들이 있다.

그렇기 때문에 별다른 설정 없이 서로 통신이 가능하다.

하지만 위 예시는 서브넷 1 <-> 3간 통신 시 서브넷 2의 eni-123을 경유하도록 설정되어 있다.

굳이 기본 설정을 두고 저렇게 별도의 ENI를 거쳐 트래픽이 오가도록 하는것이 무슨 장점이 있을까? 라는 생각이 들 수 있다.

Subnet 1 <-> Subnet 3 간 오가는 트래픽을 전부 검사하여 필터링 해야 한다.

이런 요구사항이 있다면 위의 구조는 아주 적절한 해결 방안이 될 수 있다.

ENI는 결국 다른 리소스에 부착되는 것이다. 만약 저 ENI가 라우터 기능이 활성화 되어 있는 인스턴스이고, 해당 인스턴스에는 정해진 규칙에 따라 패킷을 필터링 하는 기능이 있다면 우리는 아주 효과적으로 트래픽을 제어할 수 있다.

물론 보안그룹과 NACL도 트래픽을 제어하기 위한 용도이지만 OSI 7계층에서 4계층인 전송 계층 이상의 검사를 수행할 수는 없다.

하지만 별도로 트래픽을 검사하는 시스템을 구성한다면 4계층을 넘은 트래픽 감시 및 필터링이 가능할 것이다.

이런 필터링 말고도 트래픽 분석을 위한 여러 장치를 구성한다던가 하는 매우 많은 응용 방법이 있을 것이다.

North-South 트래픽

용어만 딱 봐도 East-West 트래픽과는 반대일 거 같다.

맞다. East-West와는 다르게 수직적으로 움직이는 트래픽을 의미한다.

이는 VPC 환경에서 IGW를 통과하는 트래픽을 이야기 한다.

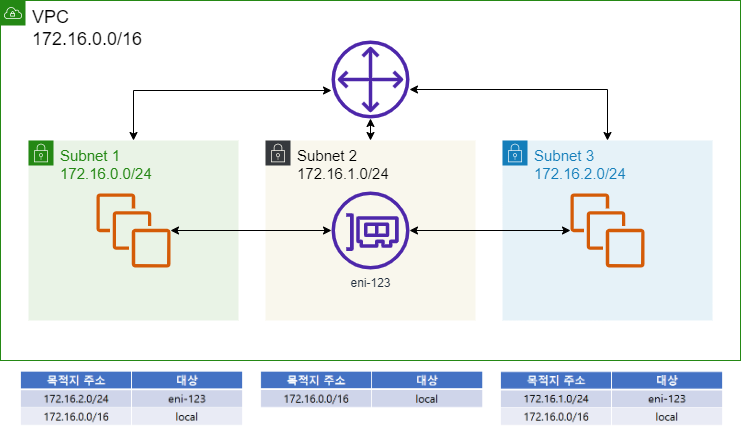

North-South 트래픽도 East-West 트래픽 처럼 VPC CIDR에 포함되는 좀 더 구체적인 대역으로 라우팅이 가능하다.

각 서브넷의 라우팅 테이블은 그냥 VPC CIDR 대역에 대한 local 라우팅 규칙만 가지고 있다.

다만, 이전의 예시와는 다르게 인터넷 게이트웨이에는 엣지 연결(Edge Association)이 구성되어 있다.

인터넷 게이트웨이를 통해 들어오는 트래픽 중 목적지가 172.16.0.0/24, 172.16.2.0/24 인 트래픽은 eni-123으로 전송된다.

이 예시는 외부 인터넷망에서 들어오는 트래픽 중 172.16.0.0/24, 172.16.2.0/24 대역이 목적지인 트래픽은 우선 eni-123으로 라우팅 된 뒤, 다시 목적지로 전송되는 구조이다.

하지만, VPC 내부 인스턴스간 통신에 대해서는 ENI를 거치지 않고 다이렉트로 전송되는 것을 알 수 있다.

즉, Subnet 2에 있는 ENI는 외부에서 들어오는 트래픽에 대한 감시를 수행할 수 있다는 것이다.

만약 우리가 외부 트래픽에 대한 필터링 시스템을 구성한다고 하면 이런 식으로 VPC 네트워크 환경을 구성할 수 있을 것이다.

물론 AWS에는 여러가지 보안 서비스가 이미 제공되고 있지만, 그런 서비스들이 우리의 요구사항을 항상 전부 만족시켜준다는 보장이 없으니, 이런 방법도 있다는 것을 알면 좋다.

정리

East-West 트래픽 : 내부망에서 수평적으로 발생하는 트래픽

North-South 트래픽 : 내부망과 외부망 간에 수직적으로 발생하는 트래픽

여담으로, 최근에는 East-West 트래픽의 비중이 점점 늘어나고 있다.

MSA 아키텍처에서 각 모듈간 통신, 빅데이터의 처리, 여러 데이터센터나 가용영역간 통신 등의 비중이 늘어나고 있기 때문이다.