SIM : Subscriber Identity Module (가입자 인증 모듈)

한국에서는 주로 유심(USIM, Universal Subscriber Identity Module)칩

유심 내부에는 통화 기록, 연락처, 문자메시지 등을 저장할 수 있는 부가 기능이 있으나 기록이 생성이 될 때마다 자동으로 저장하지도 않을뿐더러 매번 사용자가 직접 옮기기 버튼을 눌러 실행해야 하므로 쓰는 사람은 거의 없다. 읽기·쓰기 속도가 매우 느리기 때문이기도 하고, 애초에 SIM에 저장하는 것이 기본값이 아니다. 다만 휴대전화 본인인증을 위한 개인 데이터 등은 SIM에 저장하는 경우가 많다.

SIM에 저장되는 것들..

| 항목 | 설명 |

|---|---|

| IMSI | 국제 가입자 식별 번호 (네트워크 인증에 사용) |

| Ki | SIM과 통신사가 공유하는 비밀 키 (절대 외부 유출 금지) |

| PIN/PUK | SIM 잠금 해제용 코드 |

| SUCI/SUPI 관련 키 | 5G 본인 인증용 식별자 암호화에 사용 |

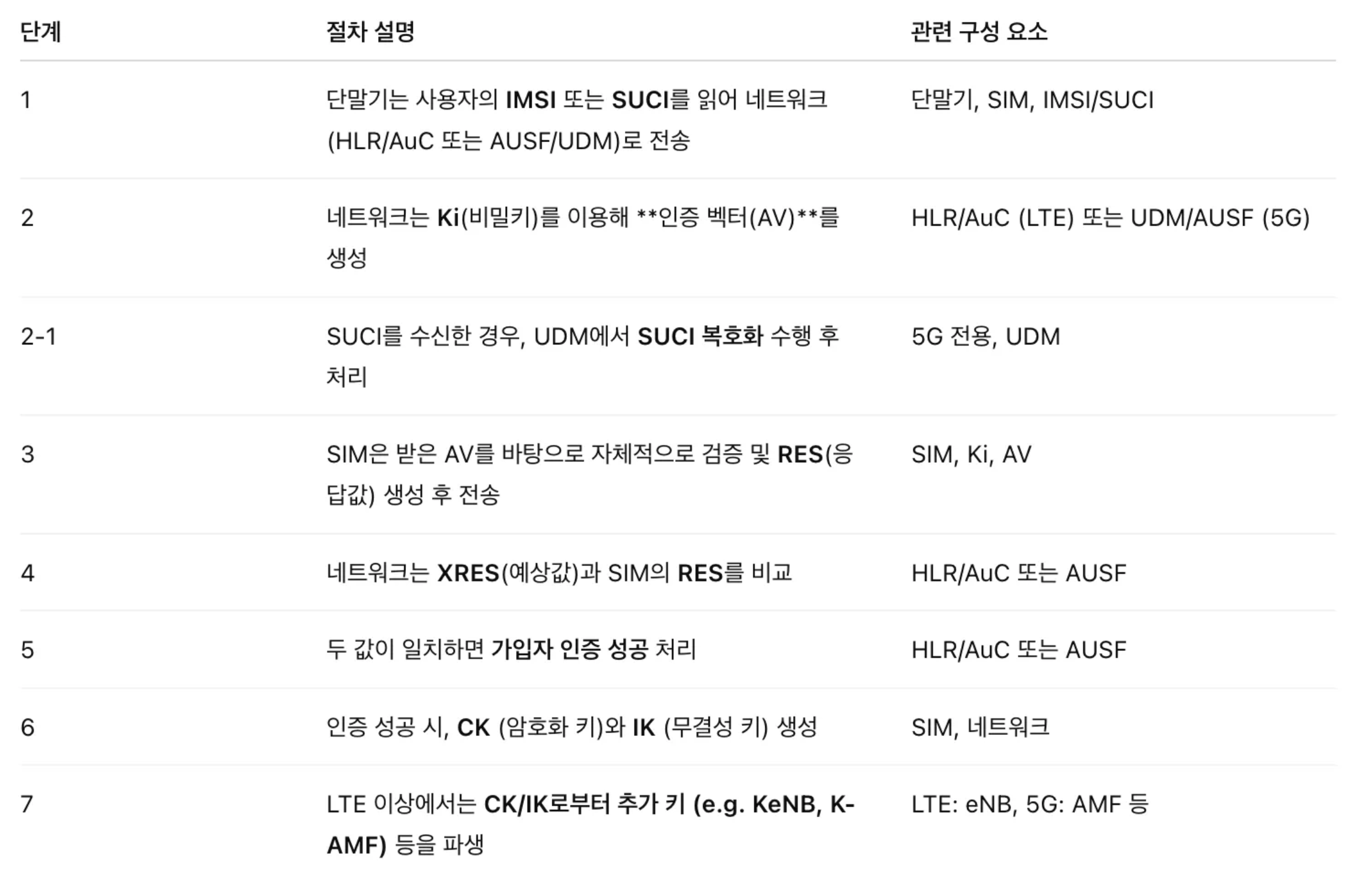

SIM 기반 가입자 인증 절차

HSS : Home Subscriber Server

가입자 인증 시스템(HSS)에 있는 것들

- IMSI (International Mobile Subscriber Identity): 가입자 고유 식별 번호

- ICCID (Integrated Circuit Card Identifier): 유심 카드 고유 번호

- IMEI (International Mobile Equipment Identity): 단말기 고유 식별 번호

- 유심 인증키 (Ki): 통신사와 유심 간의 인증에 사용되는 비밀 키

- 기타 유심 관련 정보: 통신 서비스 설정 및 인증에 필요한 다양한 데이터

이번에 털린 것..?

| 필요 정보 | 설명 | SKT 유출 여부 |

|---|---|---|

| IMSI | 유심 고유 ID | 유출됨 ✅ |

| ICCID | 유심 카드 번호 | 유출됨 ✅ |

| 전화번호(MSISDN) | 대상 사용자 번호 | 유출됨 ✅ |

| Ki | 유심 인증 키 | 유출 여부 불명 ❓ (아직까지는 언급 없음) |

| IMEI | 단말기 식별 번호 | 유출 안 됨 ❌ |

IMSI는 암호화를 하지 않은 것은 전세계적으로 보통 있는 일

Ki를 암호화하지 않은 것은 보안미흡 : 속도가 느려서 하지 않았다는 변명을 하였다.

과기정통부는 “이번 침해 사고에서 단말기 고유식별번호(IMEI)는 유출되지 않은 것으로 확인됐다”고 했다. 현재 유심 정보 유출과 관련해 가장 우려되는 악용 방법은 유출된 유심 정보로 유심을 복제하고 이를 다른 휴대전화에 꽂아 불법적 행위를 하는 ‘심 스와핑’ 공격이다. 이를 위해선 IMEI가 필수적인데, 이것이 유출되지 않았기 때문에 심 스와핑 공격 우려에선 안전하다는 것이다.

다만 이를 위해선 SKT가 제공하는 유심 보호 서비스에는 반드시 가입해야 한다. 이번 SK텔레콤 유출 정보에는 가입자 전화번호, 가입자 식별키(IMSI) 등이 포함돼 있는데, 이런 정보들을 이용하면 유심 칩을 복제하는 것 자체는 가능하다.

IMEI의 사용 용도

1. 네트워크 인증 및 차단

- IMEI는 이동통신 네트워크에서 휴대폰을 인증하는 데 사용됩니다.

- 휴대폰이 네트워크에 접속할 때, 네트워크는 IMEI 번호를 이용해 해당 단말기가 허가된 장치인지 확인합니다.

- 불법적으로 도난당한 휴대폰은 IMEI 번호가 블랙리스트에 등록되어 네트워크에 접속할 수 없도록 차단할 수 있습니다.

2. 단말기 추적 및 관리

- IMEI는 기기 추적에 사용될 수 있습니다. 예를 들어, 휴대폰이 도난당했을 때 IMEI를 통해 해당 기기를 추적하거나 위치 추적할 수 있습니다.

- 또한, 통신사와 제조사는 IMEI를 사용하여 기기별 보증 서비스나 수리 기록을 관리합니다.

3. 기기 인증

- IMEI는 장비 인증을 위한 중요한 정보로 사용되며, 소프트웨어나 앱이 특정 IMEI를 가진 장치에서만 동작하게 설정될 수도 있습니다.

심 스와핑 공격에서 IMEI의 역할

- 전화번호와 유심의 교체: 공격자는 피해자의 전화번호를 자신의 유심으로 이동시키기 위해, 통신사 고객센터에 접근합니다. 이때, IMEI 정보는 공격자가 고객센터에서 전화번호 이전을 완료하기 위해 휴대폰 장치의 고유 정보를 제공할 때 사용될 수 있습니다.

- 예를 들어, 전화번호를 이동시키는 과정에서 IMEI를 이용해 특정 기기와 연결된 번호로 식별하는 경우가 있을 수 있습니다.

- 기기와 SIM 연결: 심 스와핑을 시도하면서 IMEI와 SIM 카드 정보가 함께 결합되어 통신사에서 번호 이전 절차를 실행할 때, 이 두 정보가 맞춰져야 할 필요가 있을 수 있습니다. 이를 통해 공격자는 자신의 장치를 피해자 기기로 가장하여 통신사에서 번호를 자신의 유심 카드로 옮길 수 있게 됩니다.