프로세스 모니터링

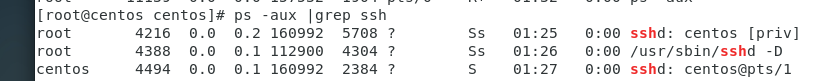

프로그램에서 실행해서 생성되는 프로세스는 해당 프로그램을 실행한 사용자의 권한으로 실행되므로 역으로 프로스세를 확인해보면 침투 프로세스를 확인 할 수 있음

프로세스는 ps 옵션 형식으로 프로세스를 확인

ps ef ~ or ps aux~ 명령어를 이용하여 외부에서 연결된 프로세스 번호를 확인하고

kill -9 PID번호 명령어를 확인하여 연결을 끊을 수 있음

ssh등의 원격으로 외부 호스트가 서버에 접속 할 경우

pts/1: 원격접속 tty

find 명령어로 파일을 찾은 뒤 실행 파일 처리

find 명령어를 통해 파일을 찾은 뒤 -exec 명령어{} \; 명령어를 추가하여 한 번에 처리가 가능

find /home -newer /root/test.txt -execp cp -arp {} \;

find /-used 2 -exec ls -l {} \;

find /dev -type f -exec ls-l{} \;

find /-iname ".rhosts" -exec rm -rf {} \;

find /-name ".bash_history" -size 0 -exec ls-l{} \;

find /-nouser -o -nogroup -prinf

find .-type f -exec ls -s {} \; | sort -n r |head -d

최대 파일 수와 프로세스 지정

/etc/security/limits.conf(Domain과 type 등을 입력하여 설정 가능)설정

커널에서 실행 될 수 있는 파일 수와 프로세스를 지정할 수 있음

최대 파일 수보다 악성코드 등으로 인해서 더 많은 파일이 발견되면 에러 메시지를 띄우게 하여 백도어 파일 설치 등의 침투 여부를 확인 할 수 있음

root 사용자의 열수 있는 최대 파일 수나 실행할 수 있는 프로세스 수 를 별도로 조정해주면 침투하여 root 권한으로 설정된 파일 수나 작업 수를 넘기는 작업을 수행할 수 없게 됨

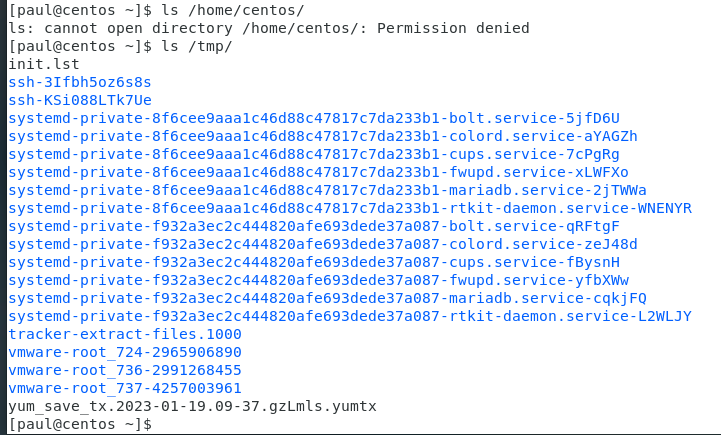

/tmp 디렉터리 내 파일 수 점검

/tmp 디렉터리는 누구나 들어와서 파일 등을 넣어 둘 수 있는 곳

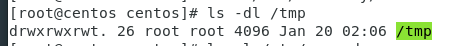

root 소유지만 sticky bit 설정되어 있음 > 누구나 들어와서 사용할 수 있음(etc/passwd 파일도 마찬가지 )

- sticky bit

/tmp 속성을 보면 other 사용자 권한 부분에 t 권한이 있음 t=sticky bit 파일

일반 사용자는 다른 사용자의 홈 디렉터리로는 이동할 수 없으나 /tmp 파일을 확인 할 수 있음