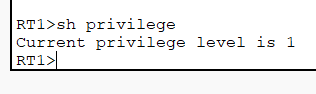

사용자 권한

라우터/스위치 패스워드 생성 시

type0: enable password 평문장

type5: enablesecret 암호문 5

type7: encryption 7

사용자 생성 시 사용자에게 권한을 주면서 생성 가능

사용자 권한은 0~15까지 있음

관리자 권한인 privilege mode # 15

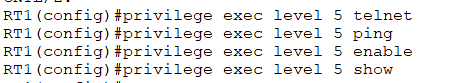

권한 위임

관리자 권한의 일부를 일반 사용자에게 허락하듯(권한 위임)이 가능

- 사용자의 권한을 높힘

- 명령에 대한 권한 레벨을 사용자 권한 레벨에 맞춰주는 방식으로 설정

권한 설정

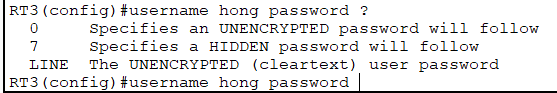

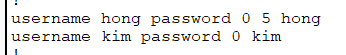

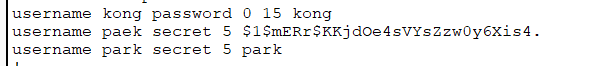

로그인 사용자와 패스워드를 생성 시 password에 권한을 설정하여 줄 수 있음

0 5 라고 권한이 확인되는 이유는 0에서 5번까지의 권한을 할당해 준다는 의미

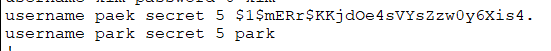

enable secret 패스워드를 생성해도 권한이 15가 아닐 경우 패스워드가 암호화 되지 않음

enable password를 사용하여 권한 15를 주어 패스워드 생성하여도 암호화되지 않음

enable secret으로 설정된 패스워드에 권한이 15가 아닐 경우 외부 사용자가 로그인 될 수 없음

평문장에 권한이 설정되어져 있어서 로그인이 할 경우 password 입력 뒤에 권한을 주면 로그인 될 수 있음

명령어에 대한privilege mode #의 권한이 15

5로 낮출 경우 권한이 맞는 사용자는 conf t를 하여 사용 할 수 있음

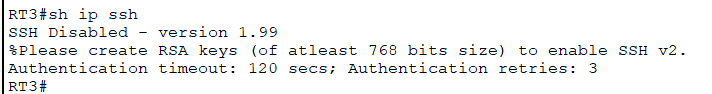

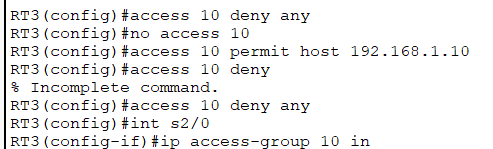

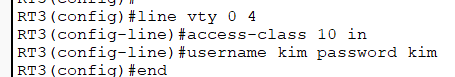

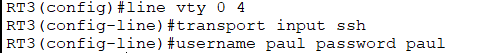

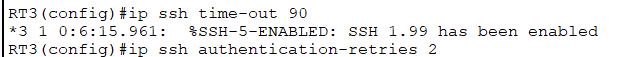

ssh 권한 설정

ssh도 ACL의 영향을 받음

ssh 도 telnet으로 접속 > telnet는 access-class 설정 필요

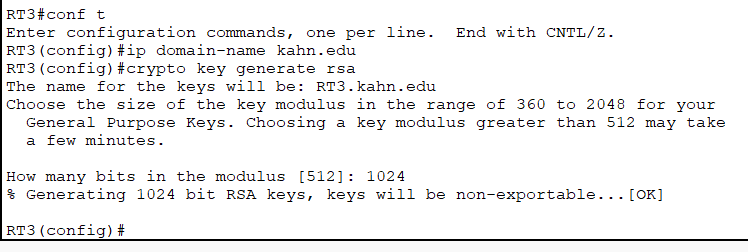

키 생성

오직 ssh 만 연결을 받을 경우

ssh 연결의 timeout과 retries 설정

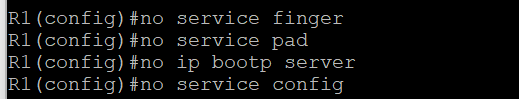

라우터에서 불필요한 서비스 중지

finger, pad,cdp, bootp, boot 등의 서비스 중지

사용하지 않는 포트 막기, 사용하지 않는 외부 연결 인터페이스

내부적으로 불필요한 서비스 중단

특정 인터페이스로 입력 막기

실행 시간 제어

접속 허용할 원격 호스트 지정 등

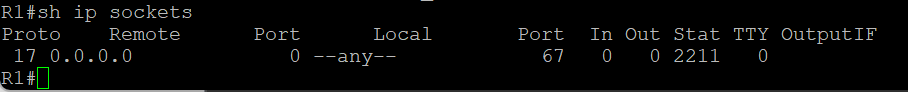

rarp bootp : dhcp

프로토콜 번호 확인 가능

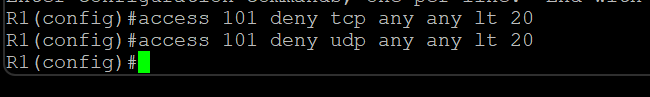

17의 경우 UDP 통신

lt: list 20번 이하의 의미, 라우터에서 설정 한 뒤

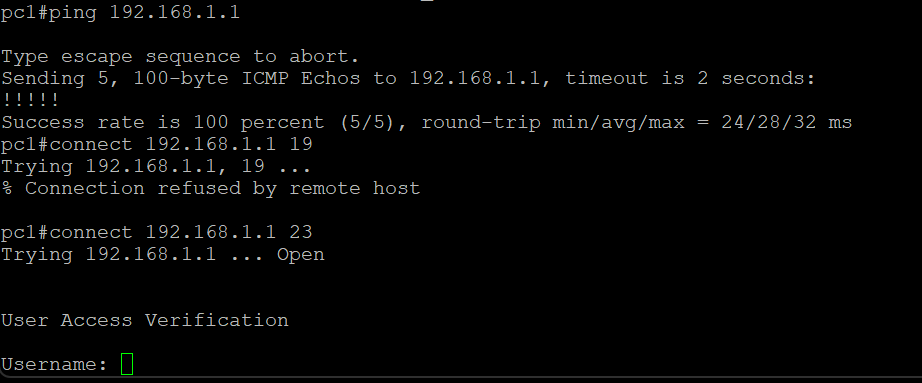

connect는 20번 이하이므로 접속이 불가능

telnet으로 들어갈 때 반드시 telnet이 아닌 ip주소와 포트 번호로 접속이 가능

서비스 설정이 되어져 있을 경우 가능

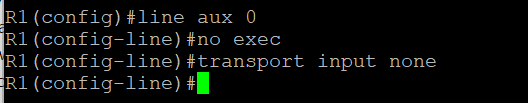

전화 모뎀

전화모뎀으로 들어가 실행하지 못하도록 설정 할 수 있음

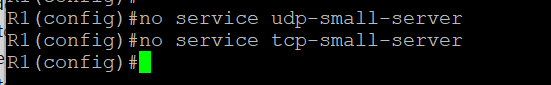

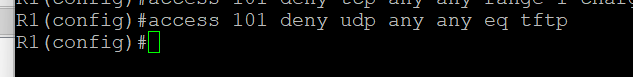

Small Services

UDP, TCP에서의 중요하지 않은 서비스들은 불필요한 포트를 열어두어서 라우터의 정보를 유출, DoS 공격에 이용될 수 있기 때문에 막아두는 것이 좋음

Cisco 라우터에 사용되고 있는 IOS 버전에 따라 자동으로설정되어 실행 되기도 함

UDP의 중요하지 않은 서비스들을 불필요하게

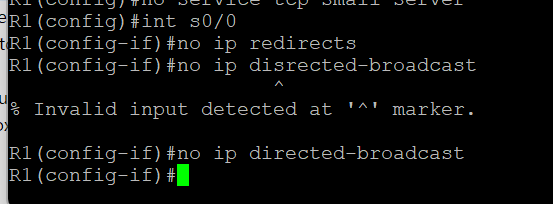

특정 인터페이스를 막을 경우

pivoting 하나의 네트워크에서 다른 네트워크로 넘어가는 것으로 라우터에서 라우터로 연결되는 것

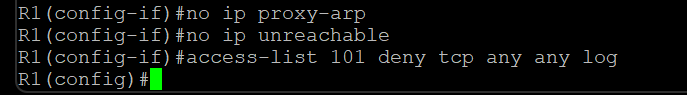

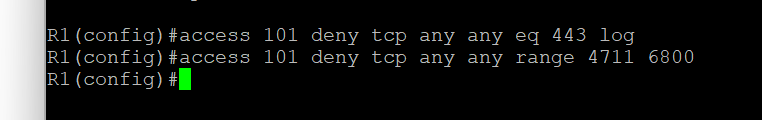

access-list 101 deny any log

log를 해주면

권한을 변경할 수 있고

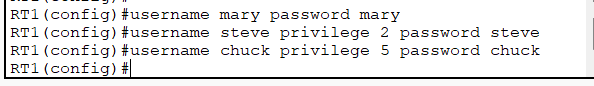

권한 별 사용자 생성

권한이 높은 것이 사용자 에서 관리자로 접속할 때 필요

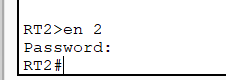

레벨을 지정하여 접속하게되면 패스워드가 지정되어있으므로 접속이 가능

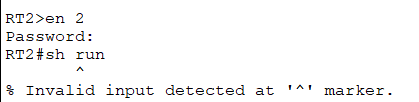

레벨 2는 sh 명령어가 사용 될 수 없음

sh 명령어도 레벨 5 이기 때문에 접속이 불가능

로그데이터 수집

네트워크를 구성하는 대다수의 장비는 자신의 상태를 알리는 정보를 가지고 있으며

콘솔포트 쪽으로 자신의 장애상태를 표시

물론 NMS 등과 같은 소프트웨어를 이용할 수도 있지만, 의외로 시스템의 상태를 알아내지 못하는 경우도 있음

Cisco Router의 경우 Log 데이터를 콘솔 포트를 통하거나 라우터 내부 버퍼에 저장해 두어 필요 시 관리자가 확인

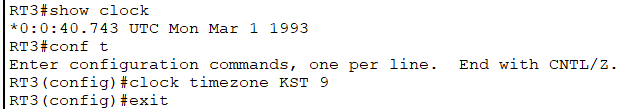

로그에서는 시간이 중요

Timezone KST 9: 라우터의 Default 미국시간에서 9시간을 더하면 한국 시간이 되므로 9를 더하여 설정

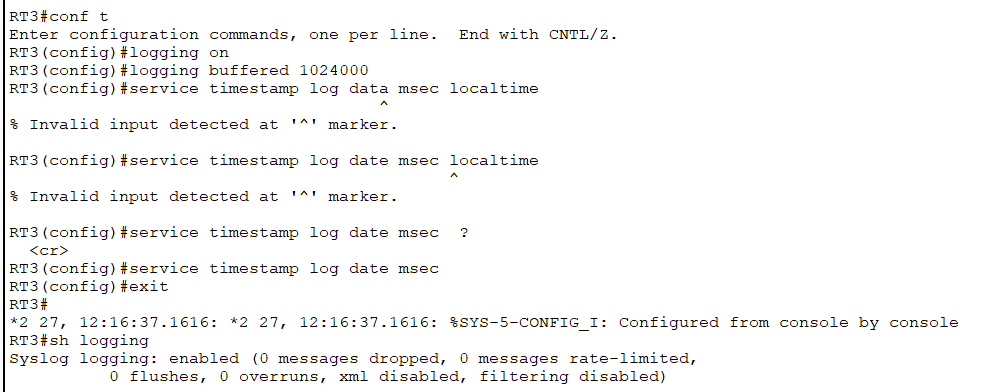

원시적 설정

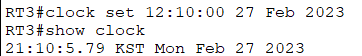

외부 NTP서버 설정하여 사용 가능 (위에서 9시간 설정을 더해준걸 제외)

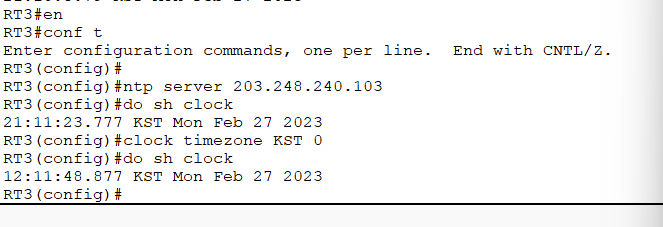

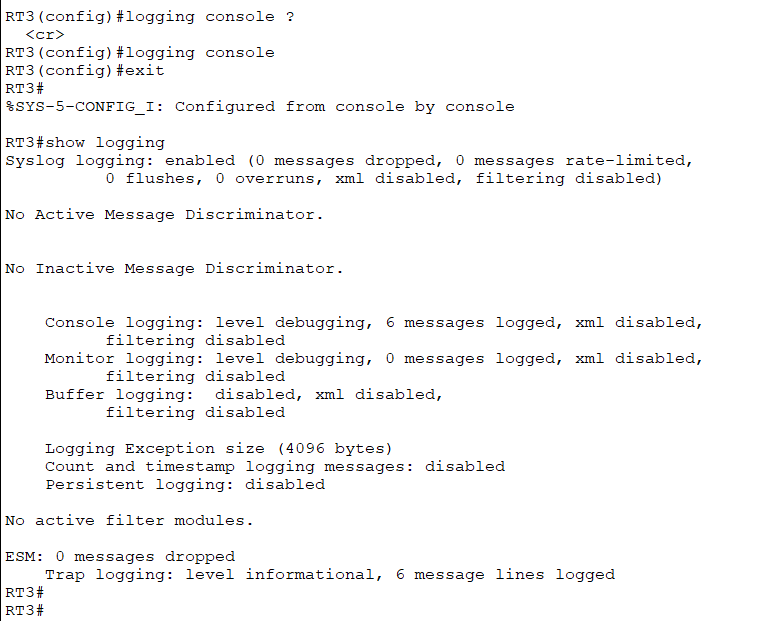

loggings를 확인해볼 수 있음

log 실행 및 사용 설정

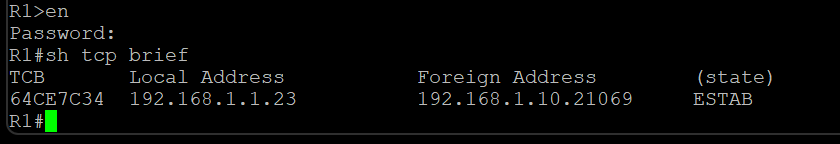

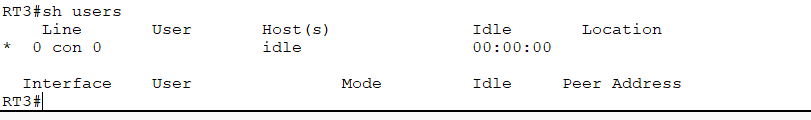

sh users를 접속자를 확인 할 수 있음 show line 하면 연결된 세션 번호와 vty 식으로 보임

라우터 로깅

SNMP Trap logging = Snmp Trap 메시지를 통해서 모니터링

ACL violation logging = Access-list 끝에 Log, Log-input를 추가하여 모니터링

Syslog logging = 원격지 서버에 syslog를 전송해서 저장하는 기법

SNMP와 ACL에 관한 Buffered logging 과 Syslog에 관한 sysloging 기법이 주로 사용

Cloud와 Firewall, Log 서버로 IBM의 SIEM을 널리 사용

Fitering 기법

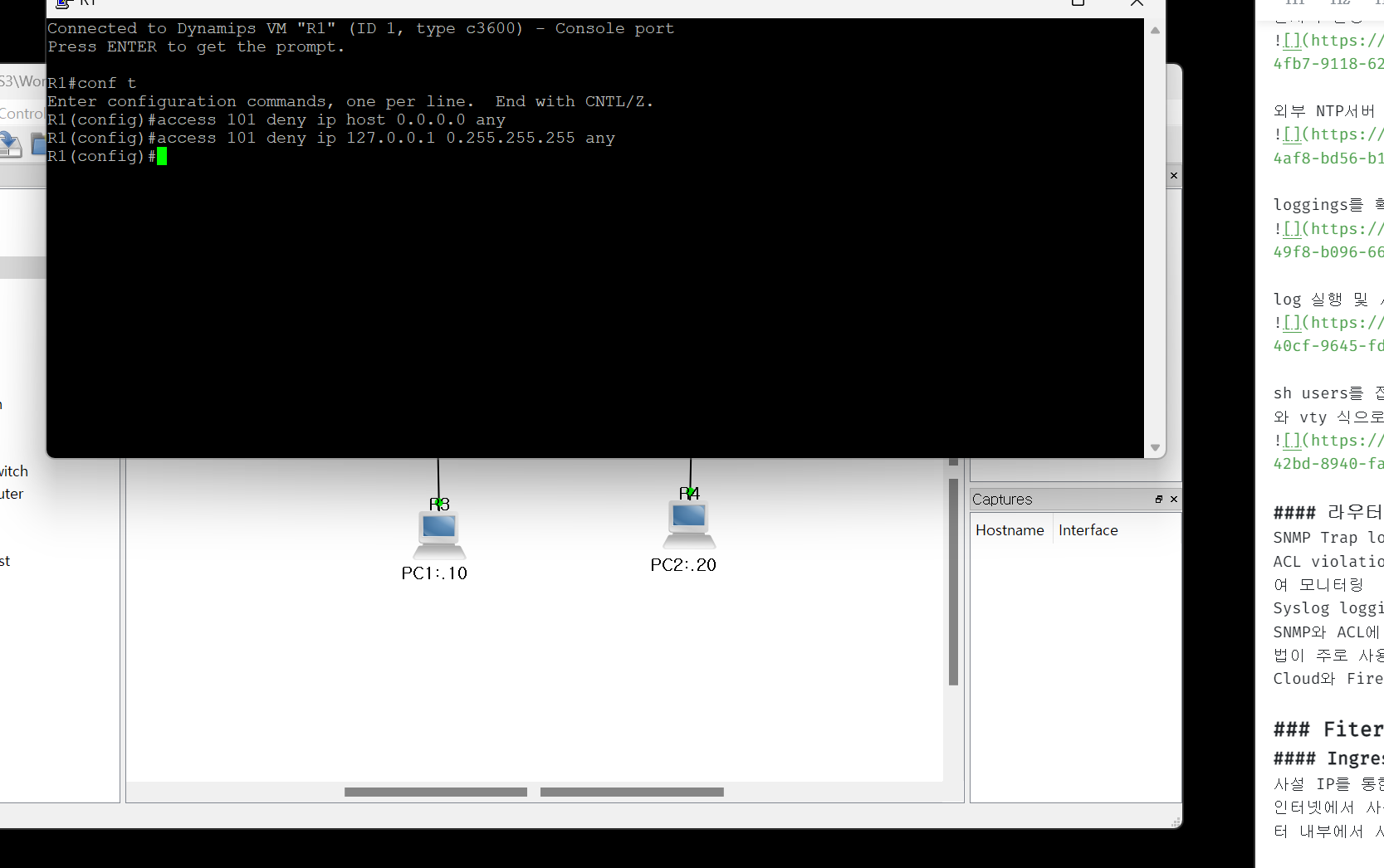

Ingress Filtering

사설 IP를 통한 DoS 공격을 막을 때 사용 가능

인터넷에서 사용하지 않는 IP주소 대역 혹은 정상적이지 않은 포트, 라우터 내부에서 사용되는 네트워크 대역을 필터링할 때 사용

127.0.0.0 네트워크 이외에 WAN에서 들어오는 로컬과 사설 네트워크가 있을 경우 모두 막는 설정

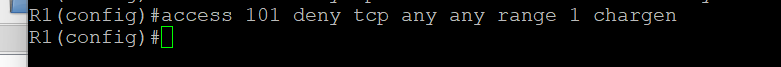

문자생성, cmd 실행 echo정보 보기 등을 사용한 명령어 입력을 막을 수 있음

프로토콜과 서비스를 지정하여 규제 가능

tcp -eq finger, udp-sunrpc, udp-range, tcp -range, tcp-eq cmd, tcp -eq uucp 등

로그 설정

특정 포트에 오가는 통신의 로그를 저장하거나, 포트 영역을 설정하여 로그를 볼 수 있음

Egress Filtering

내부 시스템이 DDoS 외부 공격의 Zombie 머신으로 악용되는 것을 막아줌

log 대신 log-input을 사용하며, 인터페이스 별로 나누어서 로깅

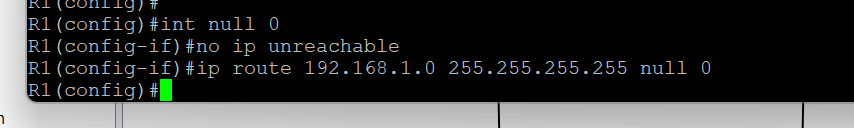

Black Hole Filtering

Null Routing 이라고도 불림, 특정IP, IP 대역에서 과도한 트랙픽이 존재하여 공격이 의심될 경우 사용

특정 IP, IP 대역 주소를 라우팅 테이블에서 존재하지 않는 Null 인터페이스로 강제 지정할 경우 즉시 사라지는 기법

시스템을 보호할 수 있으며, CPU에 부담도 주지 않음

Static Routing 설정 방법

중요한 서버가 있는 네트워크 혹은 호스트로 들어오는 패킷을 null 0으로 보내서 바로 사라지게 하며 unreachable 메시지 출력 x

Rate Filtering 사용한 트래픽 제어 (Qos)

ACL 를 사용하거나 정상적인 트래픽이나 너무 많은 트래픽을 발생한다면, 어느 정도 제어 필요

단위 시간동안 어느 정도의 트래픽을 허용할 시 설정

CAR(committed Access Rate) or Rate limiting, Rate filtering 등으로 부름

라우터로 향해오는 DDoS와 같은 공격을 제어할 때 상당히 유효

일반적으로 정상적인 트래픽

TCP 90%, UDP 10%, ICMP1% 미만

설정한 뒤 netflow 를 활용한 flowscan or mrtg 도구를 사용해서 모니터링 가능

입력설정

rate-limit input access-gorup 150 (정상 데이터 크기) (정상적 패킷 수 )(최대 패킷수) conform-action trasmt exceed-acion drop (한계 초과 조치)

출력 설정

rate-limit output access-group 150 정상데이터크기 정상적패킷수 최대패킷수 conform-action transmit excee-action drop 등