Active 디렉터리

토메인 컨트롤러, 도메인 내에서 수행해서 도메인별로 산재한 사용자, 데이터,프린터 등 리소슬르 어느 도메인에서도 사용하게 가능

Domain

- Directory Service: 분산된 네트워크 환경에서 자원에 대한 정보를 중앙 저장소에 통합해서 사용자가 물리적인 자원의 위치와 무관하게 편리하게 사용하게 해주는 자료구조의 일종

자원은 사용자,프린터,호스트컴퓨터,그룹 등 - AD: 디렉터리 서비스를 Windows Server에 구축해놓은 형태

사용자, 컴퓨터 및 기타 장치에 대한 정보를 네트워크에 저장해두고 관리자가 안전하게 관리하고 사용자에게 리소스를 공유하고 공동으로 작업하게 함 - Domain: 원래 사전적 의미가 영역, 하나의 이름에 묶여있는 네트워크 관리를 위한 관리 영역 로그인, 인증,검색 등을 통해서 도메인 내의 자원을 사용할 수 있음

- Tree/Forest: 도메인을 상징화 한 것이 트리

트리가 여러개 모이면 포리스트,

포리스트를 통해서 부모-자식 도메인 관계를 이해할 수 있음

어느 도메인이 단일 트리로 되어있을 수도 있으나, 도메인끼리 연결되거나, 지리적으로 떨어져 있는 두 도메인을 묶으면 포리스트

단일 도메인 트리 = 포리스트

도멘과 트리 포리스트는 단방향/양방향 트러스트 관계로 맺어짐 - Site: 도메인이 논리적인 범주라면 사이트는 물리적인 범주

지리적인 개념이 들어있음 각 지역별로 도메인이 존재할 시 이들은 각각 하나의 트리에 여러 개의 사이트 - Trust: 도메인과 트러스트 사이에는 신뢰 관계를 맺어야 자원 이동이 가능

양방향 트르스트가 일반적, 기본적인 서렂ㅇ이지만 보안이나 특정 목적에 따라서 단방향 트르스트를 맺을 수 있음 - OU: 한 도메인안에서 자원ㅇ르 세부적으로 나눈 단위

자우넝르 분할 할 수 있는 최소한의 단위 - DC -P(Primary)DC/B(Backup)DC/Ro(Read Only)DC 존재

DC: 관리자가 수시로 점검하는 머신, 해당 트리나 포리스트에서 보통 첫 생성되는 서버가 PDC

대부분의 DC는 사용자 계정을 가지고 있으면서 로그인이나 데이터 혹은 자원을 관리하는데 사용

주된 DC를 PDC라고 함 PDC 대신 BDC 사용

RoDC: 새로운 데이터나 사용자의 추가/변경 등의 작업이 불가능

관리자가 없어도 되는데 이웃한 도메인의 관리자가 관리해주는 DC - GC: AD트러스트 내의 모든 개체에 대한 정보를 수집해서 저장하는 통합 저장소로써 사용자명, 전체이름, 로그인 아이디와 비밀번호 등이 여기에 저장

GC가 있는 서버를 GC 서버로 부르는데 주로 AD를 구성할 때 맨 처음 설치되는 PDC가 GC 서버가됨 => 도메인 내에서 맨 처음에는 설치되는 DC가 PDC와 GC Server가 됨

첫 번째로 만드는 도메인 서버

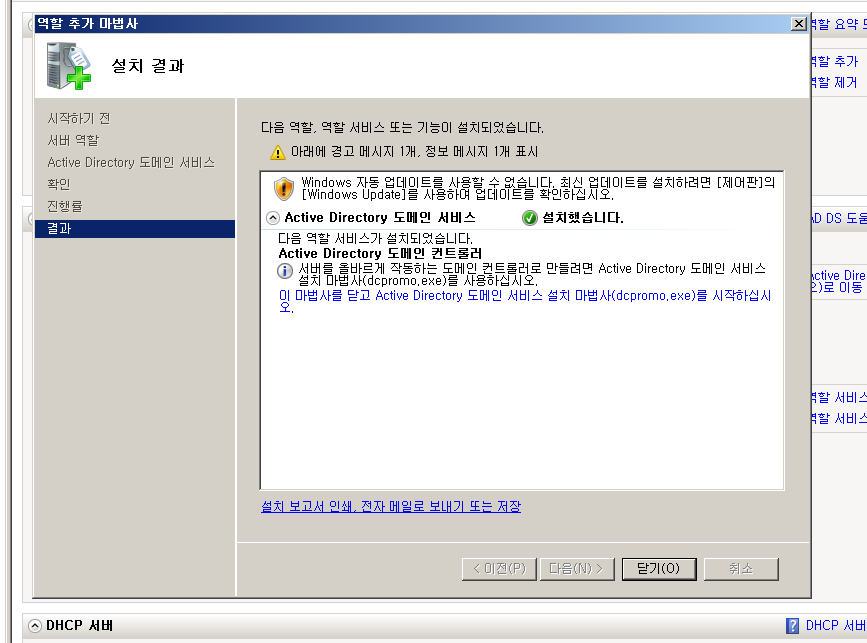

역할 > Active Directory 도메인 서비스

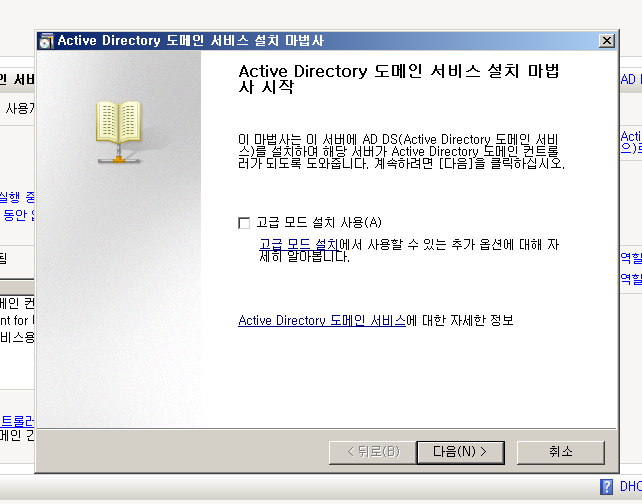

Dcpromo.exe 실행

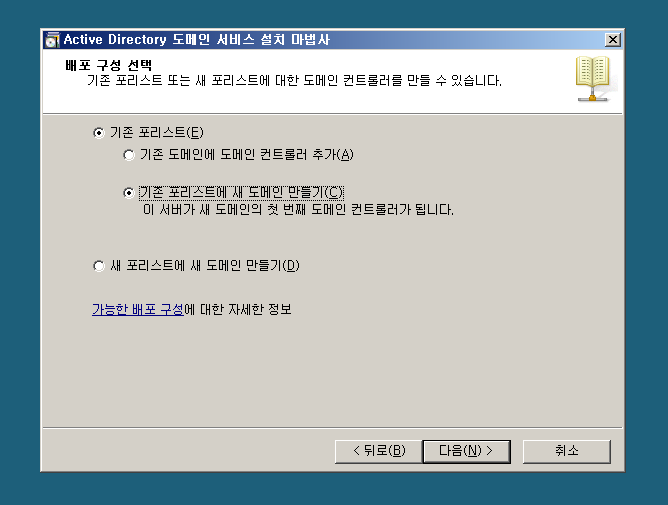

배포구성 선택 첫번째로 만드는 건 새 포리스트에 새 도메인 만들기로 설치

옵션 구성

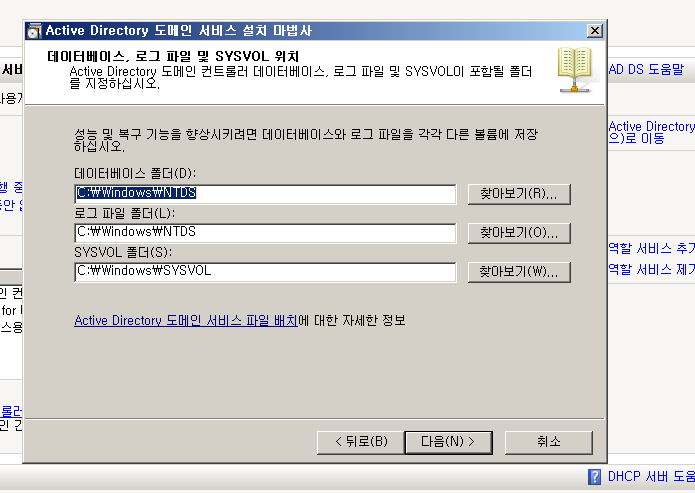

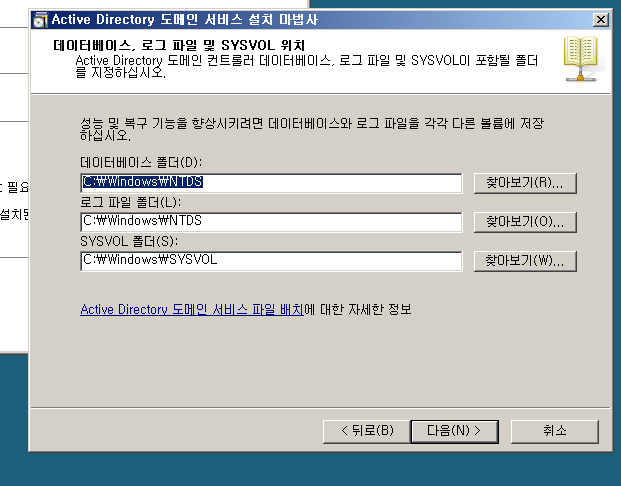

별도로 파일 위치 지정하는 것이 좋음

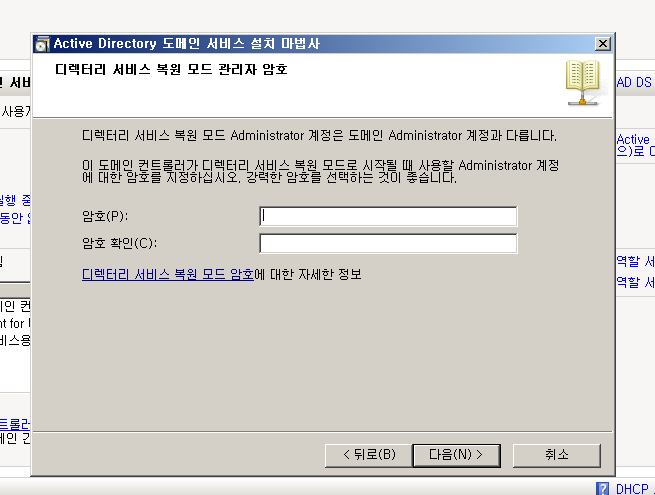

복원용 암호

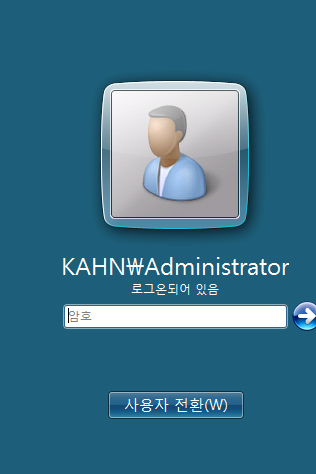

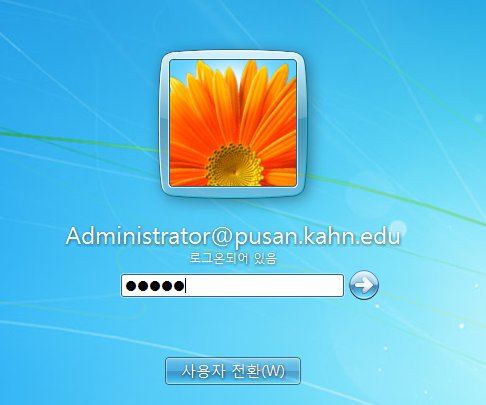

rebooting 이후 로그인 창 달라짐

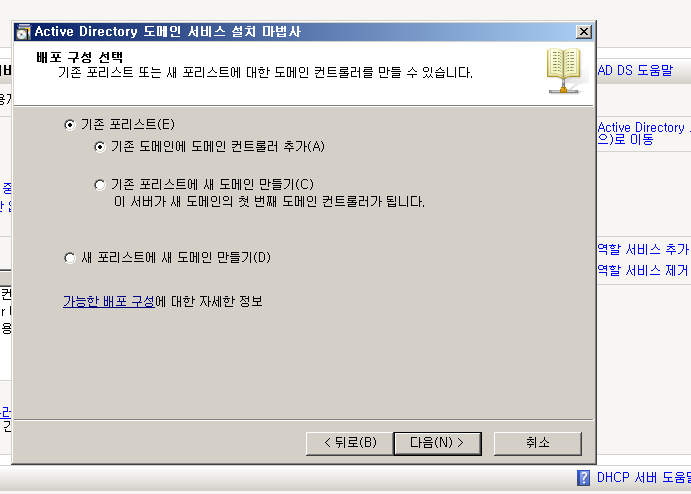

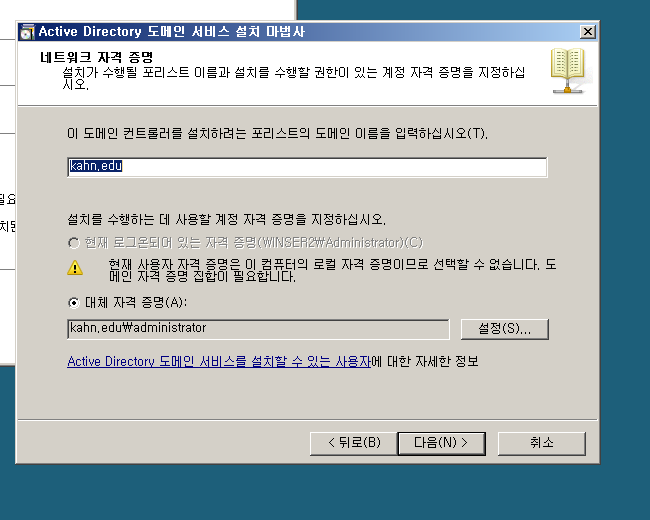

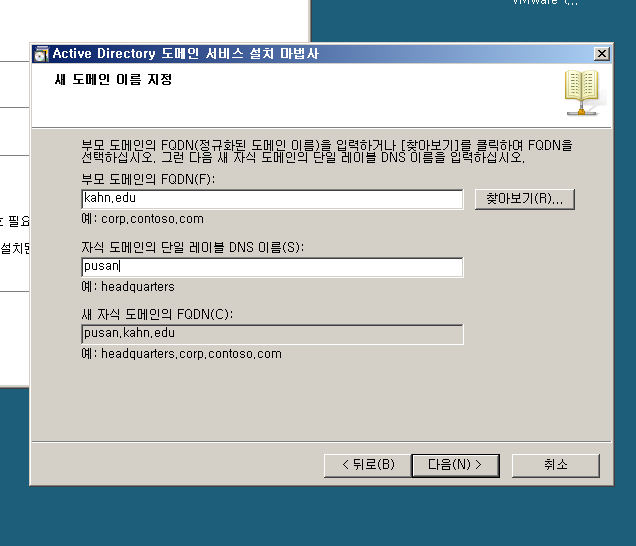

두 번째로 만드는 도메인 서버

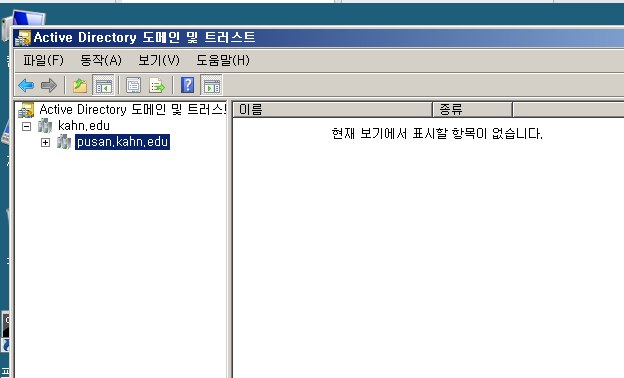

기존 포리스트에 새 도메인 만들기로 설치

네트워크 자격증명

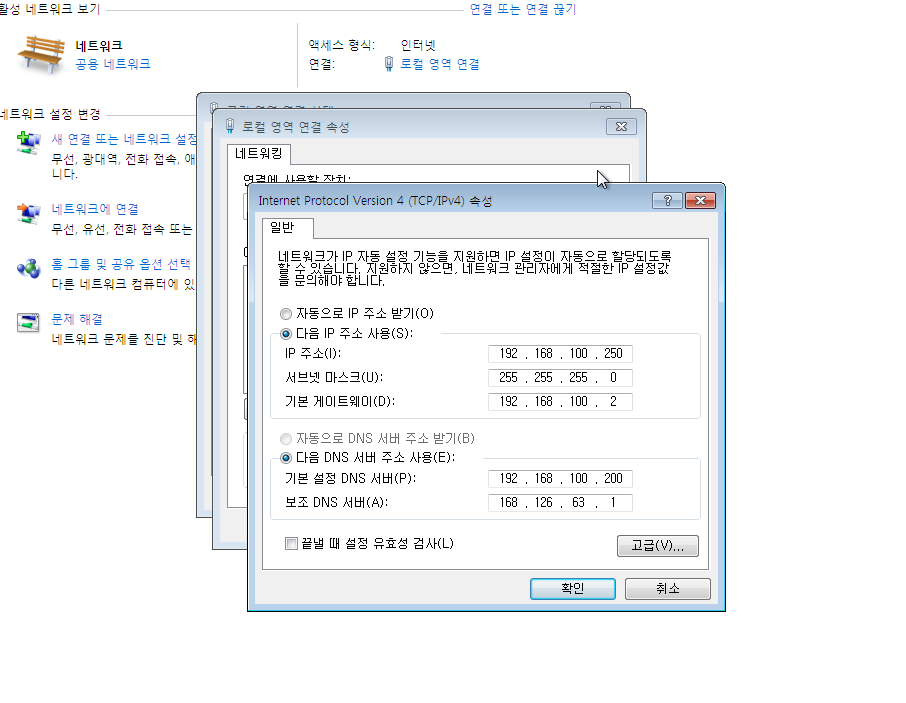

대체 자격에서 첫번째로 생성한 DNS 서버를 사용하기로 했기 때문에 네트워크에서 DNS 주소를 확인

새 도메인 이름 지정

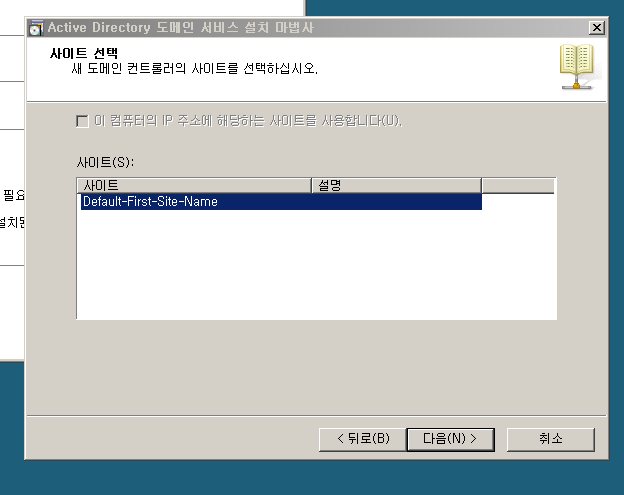

사이트 확인

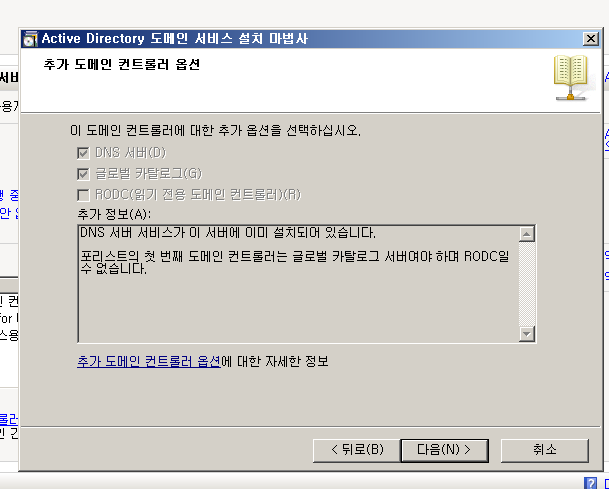

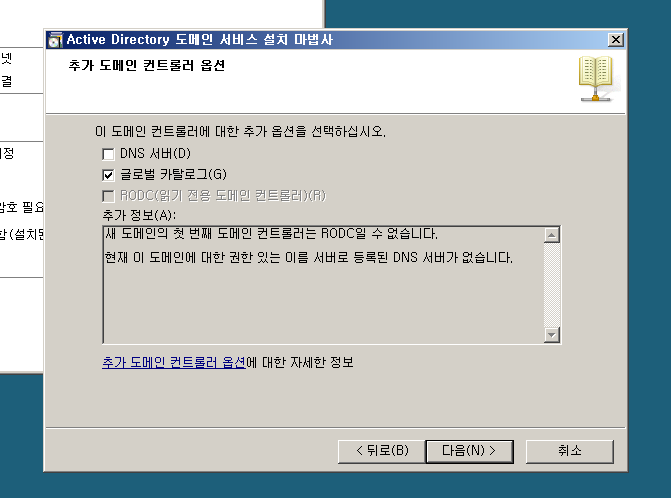

컨트롤러 추가 옵션 확인

도메인 카탈로그를 관리하기 위해 글로벌 선택

설정파일 위치 창

호스트에게 DNS 서버 주소를 주어야 된다는게 중요

컴퓨터 속성> 도메인 변경>KAHN.EDU 설정

Active 도메인과 트러스트 관계

도메인이 서로 트러스트 관계일 경우 어디서든 사용자는 접속이 가능함

도메인 서버를 가장 먼저 부팅하는 것이 원칙

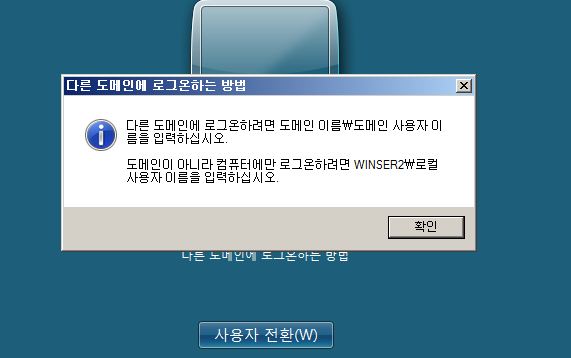

다른 도메인에 로그온할 경우

로그인 시 Winserver 의 패스워드 입력

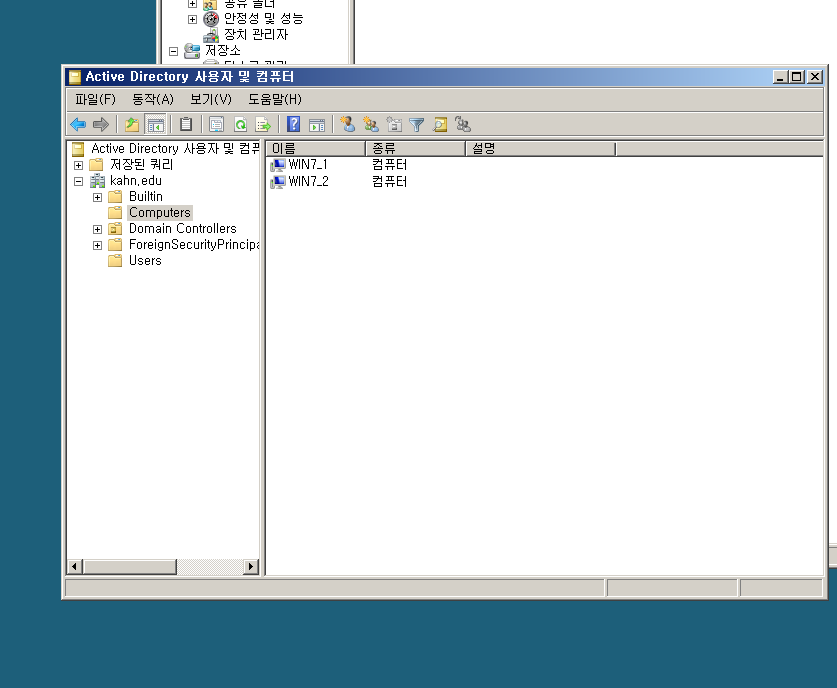

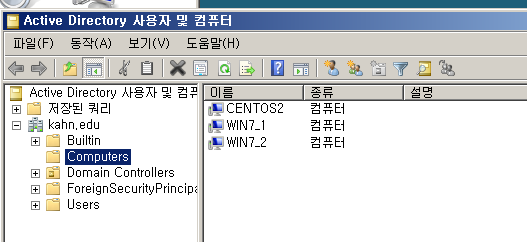

시작 > Active Directory 사용자 및 컴퓨터

kahn.edu 디렉터리 아래 컴퓨터에서 도메인에 가입된 사용자 컴퓨터를 확인 할 수 있음

로그인 정리

도메인에 가입된 머신

머신명/사용자명 : 로컬 로그인이 가능

사용자명@도메인명: 도메인으로 로그인 가능

도메인끼리 트러스트 관계가 성립되어있을 경우 외부 도메인으로도 사용자 접속이 가능

각 도메인에 속한 어느 워크스테이션에서 다른 도메인으로도 로그인이 가능

-> 각 도메인에 속한 워크스테이션은 단말기에 불과

리눅스 서버 윈도우 도메인 가입

윈도우 서버에서 구성된 도메인에 리눅스 머신을 가입할 때d 인도우 서버에서 리눅스를 인증할 수 있도록 Kerberos 서버를 구축한 뒤 작업해야됨

리눅스에서 Windows 도메인 정보를 명령어로 보는 adcli(Active Directory cli) 대신 readlmi 를 설치함

- Centos 7 Setting

yum -y install samba samba-doc samba-common samba-client samba- domainjoin-gui samba-common-tools oddjob krb5-workstation openldap-clients policycoreutils-python

yum -y install sssd sssd-tools sssd-client sssd-common

yum -y install adcli

/etc/hosts 파일 수정하여 도메인 입력 및 인터페이스에 DNS 서버 입력

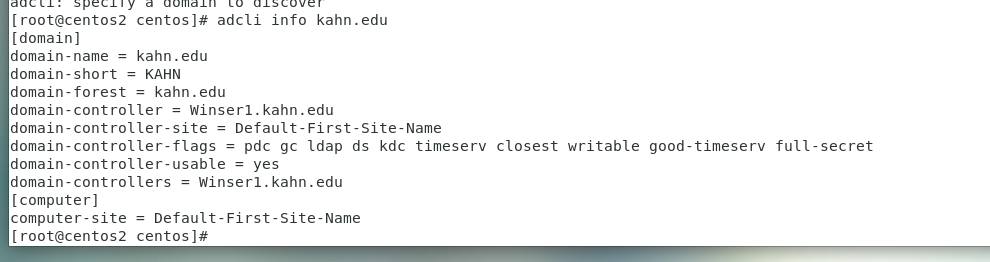

kahn.edu의 정보를 확인 할 수 있음

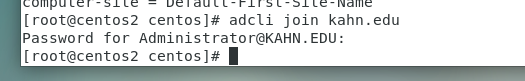

kahn.edu 서버에 머신 등록

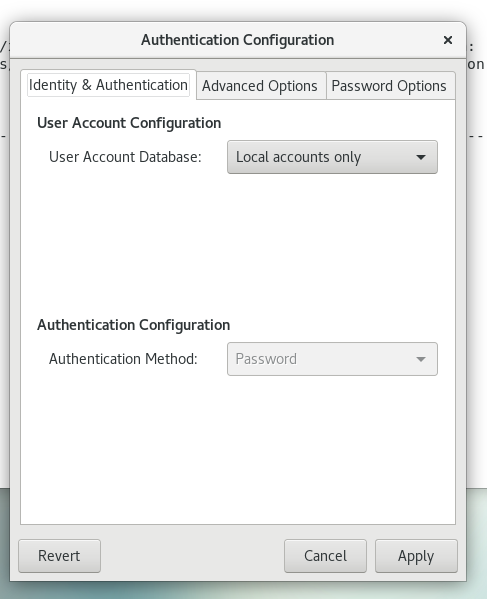

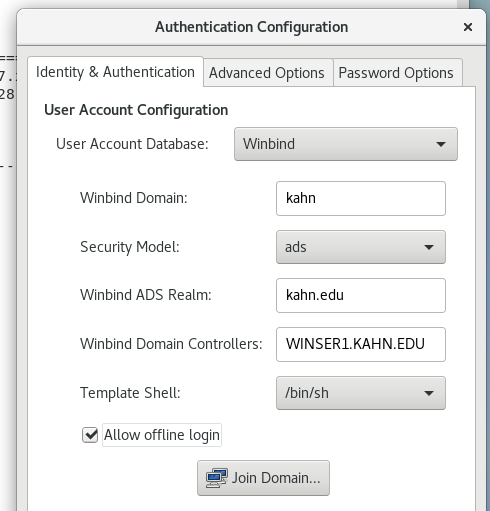

인증 설립을 위해 authconfig-gtk 설치

윈도우와 리눅스가 서로 통신하기 위해서는 SAMBA가 필요하므로 samba_winbind package 설치 한 후 authconfig-gtk

autoconfig 에서 user account 설정 한 뒤 도메인 join

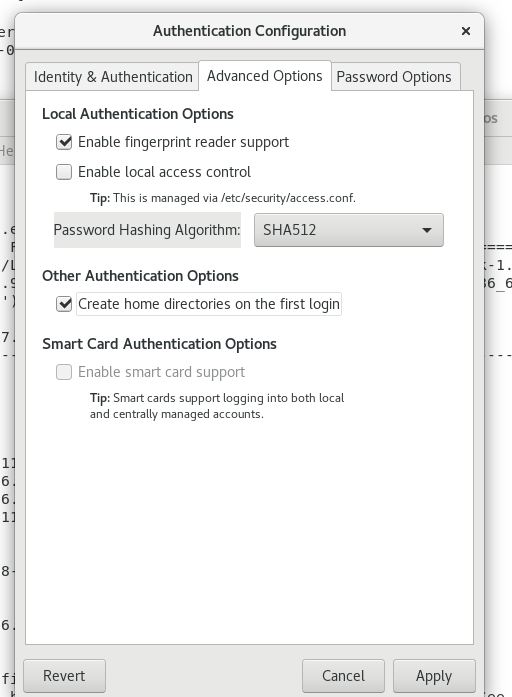

Adbanced 할 경우

enable fingerpint and Creat 설정

설정 뒤 adcli로 한번 더 join 한 뒤 윈도우에서 확인 할 경우

리눅스 머신이 도메인에 가입된 것을 확인 할 수 있음

su 명령으로 Administrator@kahn.edu에 접속할 경우 프롬프트가 만들어짐

도메인 서버 관리

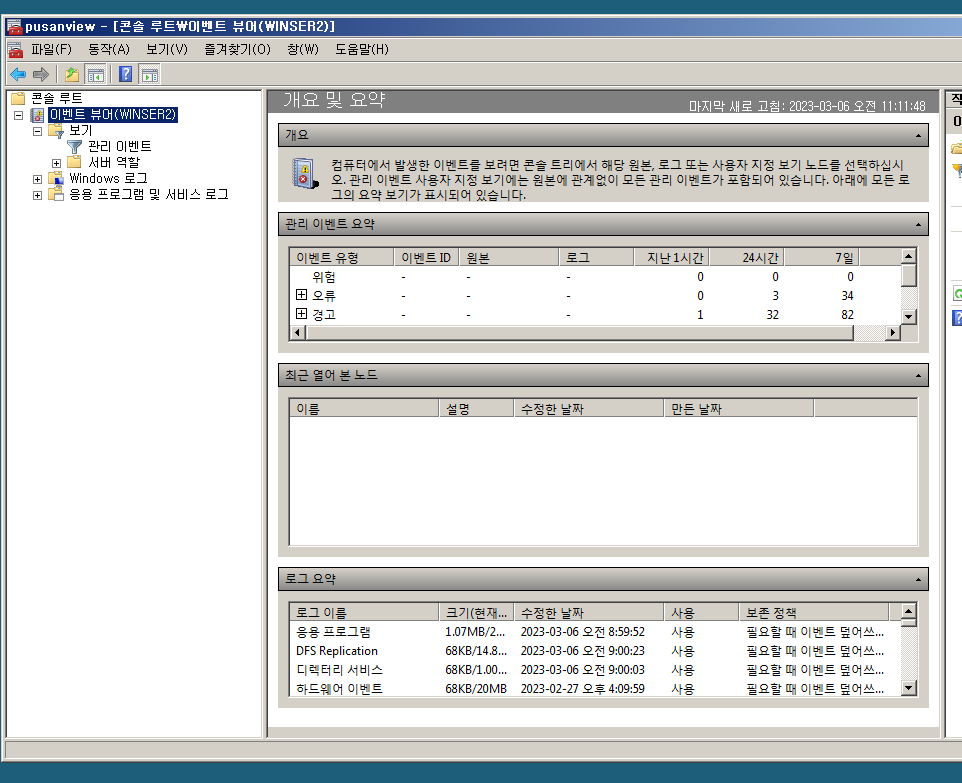

다른도메인인 windows server2에서 발생되는 이벤트를 windows server1에서 볼 수 있음

원격 접속으로 서버 관리하기 위하여 방화벽 설정 > 예외 원격관리,원격 데스크톱

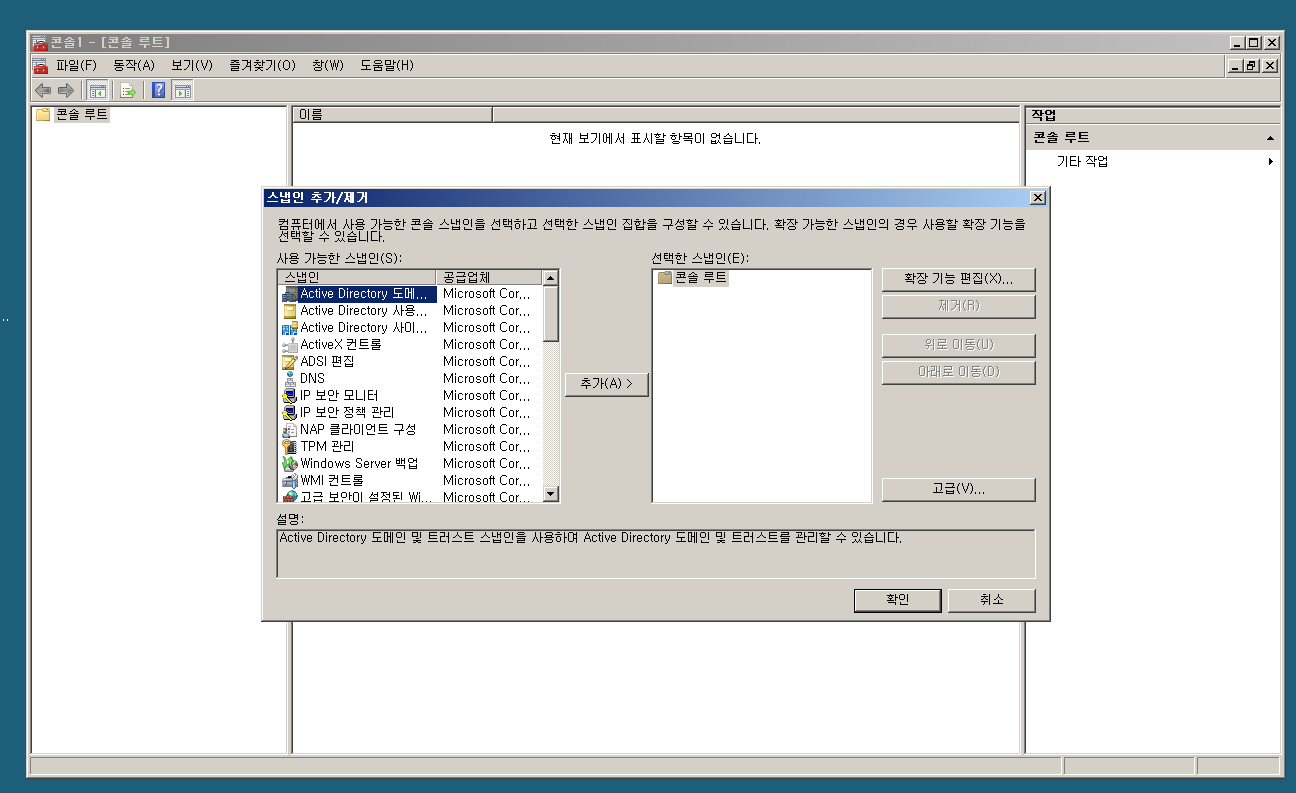

mmc: management console, 도메인을 관리하기 위해서 필요한 도구(각각을 snap-in)들을 모아둔 관리 콘솔

mmc 스냅인 추가/제거: 필요한 항목들을 선택하여 추가

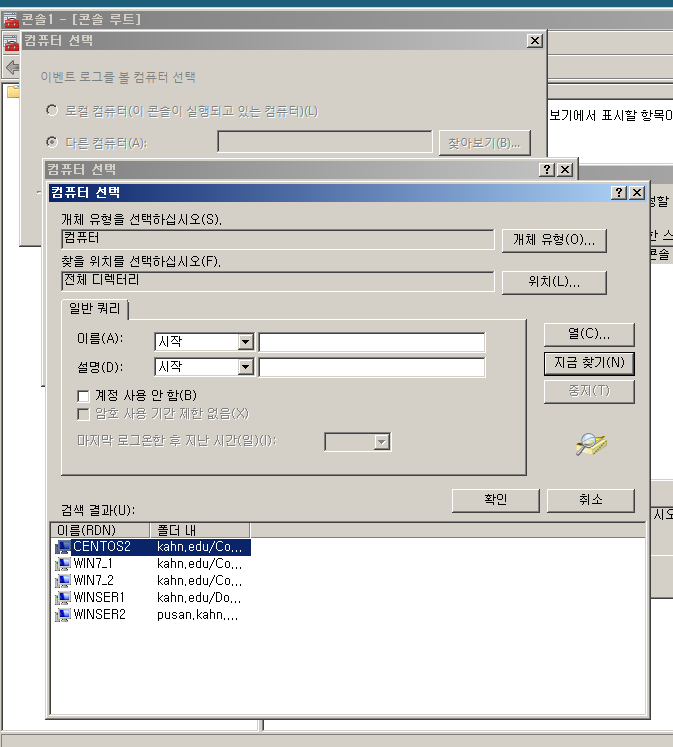

이벤트 뷰어를 추가하여 다른 컴퓨터 선택하여 고급으로 지금 찾기 할 경우

도메인에 가입된 사용자들 확인 가능

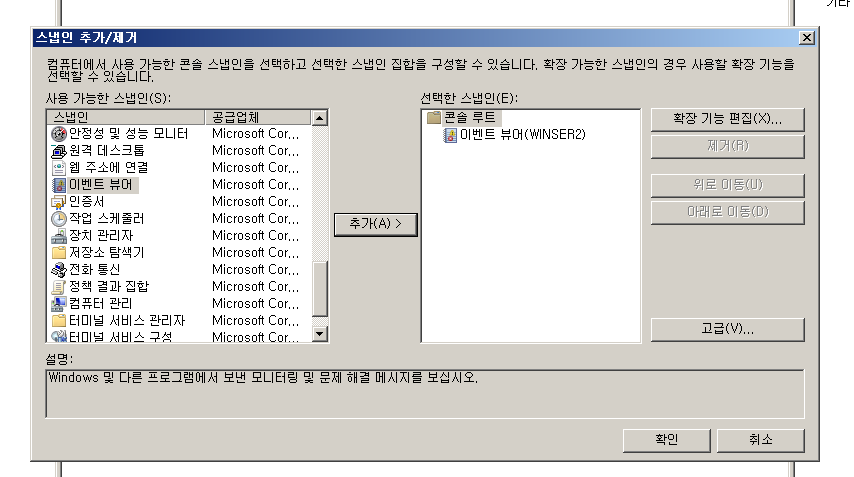

윈도우 서버 2 등록

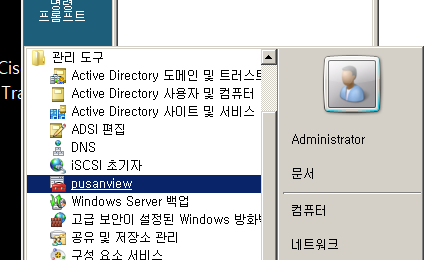

관리 도구를 파일로 저장할 수 있음

이벤트를 읽고 있는 것을 확인 할 수 있음

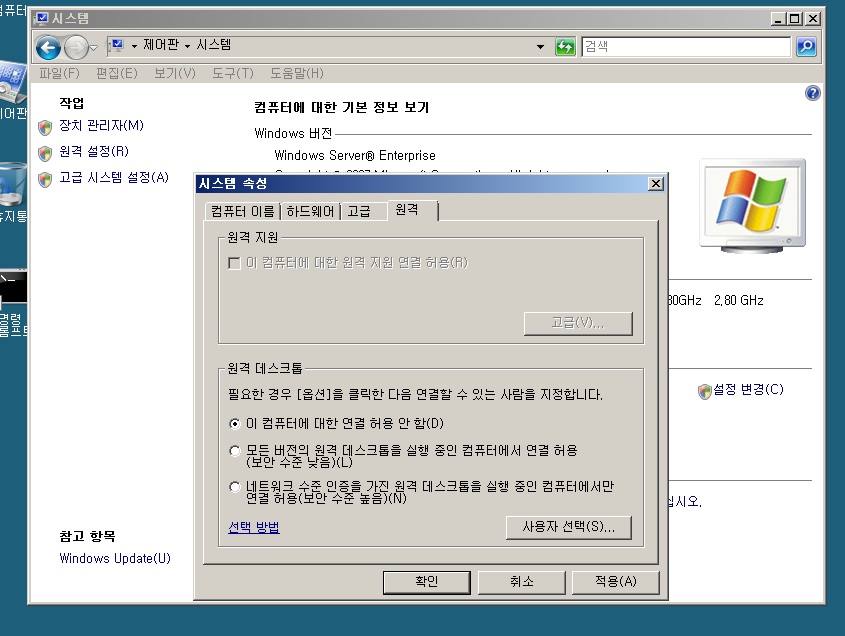

메인 서버에서 원격 접속으로 Windows server2에 접속할 수 있도록 원격설정 on

서버에서 제어판>시스템>원격설정

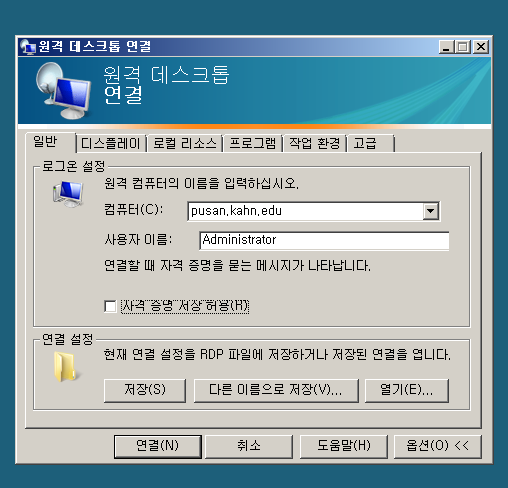

메인 서버에서 원격데스크톱 연결

접속 된 것을 확인 할 수 있음 메인서버로 입력되는 것이므로 kahn.

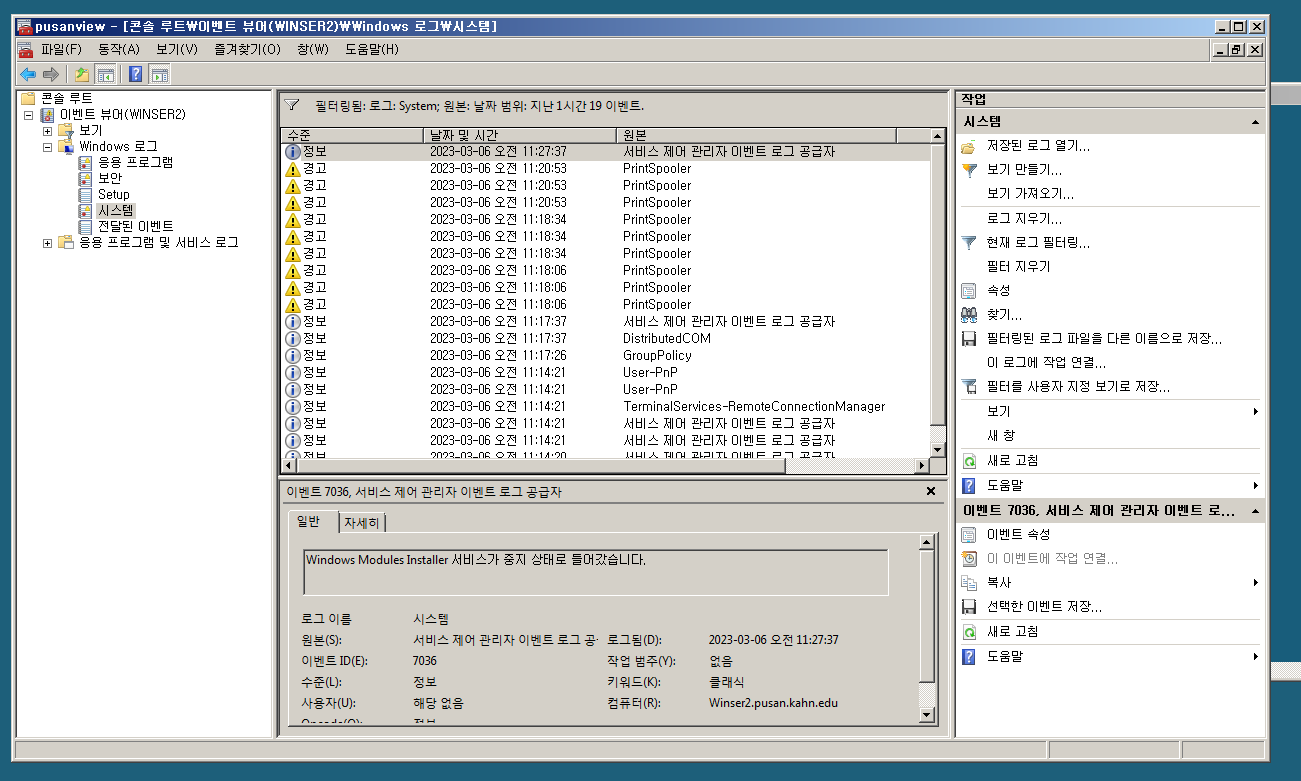

원격접속이 된 상태에서 이벤트 뷰어>Windows 로그> 시스템 접속 로그 확인

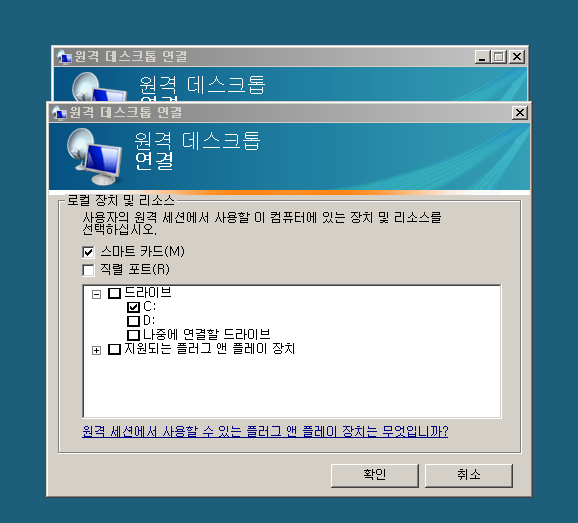

winser1에서 winser2에게 로컬리소스 공유

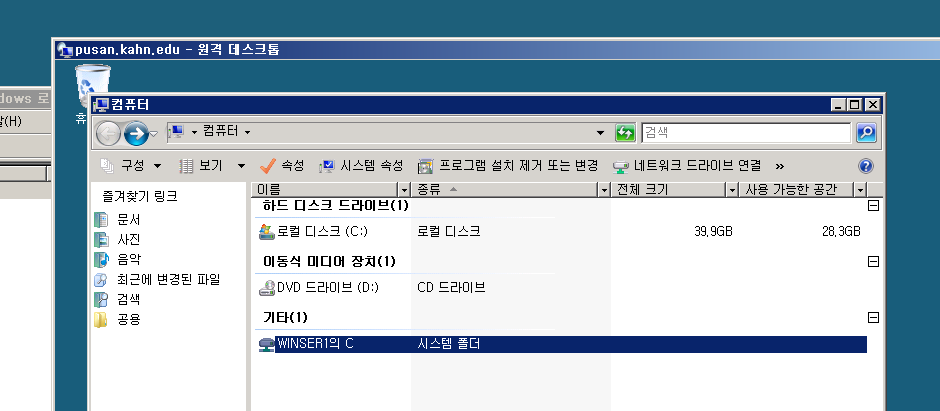

원격 데스크톱 연결 > 로컬 리소스 사용 > 로컬 장치 및 리소스 자세히 > 드라이브 C 설정 및 원격 연결

winser2에서 winser1에 C시스템 폴더가 확인됨

원격데스크탑

타겟 머신의 이름을 입력하여 연결 할 경우 접속이 가능

크롬의 원격데스크탑을 이용하여 원격 액세스 설정이 가능

remotedesktop.google.come/access

아마존이용 원격 머신 인증

amazon.remote host authentication

Active 디렉터리 사용자 관리

각 도메인에서 다른 도메인을 관리할 수 있음

AD에서 OU(Oranization unit) 도메인 내에서의 각 자원을 분류한 것으로 OU를 AD의 Container 라고 부름

AD에서 사용자를 관리하려면 시작> 관리도구> AD 사용자 및 컴퓨터 메뉴에서 관리 할 수 있음

Windows Server 사용자 계정 2가지

- 로컬 사용자 계정: 로컬로만 접속 가능

- 도메인 사용자 걔쩡: AD 도메인에 접근할 수 잇는 도메인 사용자 계정, 도메인에 가입된 어느 워크스테이션에 대해서 로그인 가능

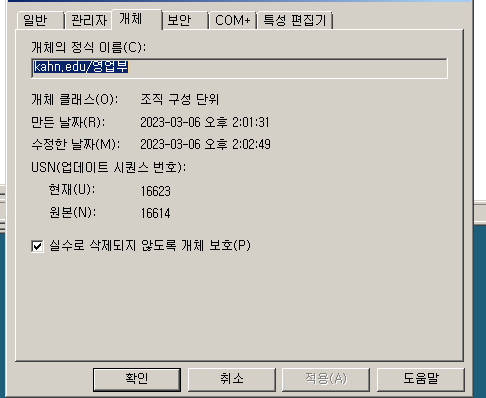

OU

AD 내의 여러 객체를 포함하는 AD 컨테이너로써 도메인 내에서 사용자 컴퓨터 프린터 그룹 다른 OU를 포함할 수 잇음

도메인에서 새로만들기 > 조직 구성 단위로 생성 할 수 있음

OU를 삭제할 경우 도메인에서 보기> 고급설정> ou 선택 및 속성 > 개체> 실수로 삭제되지 않도록 개체보호 해제 작업 한 뒤 삭제

Group

사용자만 넣을 수 잇으며, 권한을 부여 받을 수 있음

사용자 생성에 대해서는 그룹 보안 정책으로 설정

사용자 생성에 대한 보안 설정을 시작 > 관리도구 > 로컬 보안 정책에서 설정하지만, 도메인에 적용되는 사용자 정책으로는 그룹 보안 정책(gpmc.msc)에서 설정

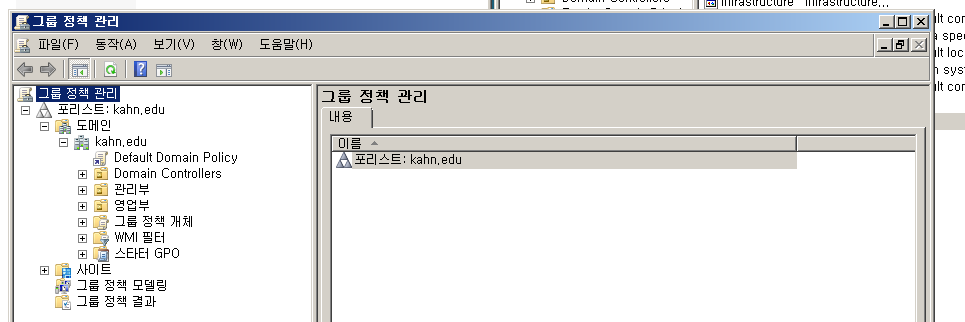

그룹 정책 관리

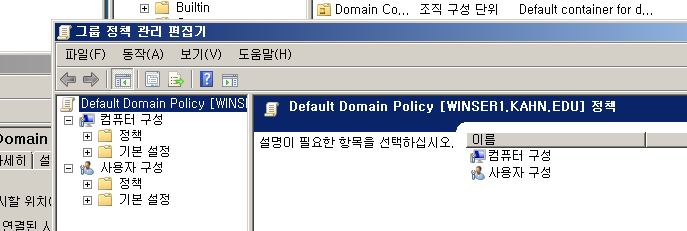

Default Domain Policy 편집 할 경우

컴퓨터 구성과 사용자 구성이 충돌 될 경우 컴퓨터 구성이 우선함

컴퓨터 구성> 정책 > windows 설정> 보안 설정

계정 정책 > 암호 정책 에서 암호 정책 설정 및 계정 잠금 정책

윈도우 콘솔을 관리자 권한으로 실행한 뒤 gpupdate /force 즉시 정책 업데이트

현재 로컬에서의 적용이 아닌 도메인 사용자 생성에서만 적용

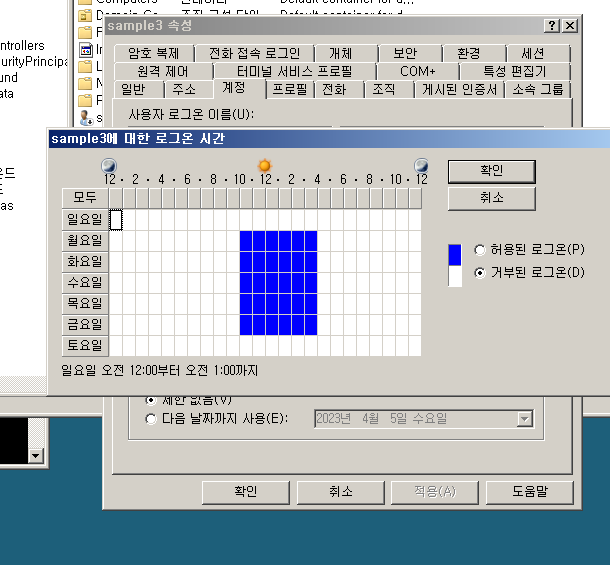

사용자 로그온 시간 설정 사용자 선택 한뒤 속성> 계정>로그온 시간

사용자를 복사하여 생성할 수도 있음

외부 사용자에서 도메인 사용자를 입력하여 접속 할 수 있음

도메인 사용자를 생성하여도 일반 사용자는 서버에 로그인 할 수 없음

워크스테이션을 통해서 접속이 가능함