웹

웹은 1969년 미국 ARPA가 전 세계 주요 거점을 연결하는 네트워크를 처음 만들었다.

여기에 있는 건 알파넷이라 하는데 이게 인터넷의 시작이다.

프로토콜

대학 내 연구실 사이에 데이터를 전송하려는 목적으로 프로토콜을 만들어서 사용했다.

이게 늘어나니까 프로토콜을 해석한 다음 다른 프로토콜로 바꿔서 전송하는 게이트웨이가 개발되었다.

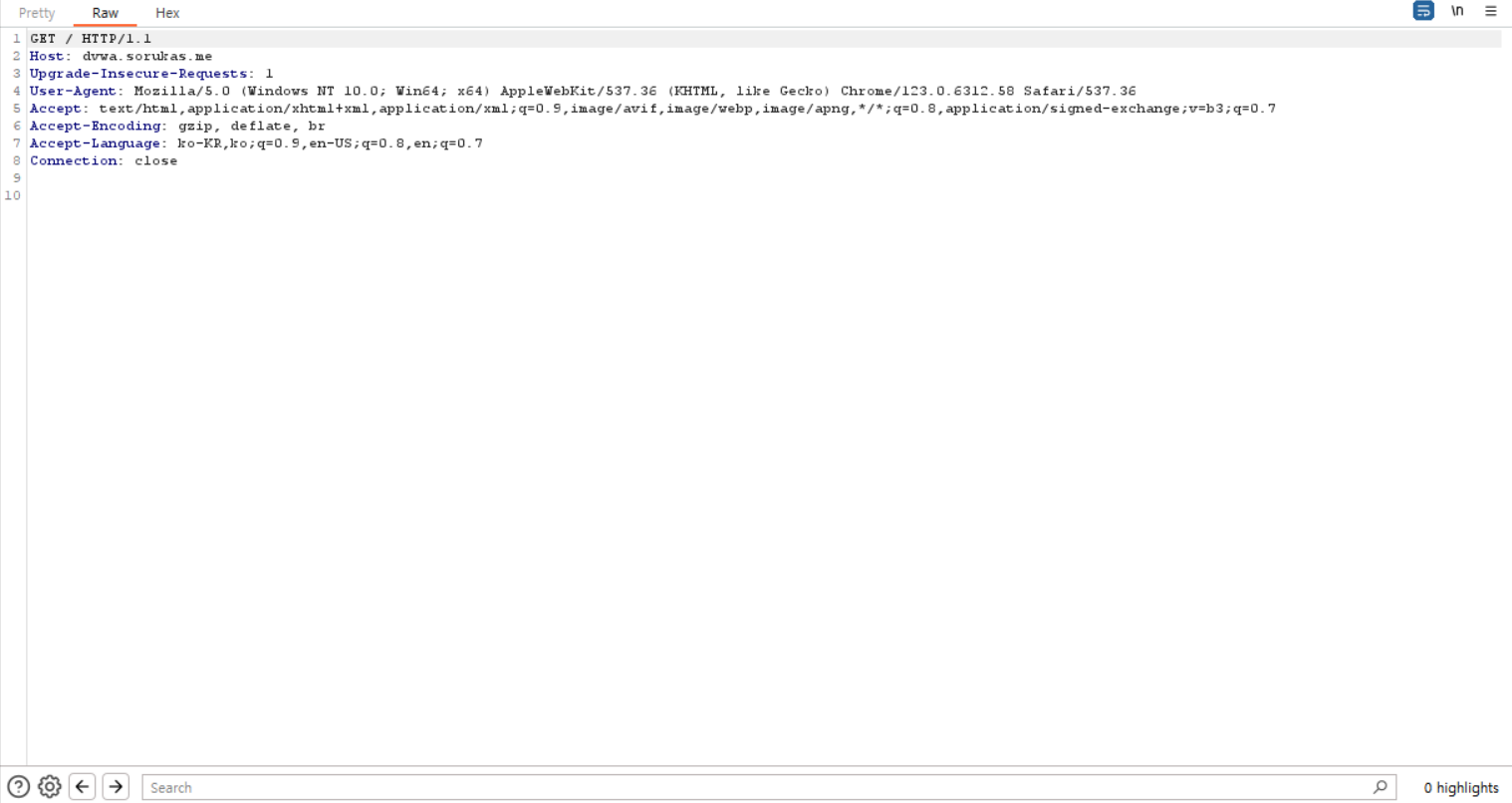

HTTP Request

HTTP는 대표적으로 Get 방식과 Post 방식으로 요청을 보낼 수 있다.

Get 방식은 URL 그대로 보내 보안이 하나도 안 돼 있는 거라 볼 수 있고

Post 방식은 HTTP 헤더에 데이터를 전송해 Get보다 보안이 돼 있는 거라 볼 수 있다.

게시판을 예를 들어 보자.

목록이나 글 보기 화면 이런 건 굳이 POST 방식으로 할 필요가 없으니 GET 방식으로 사용하고

저장하거나 수정, 삭제, 대용량의 데이터를 전송하는 등의 경우에는 POST 방식을 사용한다.

방식은 HEAD, OPTIONS, PUT, DELETE, TRACE 방식도 있다.

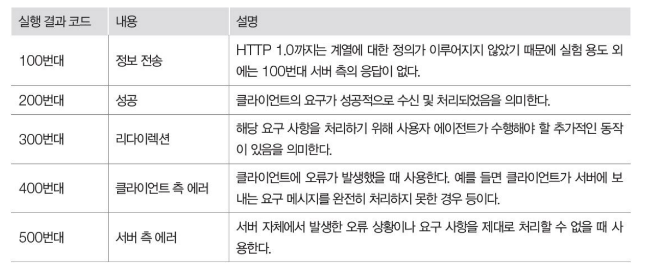

HTTP Response

클라이언트의 응답 패킷

거두절미하고 실행 결과 코드는 이렇다.

개발자라면 200번을 좋아할 것이다(이상한 쿼리 날렸는데 200번 나오면...)

해킹 환경 구축

도커를 쓰자.

도커를 깔아 주고 터미널에 docker run -d -p 8090:80 vulnerables/web-dvwa를 치면 구축 끝이다. 이 서버를 열기만 하면 된다.

웹 해킹

웹 해킹이나 취약점 점검, 구조 파악은 웹 프록시 툴을 이용한다.

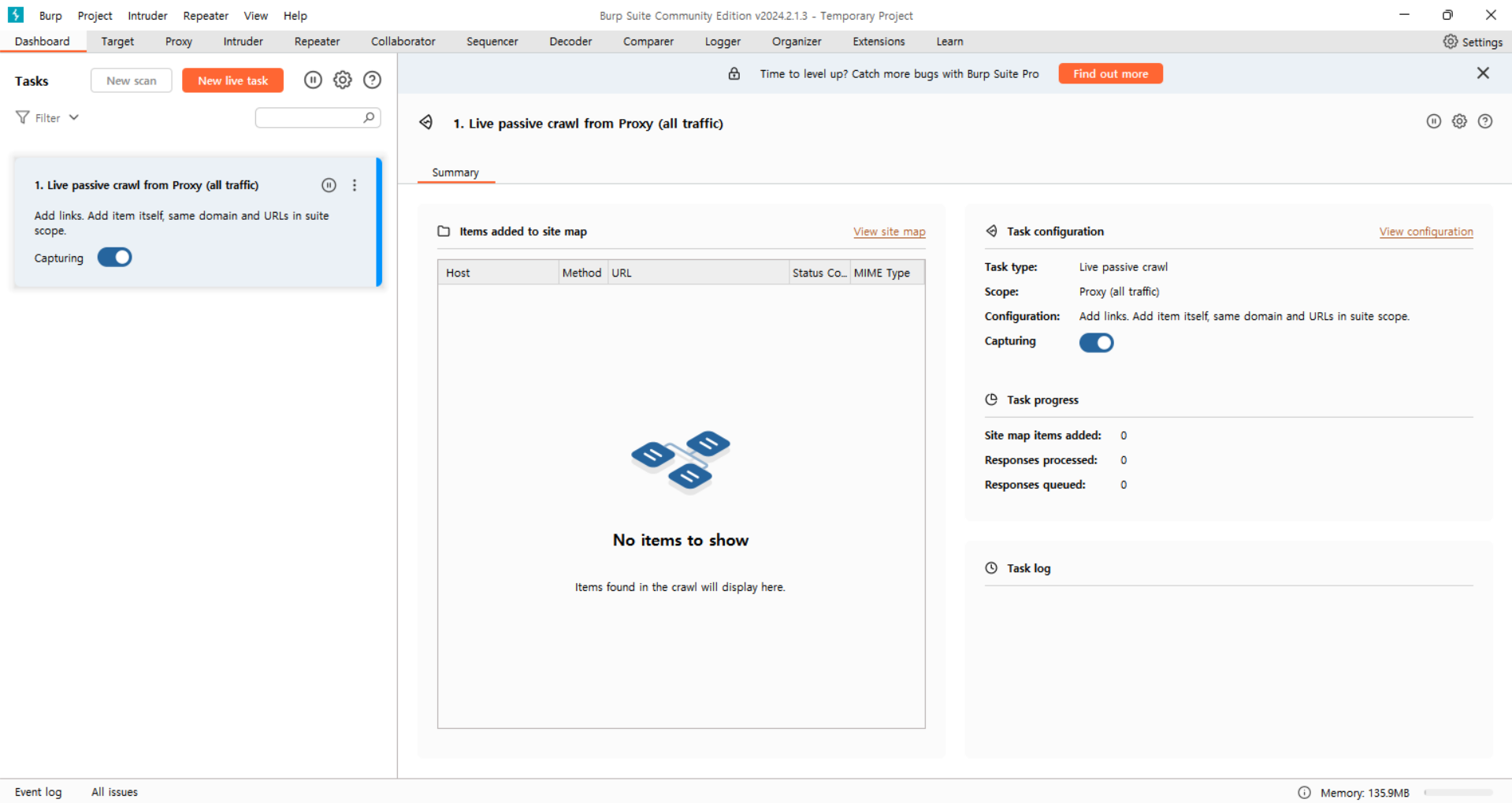

Burp Suite를 이용해 해킹할 수 있다. 아, 깔면 된다.

대충 다운로드받고 다 확인 누르면 이 화면이 뜬다.

Proxy 들어가면 Intercept is off가 뜰 건데 꽤 상단에 그런 버튼도 있다. 누르면 on으로 바뀐다. 이걸 해야 이번에 할 해킹을 할 수 있다(아, 포트 8090으로 해 줘야 할 수도 있는데 만약에 naver.com 쳤을 때 dvwa.sorukas.me와 동일한 화면이 뜬다면 바꿔야 한다)

Open Brower를 누르자. 그러면 Chrome도 아니고 Chromium 브라우저가 뜰 것이다.

http://dvwa.sorukas.me/ 라는 걸 들어가 주면 벌써 Burp Suite에 뭔가가 뜬다. 이걸로 Brute Force Attack을 하든 뭘 하든 하면 된다.