브루트 포스(Brute Force) 공격

브루트 포스 공격은 무차별 대입 공격으로, 비밀번호 같은 데이터를 하나하나 다 대입해서 공격하는 공격 기법입니다.

Burp Suite를 통해 브루트 포스 공격을 연습해 볼 수 있습니다.

Docker 설치

Docker부터 깔아 줍시다.

도커를 깔으시고 cmd 창에 docker run -d -p 8090:80 vulnerables/web-dvwa를 치시면 http://dvwa.sorukas.me/에 들어갈 수 있습니다.

Start가 안 돼 있으면 도커에 들어가서 ▶ 모양을 클릭하시면 됩니다.

Burp Suite 설치

Burp Suite도 깔아 줍시다.

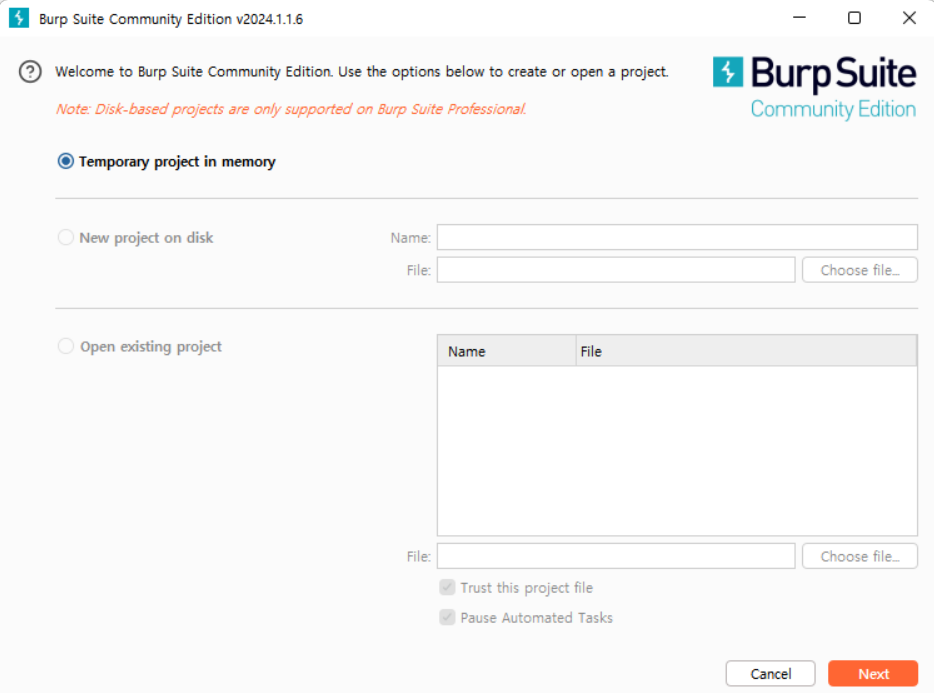

깔으시면 이런 게 뜰 텐데 다 넘어가 줍니다.

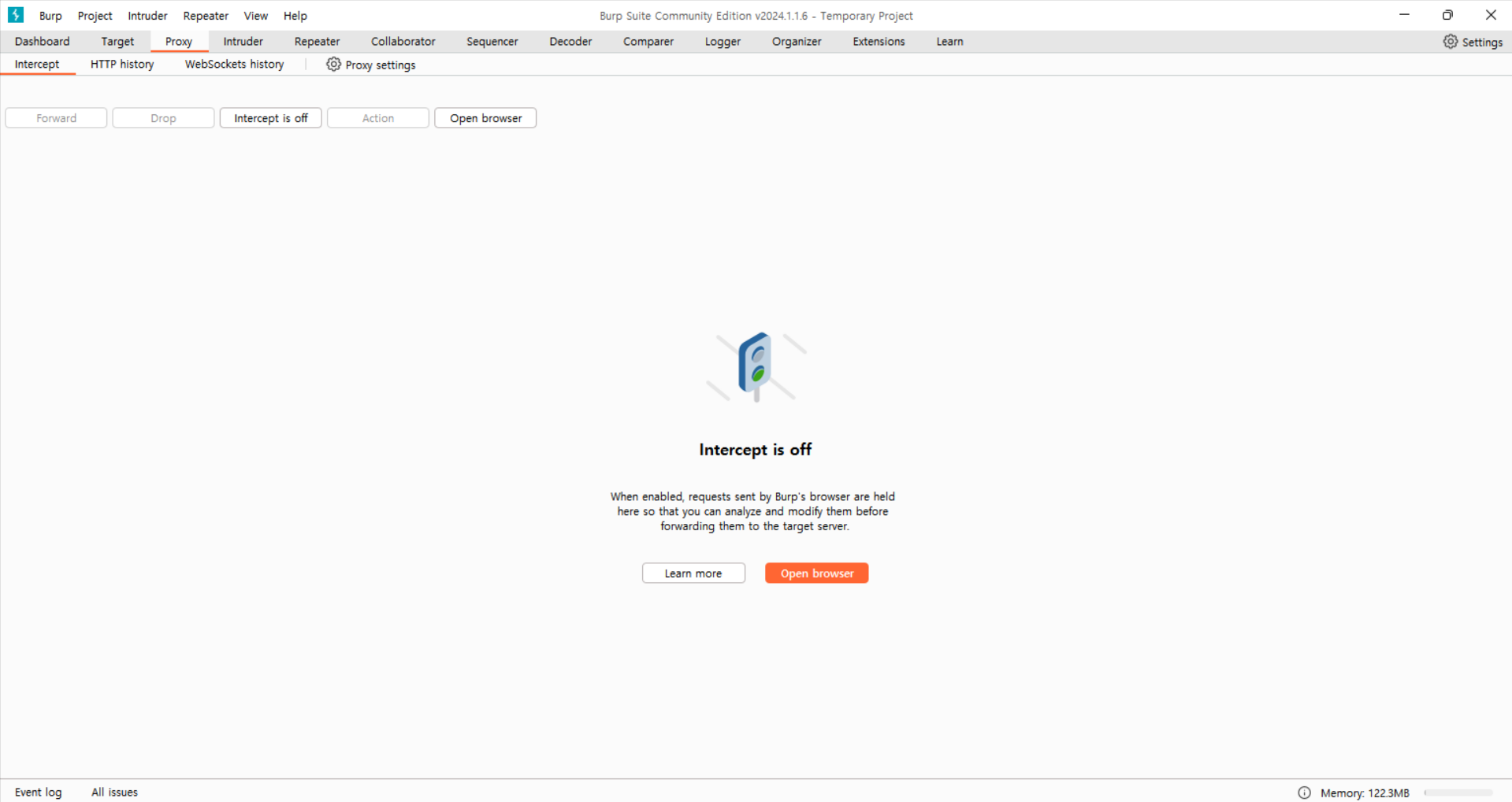

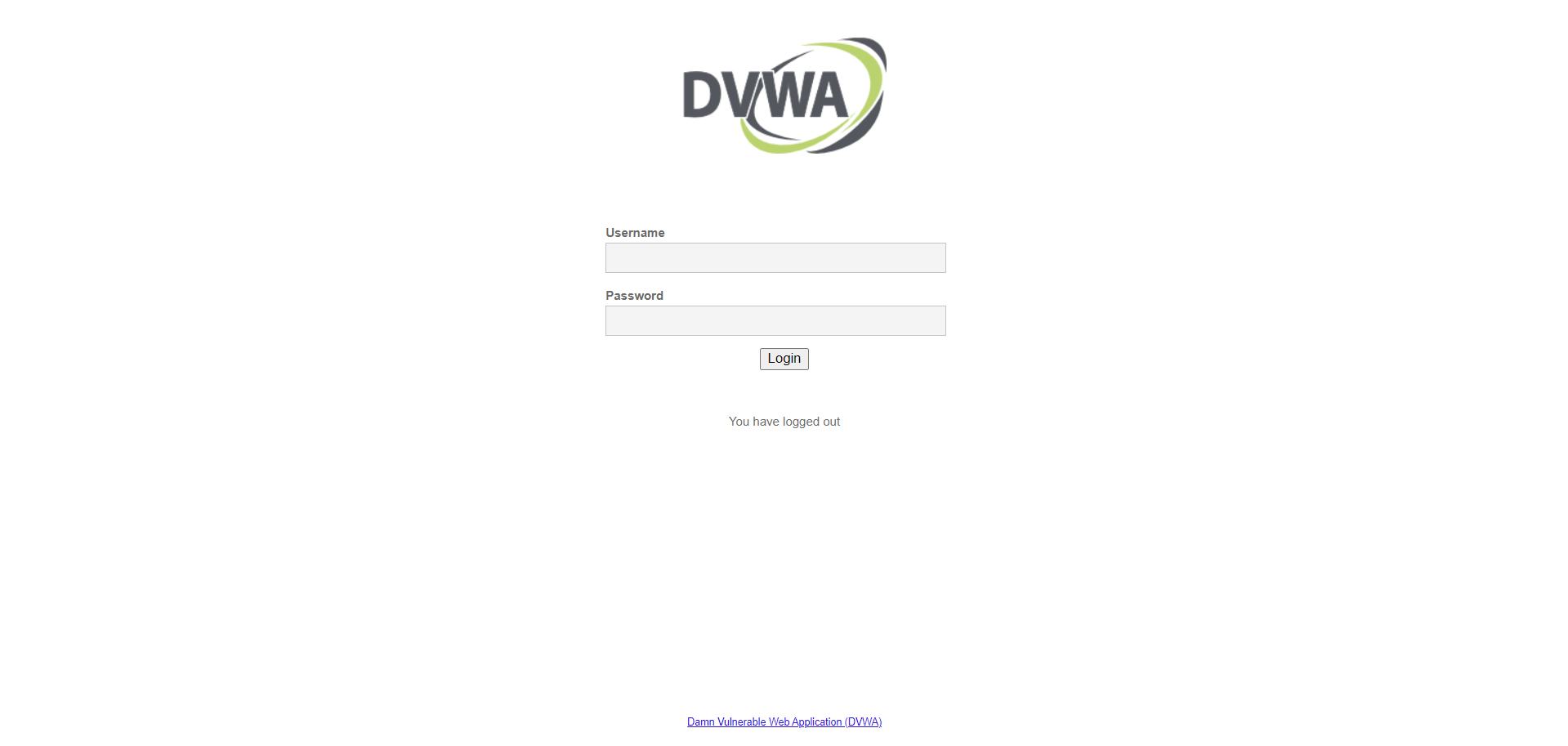

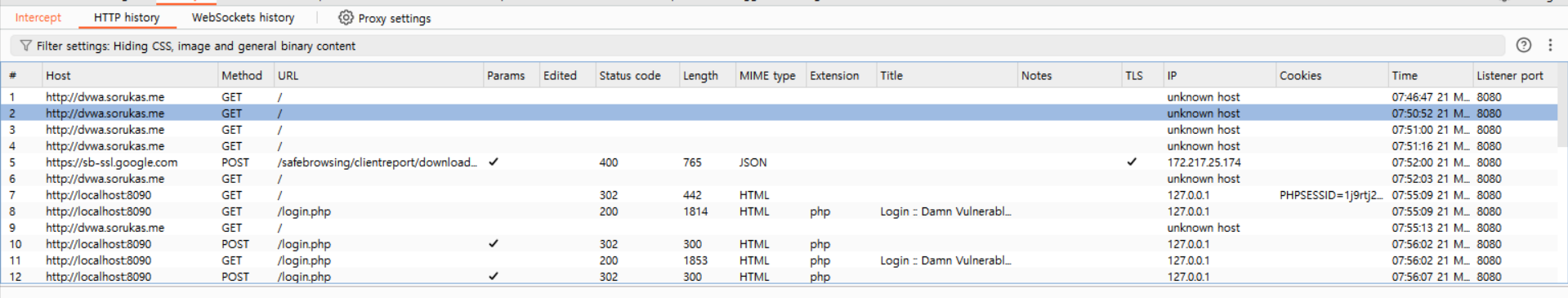

Proxy 탭에 들어가서 Open Browser를 클릭하고 http://dvwa.sorukas.me/에 들어가시면 되는데 안 되시면 localhost:8090에 들어가시면 됩니다.

아이디와 비밀번호는 admin, password입니다.

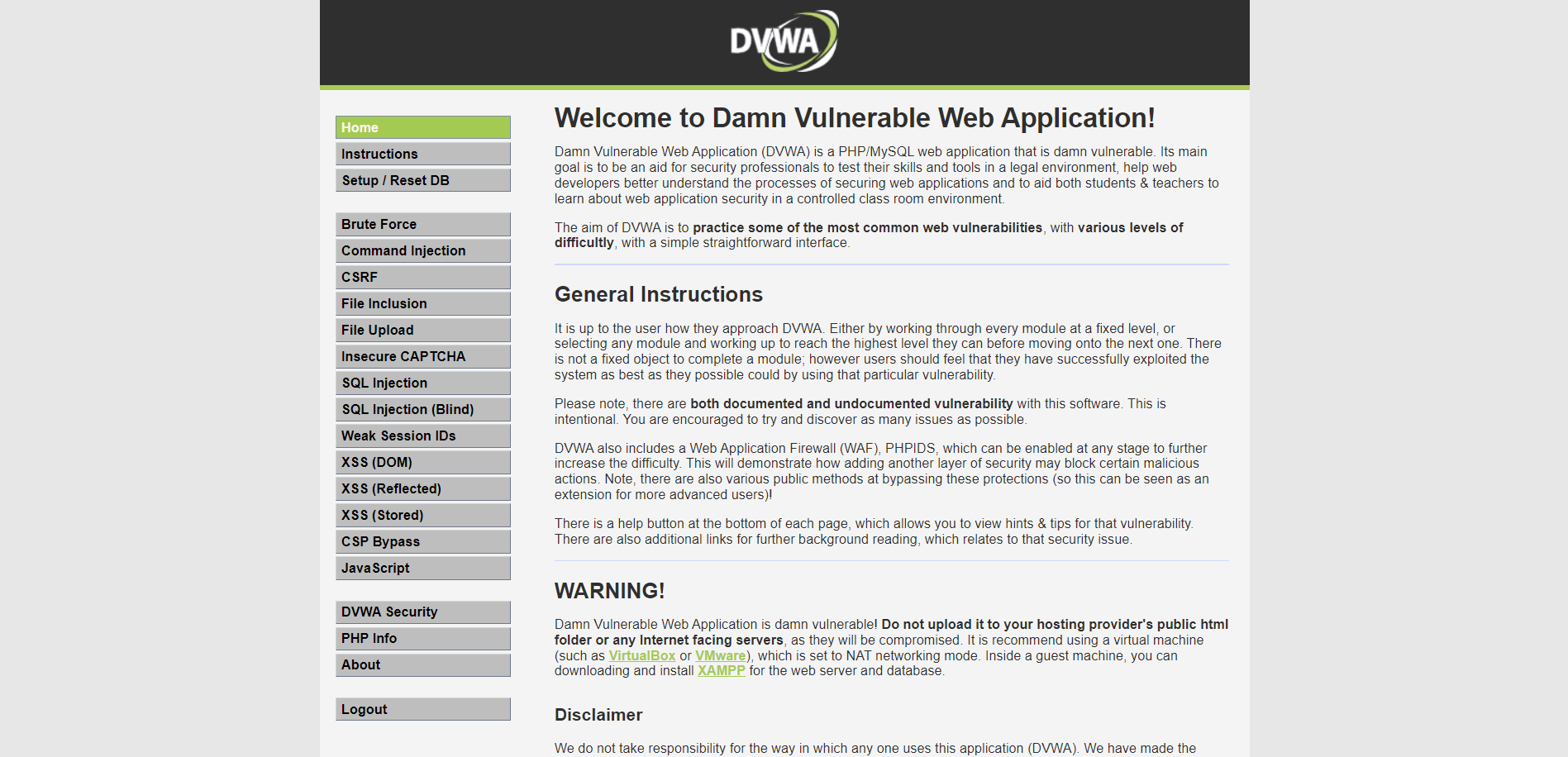

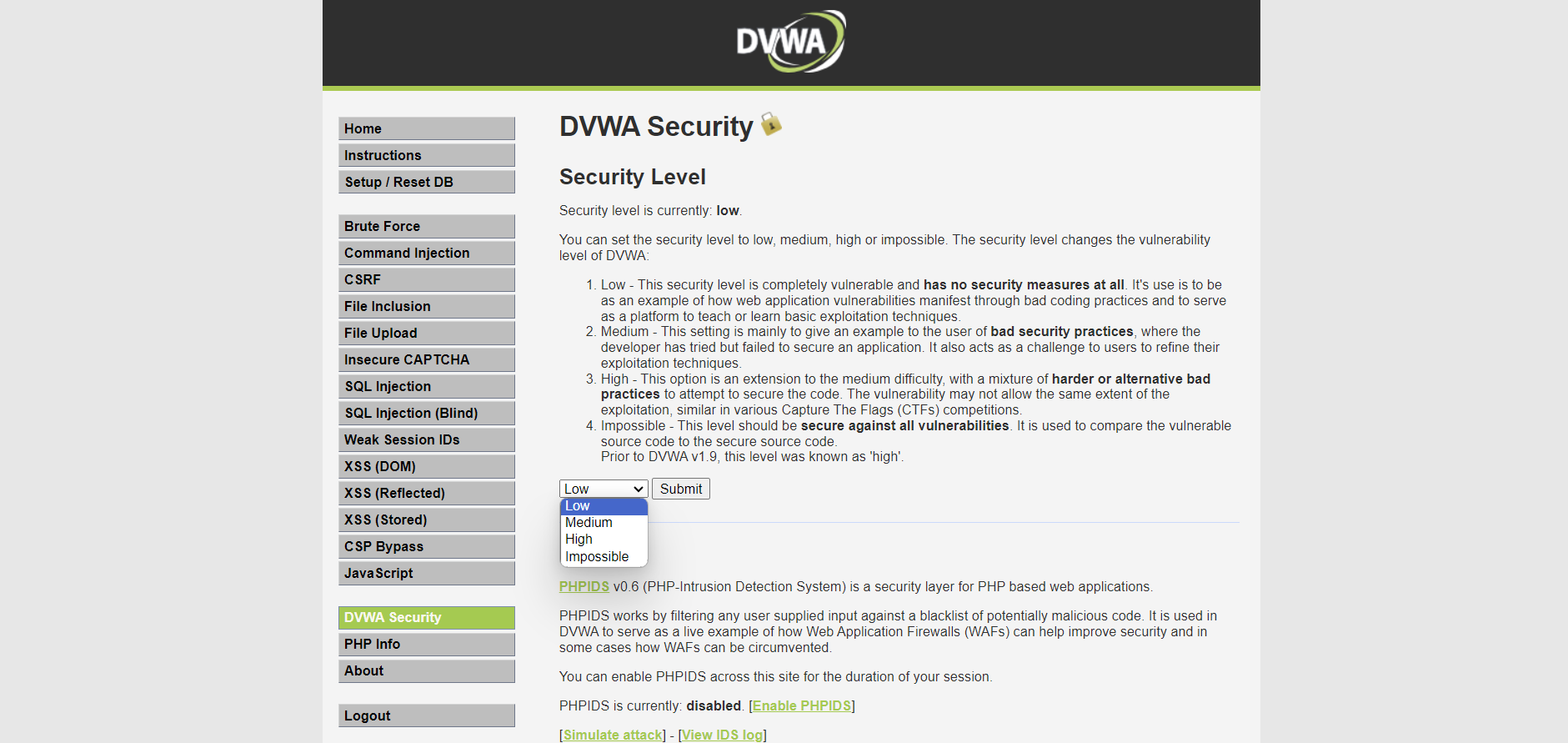

일단 DVWA Security 탭에 들어가시면 Level이 Low로 돼 있는지 확인하고 안 돼 있으면 Low로 바꿉니다.

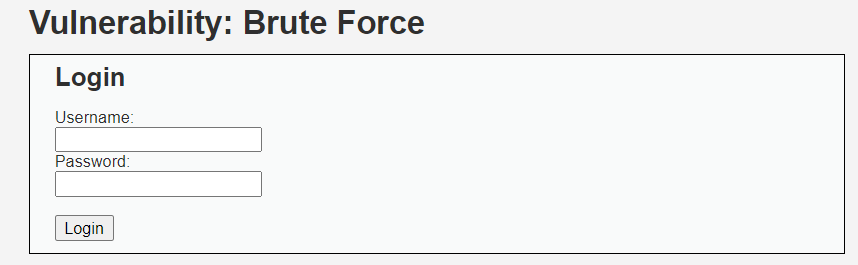

Brute Force 탭에 들어가시면 연습해 볼 수 있습니다.

Burf Suite 연습

일단 저 칸에 아이디는 admin으로 하고 아무거나 치시고 Login을 누르시게 된다면... 뭐가 안 뜰 겁니다. Burp Suite에 있는 Intercept 기능을 꺼서 그렇죠.

Intercept is off로 돼 있는 걸 누르시면 on으로 바뀝니다.

그리고 !

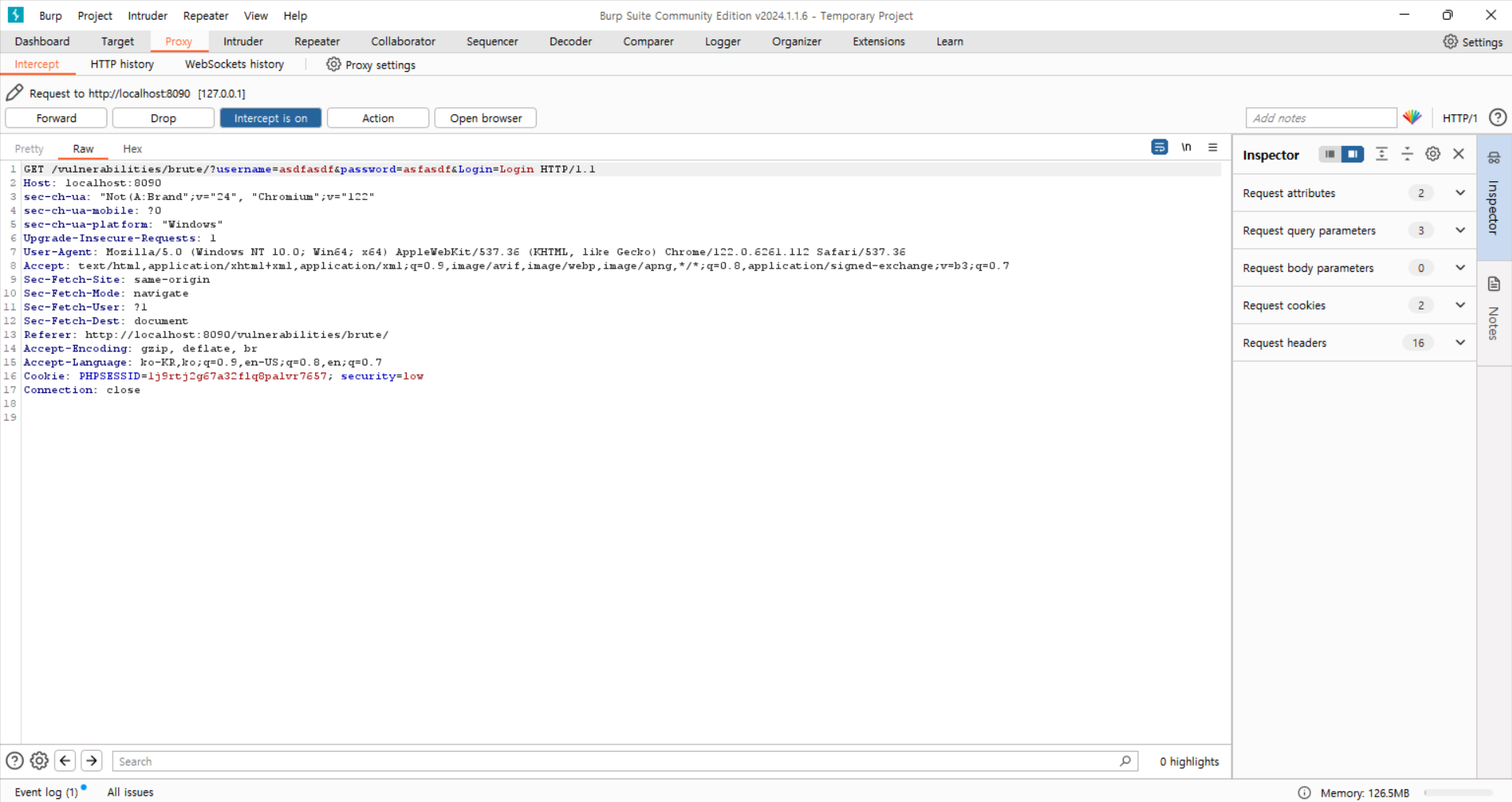

이걸 하신다면 아래와 같은 게 뜰 겁니다.

(username 원래 admin으로 해야 하는데 까먹었습니다)

저기에 password라는 게 있군요. 오호...

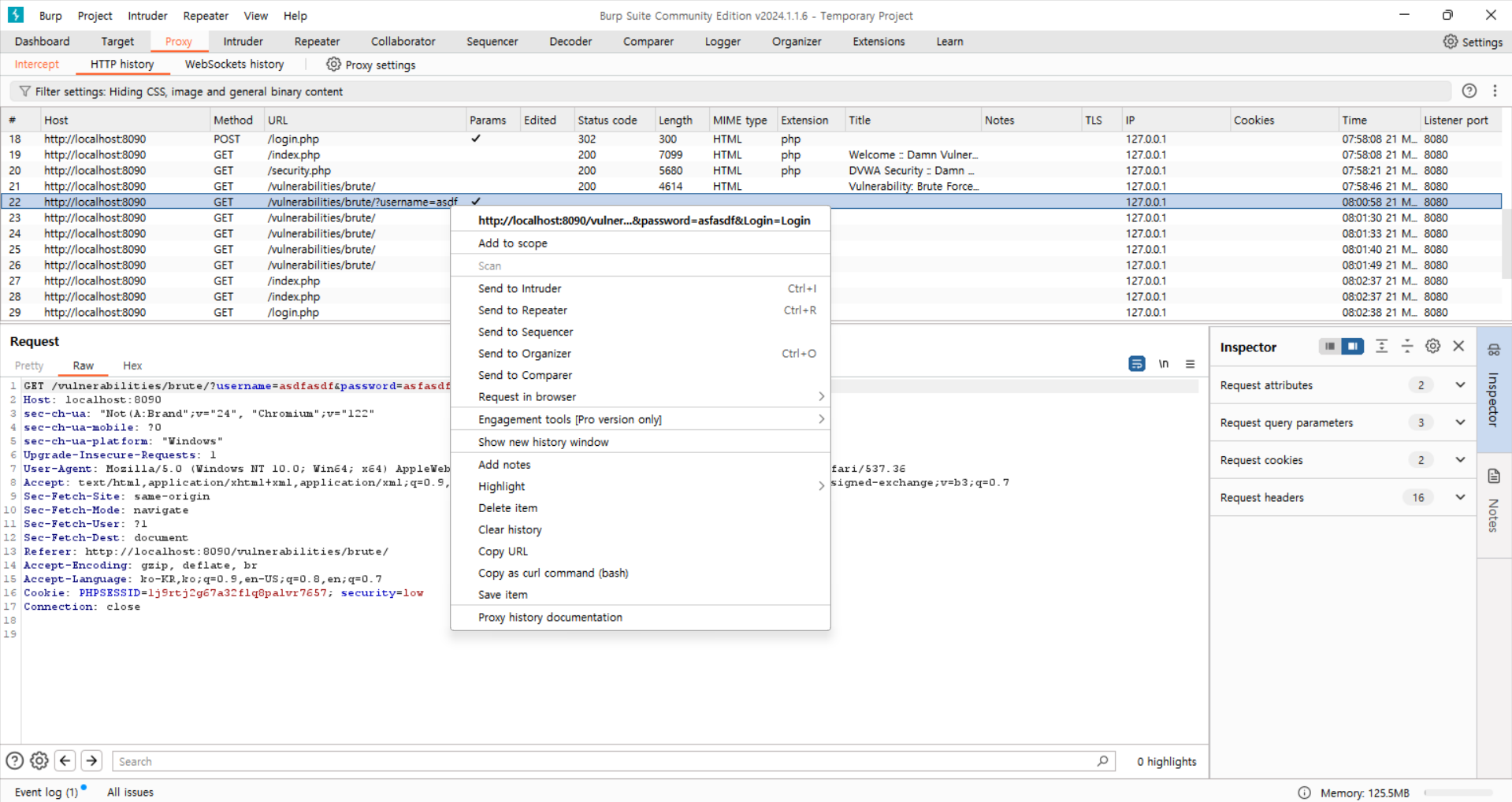

HTTP history에 들어가서 password 뭐시기 돼 있는 걸 한번 봅시다.

찾은 다음에 우클릭해서 Send to Intruder를 눌러 줍시다.

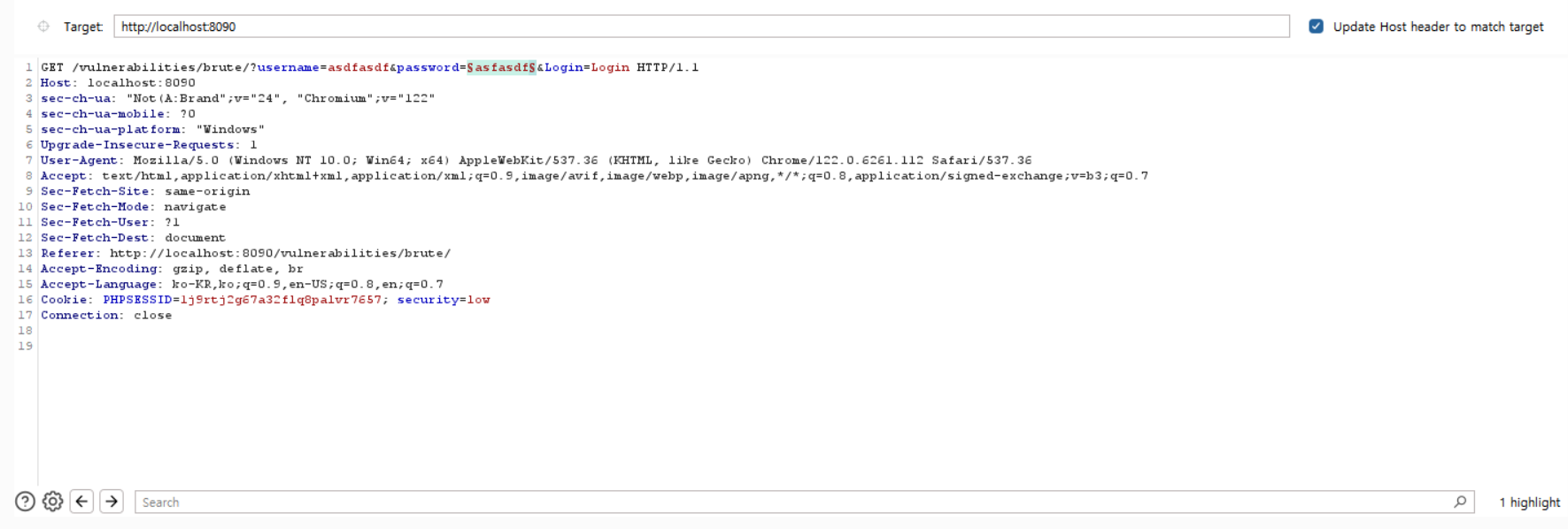

password= 옆에 있는 데이터를 § 이걸로 감싸 줍니다

(오른쪽에 삽입하는 게 있습니다)

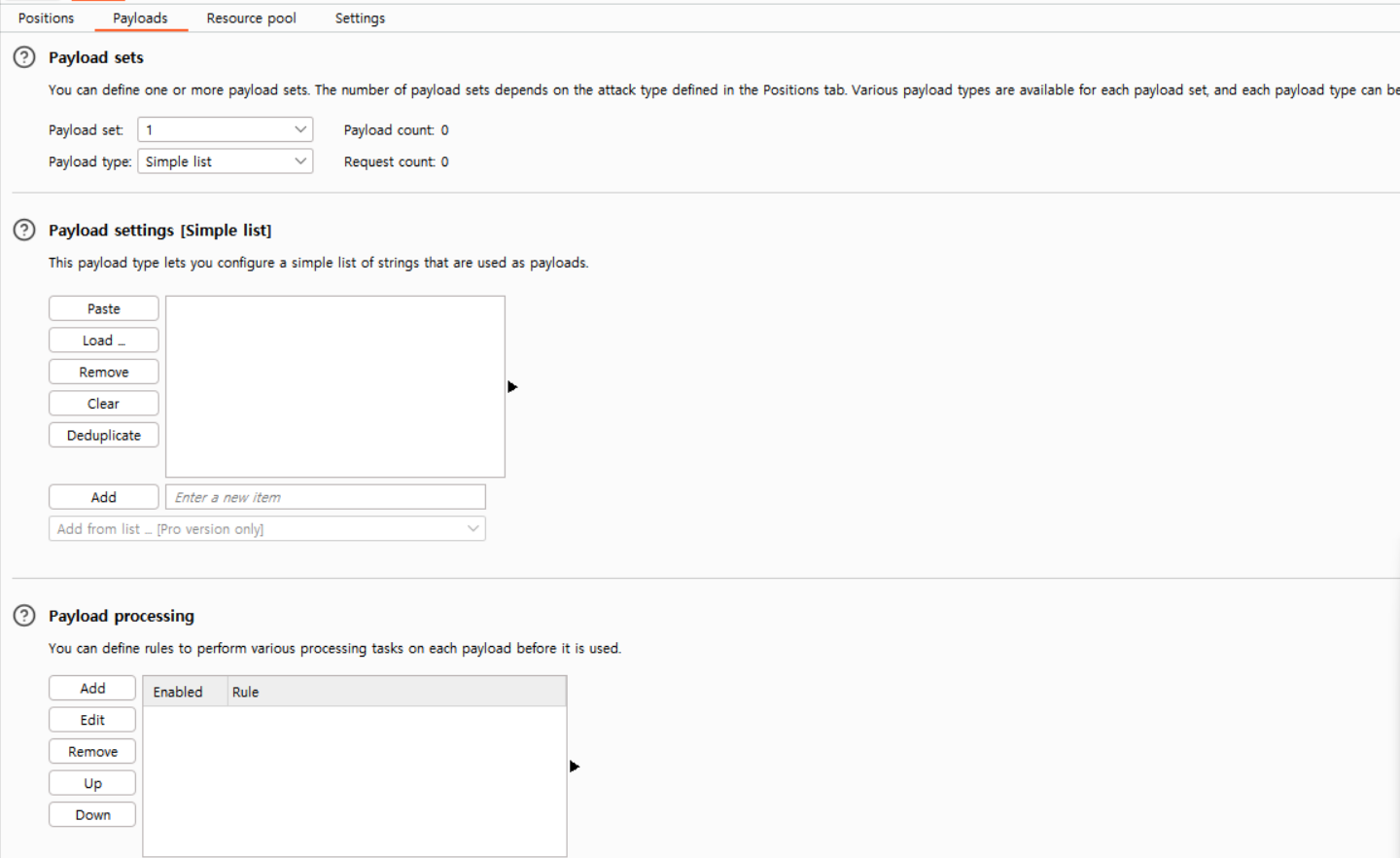

Payloads 탭에 들어가서 Payload settings에 Enter a new item 안에 아무 데이터나 넣어 주시면 됩니다. 그게 Brute Force니까요.

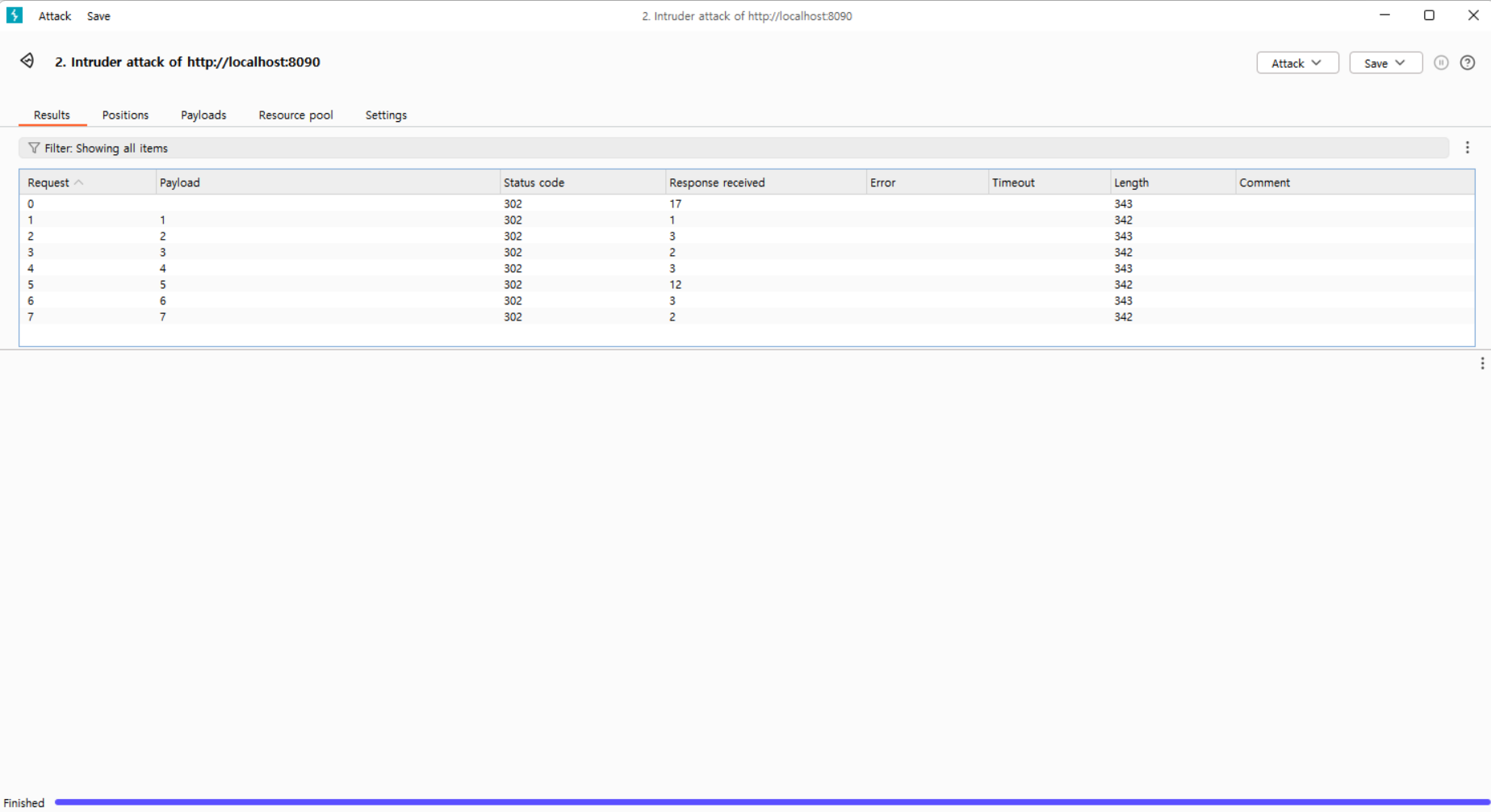

그리고 오른쪽 위에 Start attack 눌러 주시면 공격이 시작됩니다(!!)

뭐 이상한 창 뜨시면 그냥 넘어가 주시면 되겠고 여기서 Length가 좀 다른 걸 찾아 주시면 됩니다. 0은 제가 입력한 거 아니니 정답이 아닙니다.

비밀번호가 password이니까 공격하는 데이터에 입력하시면 다른 게 뜰 건데 그게 정답입니다.

... 근데 Burp Suite는 사실상 시험용이지, 속도가 느려서 연습용으로만 추천합니다.

그래서 아래에 나오는 브루트 포스도 Python으로 푸시는 걸 추천드립니다. 엄~청 느려요.