AWS Configure 구성

처음 시작하는 Infrastructure as Code: AWS & 테라폼을 수강하며 정리한 내용입니다.

- AWS의 모든 리소스는 API를 통해서 생성

- AWS는 CLI, SDK, CDK 등 다양한 방식으로 API 제공

- API를 사용할 때 사용자 구분을 구분하기 위해

AWS_ACCESS_KEY와AWS_SECRET_ACCESS_KEY가 필요 - 위 두 키 값은 사용자의 권한도 포함

- Terraform은 사용자가 지정한 키를 가져와서 사용하기 때문에 Terraform을 사용하기 전에 세팅 필요

IAM 사용자 생성

- IAM 사용자를 생성한 뒤에 액세스 키와 시크릿 키를 발급하는 것이 정석

생성 과정

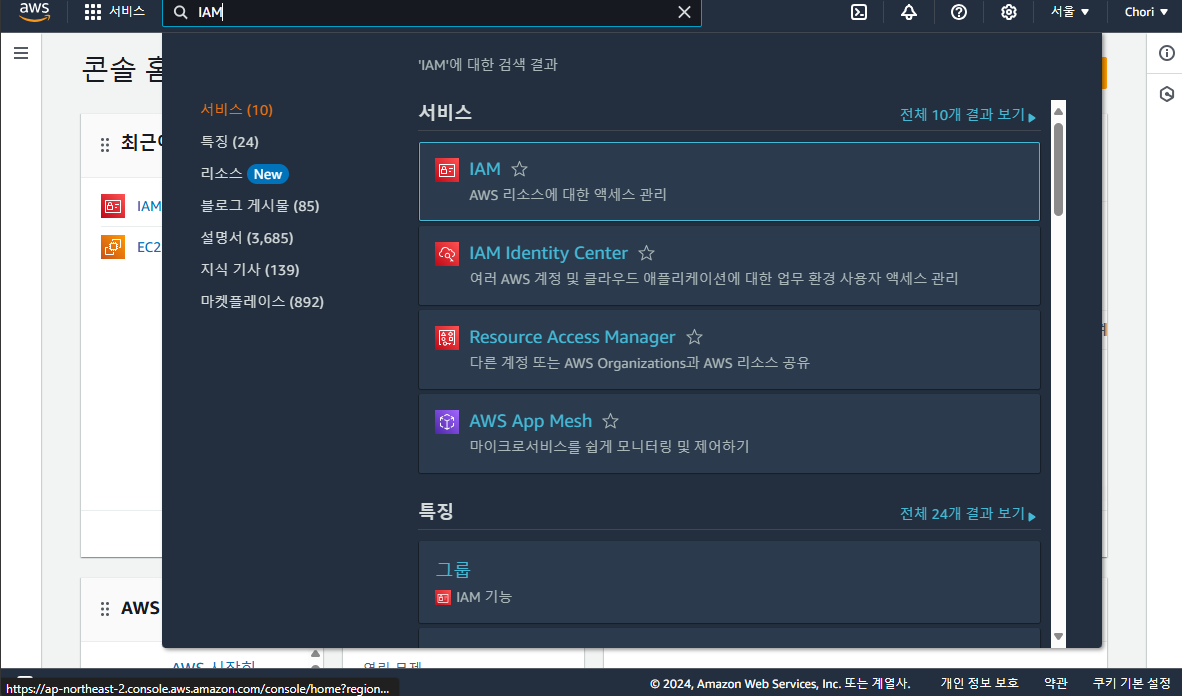

- 콘솔에서

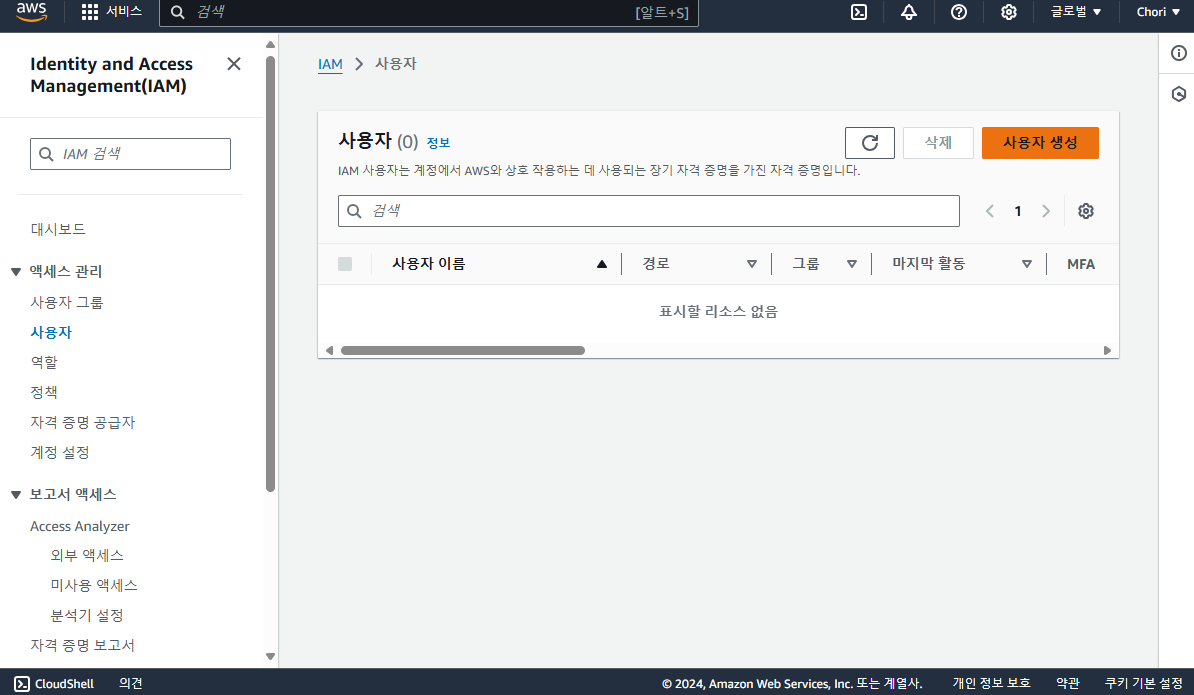

IAM을 검색하여 해당 서비스로 이동

- 사용자 메뉴에 접속하고 사용자 생성 클릭

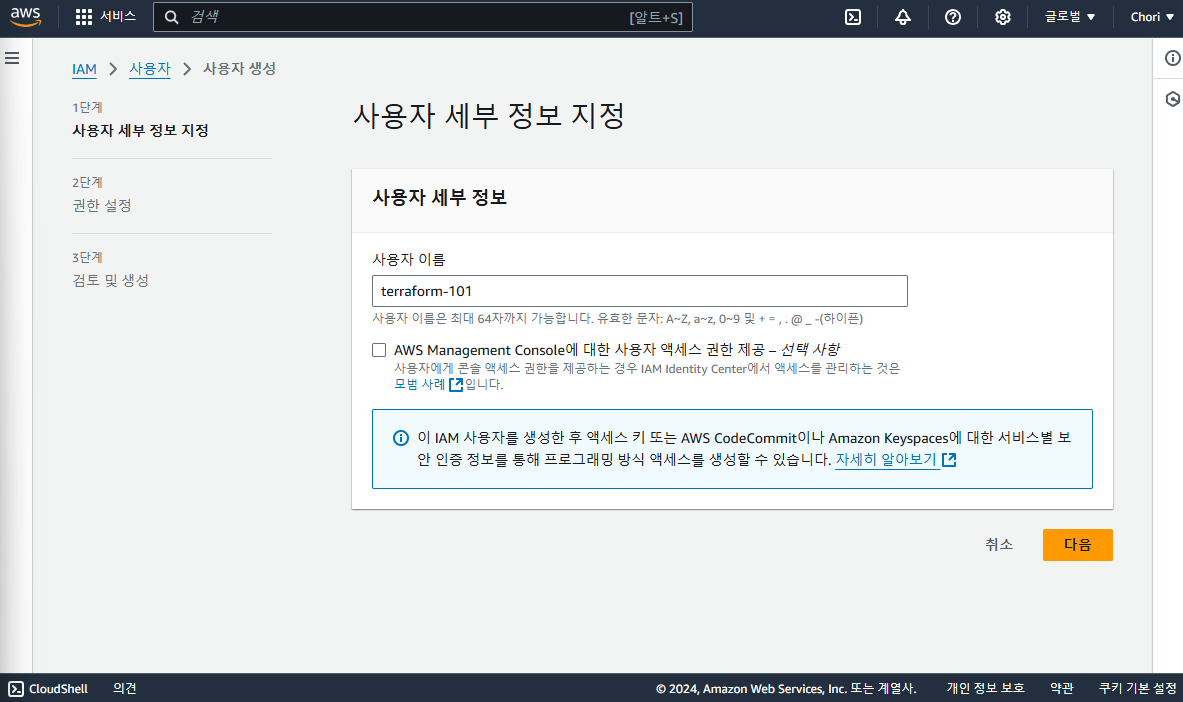

- 사용자 이름 지정

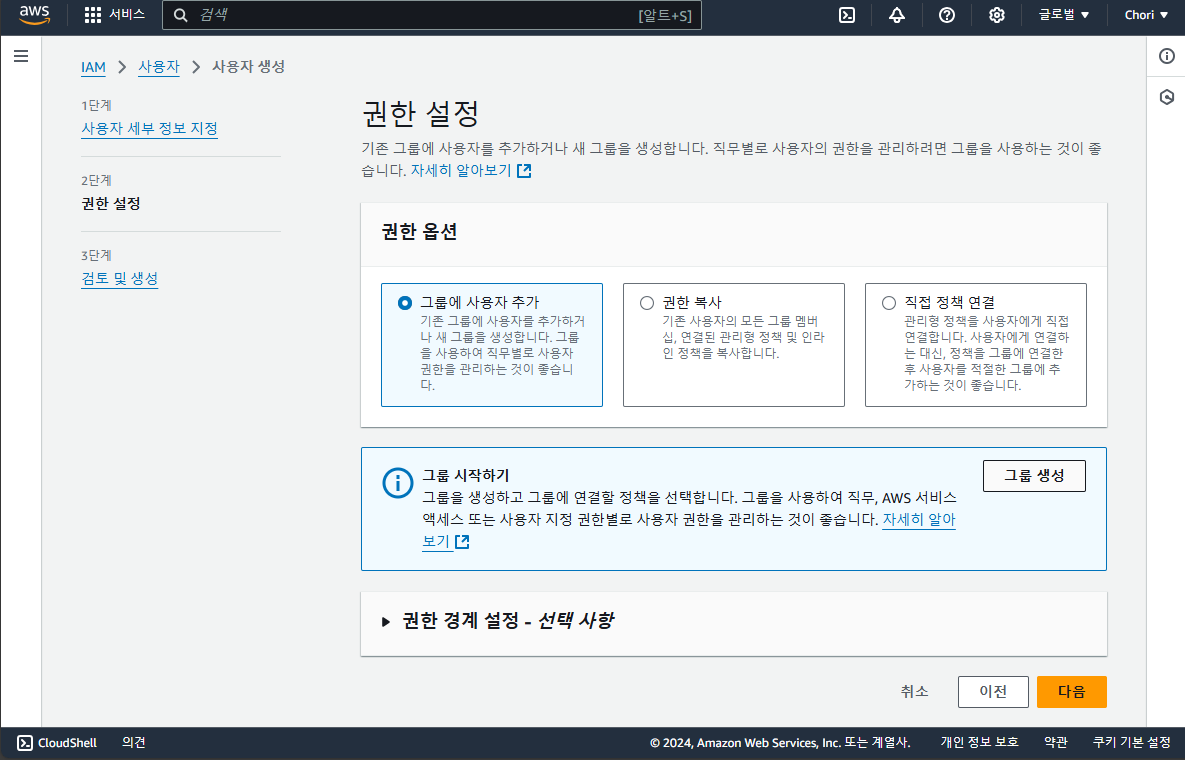

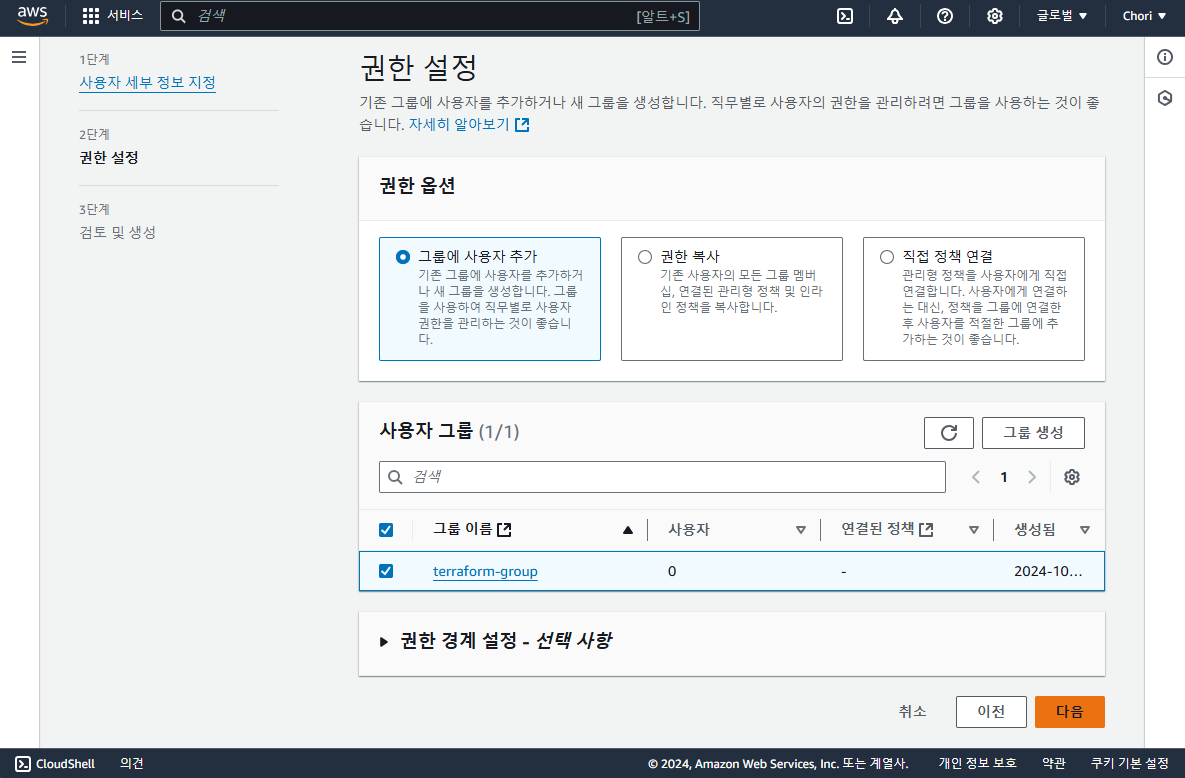

- 사용자를 새로운 그룹에 추가하기 위해 그룹 생성

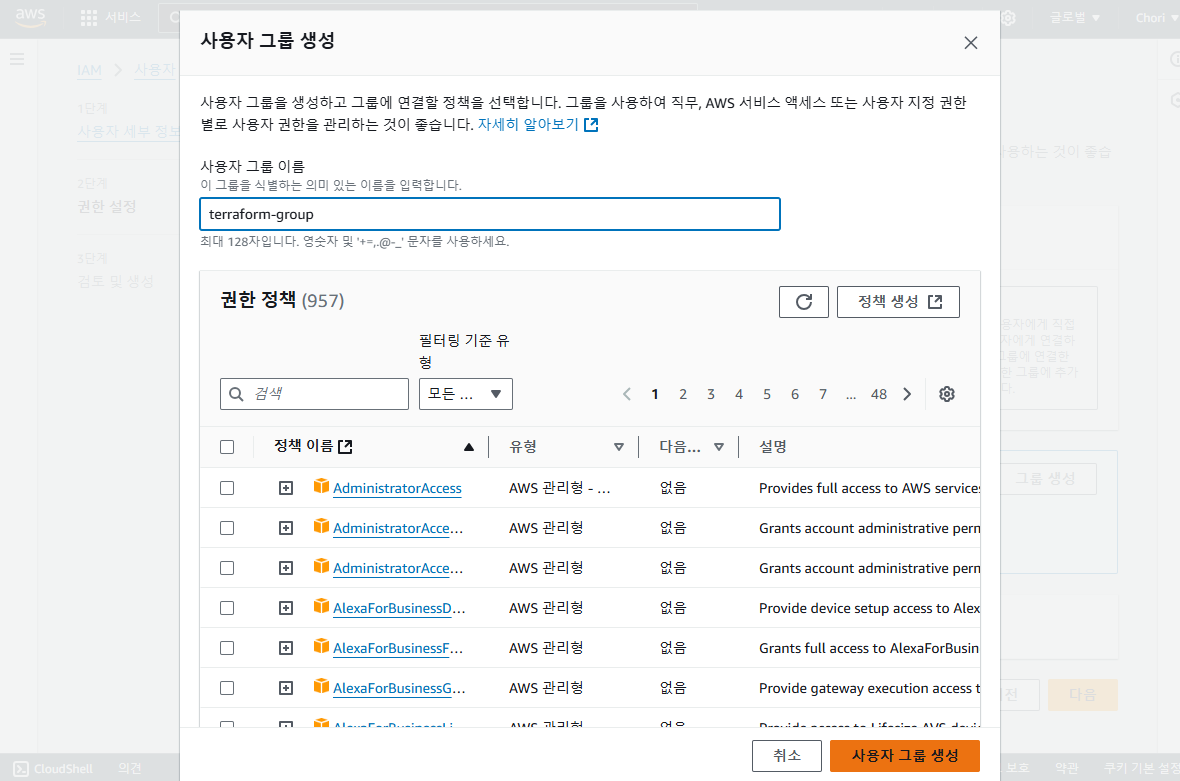

- 사용자 그룹 이름 지정 후 생성

- 그룹 선택

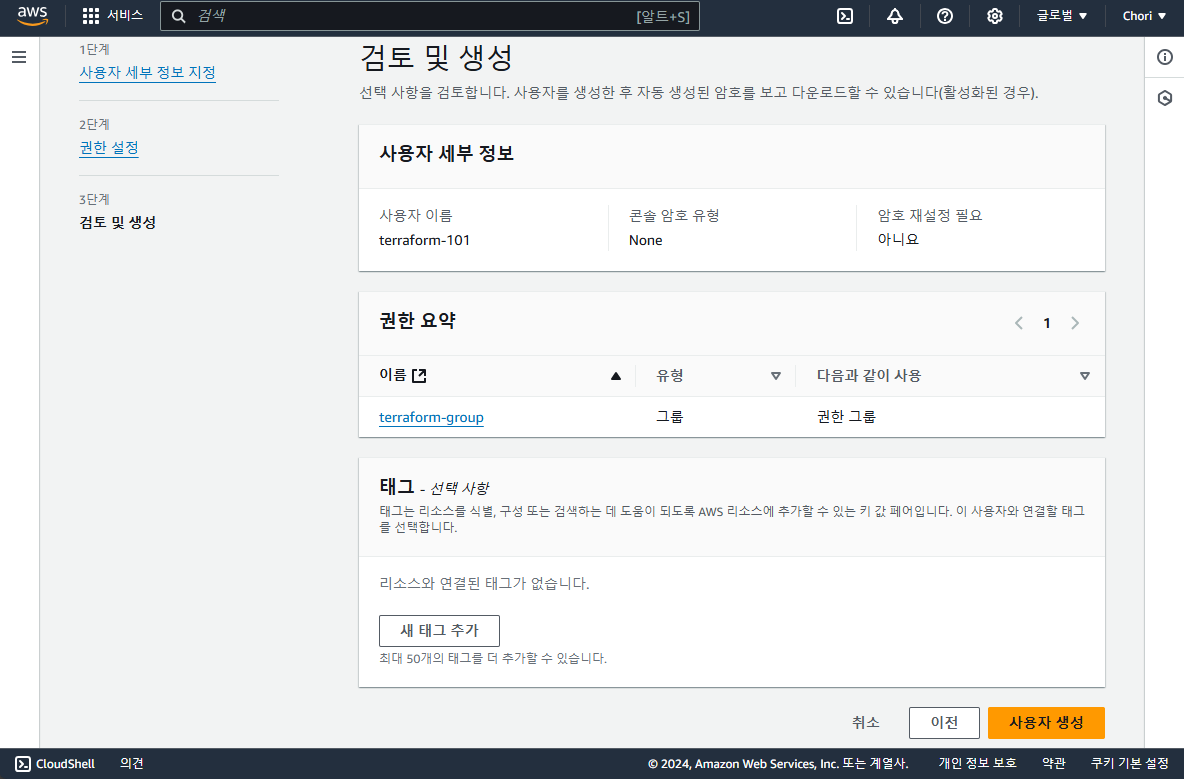

- 검토 및 생성

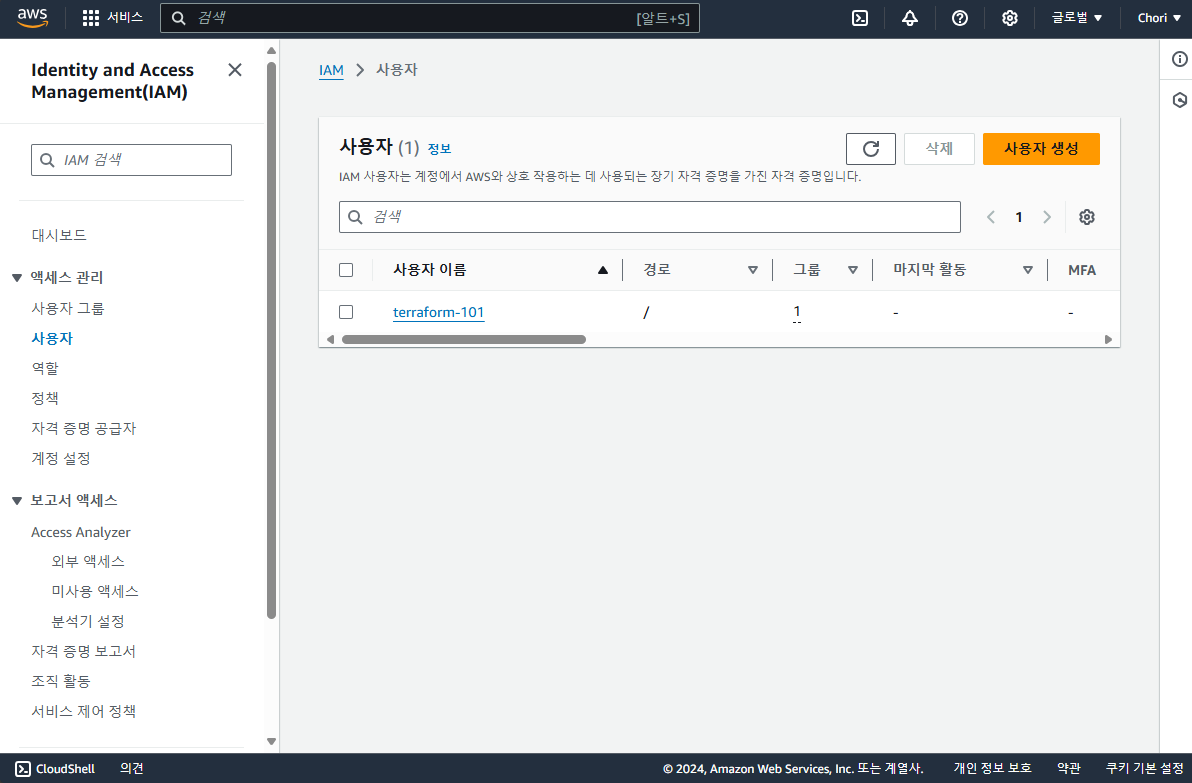

- 사용자 생성 완료

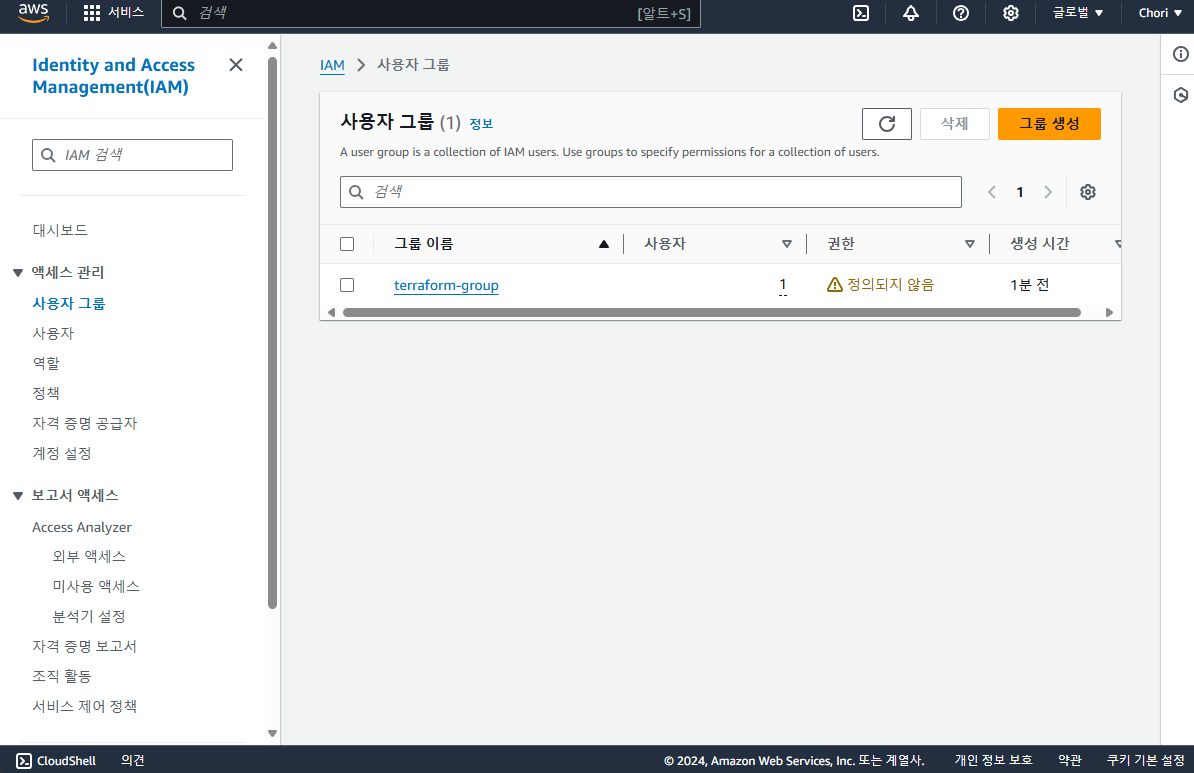

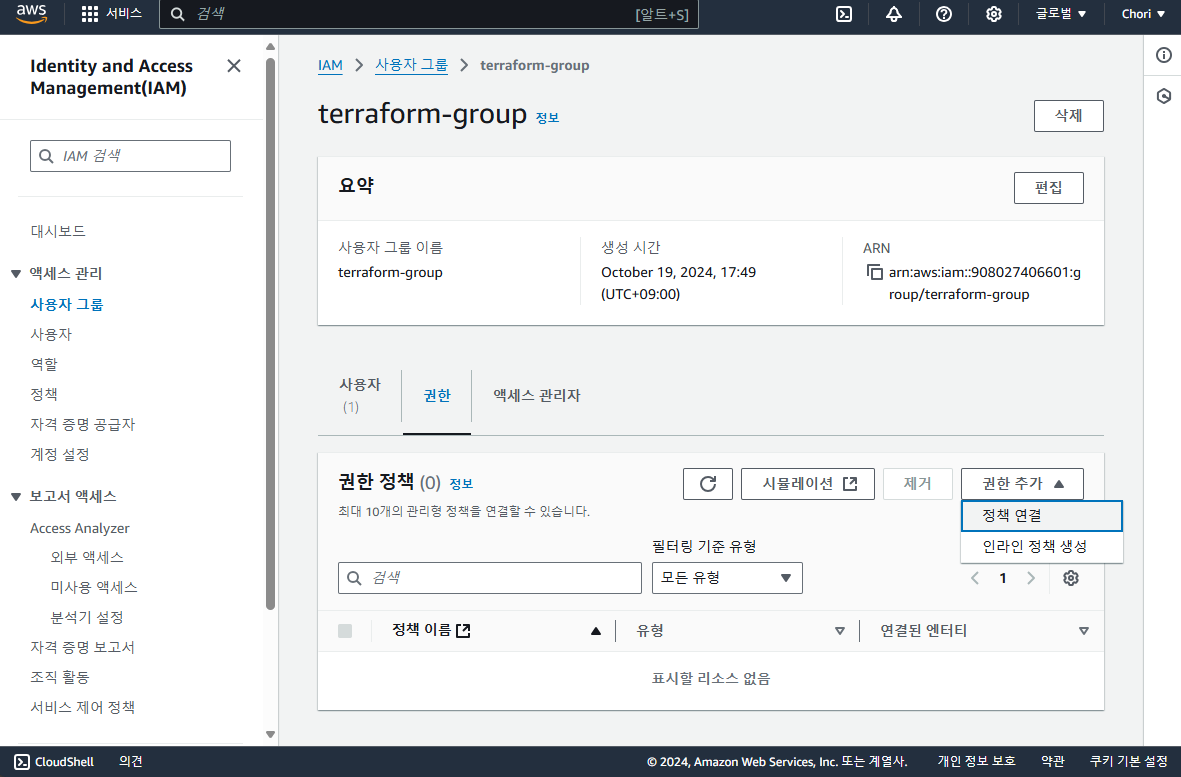

- 사용자 그룹에 권한을 부여하기 위해 사용자 그룹 메뉴에 접속

- 생성한 사용자 그룹으로 들어와서 권한 항목의 권한 추가 - 정책 연결 클릭

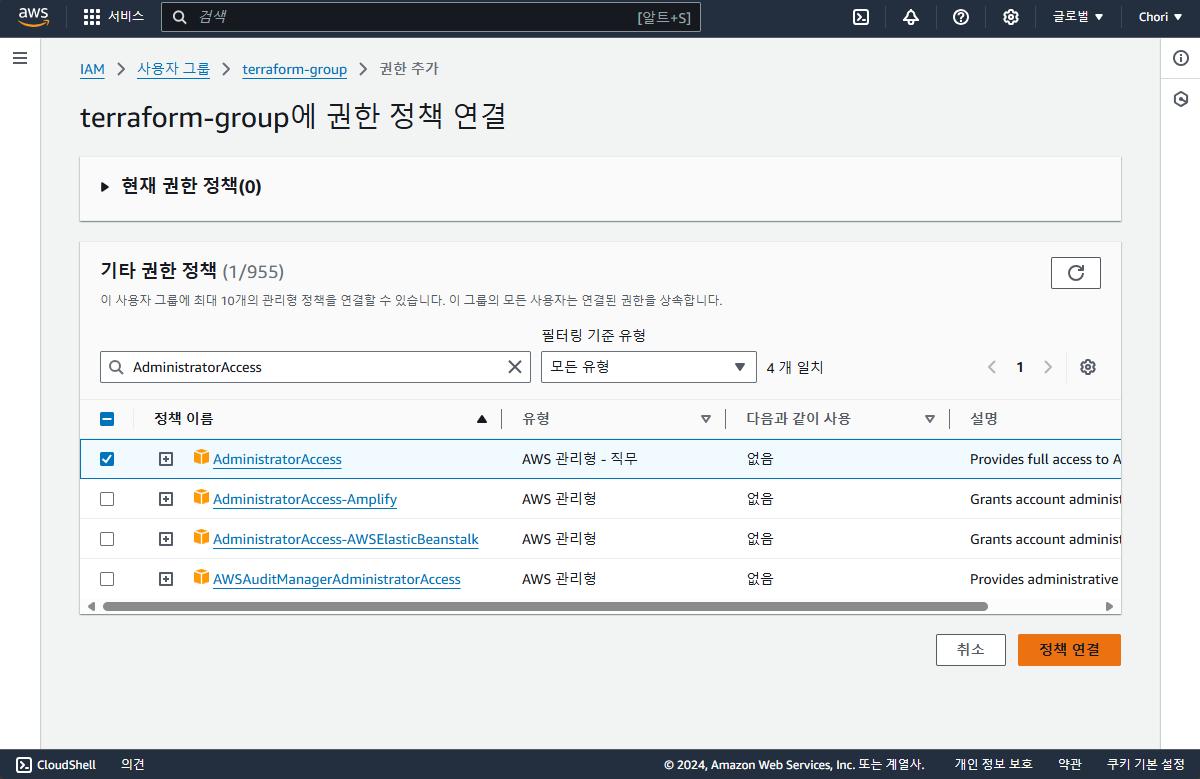

AdministratorAccess를 선택 후 정책 연결

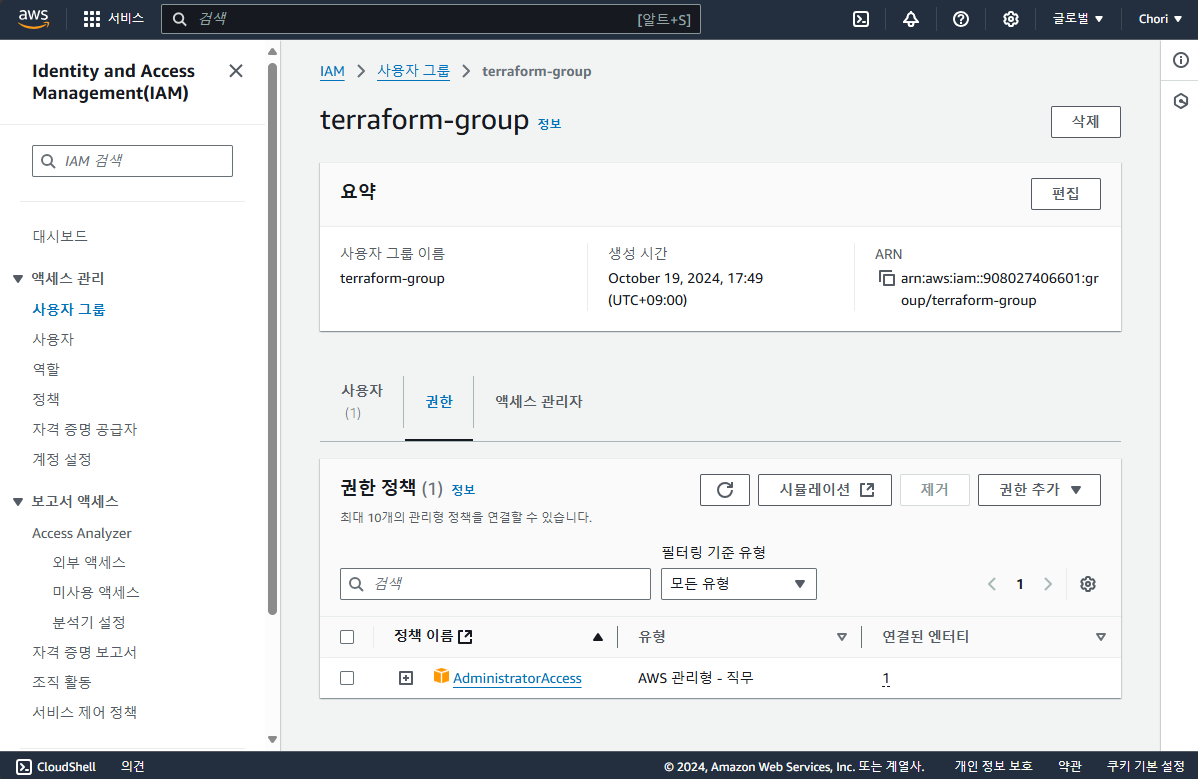

- 사용자 그룹에 부여된 권한 정책 확인

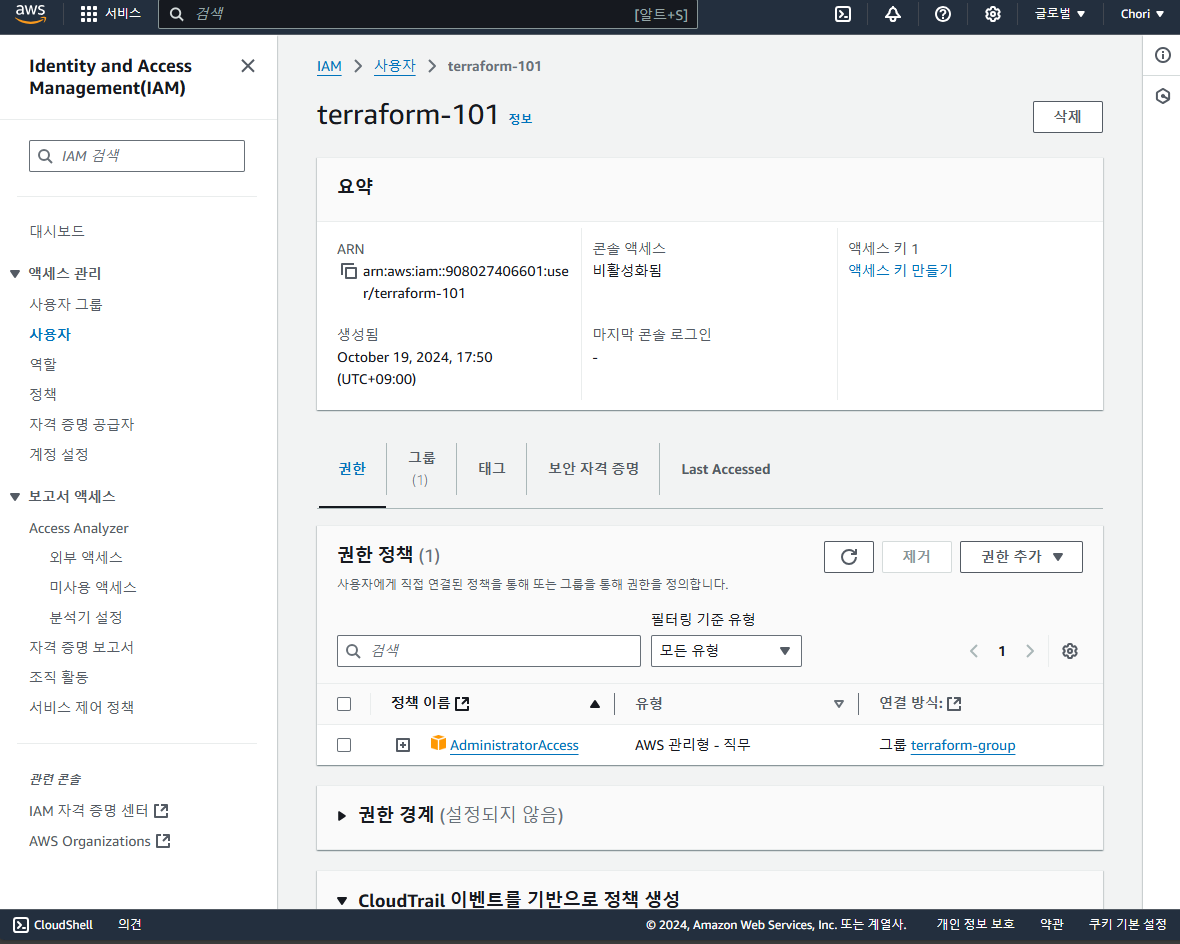

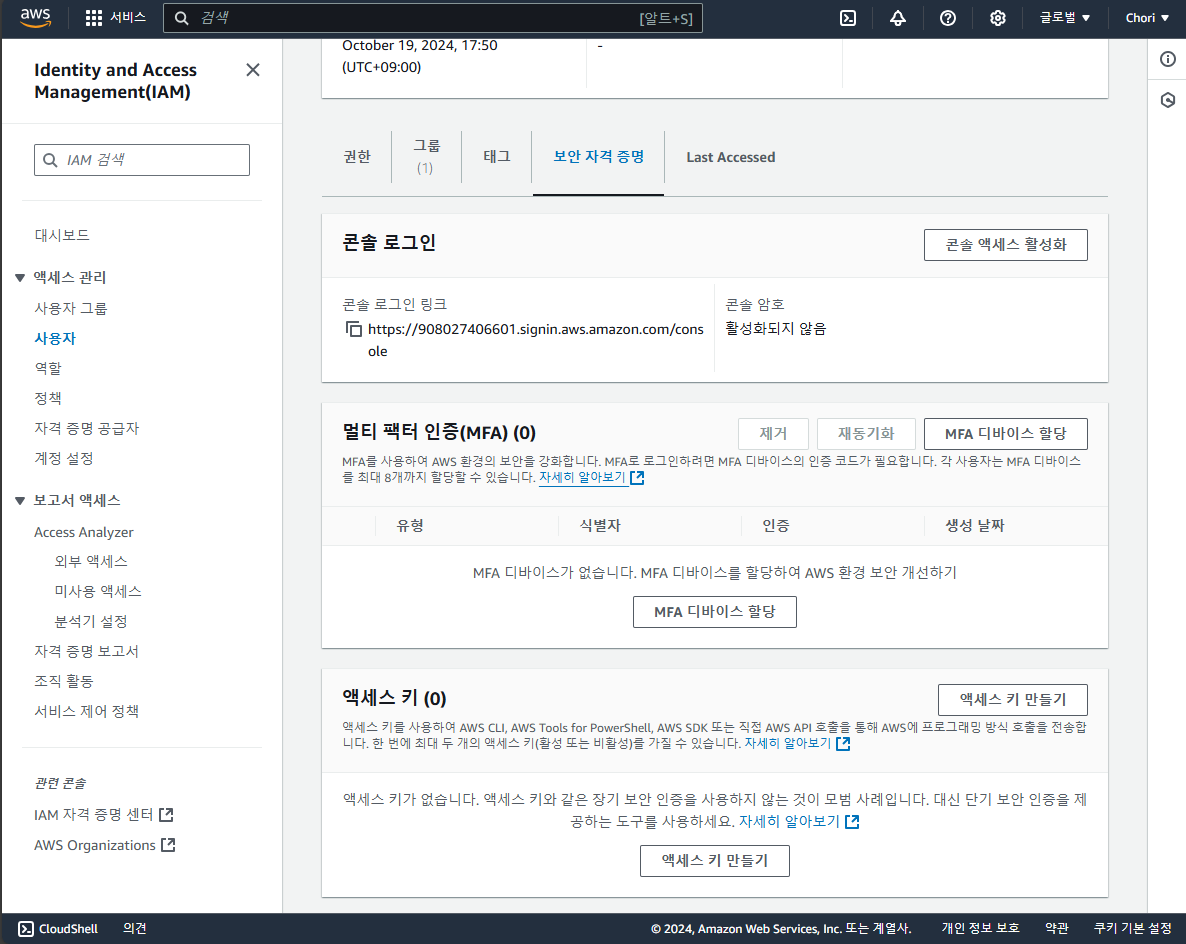

- 사용자에게 권한이 부여됐는지 확인

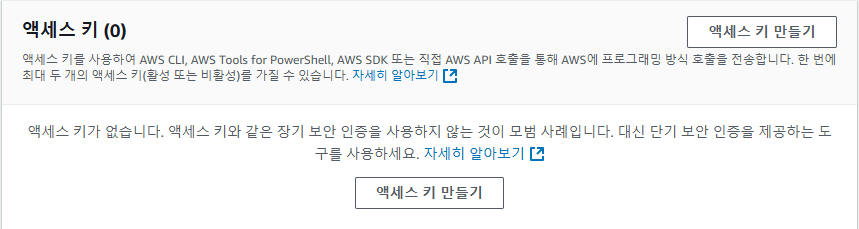

- 사용자 액세스 키 만들기 클릭

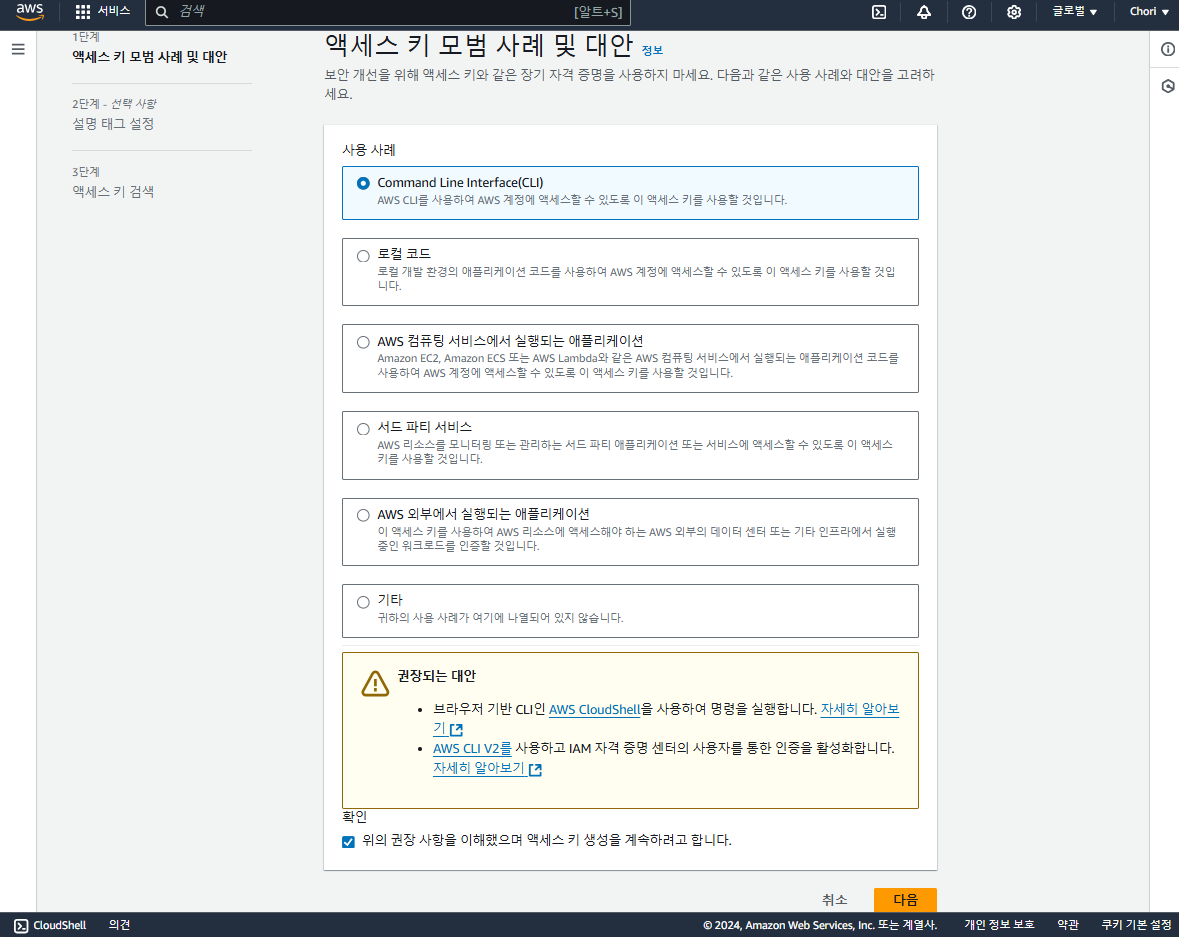

- 사용 사례를 Command Line Interface(CLI)로 선택

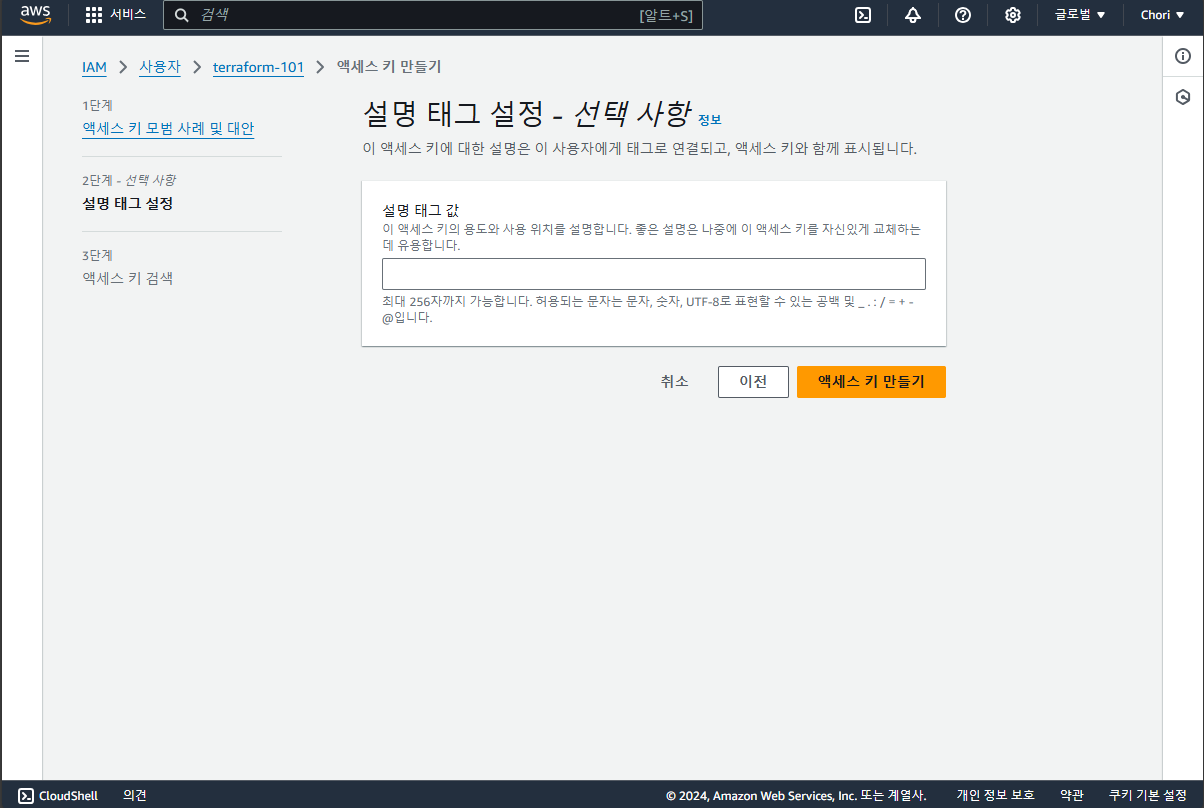

- 액세스 키 생성

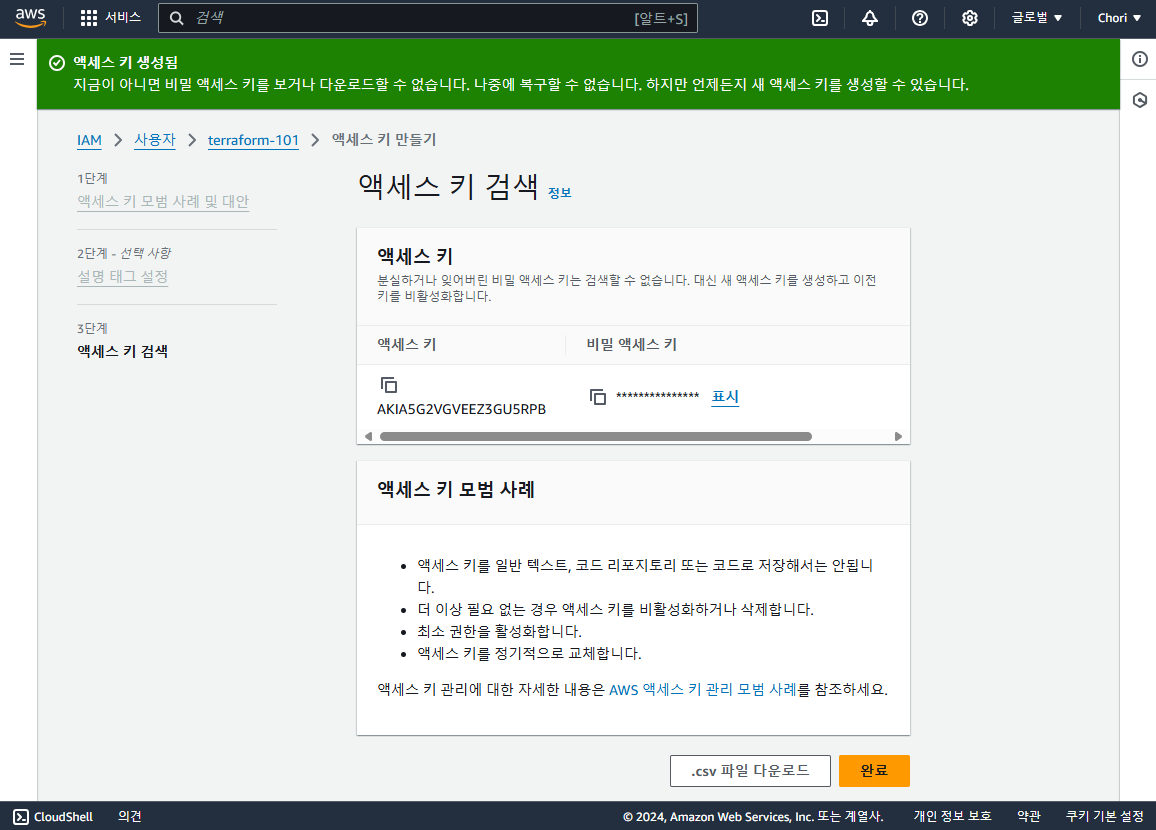

- 생성된 액세스 키 확인

- 액세스 키는 절대 공개하면 안 됨

- 키를 잊으면 다시 찾아볼 수 없으므로 이전 키를 비활성화하고 새 액세스 키를 발급해야 함

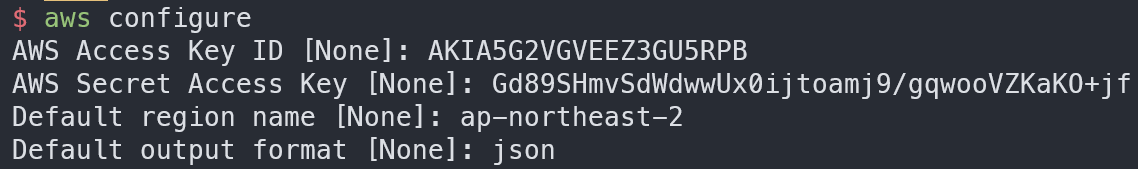

AWS Configure 구성

- 아래 명령어를 입력하여 발급한 액세스 키와 시크릿 키를 등록

aws configure- 리전은 서울이면

ap-northeast-2로 지정 - 포맷은

json또는text로 사용

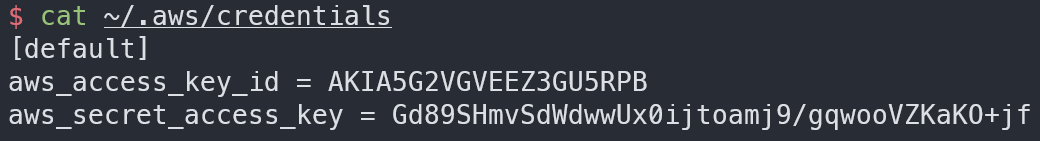

- 다음 명령어를 입력하면 액세스 키와 시크릿 키가 저장되어 있다는 것을 확인할 수 있음

cat ~/.aws/credentials

- 현재 설정된 사용자가 누구인지 확인하려면 아래 명령어를 사용

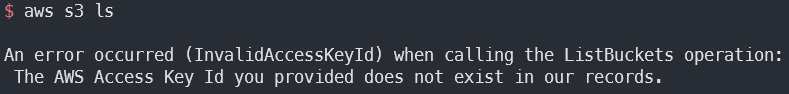

aws sts get-caller-identity- Configure을 구성했으면 다음과 같은 명령어로 만들어져 있는 S3 레포지토리를 확인할 수 있음

aws s3 ls- AWS에서 사용자의 액세스 키를 삭제하면 권한이 없다는 경고가 출력됨