주의사항 : 이 포스팅은 개인 학습 및 교육적 목적으로 작성되었으며, 제공하는 정보를 악용하여 불법적인 행위를 하는 것은 엄격히 금지되어 있습니다. 타인의 시스템에 대한 접근 권한을 얻기 위해 명시적인 동의를 받아야 하며, 이러한 기술을 사용하여 발생하는 모든 결과에 대한 책임은 사용자에게 있습니다.

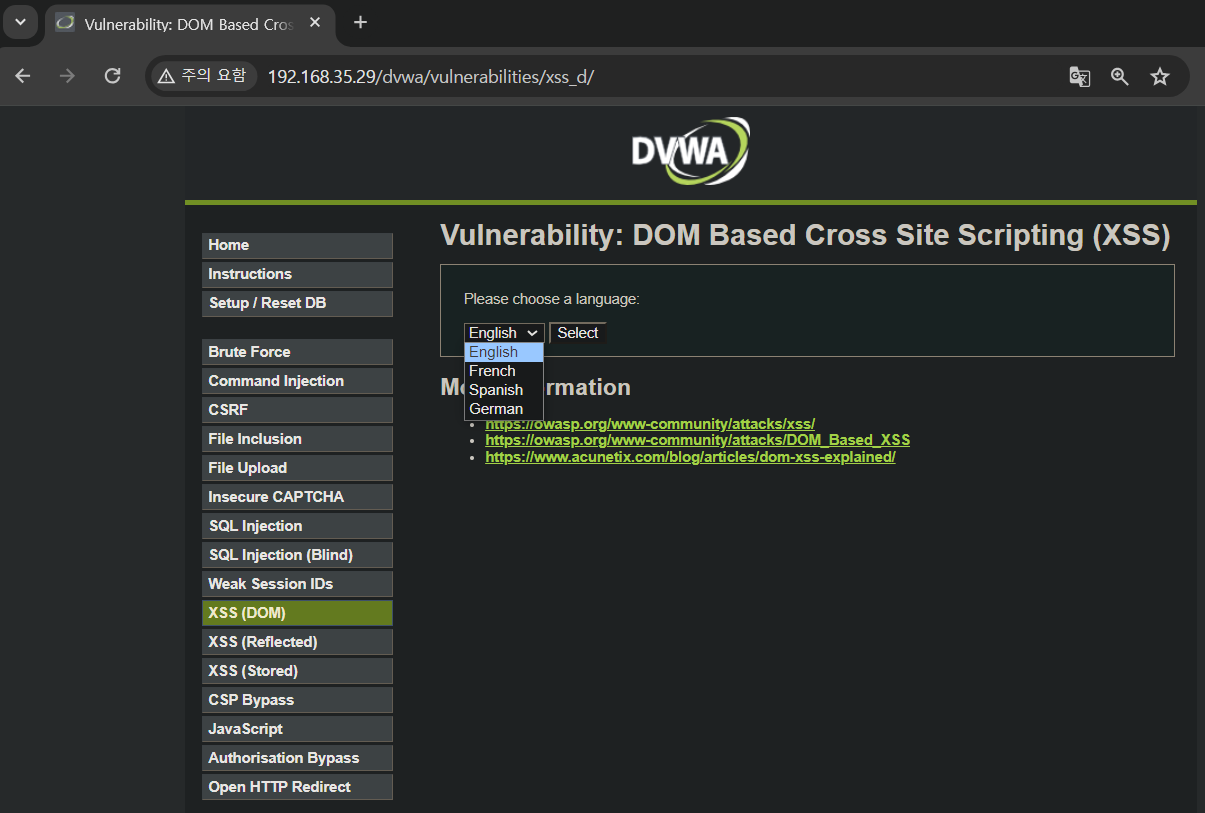

0. 초기 화면

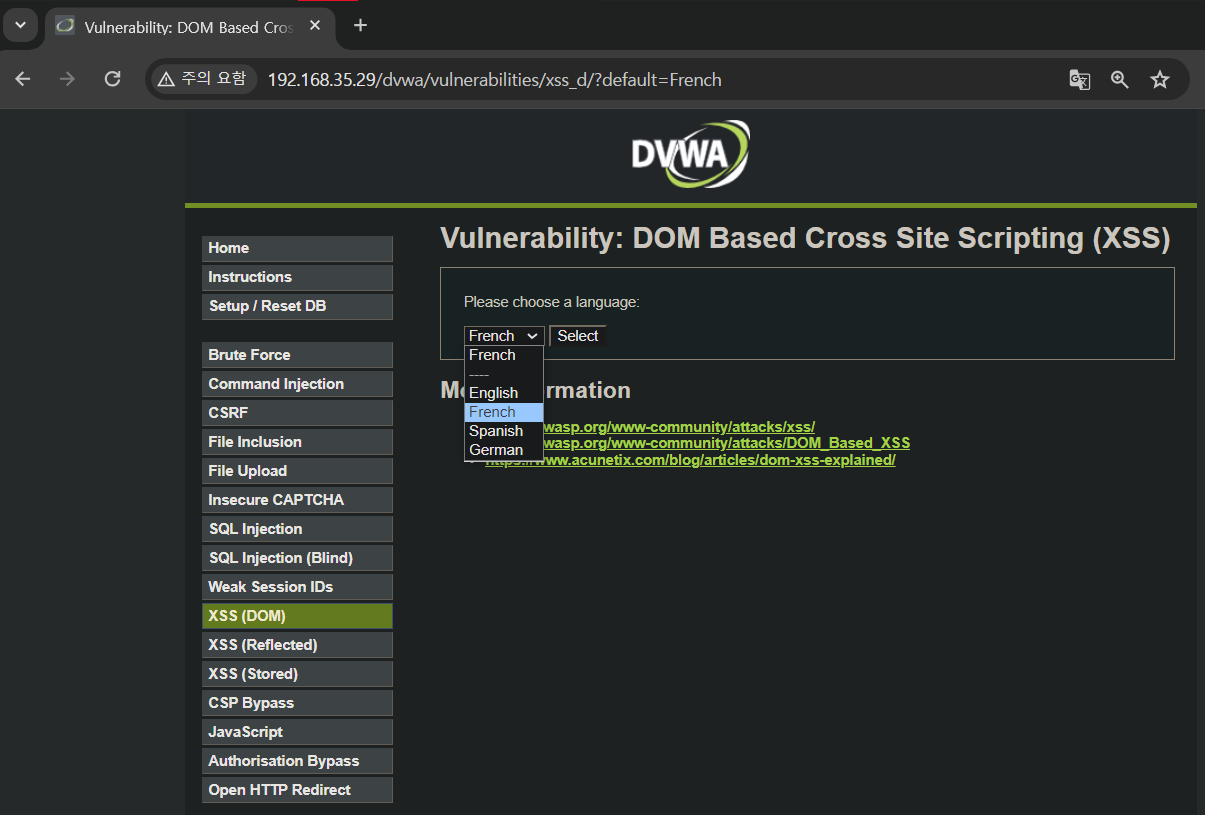

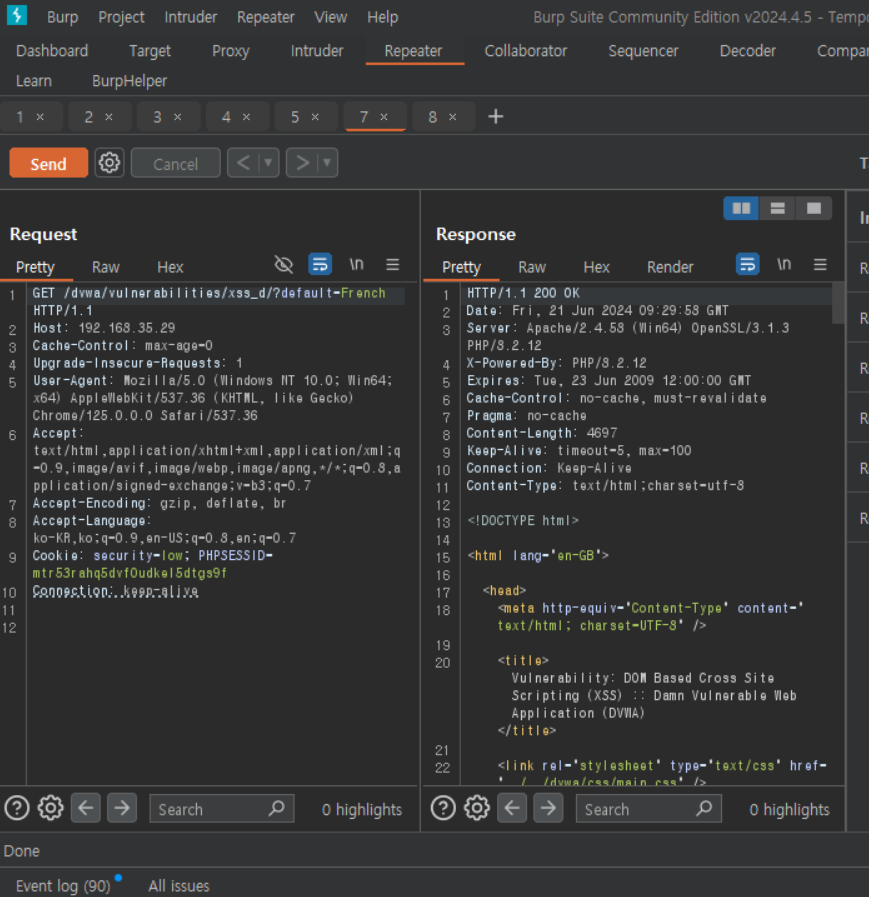

1. 서비스 실행

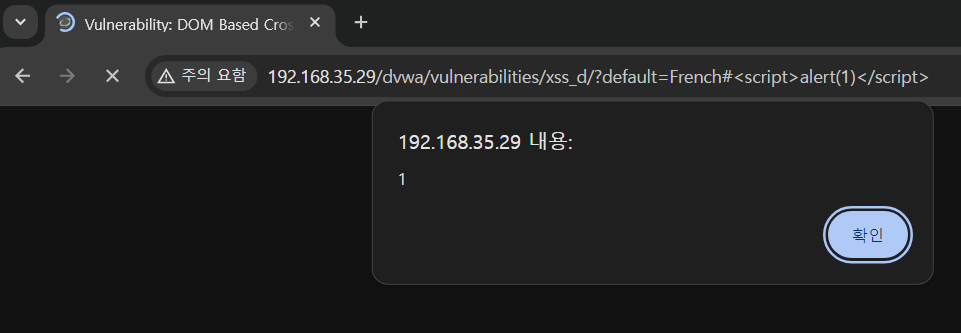

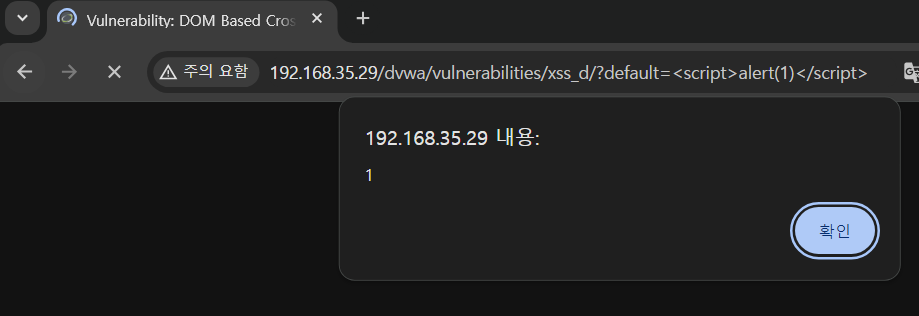

2. 스크립트 삽입

- DOM XSS는 서버가 스크립트를 실행시키도록 하는 Reflect XSS 와 Stroed XSS 와 다르게, 클라이언트 측인 브라우저에서 이루어지는 공격이다.

- protocol://domain/path?parameter#Fragment 와 같은 URL 구조에서 책갈피 역할을 하는 #(프래그먼트)는 웹 페이지 로드 후 브라우저가 처리하는 부분으로, 이 부분에 악성 스크립트를 삽입하여 악성 스크립트가 웹 페이지의 DOM 에 삽입되어 실행된다.

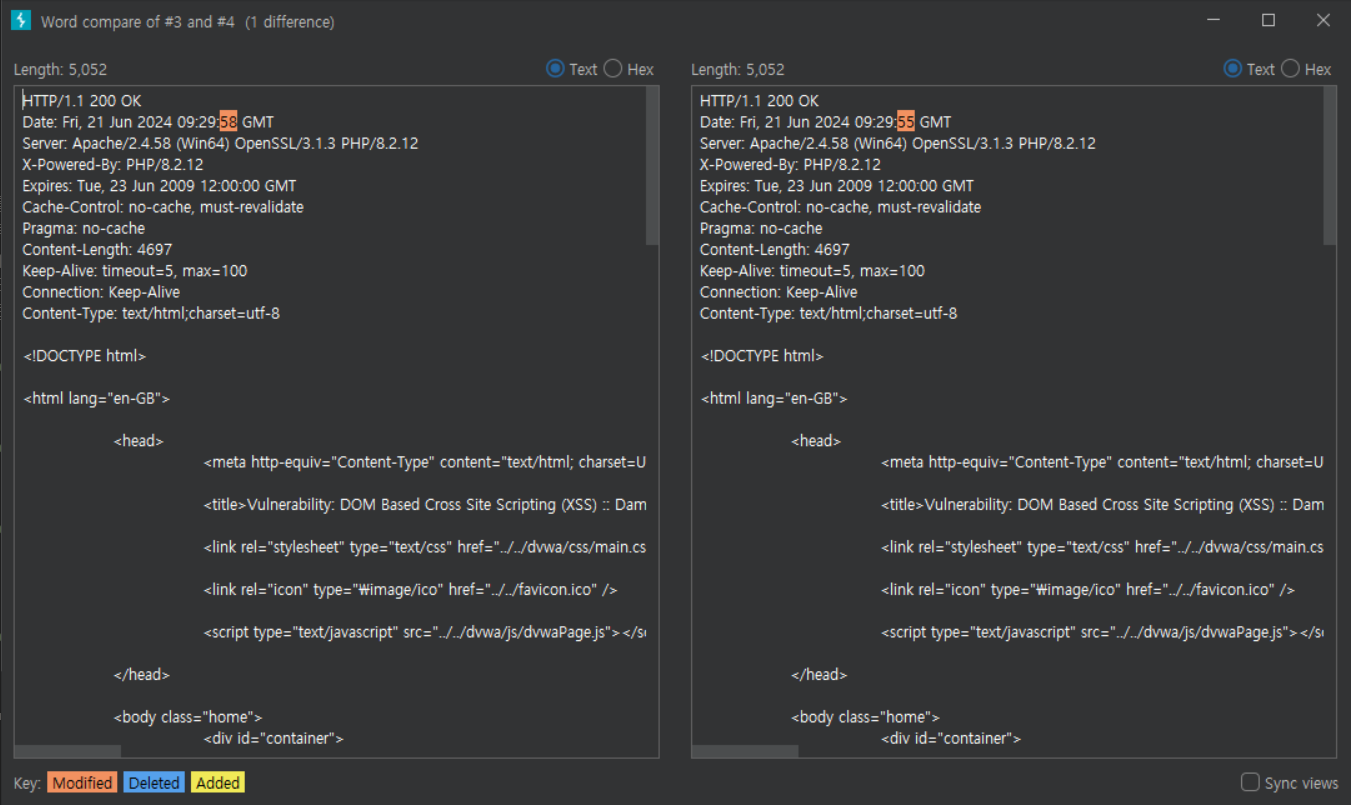

- 스크립트 삽입과 실행이 웹 서버가 아닌 웹 브라우저에 일어나므로 두 요청이 같은 반응을 가져오고 있다.

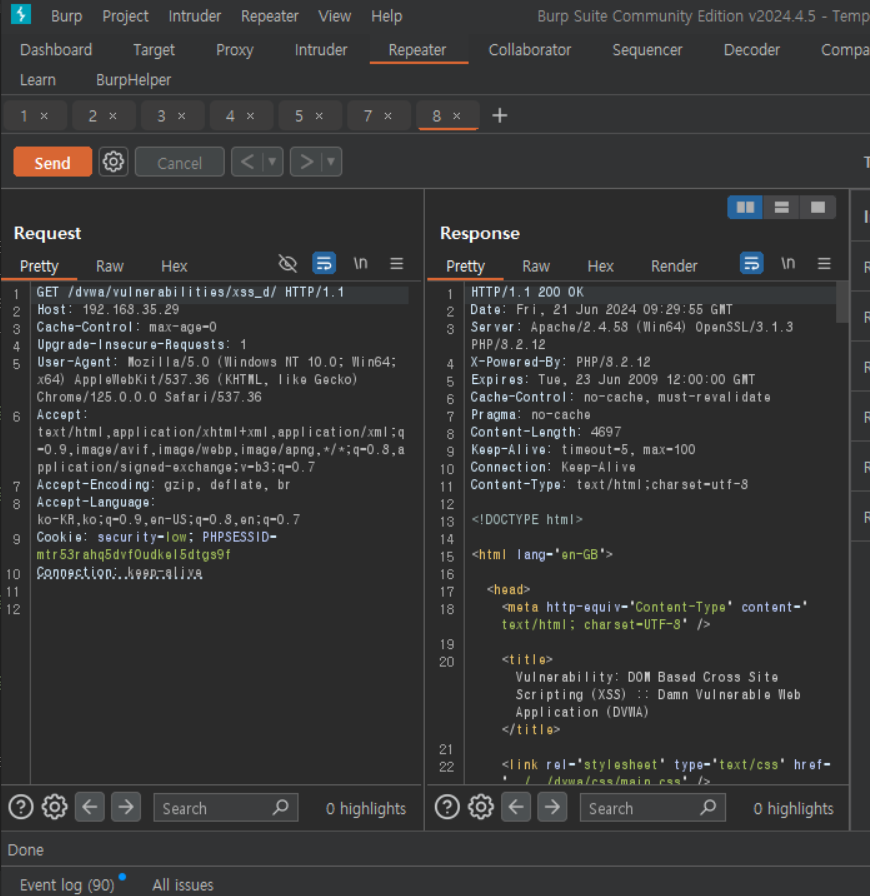

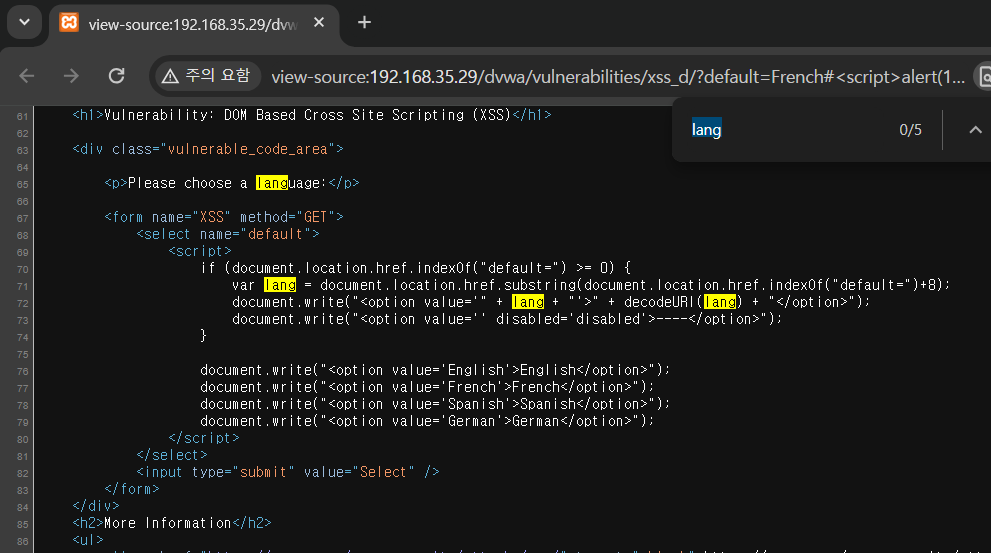

3. 페이지 소스

- 웹 페이지 소스에 노출되는 JavaScript 는 클라이언트 측에서 실행되는 스크립트이다.

- lang 에서 default= 이후에 나오는 값을 받아서 클라이언트 측인 웹 브라우저에서 처리하는 상태이다.

4. 활용

- URL 을 XSS 가 실행되도록 만들어 메일 배포 등으로 사용자가 URL을 접속하게 하면, 서버로 부터 HTML 문서를 받아서 구현하는 과정에서 브라우저가 악성 스크립트를 실행한다.

출처

https://junhyunny.github.io/information/security/dom-based-cross-site-scripting/

https://maker5587.tistory.com/57