🔍️문제 설명

여러 기능과 입력받은 URL을 확인하는 봇이 구현된 서비스입니다.

CSRF 취약점을 이용해 플래그를 획득하세요.

플래그 형식은 DH{…} 입니다.

출처: dreamhack

📗문제 분석

문제 사이트(Home)에 접속하면 위와 같은 사이트를 볼 수 있습니다.

(여기에 있는 사이트는 app.py를 분석하며 하단에 기록해두었습니다.)

🖥️app.py

#!/usr/bin/python3

from flask import Flask, request, render_template

from selenium import webdriver

from selenium.webdriver.chrome.service import Service

import urllib

import os

app = Flask(__name__)

app.secret_key = os.urandom(32)

try:

FLAG = open("./flag.txt", "r").read()

except:

FLAG = "[**FLAG**]"

def read_url(url, cookie={"name": "name", "value": "value"}):

cookie.update({"domain": "127.0.0.1"})

try:

service = Service(executable_path="/chromedriver")

options = webdriver.ChromeOptions()

for _ in [

"headless",

"window-size=1920x1080",

"disable-gpu",

"no-sandbox",

"disable-dev-shm-usage",

]:

options.add_argument(_)

driver = webdriver.Chrome(service=service, options=options)

driver.implicitly_wait(3)

driver.set_page_load_timeout(3)

driver.get("http://127.0.0.1:8000/")

driver.add_cookie(cookie)

driver.get(url)

except Exception as e:

driver.quit()

print(str(e))

# return str(e)

return False

driver.quit()

return True

def check_csrf(param, cookie={"name": "name", "value": "value"}):

url = f"http://127.0.0.1:8000/vuln?param={urllib.parse.quote(param)}"

return read_url(url, cookie)

@app.route("/")

def index():

return render_template("index.html")

@app.route("/vuln")

def vuln():

param = request.args.get("param", "").lower()

xss_filter = ["frame", "script", "on"]

for _ in xss_filter:

param = param.replace(_, "*")

return param

@app.route("/flag", methods=["GET", "POST"])

def flag():

if request.method == "GET":

return render_template("flag.html")

elif request.method == "POST":

param = request.form.get("param", "")

if not check_csrf(param):

return '<script>alert("wrong??");history.go(-1);</script>'

return '<script>alert("good");history.go(-1);</script>'

memo_text = ""

@app.route("/memo")

def memo():

global memo_text

text = request.args.get("memo", None)

if text:

memo_text += text

return render_template("memo.html", memo=memo_text)

@app.route("/admin/notice_flag")

def admin_notice_flag():

global memo_text

if request.remote_addr != "127.0.0.1":

return "Access Denied"

if request.args.get("userid", "") != "admin":

return "Access Denied 2"

memo_text += f"[Notice] flag is {FLAG}\n"

return "Ok"

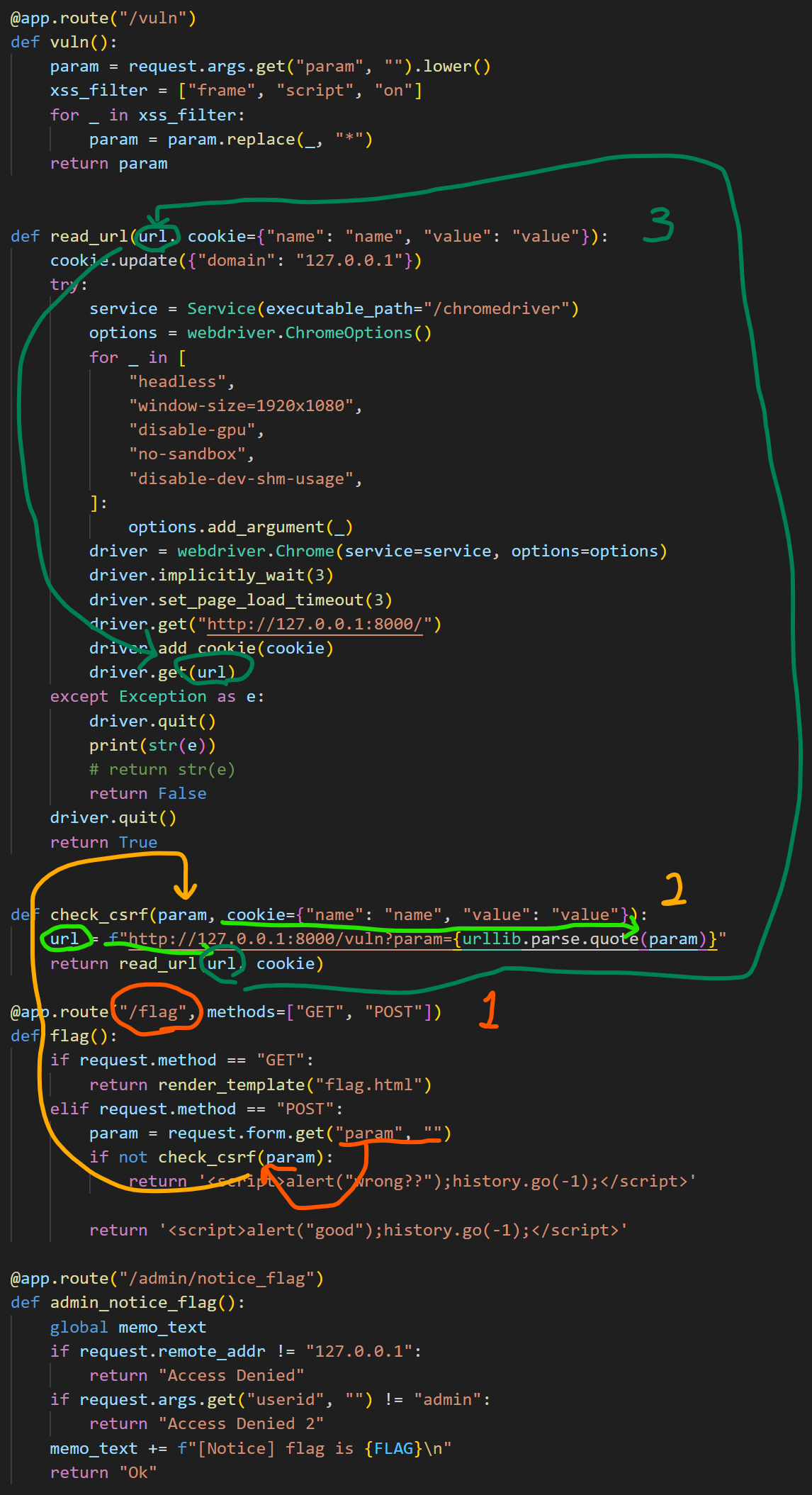

app.run(host="0.0.0.0", port=8000)1️⃣페이지 분석

| page | description |

|---|---|

/ | 루트(Home) page |

/vuln | HTTP GET Method로 인자(param)를 받아 입력받은 값이 어떻게 필터링되는지 보여줍니다.frame, script, on 과 같은 단어가 확인될경우 *로 replace되어 리턴됩니다. |

/flag | HTTP GET Method로 접속하면 flag.html 페이지를 보여주고, POST Method를 통해 param 인자를 받아 접속하면 check_csrf 함수를 실행한 후 False가 나오면 wrong?? 이라는 alert을 띄우며 이전 페이지로, True가 나오면 good이라는 alert을 띄우며 이전 페이지로 이동합니다. |

/memo | GET Method로 memo라는 parameter의 값을 memo 변수에 이어붙입니다. |

/admin/notice_flag | 로컬 아이피(127.0.0.1)의 접근인지, GET으로 받은 userid 인자가 admin인지 확인 후 플래그를 메모(/memo) 텍스트에 이어붙입니다. 접근이 올바르지 않은 경우 Access Denied를 리턴합니다. |

2️⃣코드 분석

| 소스코드 | 분석 |

|---|---|

| [read_url 함수]url, cookie를 인자로 받음(cookie를 받지않은 경우 코드에 있는 기본값이 적용됨)selenium 모듈로 함수를 실행할 때 입력받은 url에 접속함.정상적으로 실행된 후 브라우저가 종료되면 True를 리턴 |

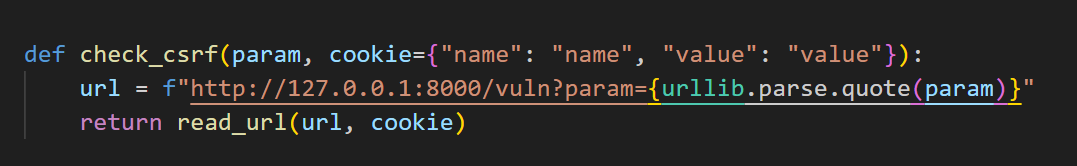

| [check_csrf 함수]param, cookie를 인자로 받음(cookie를 받지 않은 경우 코드에 있는 기본값이 적용됨)127.0.0.1:8000/vuln?param=urlib모듈을_통해_URL인코딩된_텍스트 를 url 변수에 저장read_url 함수를 실행(이때 위에서 만든 url이 인자값으로 전송됨따라서 check_csrf가 실행되면 read_url도 실행되게됨. |

✏️문제 풀이

/flag 페이지에서 값을 입력하면 입력한 query를 바탕으로 check_csrf 함수가 실행되고, check_csrf 함수는 또 read_url 함수에 사용자가 입력했던 query를 보냄으로써 127.0.0.1 IP를 가지고 있는 봇(셀레니움)이 플래그를 가져올 수 있도록 페이로드를 작성해야한다.

🚩Flag

DH{11a230801ad0b80d52b996cbe203e83d}

< img src="/admin/notice_flag?userid=admin">