Spring Boot and Spring Security with JWT including Access and Refresh Tokens 🔑

Spring Boot and Spring Security with JWT including Access and Refresh Tokens 🔑

해당 글의 목적은 위 링크의 강의에서 제가 중요하다고 생각하거나 짚고 넘어갈 필요가 있다고 생각한 부분을 정리한 것입니다. Access Token과 Refesh Token을 설명하는 좋은 강의이니 JWT로 토큰을 구현하시는 분들은 꼭 참고하시길 바랍니다.

9:40

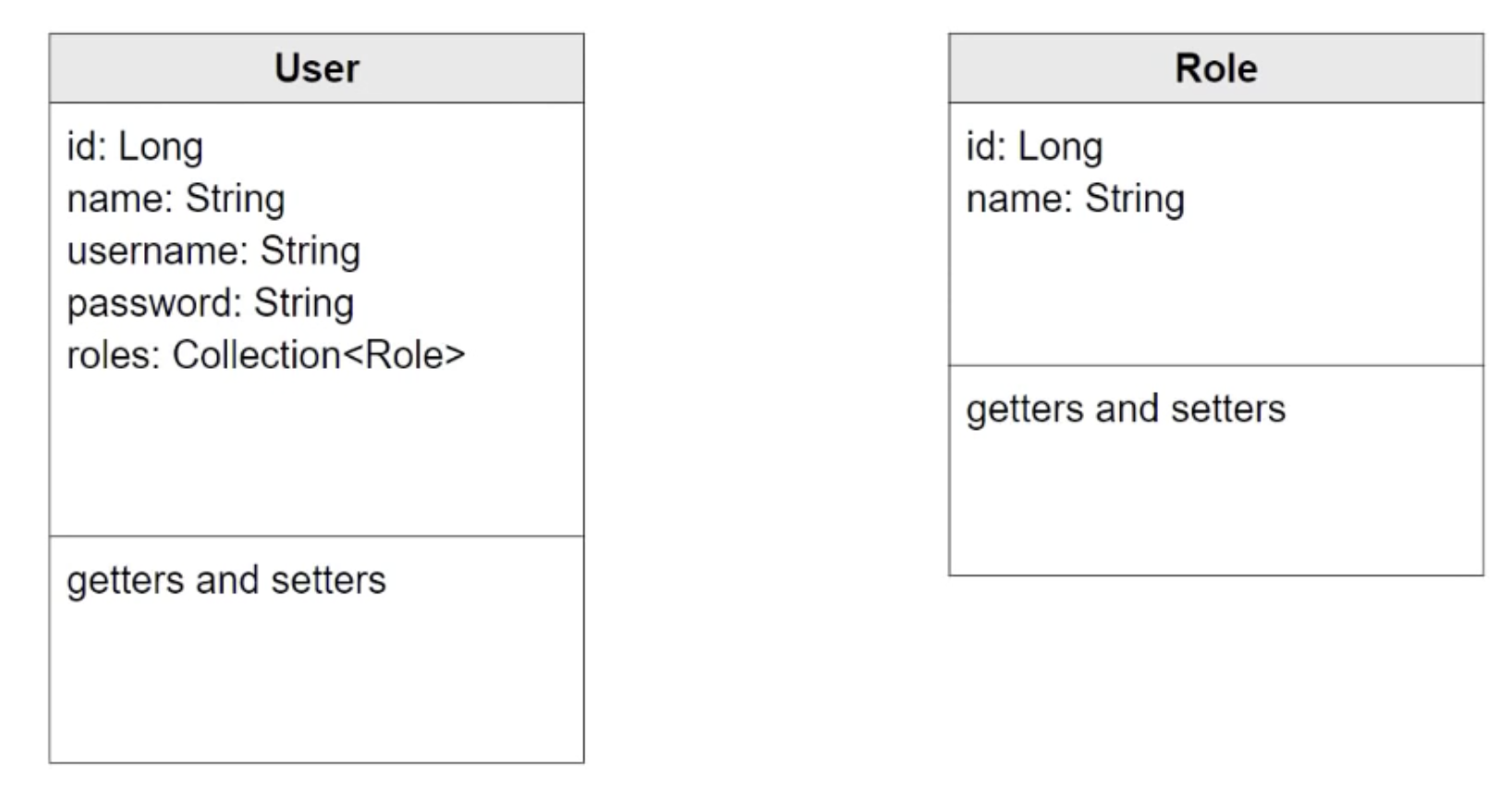

Spring 자체에 User 클래스가 있기에 AppUser로 한다면 import할 때 헷갈리지 않는다.

12:40

[JPA] 즉시 로딩, 지연 로딩 | FetchType.EAGER, FetchType.LAZY

public class User {

...

@ManyToMany(fetch = FetchType.EAGER)

private Collection<Role> roles = new ArrayList<>();

}21:00

public interface UserService {

...

List<User> getUsers();getUsers() 리스트를 전달하라고 했을 때, 유저가 만약에 5억명이라면? 그러면 전부 전달하기엔 백엔드에 부담이 될 것이다. 그럴경우 페이징 처리를해서 10~100명 단위로 전달하는 것이 효과적일 것이다. 만약에 2페이지를 보면 새로운 10~100명을 보내면 되니까 말이다.

여기선 인터페이스를 만들 것이기에 그러한 처리를 해줄 필요가 없다. 하지만 만약 impl을 만든다면 그러한 처리를 하는 것이 좋을 것이다.

24:50

📢 `@Transactional` 공부하기, `Collection`도 공부하기@Transactional이 있기때문에 userRepository를 불러서 다시 저장할 필요가 없다고 말한다.

34:00

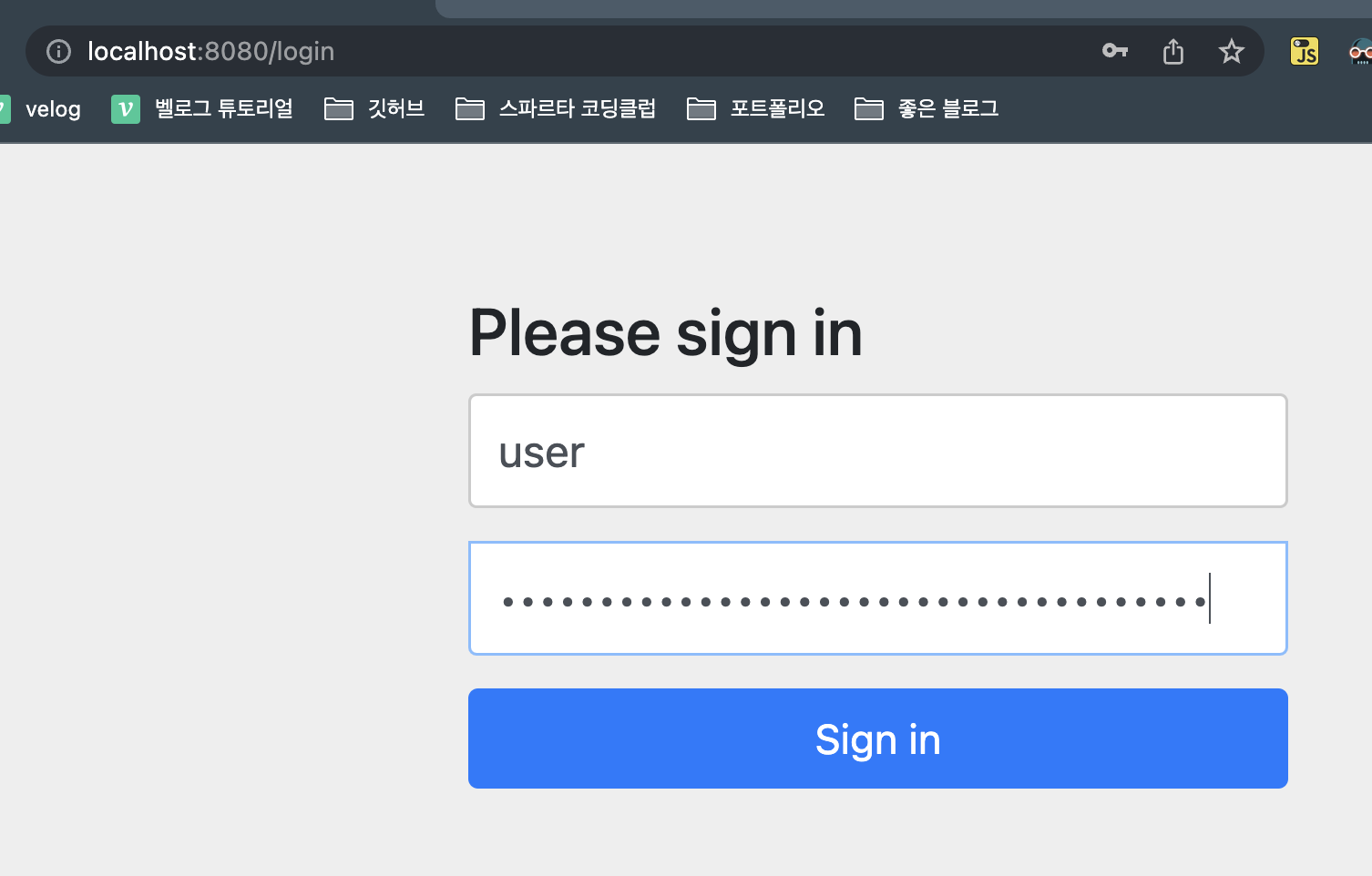

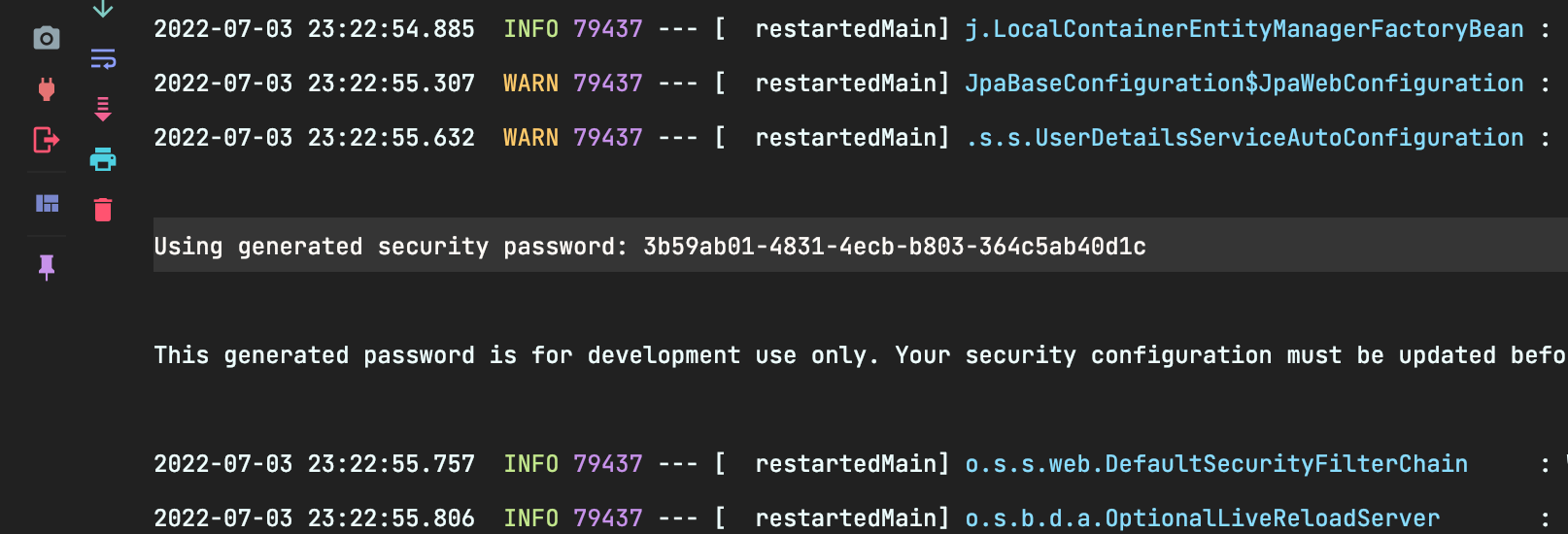

스프링이 session을 이용해 로그인이 가능하도록 아래 비밀번호를 제공한다.

37:00

`created(null)`을 사용하는 이유.

Spring Boot를 이용한 RESTful Web Services 개발 #14 HTTP Status Code 제어

41:30

📢 `ResponseEntity` 공부하기@PostMapping("/role/addtouser")

public ResponseEntity<?> addRoleToUser(@RequestBody RoleToUserForm form) {

userService.addRoleToUser(form.getUsername(), form.getRoleName());

return ResponseEntity.ok().build();

}ResponseEntity<?>를 사용할 때 .build()로 마무리 하는 이유는?

45:50

CommandLineRunner

스프링 부트 구동 시점에 특정 코드 실행 시키기 (CommandLineRunner & ApplicationRunner)

51:00

Spring이 User를 찾는 세가지 방법

auth.inMemoryAuthentication()

auth.jdbcAuthentication()

auth.userDetailsService()auth.inMemoryAuthentication()spring이 메모리를 뒤적거려서 유저를 찾는 방법. 가장 원초적(?)인듯?auth.jdbcAuthentication()spring이 JDBC를 사용해 유저를 찾는 방법. JPA가 있기에 JDBC를 이용할 필요가 없다.auth.userDetailsService()JPA를 이용하는 방법 ← 이걸로 진행.

1:05:00

//몇 분 동안 몇 번 로그인 제한과 같은 로그인 실패 시 동작들은 아래의 method에서 실행된다.

@Override

protected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response, AuthenticationException failed) throws IOException, ServletException {

super.unsuccessfulAuthentication(request, response, failed);

}unsuccessfulAuthentication()은 이번 강의에서 다루지 않고 security 강의에서 다룬다고 한다.

아마 여기에서 다루는 듯 하다.

📢 나중에 위의 강의도 들어볼 것.1:23:20

@Override

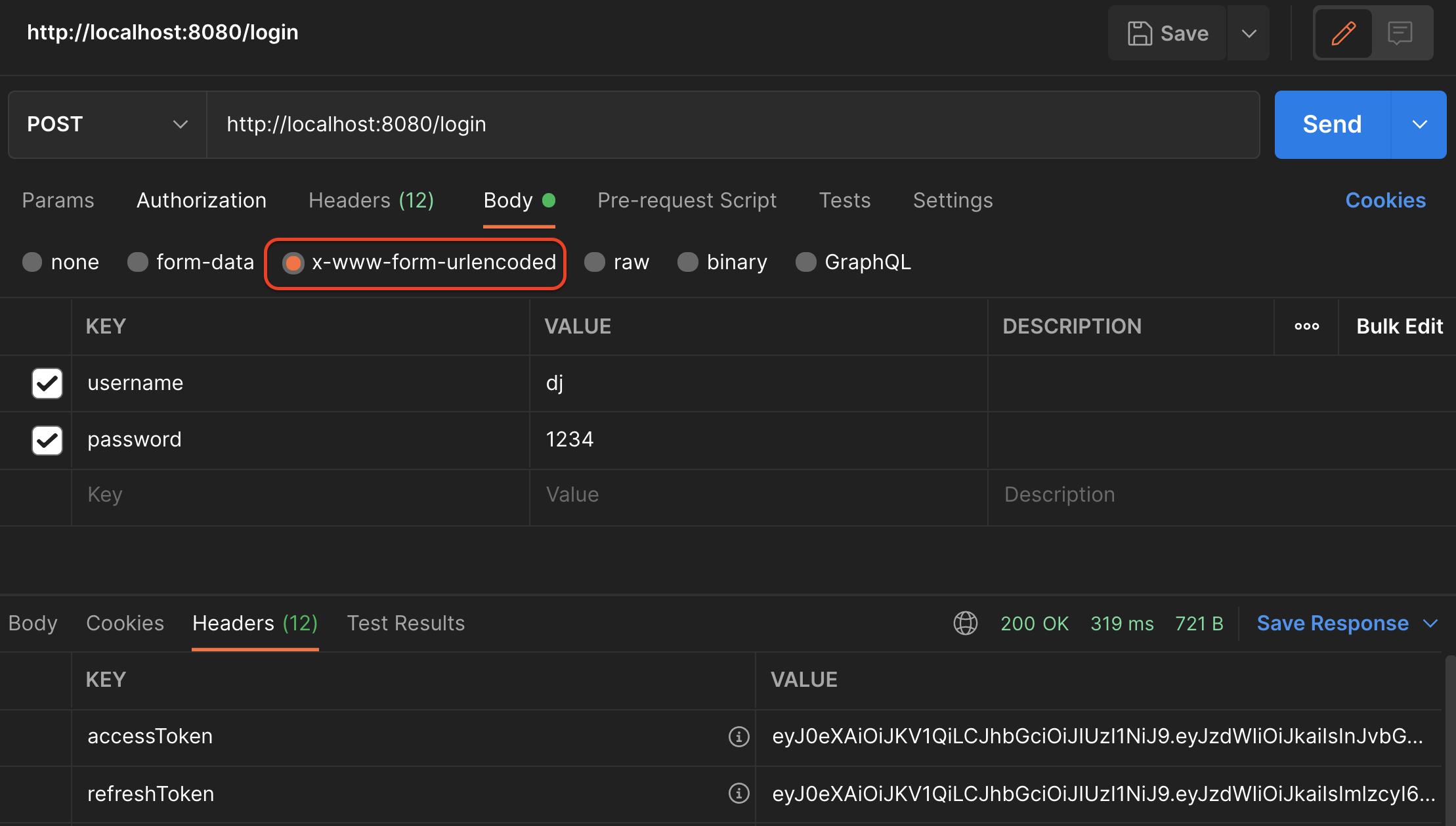

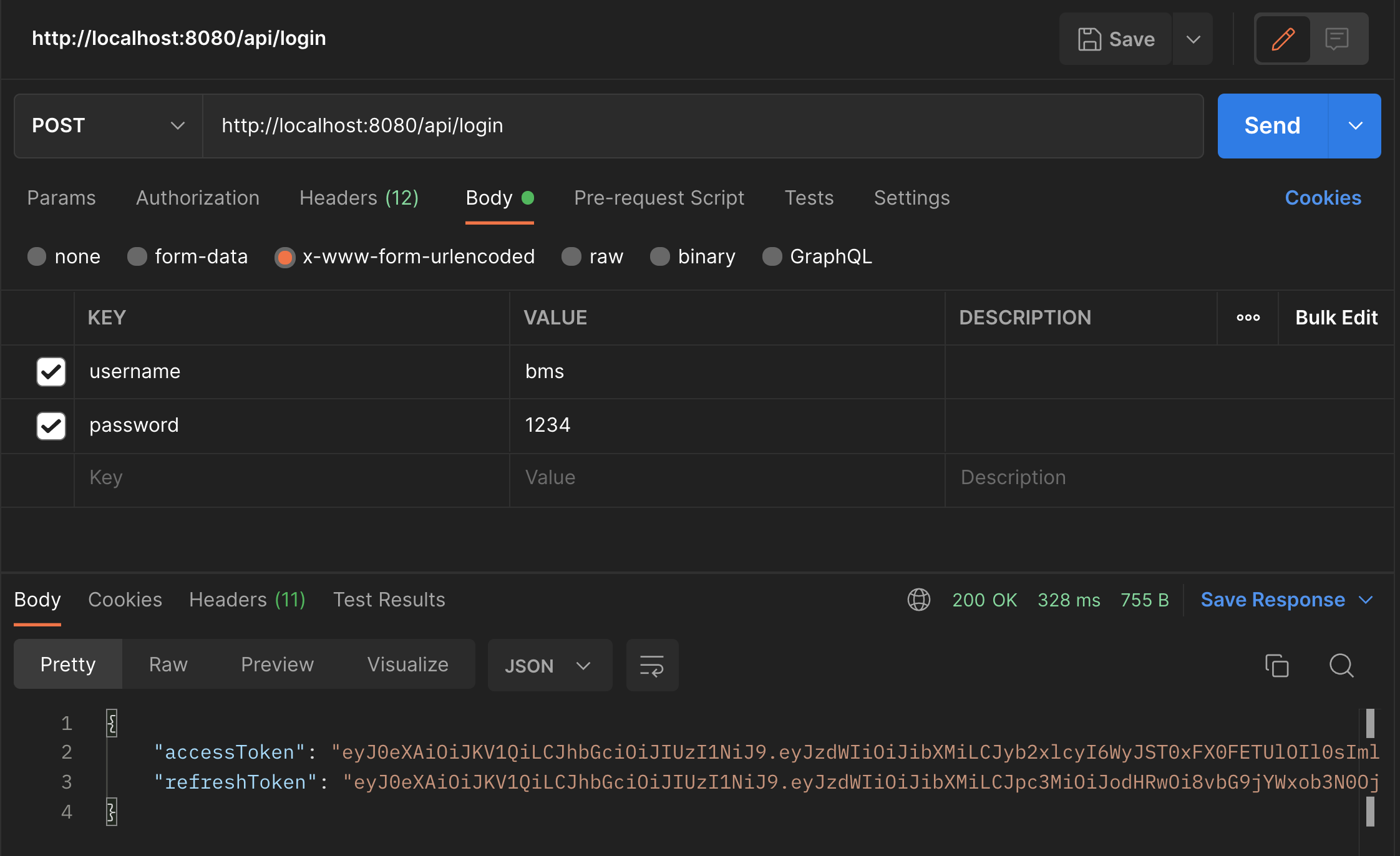

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

String username = request.getParameter("username");

String password = request.getParameter("password");request.getParameter()을 사용하기에 postman은 아래와 같이 사용해야한다.

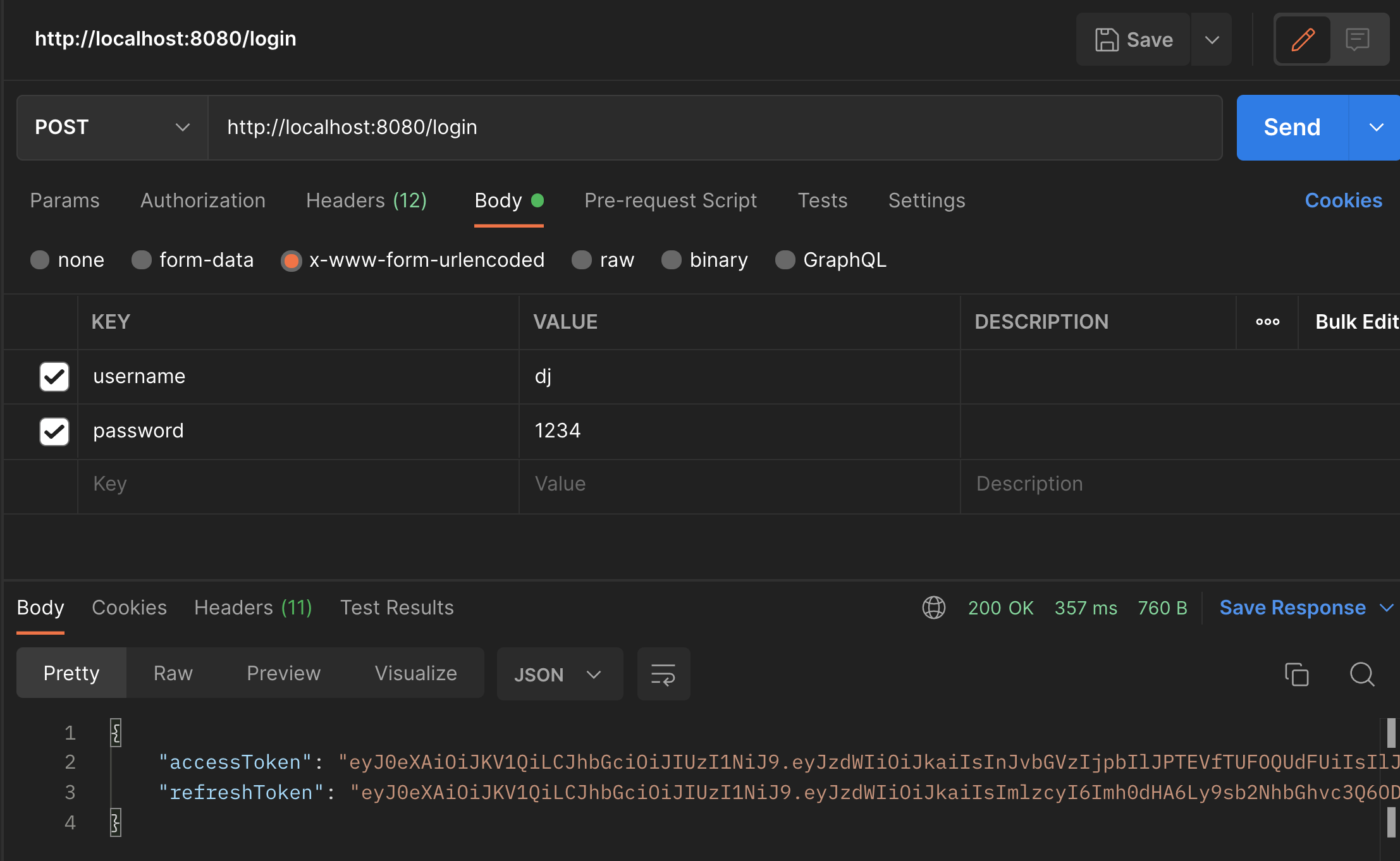

protected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response, FilterChain chain, Authentication authentication) throws IOException, ServletException {

HashMap<String, String> tokens = new HashMap<>();

tokens.put("accessToken", accessToken);

tokens.put("refreshToken", refreshToken);

response.setContentType(APPLICATION_JSON_VALUE);

new ObjectMapper().writeValue(response.getOutputStream(), tokens);

1:27:20

@Override

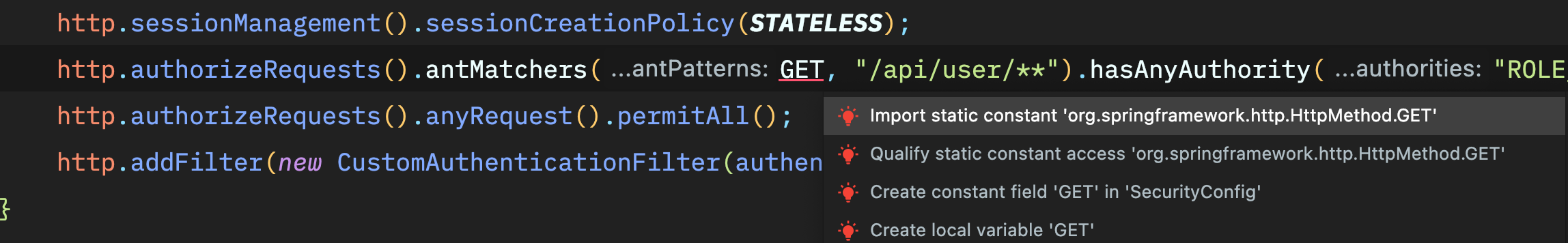

protected void configure(HttpSecurity http) throws Exception {

...

http.authorizeRequests().anyRequest().permitAll();anyRequest().permitAll(); 이 되어있기에 보안이 되어있다고 보기 어렵다. 그렇기에 특정 유저나 상황에게만 권한을 주도록 하자. 인가된 이만 접근을 해야하기에 authenticated()를 사용하도록 하자.

여기서 GET은 HttpMethod.GET이다.

1:30:30

public class UsernamePasswordAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

...

private static final AntPathRequestMatcher DEFAULT_ANT_PATH_REQUEST_MATCHER

= new AntPathRequestMatcher("/login", "POST");

...

public class CustomAuthenticationFilter extends UsernamePasswordAuthenticationFilter {

...

CustomAuthenticationFilter→UsernamePasswordAuthenticationFilter을 가보면 default로 AntPathRequestMatcher("/login", "POST")이 되어있는 것을 볼 수 있으므로 별도로 아래와 같이 antMatchers("/login")를 설정할 필요는 없다.

@Override

protected void configure(HttpSecurity http) throws Exception {

...

// http.authorizeRequests().antMatchers("/login").permitAll();

http.authorizeRequests().antMatchers("").permitAll();다만 통일성을 위해 아래와 같이 overwrite한다.

@Override

protected void configure(HttpSecurity http) throws Exception {

CustomAuthenticationFilter customAuthenticationFilter = new CustomAuthenticationFilter(authenticationManagerBean());

customAuthenticationFilter.setFilterProcessesUrl("/api/login");

...

http.authorizeRequests().antMatchers("/api/login/**").permitAll();

...

http.addFilter(customAuthenticationFilter);

}postman해보면 이쁘게 나오는 것을 알 수 있다.

1:37:20

클라이언트는 token이랑 같이 요청을 보낼 때 ‘bearer’을 같이 붙여서 요청을 보낼 것이다. 유저가 한 번 validated되고 토큰을 발급 받았기에 그 이후의 요청에 있어서 permission을 받을 필요가 없다. 그렇기에 해당 유저가 생성자, 즉 ‘bearer’이라는 것을 보여주기위해 해당 문구를 삽입한다.

1:53:25

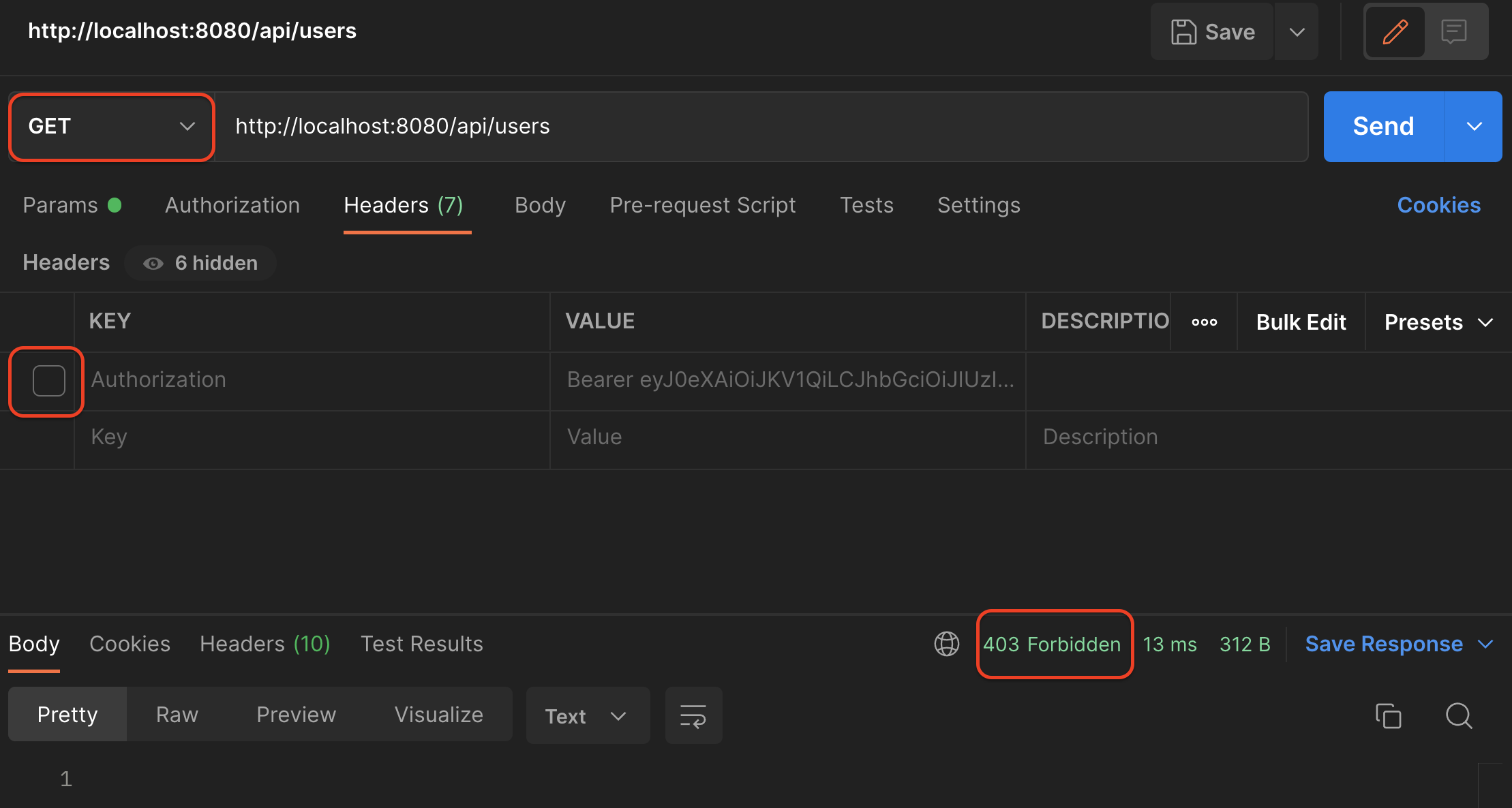

accessToken없이 GET요청을 하면 403에러가 발생한다.