본 게시물은 CloudNet@팀 Gasida(서종호) 님이 진행하시는

AWS EKS Workshop Study 내용을 기반으로 작성되었습니다.

Challenge 1

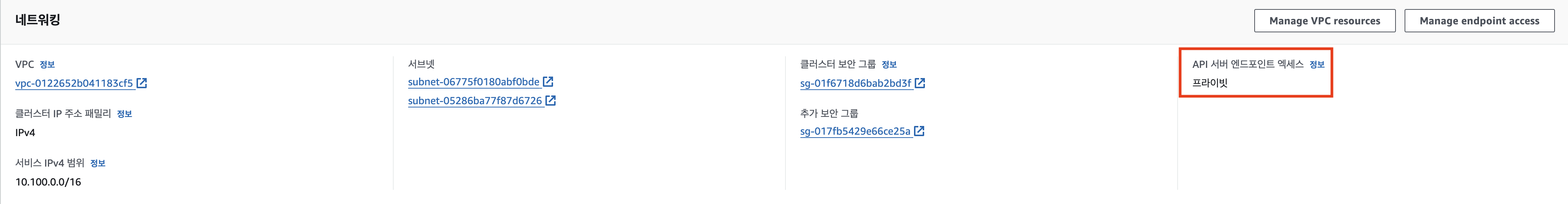

EKS Cluster Endpoint - Private 방식으로 구성해보고,

kubectl → Control Plane 연결 시 Public Domain이 아닌, Private (EKS owned ENI) 연결 확인해보기

A. Cluster Endpoint 설정 변경

- endpointPublicAccess 설정을 false

endpointPrivateAccess 설정을 true로 변경

aws eks update-cluster-config --region $AWS_DEFAULT_REGION --name $CLUSTER_NAME --resources-vpc-config endpointPublicAccess=false,endpointPrivateAccess=true- 변경 확인

# Private Endpoint로 호출되며, kubectl 명령어가 실패한 것이 확인된다. # 해당 IP는 EKS owned ENI의 Private IP이다. kubectl cluster-info To further debug and diagnose cluster problems, use 'kubectl cluster-info dump'. Unable to connect to the server: dial tcp 192.168.1.31:443: i/o timeout

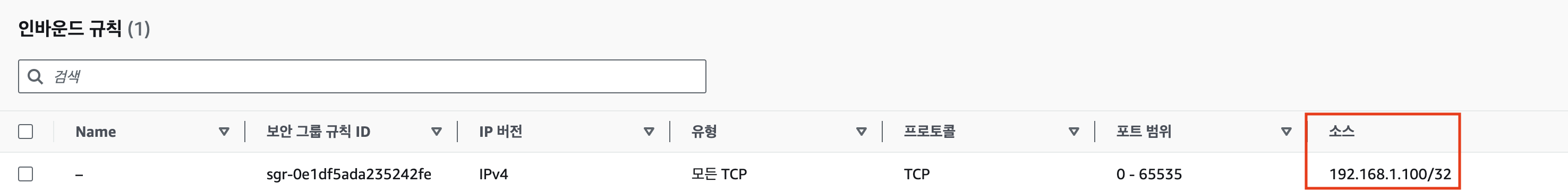

B. 보안 그룹 수정

Private Endpoint로 호출이 가능하도록,

ControlPlaneSecurityGroup의 Inboud Rule을 추가한다.

- 작업용 Bastion Host의 Private IP 추가

- 적용 확인

# 정상적으로 호출되는 것이 확인된다.

kubectl cluster-info

Kubernetes control plane is running at https://8C8E3F3FD17254B54FCA6A295332786B.yl4.ap-northeast-2.eks.amazonaws.com

CoreDNS is running at https://8C8E3F3FD17254B54FCA6A295332786B.yl4.ap-northeast-2.eks.amazonaws.com/api/v1/namespaces/kube-system/services/kube-dns:dns/proxy