⚠️ 들어가기 앞서

경북대학교 컴퓨터학부 COMP0414-001 컴퓨터망 과목을 공부하며 정리한 글입니다.

e-mail Security

트루디는 기밀성(confidential)이 보장되는 이메일을 밥에게 보내고 싶어 한다.

- 앨리스는 먼저 대칭키 Ks를 만든다. 이를 이용해서 메시지 m을 암호화한다.

- 그리고 밥의 공개키로 Ks를 암호화 하여 함께 밥에게 전달한다.

- 밥은 본인의 개인키로 대칭키 Ks를 얻을 수 있고, 이를 통해 m을 복호화 할 수 있다.

대칭키 Ks는 밥의 개인키로만 복호화하여 얻을 수 있으므로 밥만이 알 수 있다. 즉 의도된 수신자인 밥만이 얻을 수 있으므로 기밀성이 보장된다.

이번에는 트루디가 무결성(integrity) 과 인증(authentication) 이 보장된 메시지를 보내고 싶어 한다고 해보자.

- 앨리스는 해시 함수에 원본 데이터 m을 넣어서 나온 값을 본인의 개인키로 암호화하여 보낸다.

- 그리고 원본 데이터 m을 함께 보낸다. (그림 상에는 암호화 과정이 없지만, 여기서 다루지 않는 기본적인 암호화 과정이 있을 것으로 추측)

- 밥은 받은 원본 데이터 m을 해시 함수에 넣어서 나온 값과, 앨리스의 공개키로 복호화하여 나온 값을 서로 비교한다.

두 해시 함수 값을 비교하는 부분에서 데이터의 무결성이, 이를 앨리스로 공개키를 이용하여 복호화 가능하다는 점에서 앨리스의 개인키로 암호화했다는 사실을 알 수 있으므로 인증이 보장된다.

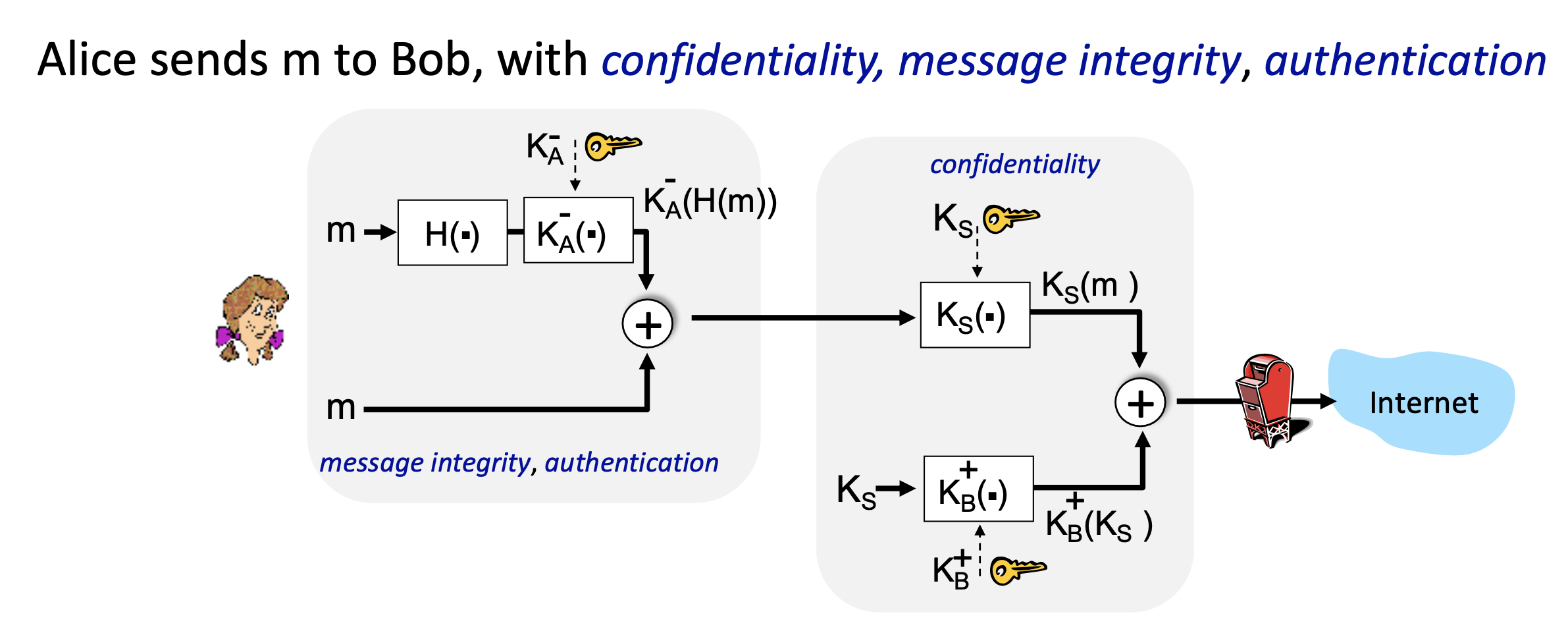

이번에는 기밀성, 무결성, 인증을 모두 보장하는 메시지를 보낸다.

- 앨리스는 원본 데이터 m을 해시 함수에 넣어 나온 값을 본인의 개인키로 암호화한다. 그리고 m을 더하여 이를 대칭키

Ks를 이용하여 암호화한다. - 그리고 대칭키

Ks는 밥의 공개키로 암호화하여 이 둘을 더해서 보낸다.

앨리스는 총 3가지의 키를 사용하였다. 본인의 개인키, 밥의 공개키, 그리고 대칭키.

그럼 이 메시지를 받은 밥은 어떤 과정을 거쳐 복호화할까?

- 밥의 개인키로 대칭키 Ks를 얻는다.

- 이 대칭키를 이용하여

원본 데이터 m과, 앨리스의 개인키로 암호화된 H(m)값을 알아낸다. - 그리고 앨리스의 공개키를 이용하여 H(m) 값을 알아내고, 이를 해시 함수값과 비교한다.

그대는 도대체 누구길래 나의 컴퓨터망 시험을 구제한 것입니까?