CTF

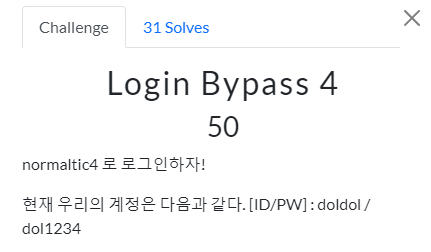

1.[CTF]Login Bypass 4

https://velog.io/@dmkr9845/CTF-Login-Bypass-3Login Bypass 3과 같은 방식으로 접근한다.로그인이 안된다....로그인 로직 케이스를 떠올려보자.1.식별/인증 동시2.식별/인증 분리3.식별/인증 동시 with hash4

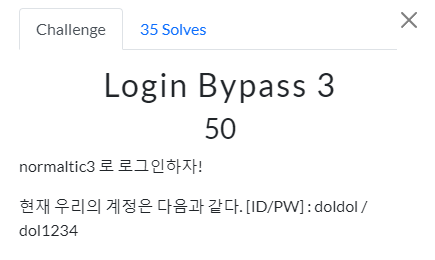

2.[CTF] Login Bypass 3

푸는데 상당히 오래 걸린 문제다.수많은 시도의 흔적..secret Login 풀면서 플래그들을 이미 알아버렸지만 제대로 풀어보자로그인 된다. 을 입력하면 DB명을 확인 할 수 있다.하지만 나는 문제 풀기 전까지 이 방법을 생각해내지 못했기에update나 insert 문

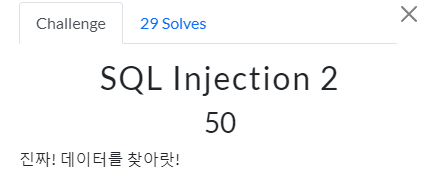

3.[CTF] SQL Injection 2

입력값이 그대로 아이디 칸에 뜬다. 저장된 아이디를 보여주는게 아니고 입력한 값이 뜨도록 짜여진 것같다. 1-1. 컬럼 수 확인order by 7 부터는 결과값이 안뜬다. 컬럼수는 6개.1-2.DB명 확인union을 이용한다. 컬럼 수는 6개인데 눈에 보이는 컬럼 수는

4.[CTF] SQL Injection 1

문제 페이지에 들어가니 테이블이 출력되어 있다. 1) 먼저 SQL Injection이 가능한지 확인한다. mario' or '1'='1 을 입력했더니 mario를 출력한다. 2) 컬럼 수를 확인한다.

로그인을 했더니 cookie에 login user가 있다.set-cookie에 login user:doldol 확인.intercept is on 설정 후 새로고침.loginUser: doldol을loginUser: normaltic5로 바꿔준 후 Forward.로그인

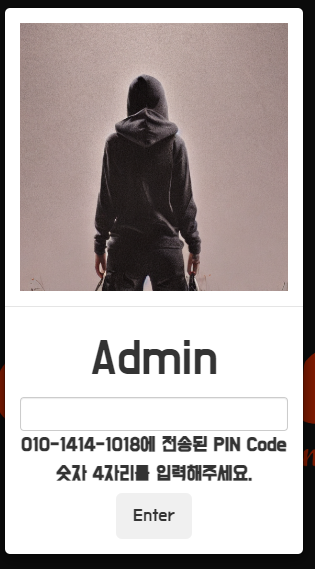

6.[CTF]Pin Code Crack

숫자 4자리인데 제한이 없다. Brute force로 풀어야 하는 문제다.Burp Suite에서넘버부분을 Add해준다.숫자 4자리인 것을 알고 있으니character set 에 숫자만 넣어주고Min,Max Length 4로 설정해준다.grep-match에서 다른 것들은