systemctl status firewalld

firewall-cmd --state

firewall-cmd --get-zones

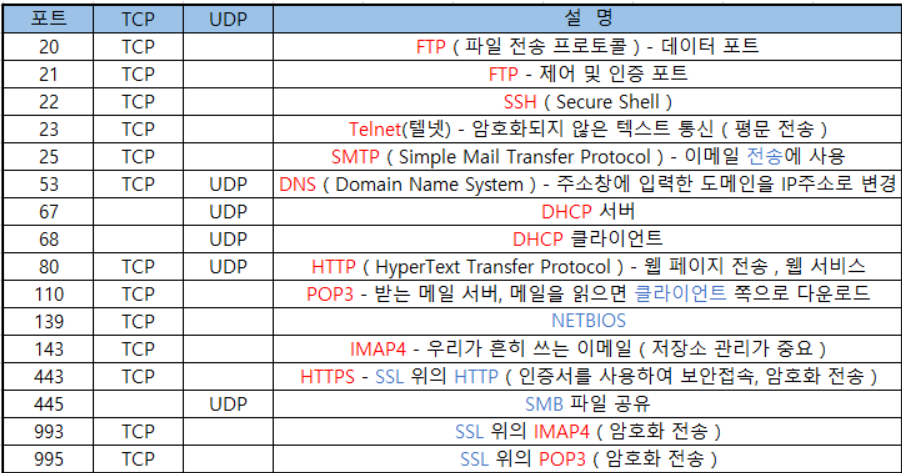

service: 방화벽 정책을 정의하기 위해 사용되는 Protocol과 Port의 조합

firewall-cmd --zone=public --add-port=80/tcp public 존에 80번 포트를 추가하는 설정 추가

ACL 란?

문 같은 존재

풀라우팅 후 메모장에 ACL를 적어서 복붙(ip주소나 포트번호가 오타났을 경우 알려주지 않는다)

목적

1. traffic classification

출발지의 ip만 볼게->standard ACL ex)10,named(단어)

단점: port번호를 반영 안하므로 서비스에 대한 permit/deny가 안된다

출발지의 ip, 목적지의 ip, 목적지의 port 다 볼게->extended ACL ex)10,named(단어)

ACL은 traffic의 방향성을 잘보는게 중요(in&out) 하나 포트에 두개가 추가안됨

init 6(시스템 재시작)

show acl에서 카운트를 확인(동작을 하면 올라감)

log-input: 너가 설정한 이 access-list으로 인해 이 패킷이 막혔다라고 콘솔 상으로 알려주는 기능 추가

라우터의 resource를 덜어주기 위해 만들어진 장비: 방화벽

방화벽 동작방식: zone

access리스트는 반드시 윗줄부터 실행된다. 윗줄에서 모든 것 허용 하면 아래에서 막아도 의미없는 코드 즉 좁은 범위부터 써나가야 한다

wild card mask 홀수/짝수 지정

마지막 비트를 0으로 고정- 짝수 203.230.7.0 0.0.0.254

마지막 비트를 1로 고정 -홀수 203.230.7.1 0.0.0.254

1.1.1.1 0.0.0.0 = host 1.1.1.1

Standard Access control list

1~99 번호 사용 번호쓰는 이유 - 라우터가 standard인지,extended 인지 파악하기 위해

config에서 access-list list-number {permit or deny} sourceip wildcardmask

int에서 ip access-group access-list-number {in or out}

extended ping: 출발지의 ip가 목적지의 ip와 가장 가까운 곳으로 지정되는 것이 아닌 ping을 보내는 사람이 임의로 정할 수 있다.

extended access control list

100~199번 사용

config access-list list-number {permit or deny} protocol sourceip wildcardmask(source의) destinationip wildcardmask(destination의) (operator port)

named standard, extended

config 에서 ip access-list