개요

- AWS 클라우드 환경에서 VPN 구축을 완료하였지만, 부여 받은 가상 IP를 통해 통신이 되지 않는 이슈를 정리하였다. 구글링에서는 많은 정보가 없어 도움이 되고자 이슈를 정리하였다.

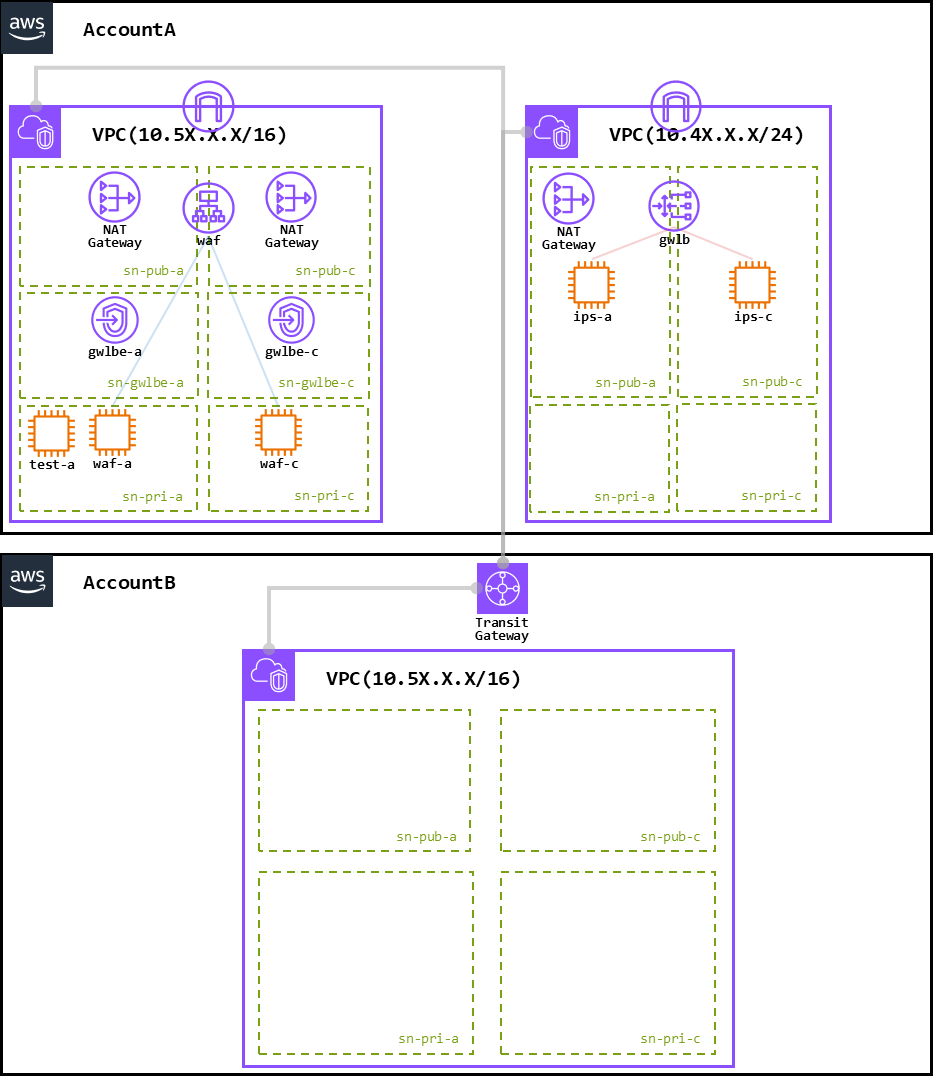

Architecture

아키텍처는 위와 같으며, IPS서버(ips-a, ips-c)는 SSL VPN 용도로도 함께 사용하기 위해 Public Subnet 에 구성을 하였다.

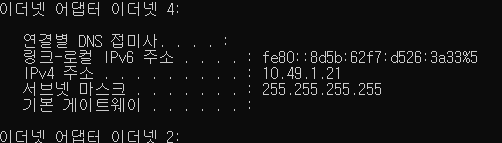

SSL VPN 대역은 10.49.1.0/24 대역을 설정하였고, SSL VPN 접속 시 위와 같이 해당 대역의 IP 중 하나를 할당 받아 사용을 하게 된다.

이슈 사항

AccountA 의 VPC(10.49.1.X/24) 대역에서 VPN 으로 가상 IP 를 할당 받았지만, AccountA VPC(10.5X.X.X/16) 대역의 test-a(10.50.0.222) 서버에 접속이 되지 않는 이슈가 있었다. 로그 확인을 위해 VPC Flowlogs 를 활성화 후 확인을 하였지만, 10.49.1.X/24 대역의 IP는 확인할 수 없었다.

원인

AWS EC2 인스턴스에서 "소스/대상 확인(Source/Destination Check)" 기능에 따른 차단

- 소스/대상 확인은 EC2 인스턴스가 네트워크 트래픽을 송수신할 때, 해당 트래픽의 소스 및 대상이 올바른지 확인하는 기능

- 기본적으로 모든 EC2 인스턴스는 이 기능이 활성화되어 있으며, 이를 통해 인스턴스는 자신이 발신자 혹은 수신자가 아닌 네트워크 트래픽을 차단

해결

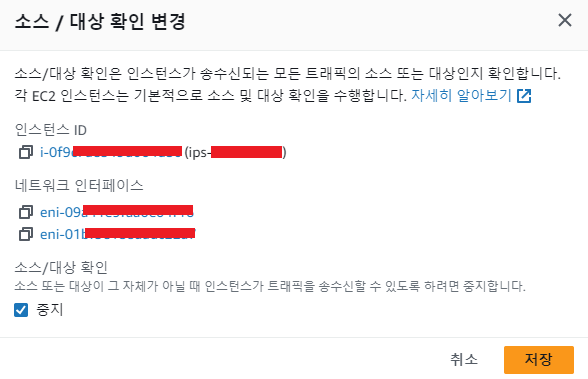

소스/대상 확인 변경

소스/대상 확인 “중지를 하여 source 와 destination 을 확인했을 때, 변경이 이루어질 경우 Drop 시키지 않도록 한다.

Proxy 나 라우팅을 통해 DNAT 가 전달되거나 하는 케이스에서는 NIC 가 해당 트래픽을 Drop 시킨다. 때문에 현재와 같은 환경에서는 해당 기능을 확인해야 한다.

특히, 3rd pary 제품중 L2/L3 동작을 기준으로 하는 제품들을 구축할 때 해당 옵션 확인을 필수로 하자!!!

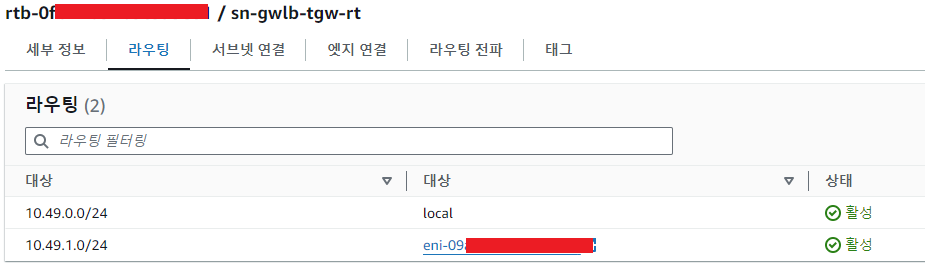

라우팅 추가

또한, Local 설정이 안되는 상태에서 Real IP 통신을 하기 위해서는 SSL VPN 장비별로 아래와 같이 별도로 인터페이스 설정을 해야 한다.

결과

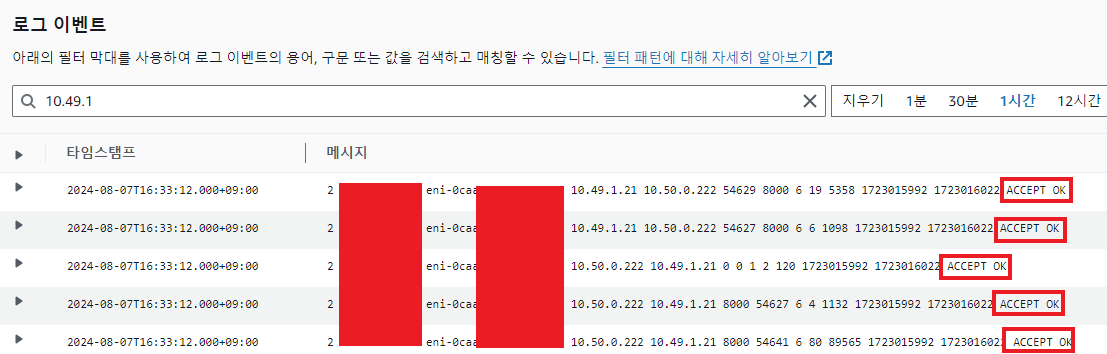

네트워크 로그

VPC FlowLogs 에도 정상적으로 VPN IP 로 로그가 남겨진 것을 확인할 수 있었다.