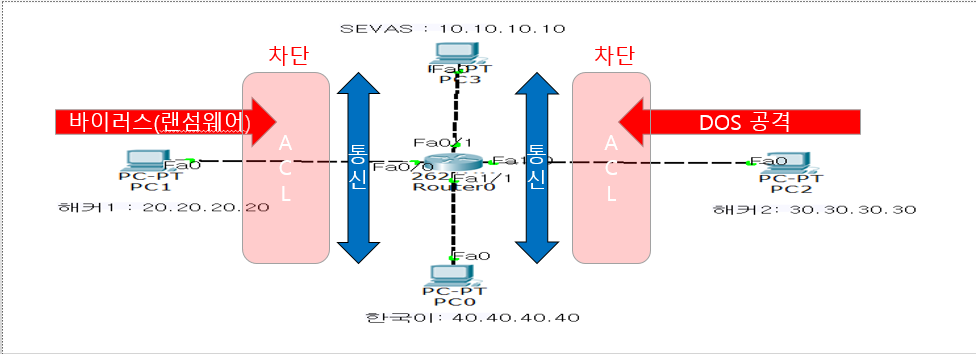

ACL

-

ACL ( acccess control list ) 접근 제어 목록

-

netmask (x) wildcard (o)

- 일반적인 넷마스크(네트워크기준) wildcardmask(호스트기준)

255.255.255.0 = 0.0.0.255

- 일반적인 넷마스크(네트워크기준) wildcardmask(호스트기준)

-

네트워크 보안에서 라우터가 할 수 있는 보안 방법은 ACL

-

standard 1~99 출발지 기준(ip)

-

standard

- 출발지만 봄

- deny가 나오면 permit이 나와야 함

- ssh ( line vty 0 4)에서 access-list ⇒ access-class [ standatd acl ] in

access-class 1 in

access-list 1 deny 30.30.30.30 0.0.0.0

access-list 1 permit any

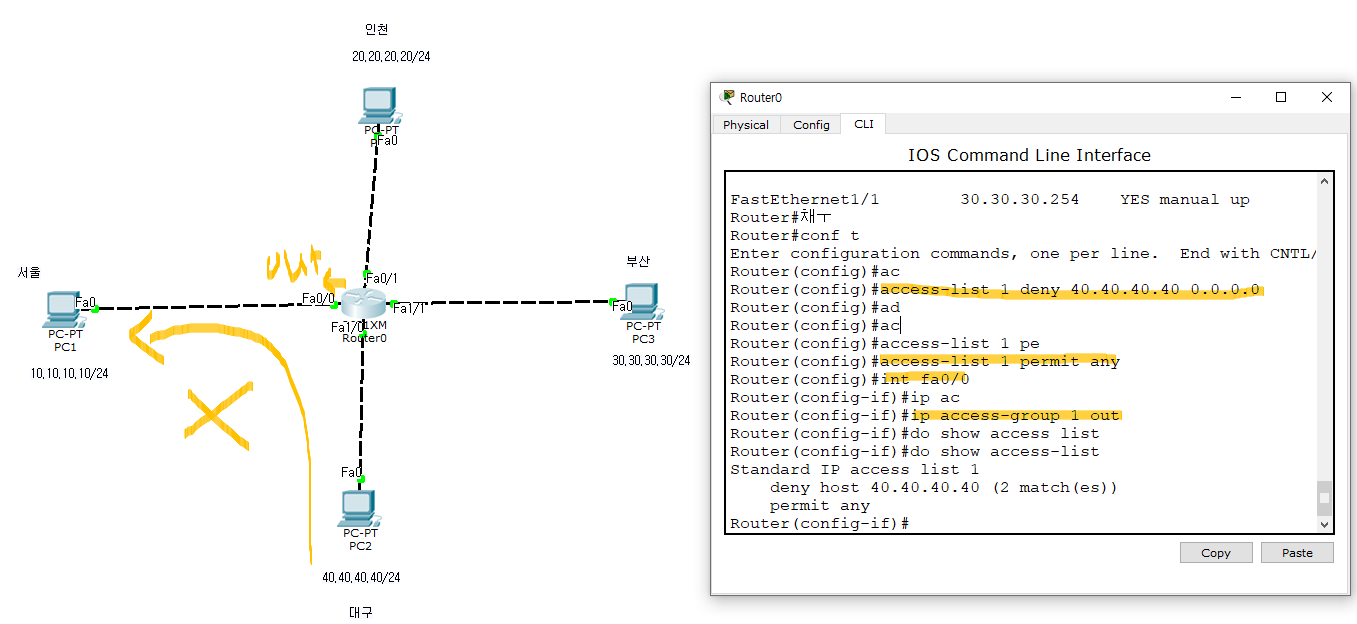

- 대구에서 서울로 ping 금지

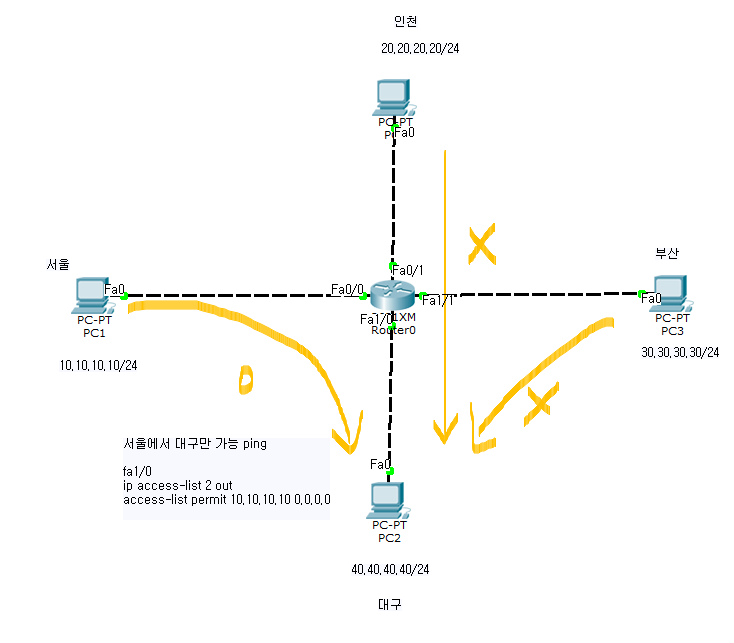

- 서울에서만 대구로 ping 가능

-

-

extended 100~199 출발지, 도착지 (ip,tcp)

- extended

access-list 100 permit udp any any eq 53

access-list 100 [permit/deny][tcp/udp/icmp/ip] [source IP][destination] eq [port nm]

[tcp/udp/icmp/ip] 중에 ip는 모두를 포함한 것(any)

- extended

-

-

실습1

- 192.168.1.30 에서 10.10.10.20 으로가는 ICMP를 막겠다.

1,2,3 역할 동일

1. access-list 100 deny icmp host 192.168.1.30 host 10.10.10.20

2. access-list 100 deny icmp 192.168.1.30 0.0.0.0 10.10.10.20 0.0.0.0

3. access-list 100 deny icmp 192.168.1.0 0.0.0.255 10.10.10.0 0.0.0.255 -> 네트워크 대역 제어

access-list 100 permit ip any anyint se0/0

ip access group 100 outPC1 192.168.1.30 에서 10.10.10.20 으로 ping TEST

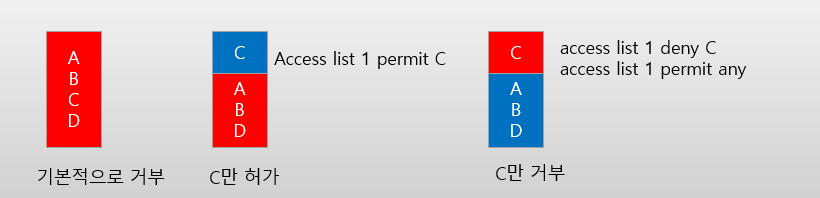

- Permit(허용)? DENY(거부)?

- ACL 기본값: 거부- 먼저 선언한 내용이 우선되고 대상에서 제외됨

- 먼저 선언한 내용이 우선되고 대상에서 제외됨

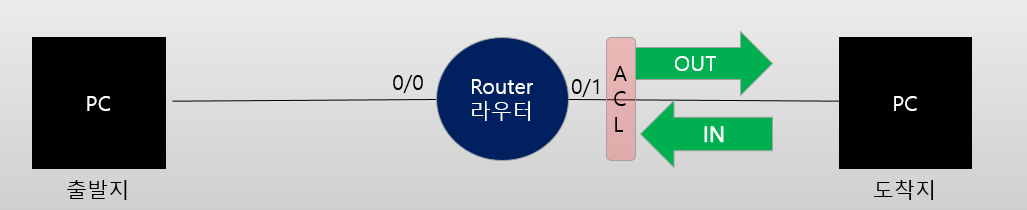

- IN? OUT?

- ACL이 설정된 라우터 인터페이스 기준으로 출발지에 패킷이 들어오면 IN , 나가면 OUT (int fa0/1 , ip access group 1 in/out)

- 라우터에 들어가면 IN, 라우터에서 나가면 OUT

- 효과

-

수정모드

ip access-list extend [숫자]

do show ac

no [번호] <<< 지우기

[번호] 내용 <<< 내용 넣기- 번호는 차례대로 임의의 순서 부여

lt 작다 <

gt 크다 >

le 작거나 같다 <=

ge 크거나 같다 >=

eq 똑같다 ==

not 아니다 != -

보안 설정은 제일 마지막에 설정

-

dns 서버와 웹 서버는 별개임

- dns = 정보를 보겠다

웹서버 = 접속하겠다

- dns = 정보를 보겠다

-

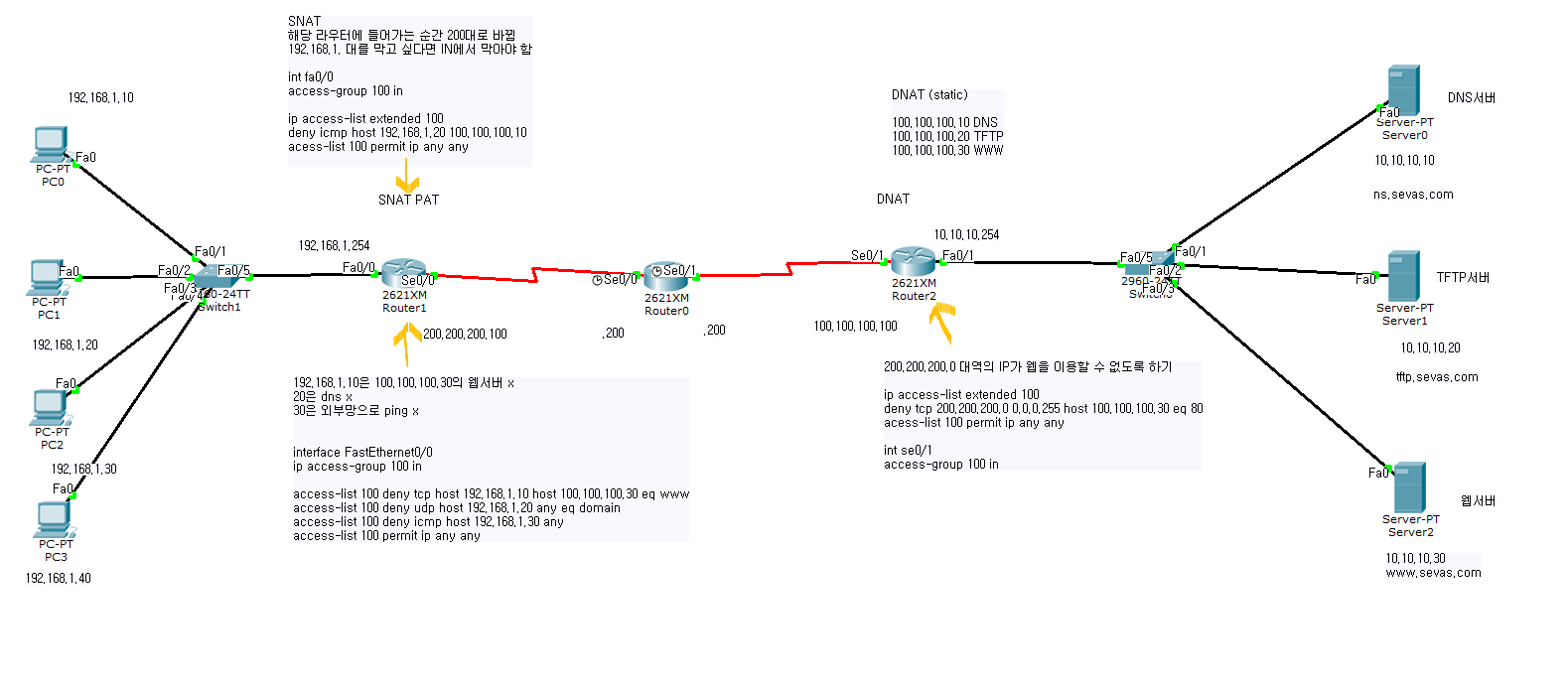

실습

- SNAT

해당 라우터에 들어가는 순간 200대로 바뀜-

192.168.1. 대를 막고 싶다면 IN에서 막아야 함

int fa0/0

access-group 100 inip access-list extended 100

deny icmp host 192.168.1.20 100.100.100.10

acess-list 100 permit ip any any -

200.200.200.0 대역의 IP가 웹을 이용할 수 없도록 하기

ip access-list extended 100

deny tcp 200.200.200.0 0.0.0.255 host 100.100.100.30 eq 80

acess-list 100 permit ip any anyint se0/1

access-group 100 in -

192.168.1.10은 100.100.100.30의 웹서버 x

20은 dns x

30은 외부망으로 ping xinterface FastEthernet0/0

ip access-group 100 inaccess-list 100 deny tcp host 192.168.1.10 host 100.100.100.30 eq www

access-list 100 deny udp host 192.168.1.20 any eq domain

access-list 100 deny icmp host 192.168.1.30 any

access-list 100 permit ip any any

-