서브넷(Subnet)

서브넷은 VPC의 IP 주소를 나누어 리소스가 배치되는 물리적인 주소 범위를 뜻한다.

VPC가 논리적인 범위를 의미한다면, 서브넷은 VPC안에서 실제로 리소스가 생성될 수 있는 네트워크 영역이라고 생각하면 된다. 실제로 EC2, RDS같은 리소스를 생성 할 수 있다.

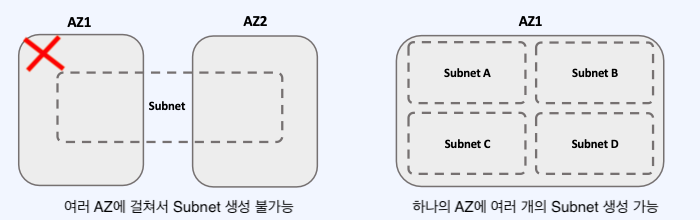

그리고 하나의 VPC에 N개의 서브넷을 가질 수 있으며 하나의 AZ에만 생성이 가능하다.

다음 사진처럼 여러 AZ에 걸쳐서 서브넷을 생성할 수 없다.

서브넷 역시 vpc처럼 CIDR 범위는 /16(65536개) ~ /28(16개)을 사용할 수 있다.

VPC CIDR 블록 범위에 속하는 CIDR 블록을 지정할 수 있다.

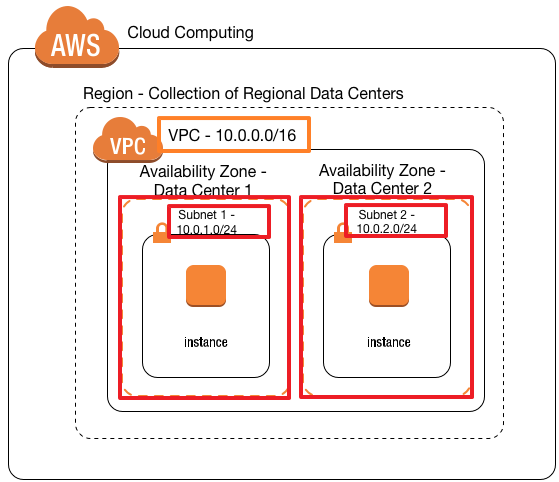

아래 사진을 보면 VPC(10.0.0.16) 내에서 다시 크기를 두개로 쪼개서 사용하게 되는데 VPC를 쪼갠 조각들이 바로 Subnet(10.0.1.0/24)이다.

그리고 하나의 AZ(Availability Zone)에 서브넷이 각각 할당되어 있는 것을 볼 수 있다.

VPC를 잘게 나눈 것이 서브넷이기 때문에 당연히 VPC보다 대역폭이 낮아야 한다.

단, 서브넷 대역폭을 지정해 호스트를 사용할 때 유의할 점이 있다.

AWS가 관리용으로 사용하는 IP도 존재하는데, 아래의 IP들은 AWS의 관리 IP로써 사용자가 사용할 수 없는 AWS의 예약 주소이다.(10.0.0.0/24 기준)

- 10.0.0.0 : 네트워크 주소 (Network ID)

- 10.0.0.1 : AWS에서 VPC 라우터용으로 예약(Default Gateway)

- 10.0.0.2 : DNS 서버 주소, DNS 서버의 IP 주소는 기본 VPC 네트워크 범위에 2를 더한 주소이다. CIDR 블록이 여러 개인 VPC의 경우, DNS 서버의 IP 주소가 기본 CIDR에 위치하게 된다.

- 10.0.0.3 : AWS에서 앞으로 사용하려고 예약한 주소

- 10.0.0.255 : 네트워크 브로드캐스트 주소

네트워크 이론에서는 호스트 범위의 가장 첫번째 주소는 네트워크 주소, 마지막 주소는 브로드캐스트 주소로서 호스트를 이용할 수 없었다.

그런데 AWS에서는 자체 서비스에 이용되는 호스트가 추가로 할당되어 있어서 총 2 + 3개를 사용하지 못한다고 이해하면 된다.

ex)

Q. AWS에 192.168.0.0/24 에서 총 사용가능한 호스트 갯수는?

1이 24개 있으니 호스트 ID는 8비트니까 2^8 = 256 그중 처음과 끝을 빼면 254개라고 하면 틀리다.

256-5 = 251이 정답이다.

Public Subnet / Private Subnet

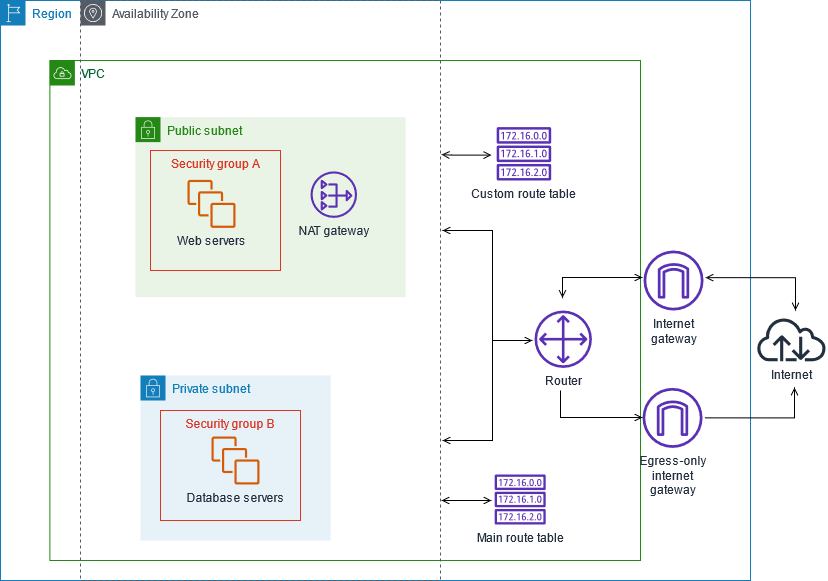

서브넷은 다시 Public Subnet과 Private Subnet으로 나뉠 수 있다.

인터넷과 연결되어있는 서브넷을 public subnet이라고 하고, 인터넷과 연결되어 있지않은 서브넷을 private subnet이라고 한다.

- Private Subnet : 인터넷에 접근 불가능한 Subnet(VPC 내부에서만 통신)

- Public Subnet : 인터넷에 접근 가능한 SUbnet(VPC 외부/내부와 통신)

따라서 public subnet에 존재하는 인스턴스는 Public IP와 Elastic IP를 보유하여 인터넷에 연결되어 아웃바운드, 인바운드 트래픽을 주고 받을 수 있는 반면, private subnet은 외부에 노출이 되어 있지 않기 때문에 접근할 수 없다.

- 인바운드 : 외부에서 -> 인스턴스로 오는 트래픽

- 아웃바운드 : 인스턴스에서 -> 외부로 가는 트래픽

그래서 private subnet에 민감한 데이터 정보들을 저장해 보안을 강화하는 식으로 설계를 하는 편이다.

이처럼 Private 서브넷 내부의 인스턴스들은 오직 다른 서브넷과만 연결이 가능한데, 만일 데이터를 업데이트 하는데 인터넷 연결이 필수라면 뒤에 배울 NAT instance를 통해서 Private 내부의 인스턴스들이 인터넷을 가능하게 만들 수도 있다.

Reference

-https://inpa.tistory.com/entry/AWS-%F0%9F%93%9A-VPC-%EC%82%AC%EC%9A%A9-%EC%84%9C%EB%B8%8C%EB%84%B7-%EC%9D%B8%ED%84%B0%EB%84%B7-%EA%B2%8C%EC%9D%B4%ED%8A%B8%EC%9B%A8%EC%9D%B4-NAT-%EB%B3%B4%EC%95%88%EA%B7%B8%EB%A3%B9-NACL-Bastion-Host

-https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/what-is-amazon-vpc.html

-https://docs.aws.amazon.com/vpc/latest/userguide/VPC_Scenario2.html