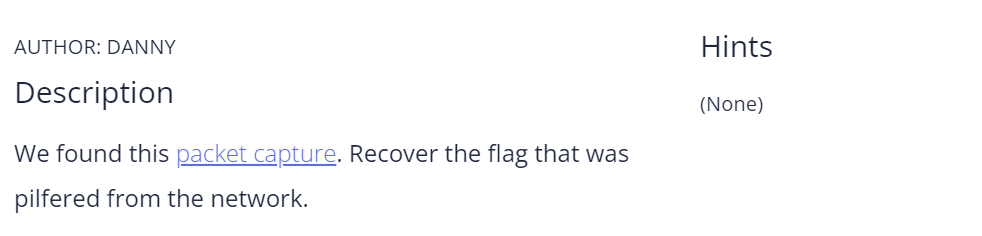

Category : Forensics

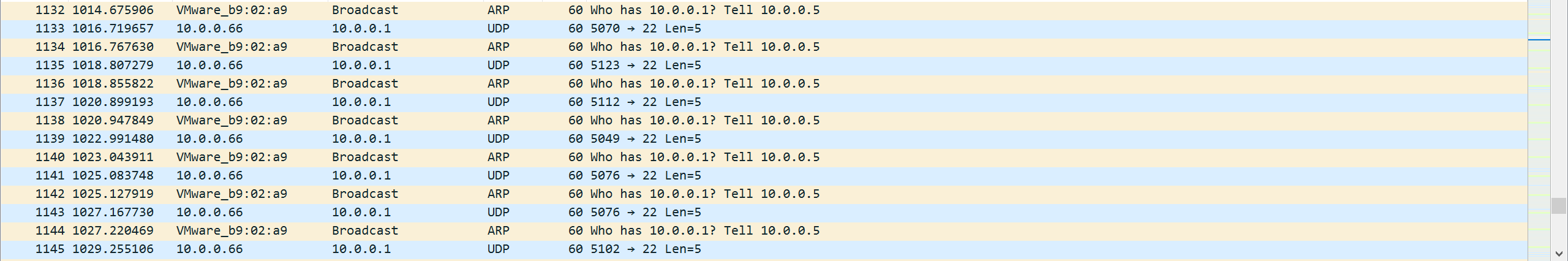

일단 와이어샤크로 capture 파일을 열어보았다.

arp, udp, tcp 프로토콜이 보인다.

뭔가 데이터를 전송하는 것 같다.

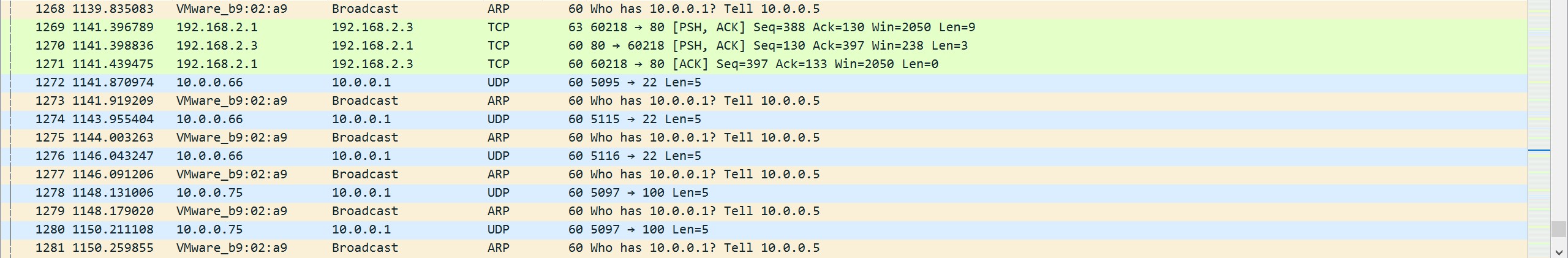

패킷을 쭉 살펴보던 중 udp 패킷을 보면 모두 Source port가 5000이었는데 5000이 아닌 패킷들이 뒷부분에서 발견되었다.

앞부분에서는 목적지 포트 번호도 8888, 8990이었는데 갑자기 22가 나온다.

목적지 포트가 22인 패킷들은 Source 포트 번호가 계속 변하는 것을 볼 수 있었다. 뭔가 수상하다.

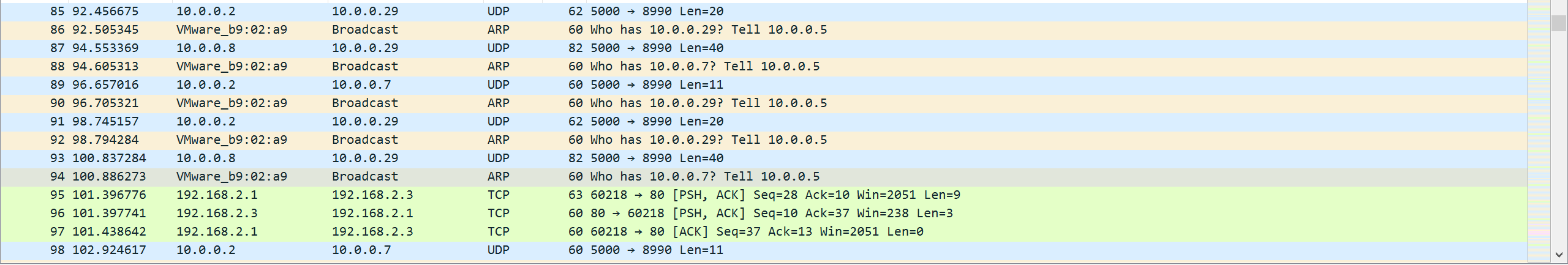

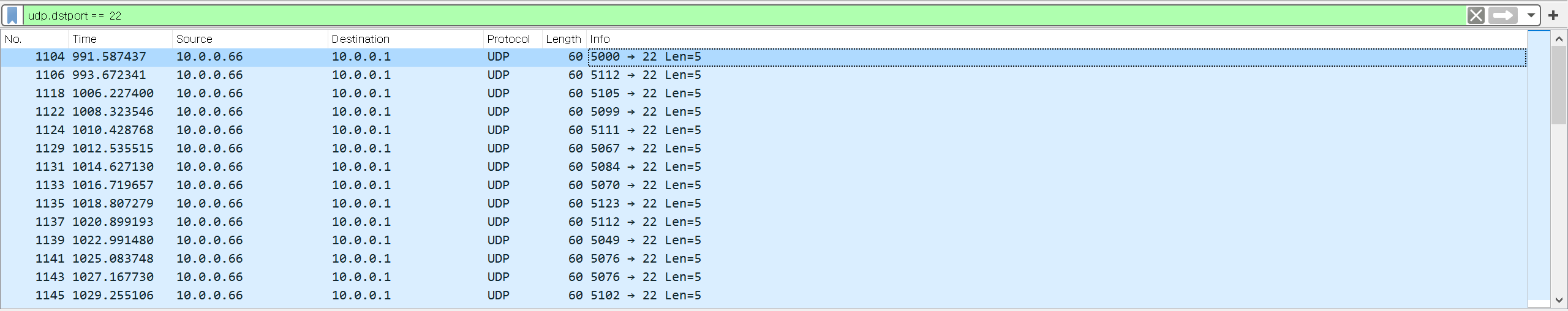

목적지 포트가 22인 패킷을 필터링했다.

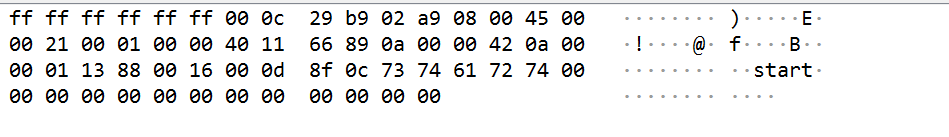

필터링된 패킷 중 첫 패킷을 보니 start가 보인다.

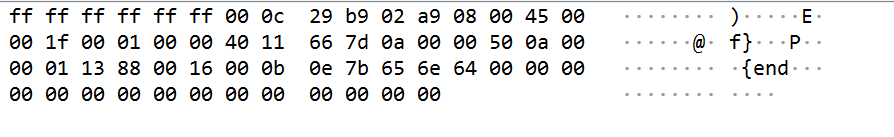

마지막 패킷을 보니 end가 보인다.

start와 end를 보니 이게 맞구나 싶었다.

전송하는 포트 번호가 다른 것이 수상했기 때문에 이 부분이 중요하지 않을까 싶었다.

모두 5로 시작하길래 5를 제외한 숫자를 보니 아스키 코드 값이 아닐지 유추할 수 있었다.

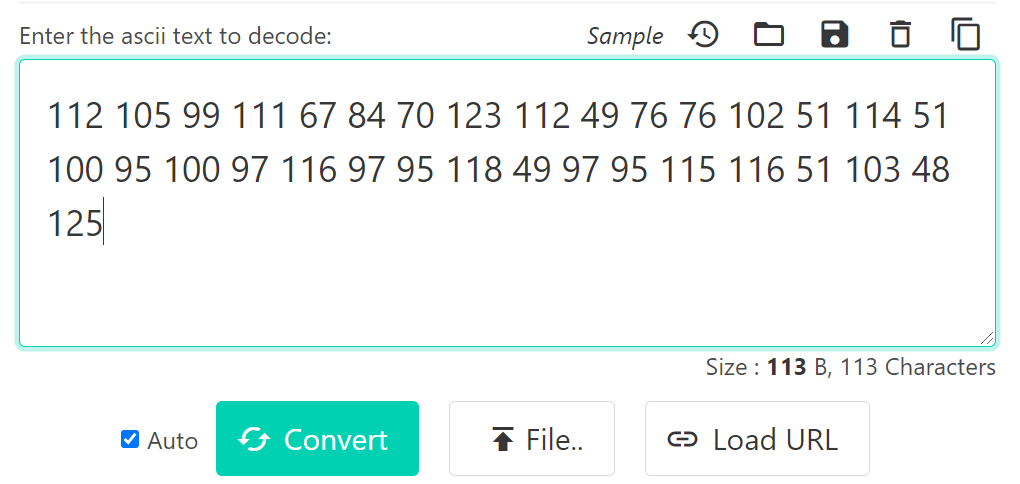

112, 105, 99, 111, 67, 84, ...

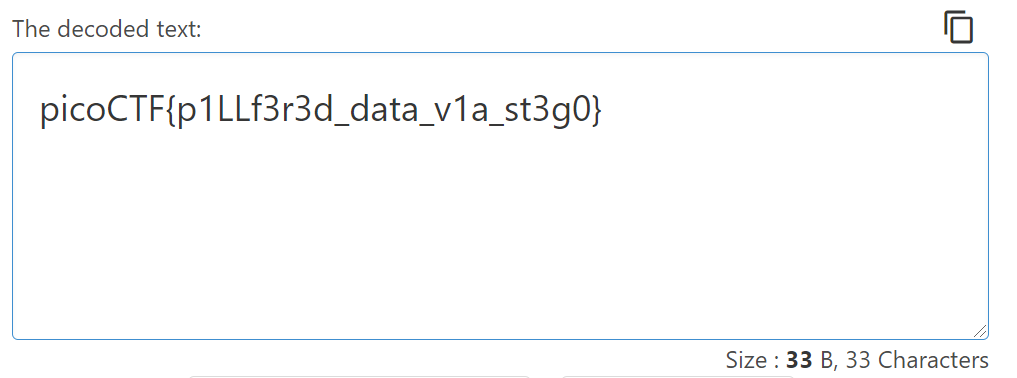

ASCII to Text 변환기를 사용하여 flag를 구할 수 있었다.