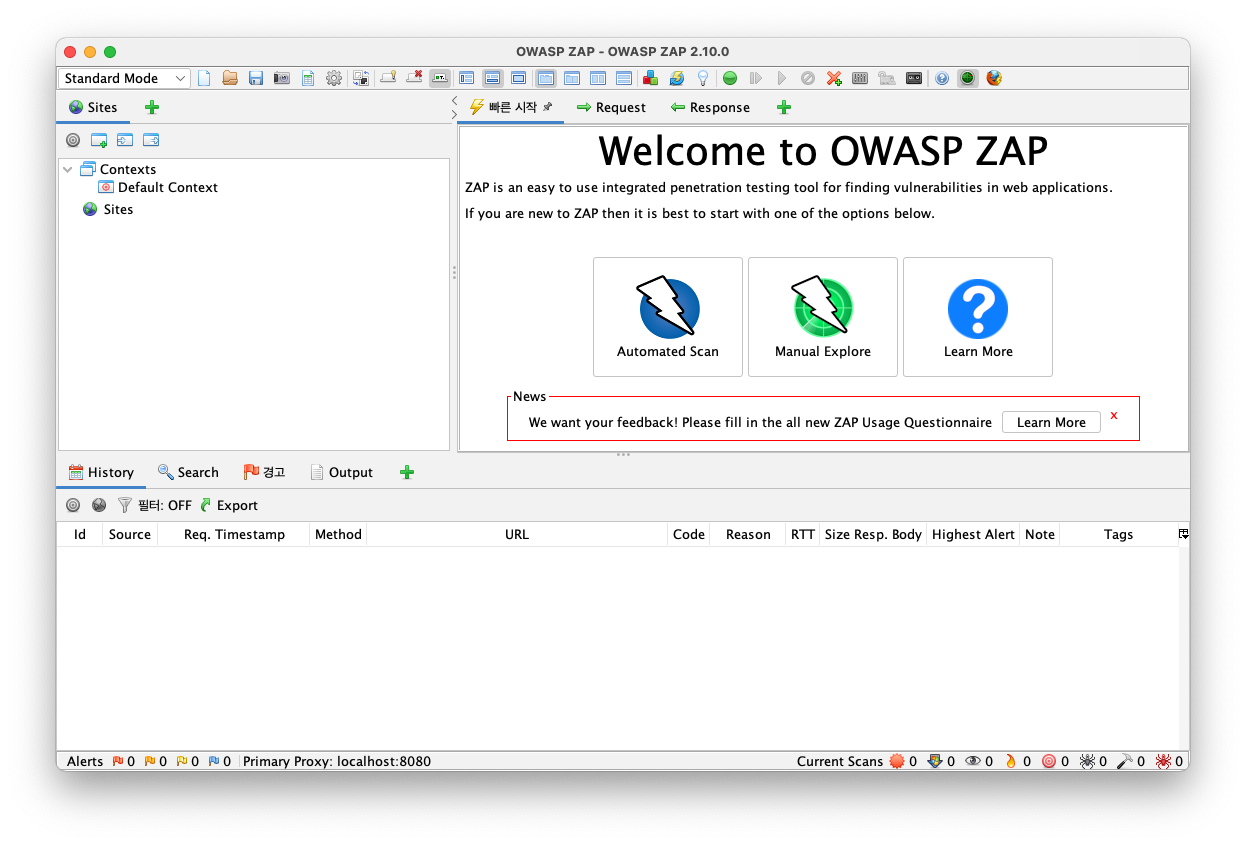

📌 OWASP ZAP

OWASP에서 제공하는 공개용 웹 취약점 점검 도구로 웹 프록시 도구로 다양한 취약점 점검 항목을 제공합니다.

장점 : 인터페이스의 단순화로 기본 기능 사용이 간단하고 깃허브로 지속적인 유지보수가 되어 신속한 업데이트(기능, 점검 항목, 점검에 사용하는 패턴)가 제공됩니다.

단점 : 점검 항목이 릴리즈 버전이 아닐 경우에는 사용되는 패턴의 안전성이 인증되지 않아서 시스템에 영향을 줄 수 있습니다. 크롤링 기능이 낮아 정확한 Site Map을 얻기 어렵습니다.

OWASP ZAP 다운로드 사이트

여러 운영체제에서 다운로드가 가능합니다. 저는 맥 환경에서 진행합니다.

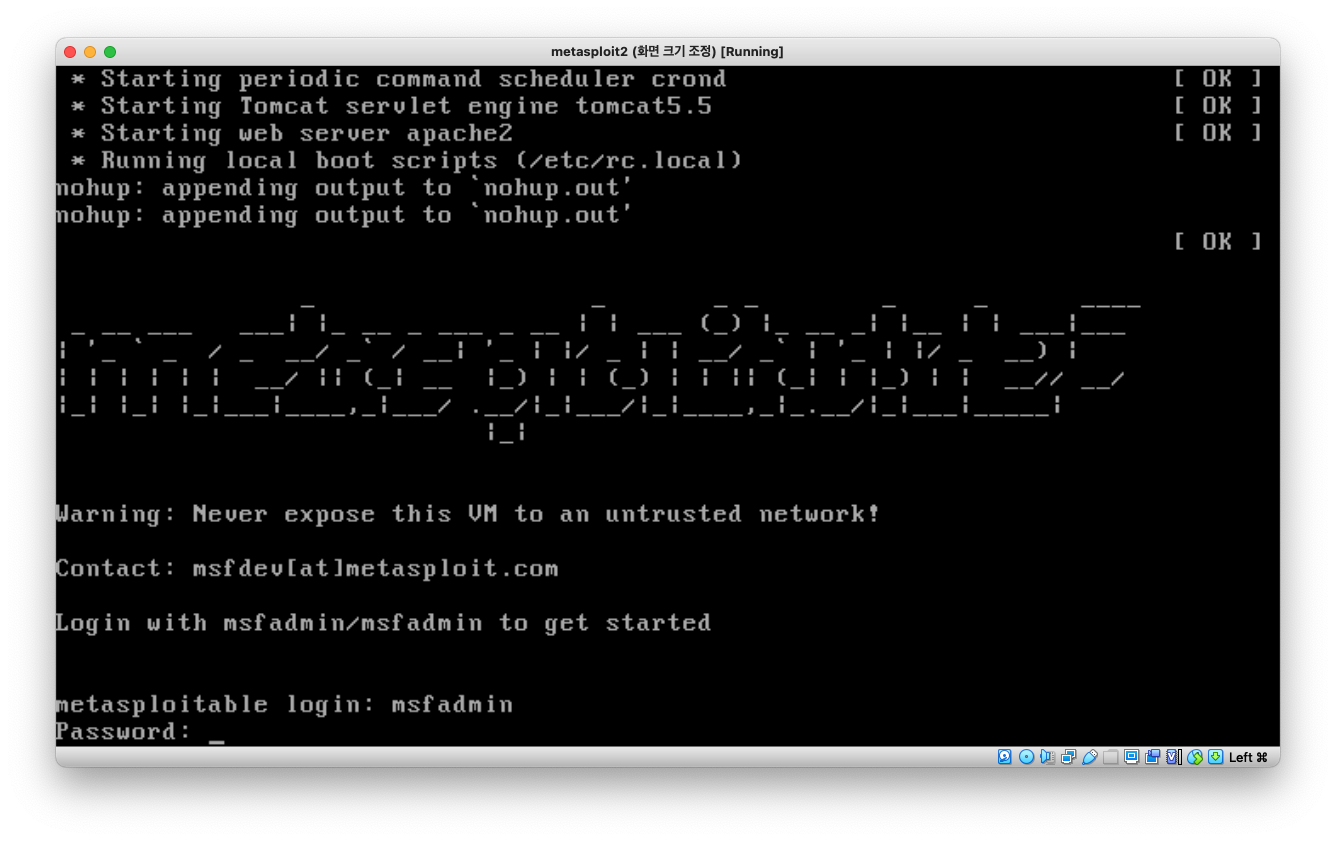

📌 Metasploitable2

의도적으로 취약하게 만든 리눅스 가상머신으로 스캐너 등 각종 도구 테스트 및 모의해킹 기술 연습으로 사용합니다.

제공하는 웹 서비스(80) : Twiki, phpMyAdmin, Mutillidae, DVWA, WebDAV

ID : msfadmin

PW : msfadmin

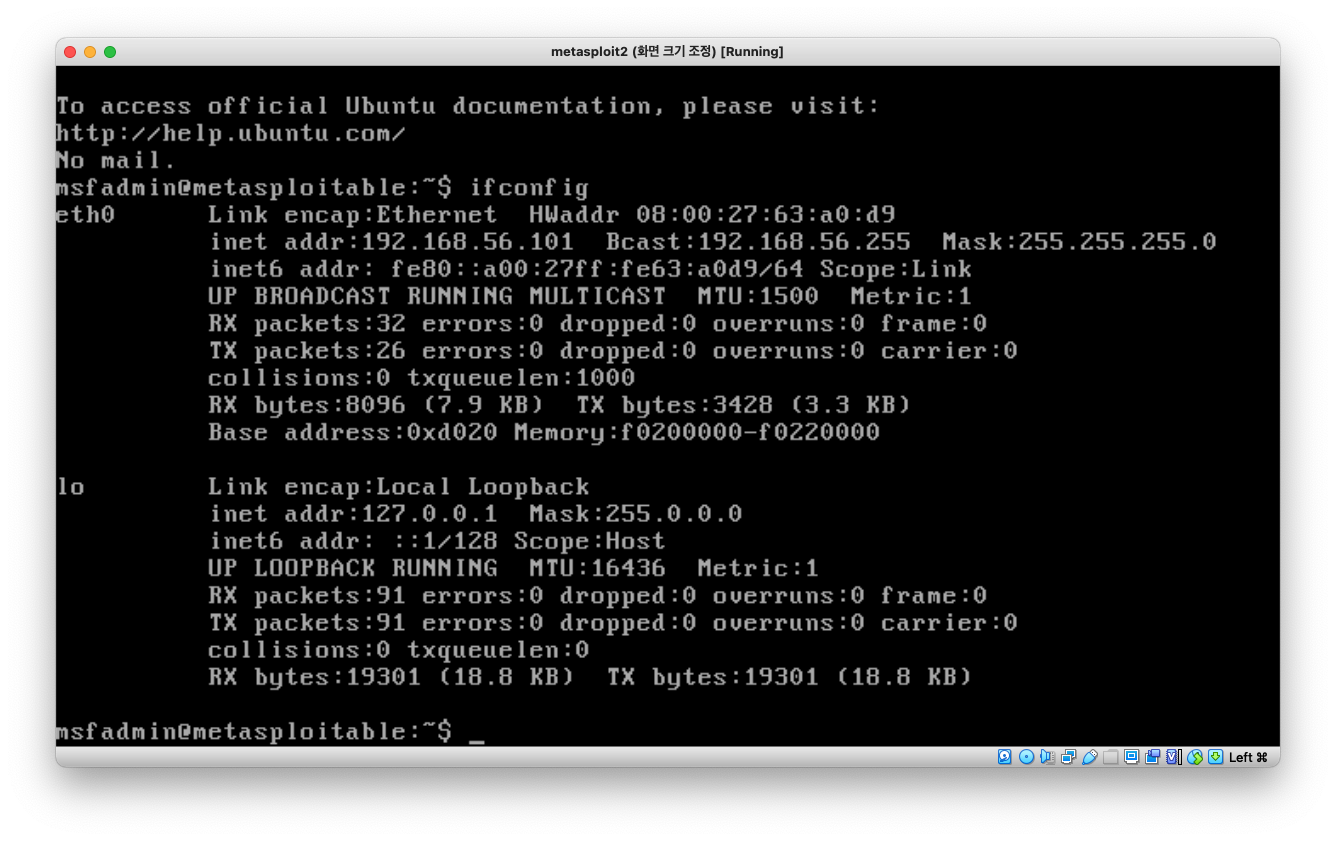

ifconfig 명령어를 통해 inet addr 주소를 확인합니다.

📌 연동하기

네트워크 프록시 설정을 켜줍니다.

그다음 OWASP ZAP의 Manual Explore를 통해 Launch Browser를 설정하고 열어줍니다.

☝🏻 이 방법으로 브라우저를 열어야 오류 없이 열립니다.

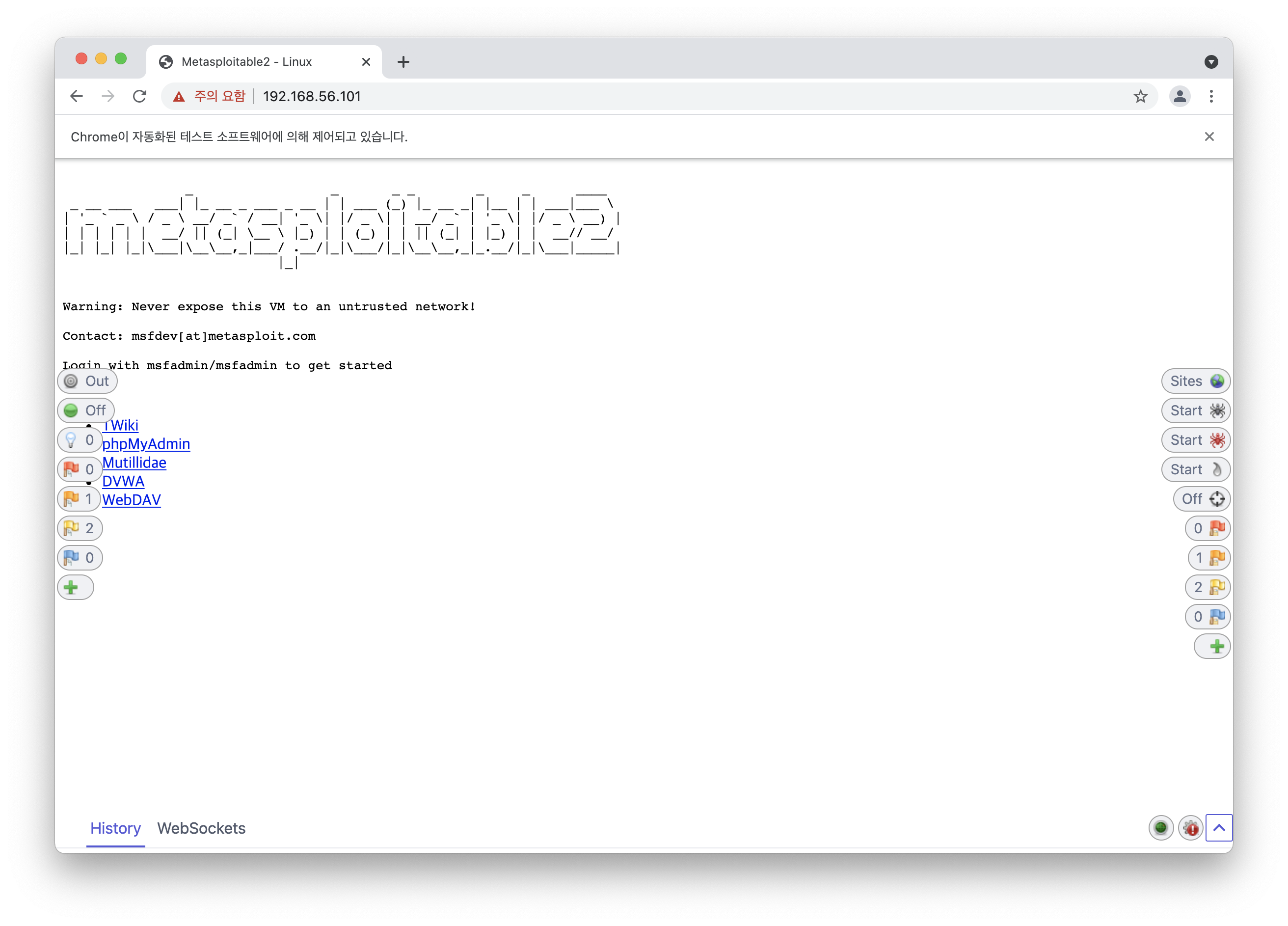

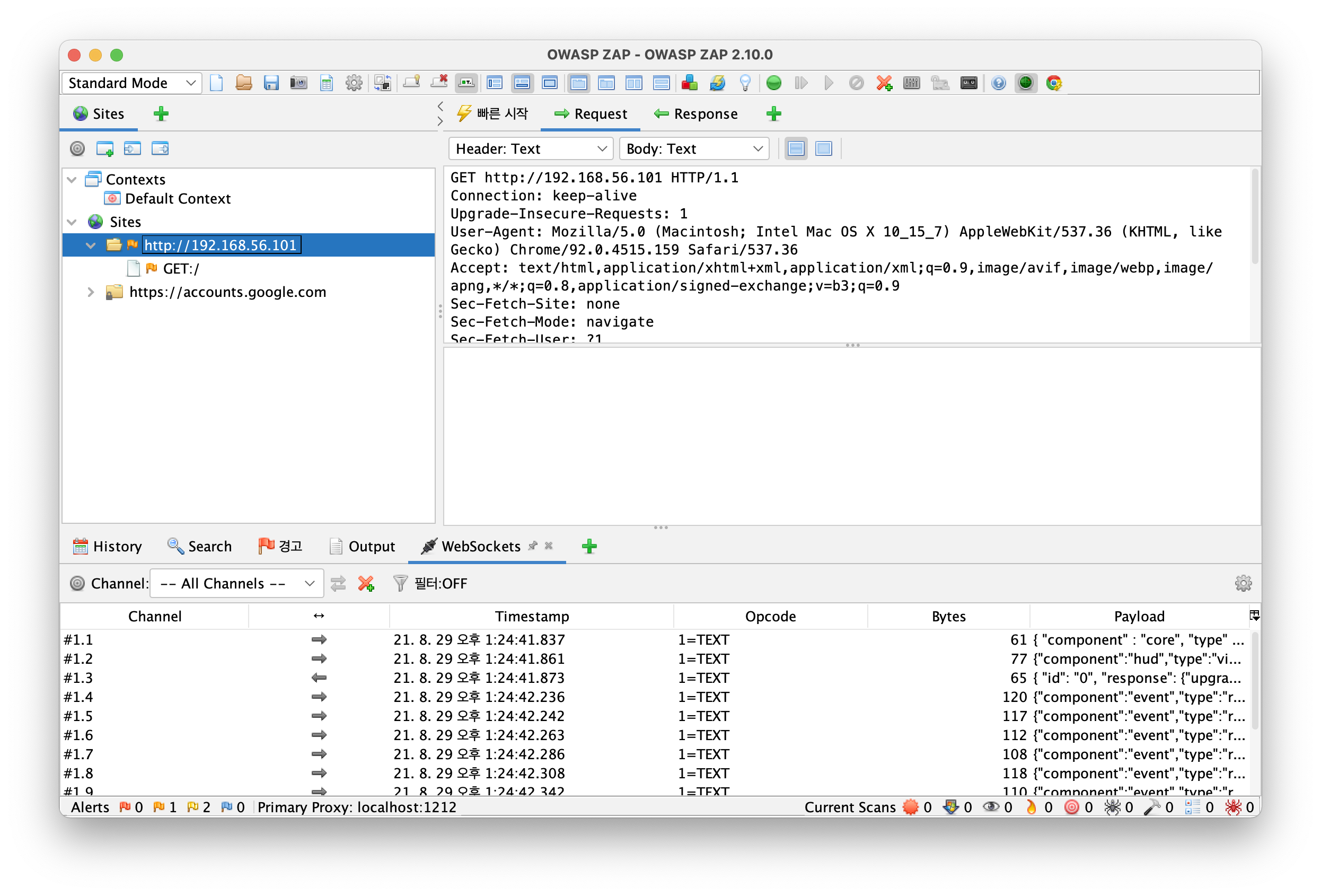

가상머신에서 Metasploitable2를 실행한 상태에서 브라우저에 inet addr 주소를 입력합니다. 이때 주소 앞에 http:// 를 붙여줍니다. 저는 http://192.168.56.101 이 됩니다.

그러면 이렇게 화면이 잘 뜨는 것을 볼 수 있습니다.

OWASP ZAP에도 정상적으로 주소가 뜬다면 성공입니다.