디지털 포렌식이란?

디지털 정보를 분석해 범죄 단서를 찾는 수사기법

디지털 증거 조건

- 원본성 : 제출되는 증거 데이터가 원 매체에 있는 데이터와 동일한가?

- 무결성 : 디지털 증가가 수집 및 분석 과정을 거쳐 법정에 제출되기까지 변경이나 훼손이 없었나?

=> 휘발성 증거를 먼저 수집한 뒤 컴퓨터 전원을 끄고 비휘발성 증거를 수집한다.

스테가노그래피(Steganography)란?

전달하려는 기밀 정보를 다른 파일, 메시지, 이미지 또는 비디오 안에 숨기는 심층 암호 기술

파일 시그니처(File Magic Number)란?

파일 형식마다 가지고 있는 고유의 특징

형식마다 특정한 byte값이 정해져 있음

=> 파일의 확장자가 진짜인지 확인 가능

=> 은폐된 파일의 존재 여부를 확인 가능

파일 시그니처 모음

분석 tool : HxD와 같은 Hex Editor

팀세션 실습 문제풀이

팀세션은 관련 ctf문제를 풀이하는 활동을 진행했다.

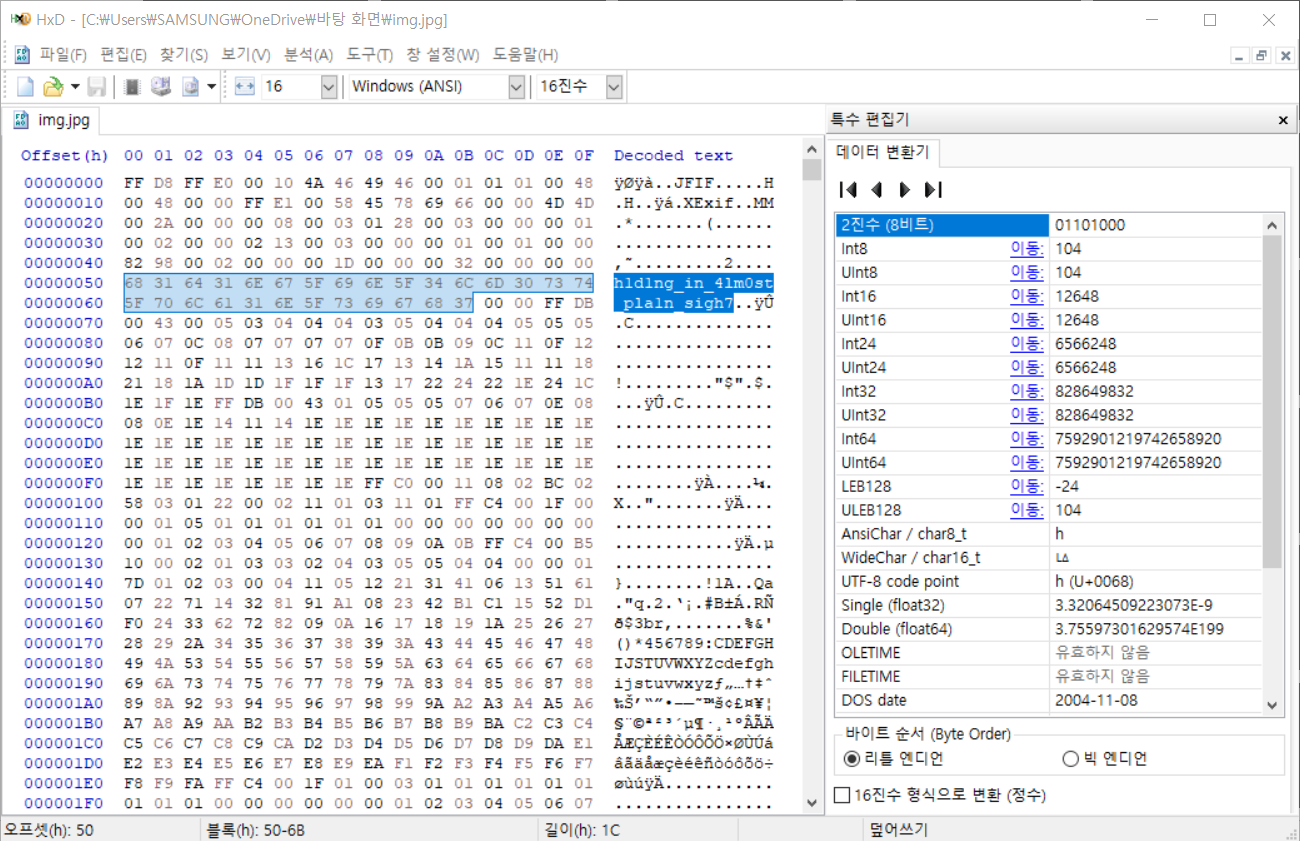

문제1

<내 친구는 이것이 특별한...>

주어진 사진을 HxD로 열어보면 바로 key가 보이는 간단한 문제였다!

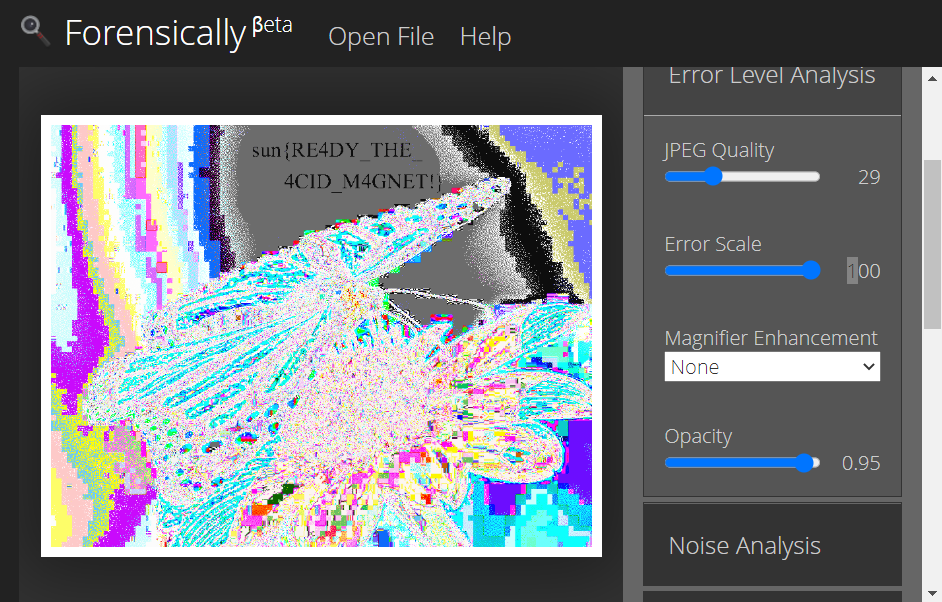

문제2

<Find Key (butterfly)>

문제 제목처럼 나비 사진이 주어지는데, 포렌식 사이트 도구를 이용해 요리조리 잘 조정해서 Key를 쉽게 찾을 수 있었다.

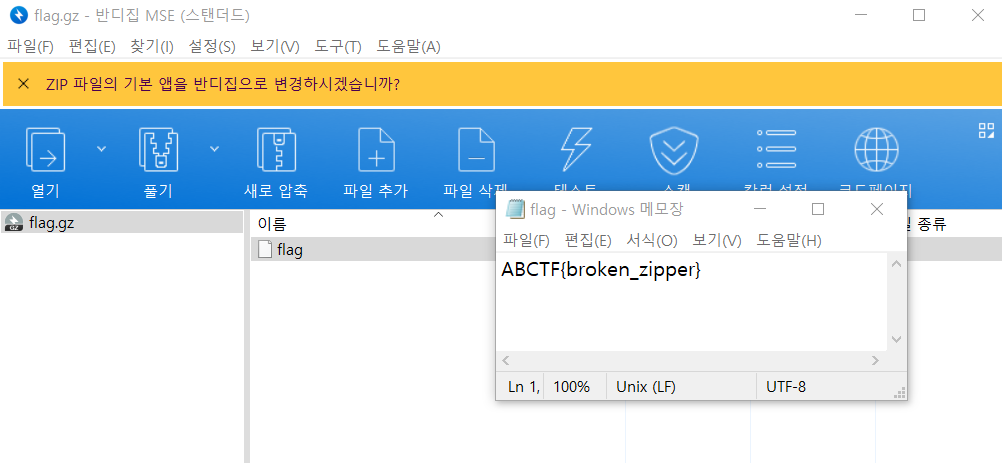

문제3

<우리는 이 파일에 플래그를...>

처음 헤맸던 문제였다.

헤더 시그니처를 검색해보니 GZ파일이라고 떴는데 GZ파일이 뭔지 모르겠어서 이것저것 만져보고 zip파일 시그니처로도 바꿔보고 했는데

반디집을 깔면 해결되는 문제였다... 반디집으로 GZ압축파일을 풀어주면

안에 txt에서 플래그를 찾을 수 있다!

문제4

<계속 주시해라!>

이 문제도 하나의 이미지 파일이 주어졌는데 문제 이름이 계속 주시해라!여서 설마 매직아이 문제인가... 했었다.

근데 매직아이도 암호에 들어갈까? 일단 나는 못 읽는다

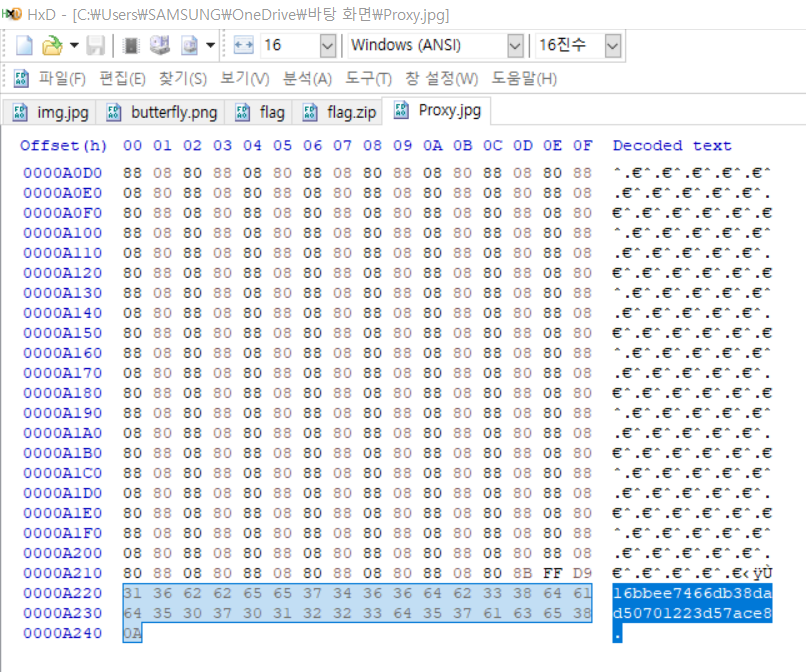

다행히 HxD로 해결되는 문제였다. jpg파일의 푸터 시그니처를 검색하면 시그니처 뒤에 Key가 붙어있는 것을 확인할 수 있었다. 근데 검색 설정을 제대로 안해서 조금 해맸다.

문제5

이 파일에서 플래그를 찾아라!

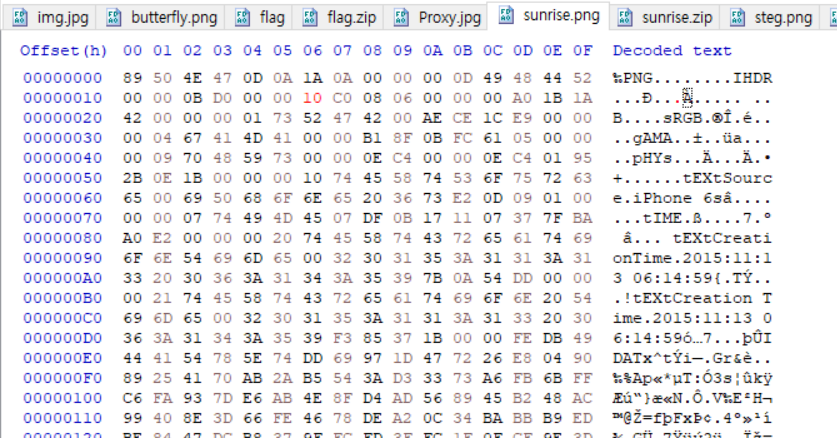

제일 어려웠던 문제! zip파일이 주어지는데 압축을 풀어보면 sunrise사진 파일이 있다. 뭘 해야할지 몰라서 포렌식 사이트 툴도 사용해보고 HxD로도 봐보고 노트패드로도 열어보고 했는데 도저히 모르겠어서 찾아보니 사진 크기를 변경해야하는 문제였다.

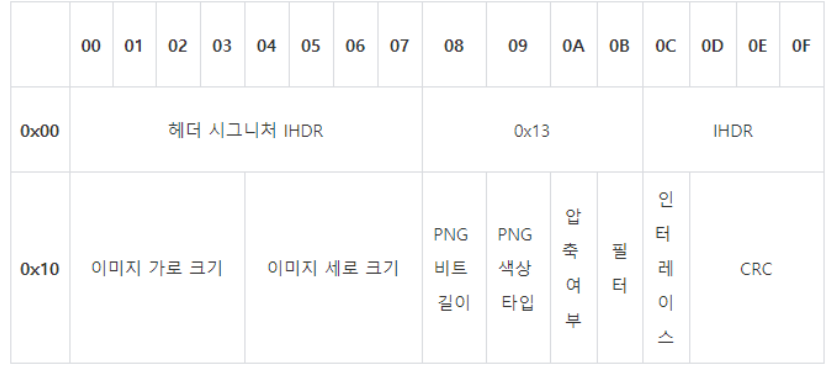

PNG 파일 헤더 구조를 참고해서 hxd로 사진의 크기를 조정하면

사진 아래에 숨겨져있던 플래그를 찾을 수 있다!

사진 아래에 숨겨져있던 플래그를 찾을 수 있다!

사진 용량이 좀 크긴 했는데 화질이 좋아서 그런건줄... 앞으로는 더 의심을 가지고 살아야겠다.

문제6

basics

사진파일 하나가 주어지는데 위에서 사용한 포렌식 사이트 툴을 통해 쉽게 답을 얻을 수 있었다.

근데 Key적을때 사진에는 분명히 숫자0처럼 되어있는데 계속 틀렸다고 떠서 좀 해맸다! 그냥 소문자o으로 쓰니까 정답이었다.

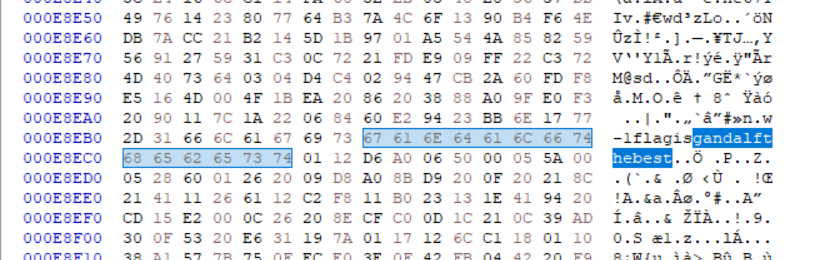

문제7

Graphics Interchange Format

문제 이름처럼 gif파일 하나가 주어진다. 간달프 할아버지가 웃고있는 파일인데 이걸 HxD로 열어보면 너무 길다.

그래서 flag로 검색해봤고 바로 답을 얻을 수 있었다.