1. 윈도우 패스워드 크래킹하는 방법

1. 테스트 계정 생성 및 패스워드 설정하기

패스워드 크래킹에 사용할 계정 몇개를 생성합니다. 제어판 > 관리 도구 > 로컬 보안 정책 > 계정 정책 > 암호 정책 에서 '암호는 복잡성을 만족해야 함'을 '사용 안함'으로 설정합니다.

2. NTLM 해시 추출 및 패스워드 크랙하기

윈도우의 NTLM 해시는 C:\Windows\System32\config\SAM 에 담겨 있습니다.

3. 레인보우 테이블을 이용하여 패스워드를 크랙하기

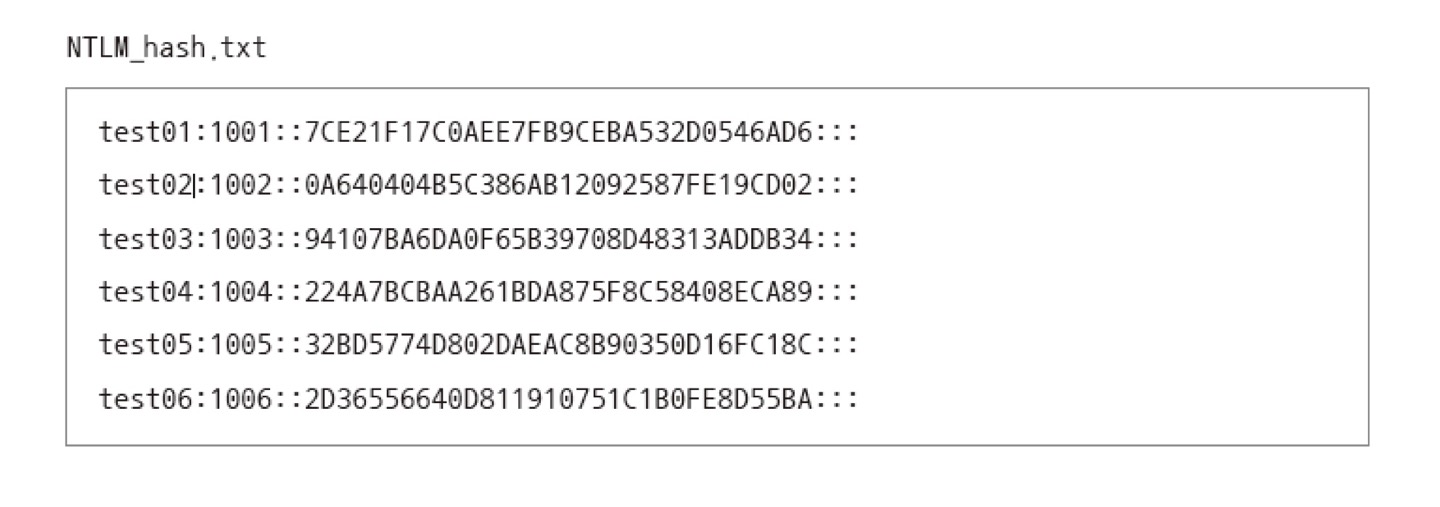

NTLM 해시를 다른 툴에서 읽을 수 있도록, pwdump 파일 형식으로 바꾸어서 NTLM_hash.txt 파일로 저장합니다.

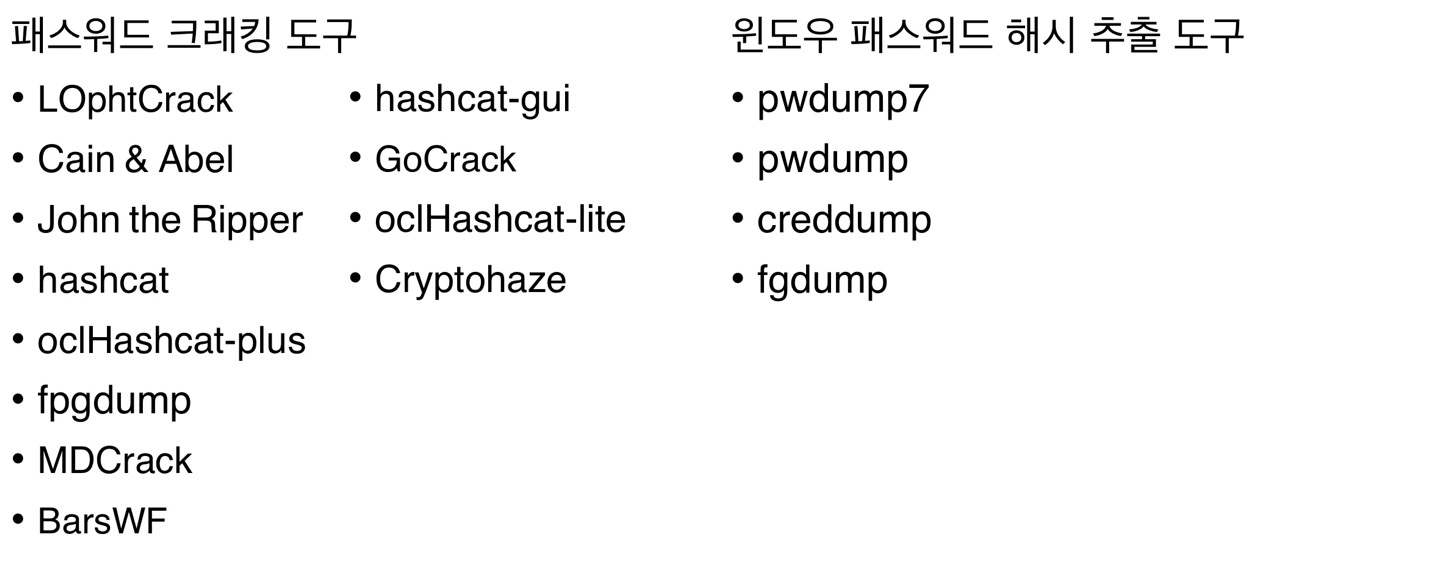

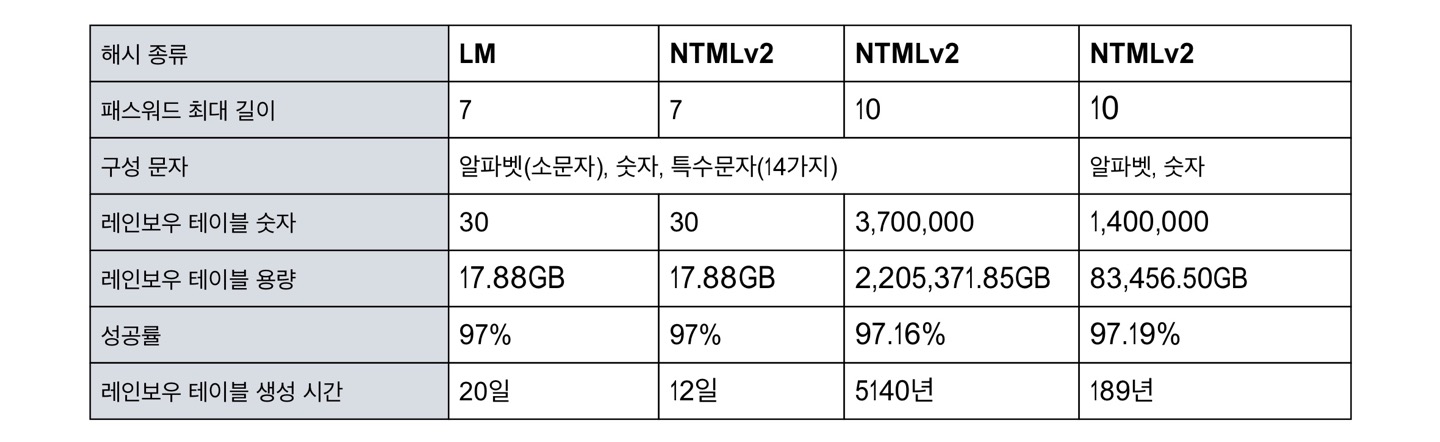

패스워드 크랙 도구와 레인보우 테이블을 사용하여 NTLM 해시에 대한 레인보우 테이블 공격을 수행합니다.

4. 레인보우 테이블을 생성

2. 리눅스 / 유닉스 인증과 패스워드

리눅스 패스워드 크래킹하는 방법

1. John-the-ripper 설치하기

2. 테스크 계정 생성 및 패스워드 설정하기

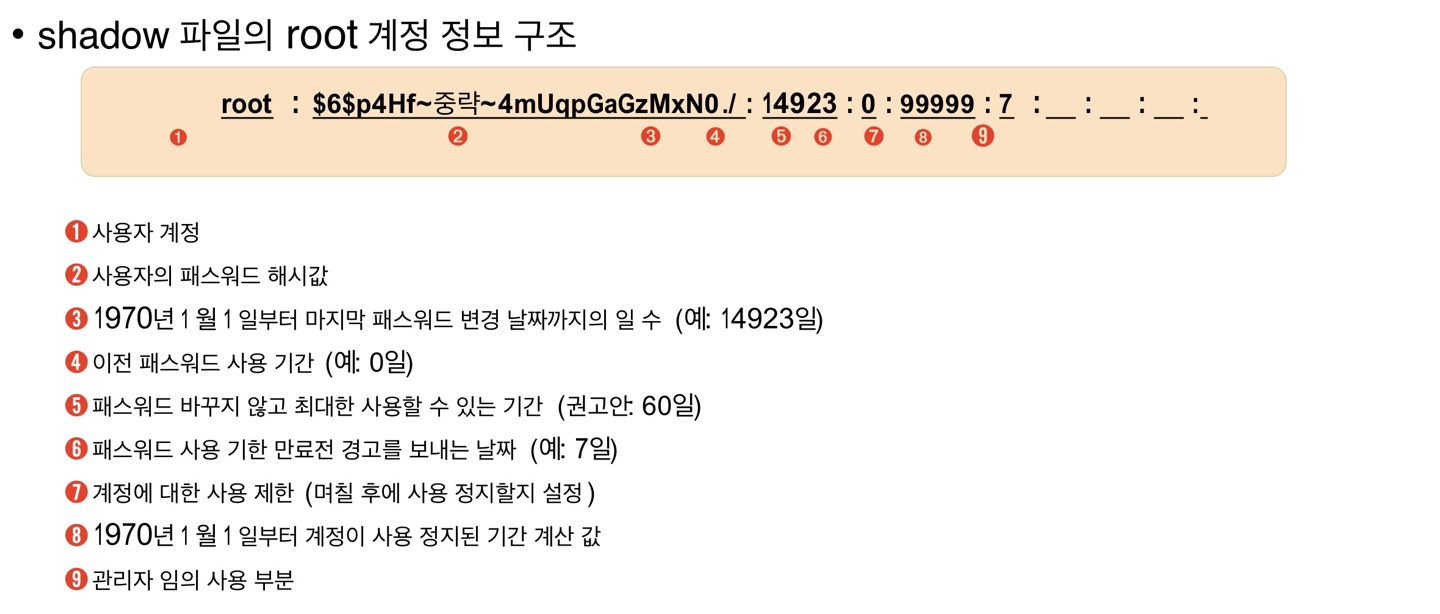

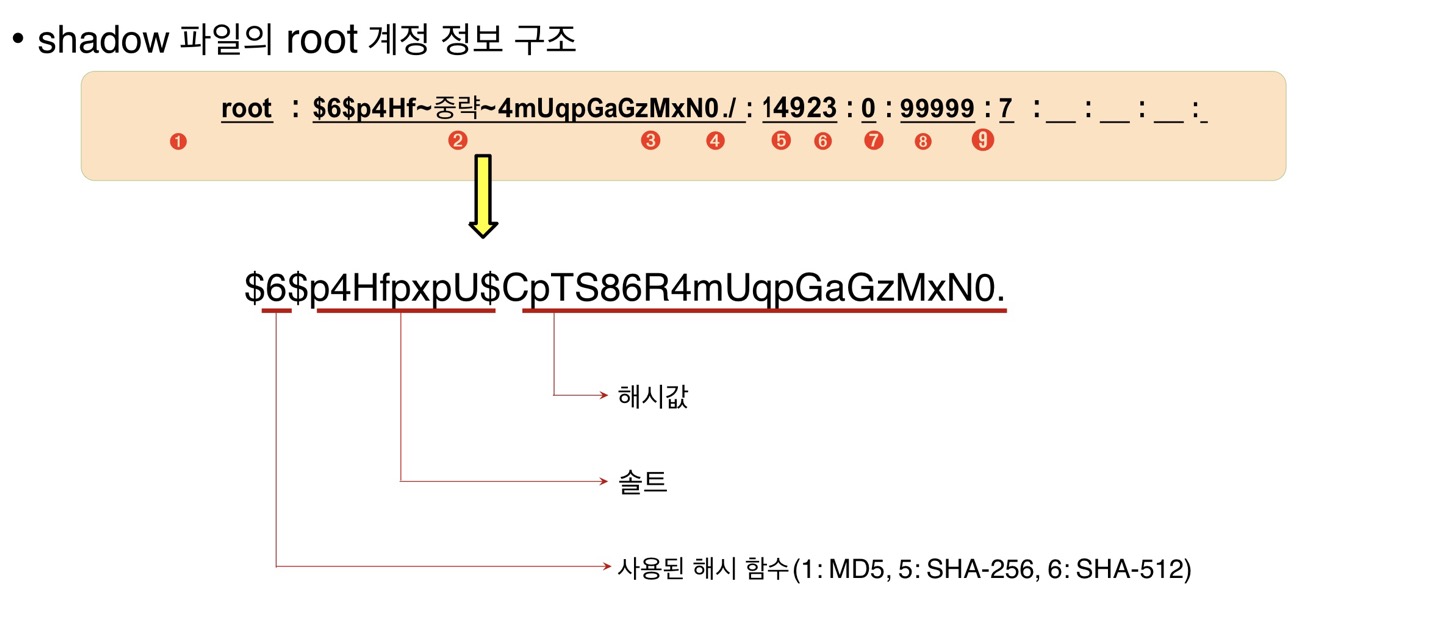

useradd 명령어로 계정을 생성합니다. shadow 파일에서의 사용자의 패스워드 정보 또한 확인합니다.

3. 패스워드 크래킹을 진행

- 무차별(무작위) 대입 공격의 시간과 밀접한 것은 해시함수의 종류가 아닌 패스워드의 길이입니다.

- SHA-512가 다른 해시 함수들에 대해 느릴 수도 있으나, 무차별 대입 공격의 성공과 실패 여부는 패스워드 길이가 훨씬 더 연관이 있습니다.

- 레인보우 테이블을 이용한 크래킹의 성공과 실패는 솔트의 사용 여부에 의존합니다. 솔트를 사용하더라도 솔트의 길이가 짧으면 방어 효과가 낮아집니다. shadow 파일의 패스워드 해시값에 레인보우 공격이 어려운 이유는 솔트 때문입니다.

3. 서비스 데몬 패스워드

HTTP, FTP, 텔넷, SMB(NetBIOS) 데몬처럼 서버에서 제공하는 서비스 프로그램에 대해서도 패스워드 크래킹을 할 수 있습니다. 여러 공격 대상 중에서 비집고 들어갈 지점을 찾아서 공격을 하는 방식이기 때문에, 취약한 계정 하나를 찾아 광범위하게 특정 네트워크에 접근 시도를 합니다.

대부분의 서비스 데몬은 운영체제와 동일한 ID, 패스워드를 갖고 있어 서비스 데몬에 대해 패스워드 크래킹에 성공하면 운영체제의 다른 서비스에도 접근할 수 있는 권한을 얻을 가능성이 높습니다. (물론 반드시 보장되는 것은 아닙니다.)

4. 운영체제별 패스워드 복구

1. BIOS(Basic Input / Output System) 패스워드 복구 방법

- 메인보드 매뉴얼이 필요

- 매뉴얼의 메인 보드 한목에서 BIOS 패스워드 복구용 점퍼(Jumper) 위치 확인

보통 메인 보드에서 점퍼는 파란색이나 검은색의 아주 조그만 사각형입니다. 점퍼는 회로의 연결을 조절하는 도구로, 메인보드에 많이 부착되어 있습니다.

복구용 점퍼를 다시 회로 연결하는 방향으로 꽂은 후에 부팅을 하면, 화면에 아무 것도 나타나지 않게 됩니다. 약 10초 후에 시스템 전원을끄고 원위치로 바꾸어 재부팅을 하면 BIOS 패스워드가 사라진 것을 알 수 있습니다.

2. 윈도우 패스워드 복구 방법(패스워드 초기화)

- 미리 만들어 놓은 CD 이미지로 부팅한 후 NTFS를 무시하고 하드웨어 기반에서 패스워드가 저장된 섹터를 임의로 변경합니다.

- 리눅스의 부팅 디스켓이나 CD도 부팅 이미지로 사용할 수 있습니다.

- 설치 이미지 또는 설치 CD를 이용하여 부팅하고 윈도우 설치 관련 기본 설정 화면이 나타나면 [SHIFT] + [F10]을 눌러 명령 창을 열고 Adminstrator 패스워드를 변경합니다.

3. 리눅스 패스워드 복구 방법(패스워드 초기화)

- 부팅 이미지를 선택할 때 [E]를 눌러 편집을 실행합니다.

- 부팅과 관련한 여러가지 설정을 확인하고 rw(Read Write) ahemfh /bin/bash 를 실행하도록 바꿔줍니다.

- 부팅 후에 패스워드를 변경할 수 있습니다. 부팅이 진행되면 관리자 권한 셸을 획득하게 됩니다.