참고 정보 : 간단한 도메인

IP 주소와 naver.mail.com 와 같은 도메인 주소가 존재한다. DNS는 Tree 구조로 되어 있다.

DNS의 구동 원리

- 사용자가 naver.mail.com 주소를 사용해 접근 시도.

- 사용자의 네임서버는 사용자가 입력한 도메인주소와 매핑되는 IP 주소를 찾아야 한다.

- 사용자의 네임서버는 DNS 쿼리를 생성하고, 해당 쿼리의 결과를 응답받을때까지 자신을 포함한 상위 네임서버로 질의한다.

- 특정 네임서버에서 DNS 쿼리의 응답이 불가능하다면, 다른 네임서버로 안내를 해준다.

- 도메인주소는 트리 구조처럼 계층을 이루고 있다. ( A.B.C.D 주소가 있다면, A 에서 A.B..., A.C...., A.D.... 이렇게 나누어 진다)

네임서버의 구동 원리

- naver.mail.com 에 대한 IP 주소를 찾는 쿼리문을 질의받는다.

- 만약 naver 라는 도메인 주소에 대한 네임서버를 가지고 있으면 답변하고, 자신에게 없다면 해당 정보에 대해 알고있는 네임서버를 알려준다.

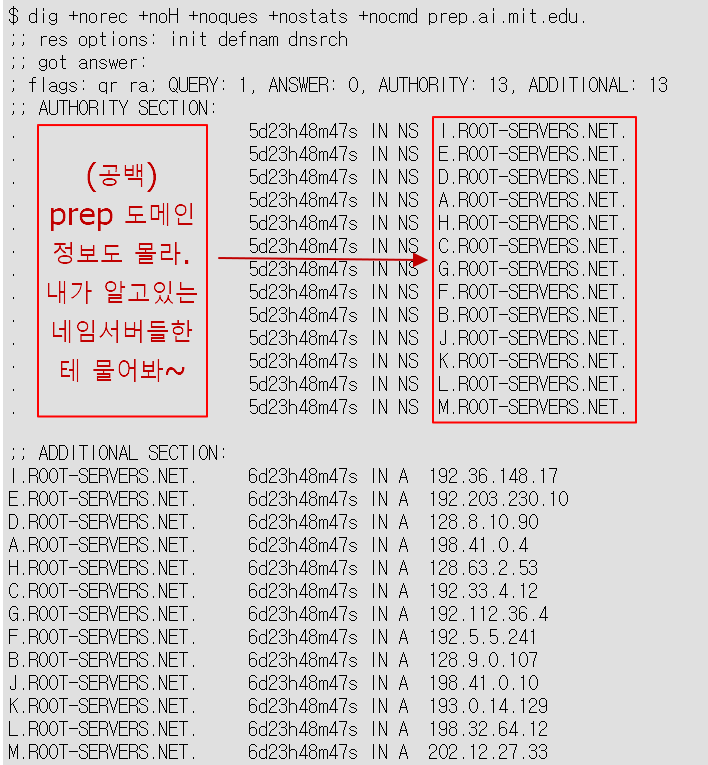

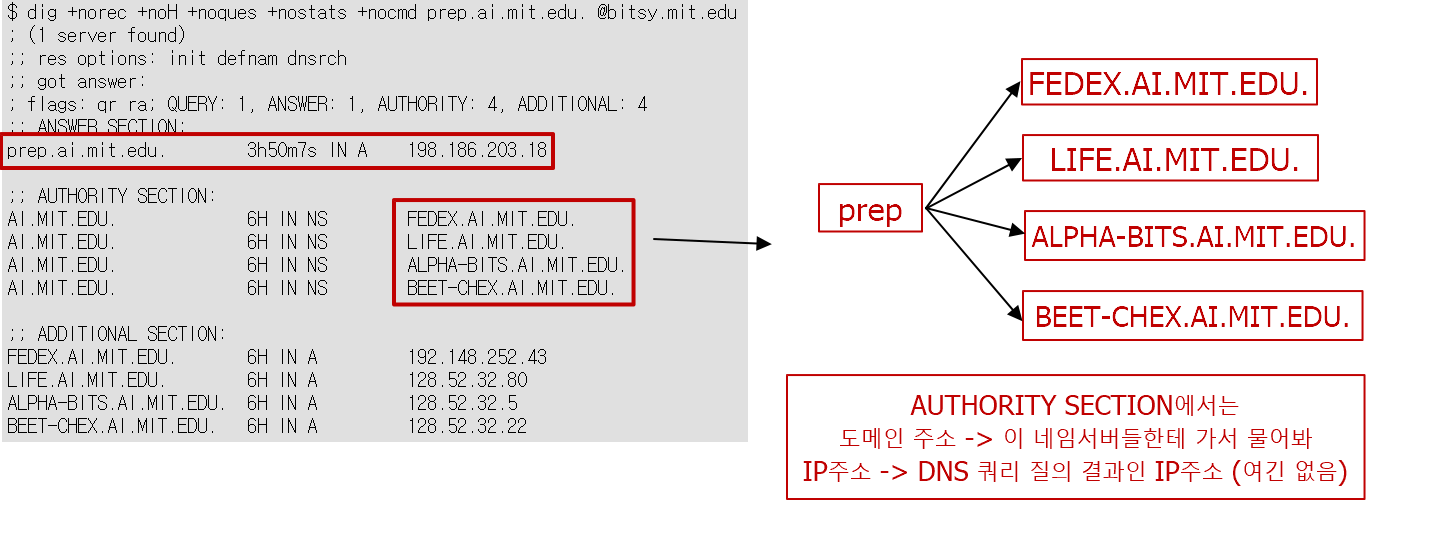

DNS 쿼리 질의는 사용자의 DNS 캐시를 확인 후, 사용자의 네임서버에 질의를 던진다. 사용자의 네임서버는 자신에게 해당 DNS 정보가 없다면 다른 네임서버를 알려준다. 여기서는 prep에 대해 알고 있는 네임서버로 dig 명령어를 사용했다고 가정한다.

dig 명령어 기초

특정 네임서버로 도메인 주소와 dig 명령어를 사용해 DNS 쿼리 질의 응답이다.

해당 네임서버는 아래와 같은 내용을 알려주고 있다.

1. ANSER SECTION에서 요청한 도메인 주소와 IP주소가 명시되어있다. (네가 이걸 물어봤구나?)

2. AUTHORITY SECTION에서 ai.mit.edu 는 FEDEX.AI.MITEDU라는 도메인 주소가 알고있다고 알려주고 있다. (내가 가진 prep은 이런 분기점들이 있어.)

- 마침표(.)는 DNS 계층 구조에서 사용되는 분기점으로 사용

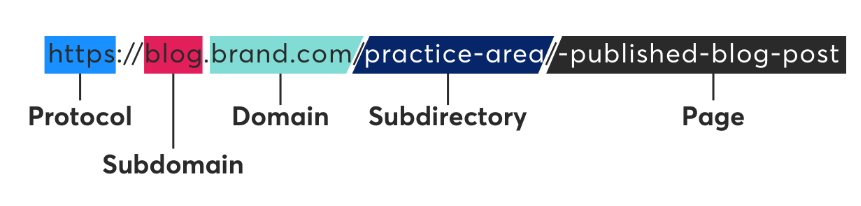

서브도메인과 검색

서브도메인이란, (.) 으로 구분되는 도메인 트리에서의 선행 노드 개념.

kali linux hydra 관련

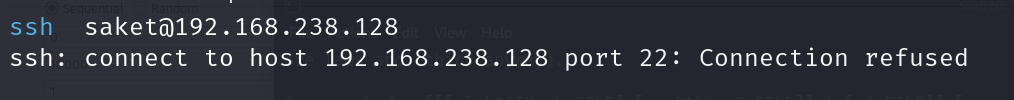

공격대상 IP 주소와, OS 계정 정보로 원격으로 패스워드를 hydra를 사용해 크랙해보려고 시도했다.

그러나 포트 포워딩이 되어있지 않아 이 방법으로는 패스워드를 크랙할 수 없었다. (핑은 나감)

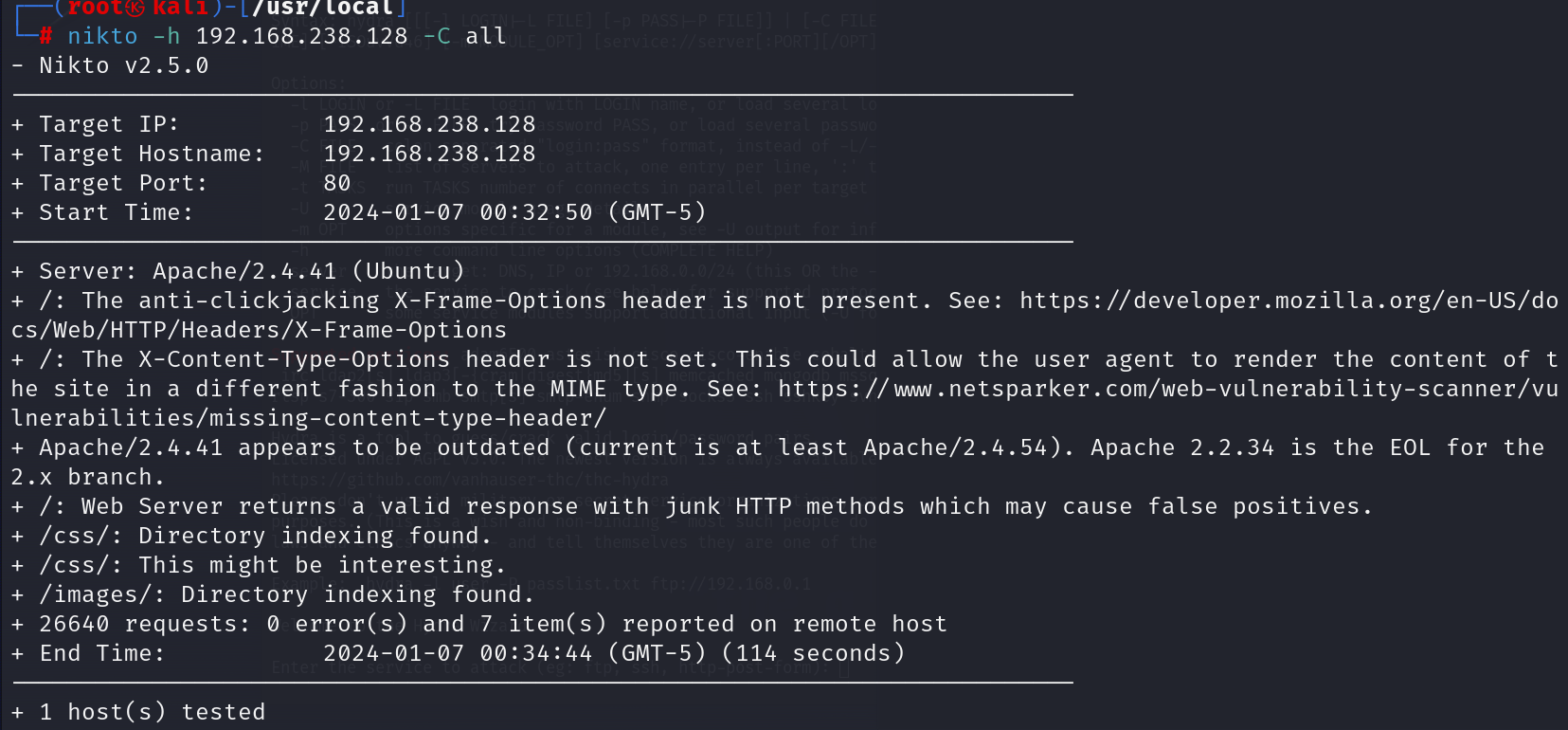

kali linux - Nikto

Nikto는 자체 DB를 가지고 있어 공격 대상 서버로 자체 DB 내용을 질의한다.

사용 예시

Nikto -h 공격대상IP -C 탐색디렉터리(all은 모든 디렉터리 탐색)

- Nikto -help # 옵션 확인가능

해당 웹 서버에서 사용하는 DB를 확인하고자 시도했으나 나오지 않았음.

checkdb 옵션은, Nikto가 공격대상으로부터 발생한 오류 구문 중, 자신의 DB에 가진 내용을 알려준다.

Nikto 참고

XXE Injection

xxe injeciton 에서, file:///etc/passwd 은 읽어오는데, file:/// 가져오지 못하는 경우.

-

리소스에 대한 접근 제한 : 요청의 주체는 웹 브라우저이기 때문에, 보통 접근 가능한 /etc/passwd는 읽어올 수 있다.

그러나 / 뿐 아니라 /etc/ 읽어오지 못한다면, 이는 접근제한이 아니라 조회된 결과가 XML 형식이 아닐 것이다. -

조회 결과가 XML 형식이 아닐경우: file:///, file:///etc/ 조회 시, 디렉터리 목록을 반환하는데 이는 XML 형식이 아니라 해당 결과를 가져오지 못한다.