문제 출처 https://www.root-me.org/en/Challenges/Forensic/Deleted-file

1. CASE 제시

힌트 : flag는 firstname_lastname 형식이다.

문제 파일 : use.image

2. CASE 접근

도서관에서 찾은 USB의 주인을 찾아야 한다. usb.image 파일을 가지고 firstname_lastname 플래그를 찾아야 한다.

sha256sum 인 해시 값을 주어주었다. 이는 파일의 무결성을 위해 사용하는 해시이다.

(직접 리눅스에서도 생성해볼 수 있다. 참고 : https://help.ubuntu.com/community/HowToSHA256SUM, 생성 명령어 참고 : https://ahnbk.com/?p=996 )

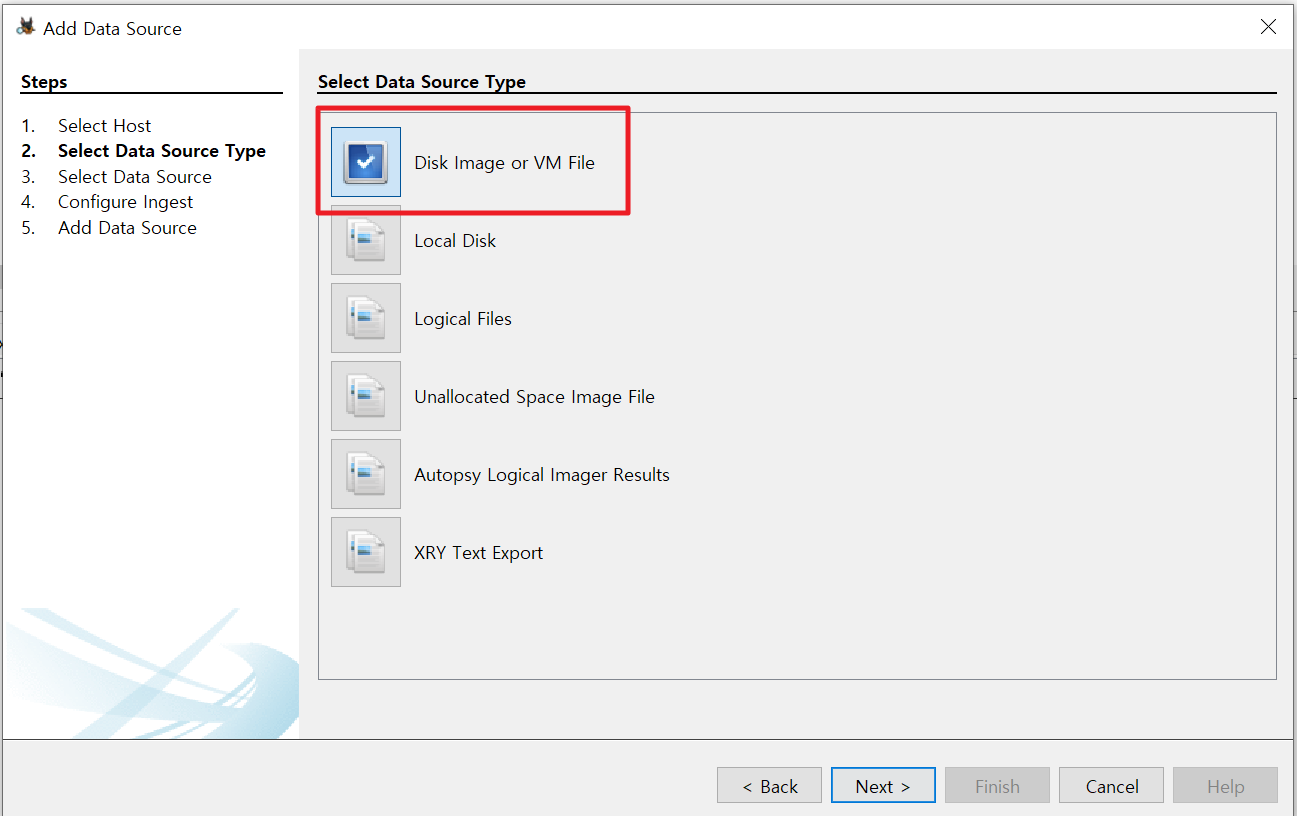

The SleuthKit 를 사용해 usb.image 파일을 분석해보자.

The SleuthKit 컴퓨터 시스템 포렌식 분석 목적의 디스크 드라이브 및 기타 스토리지에서 데이터를 추출하는 유틸리티 모음 (다운로드)

Add Data Source에서 Disk lmage or VM File 선택한다.

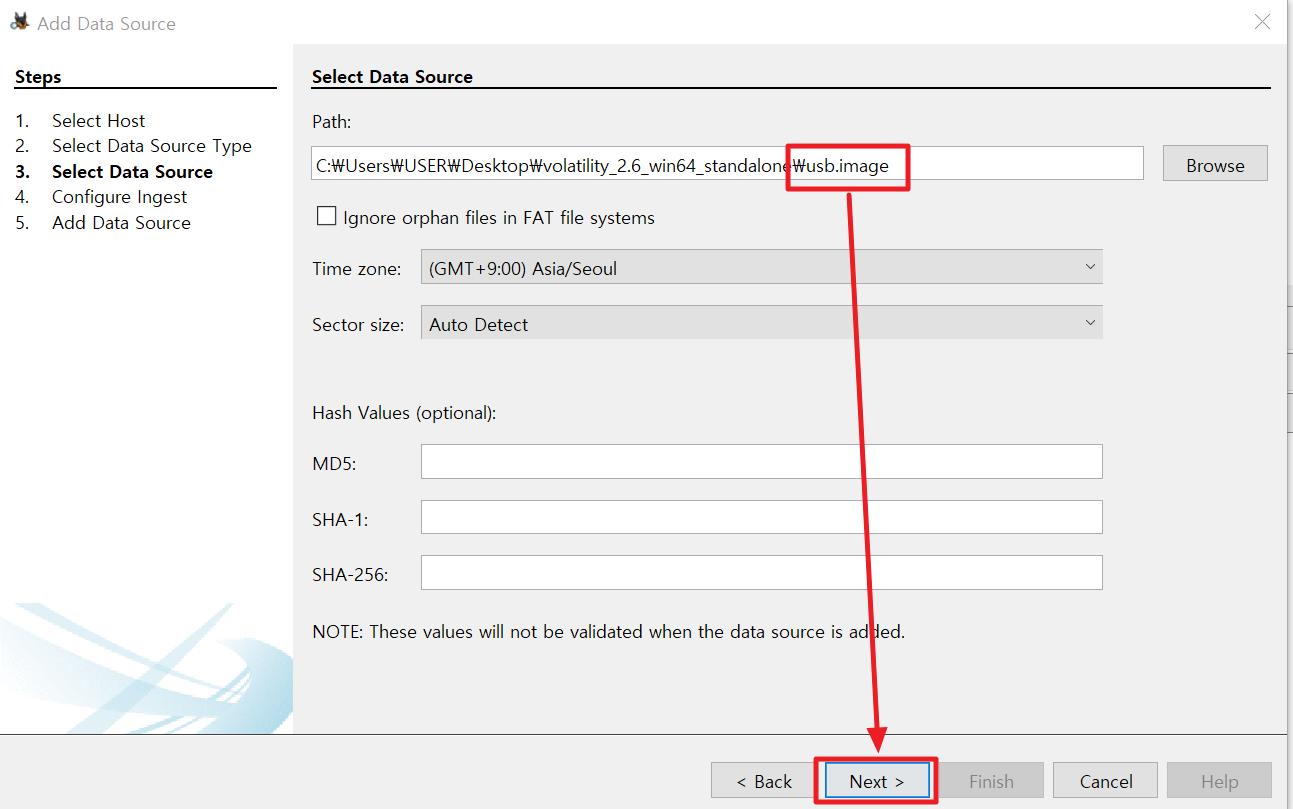

다른 값은 디폴트 설정으로 두고, usb.image 선택한다

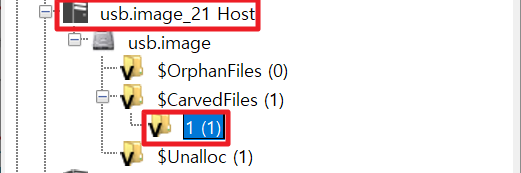

CarvedFiles에 파일이 하나있다. 확인해보자.

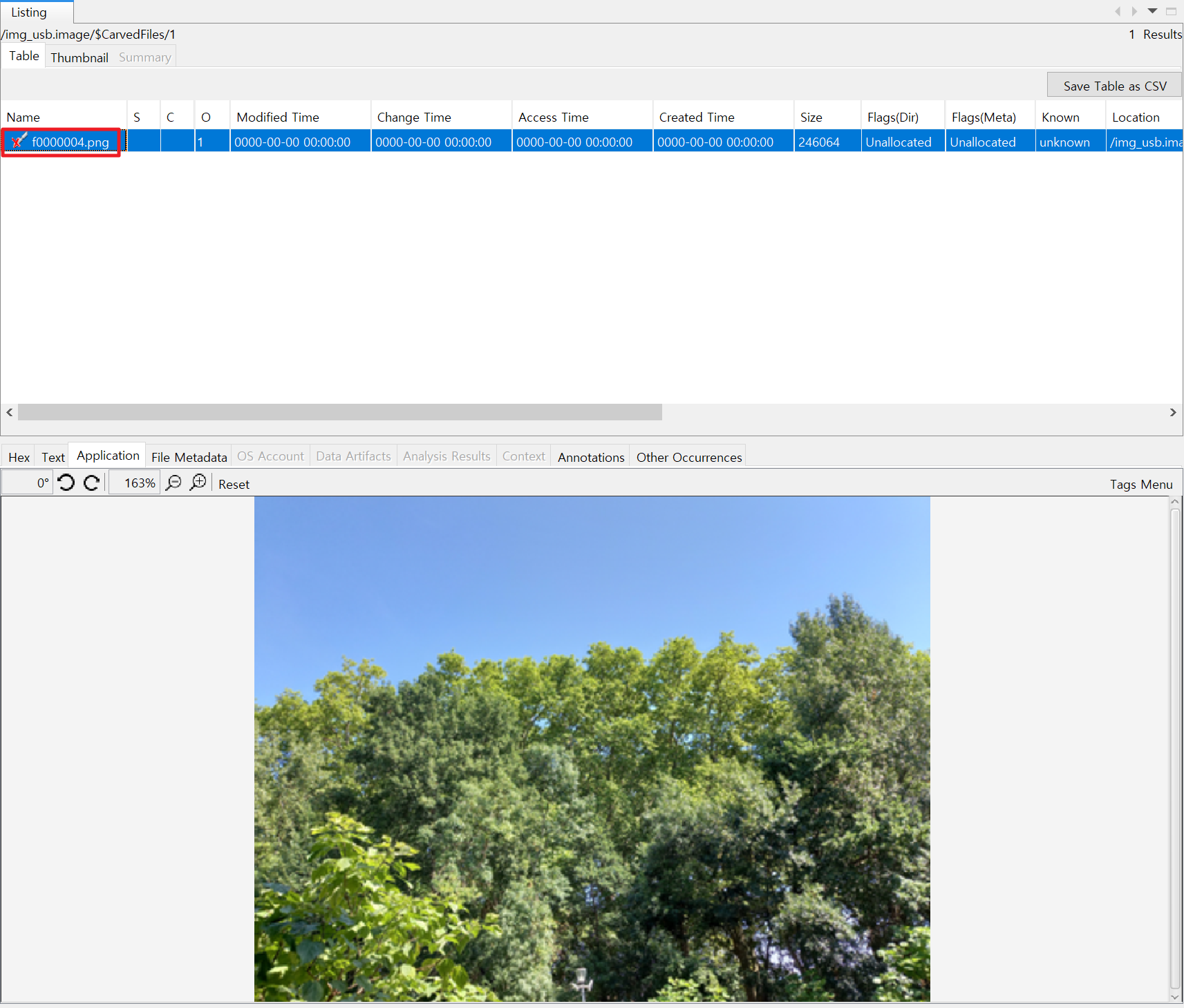

이미지 파일이 하나 있다.

File Meta 데이터에는 특별한 내용은 보이지 않는다.

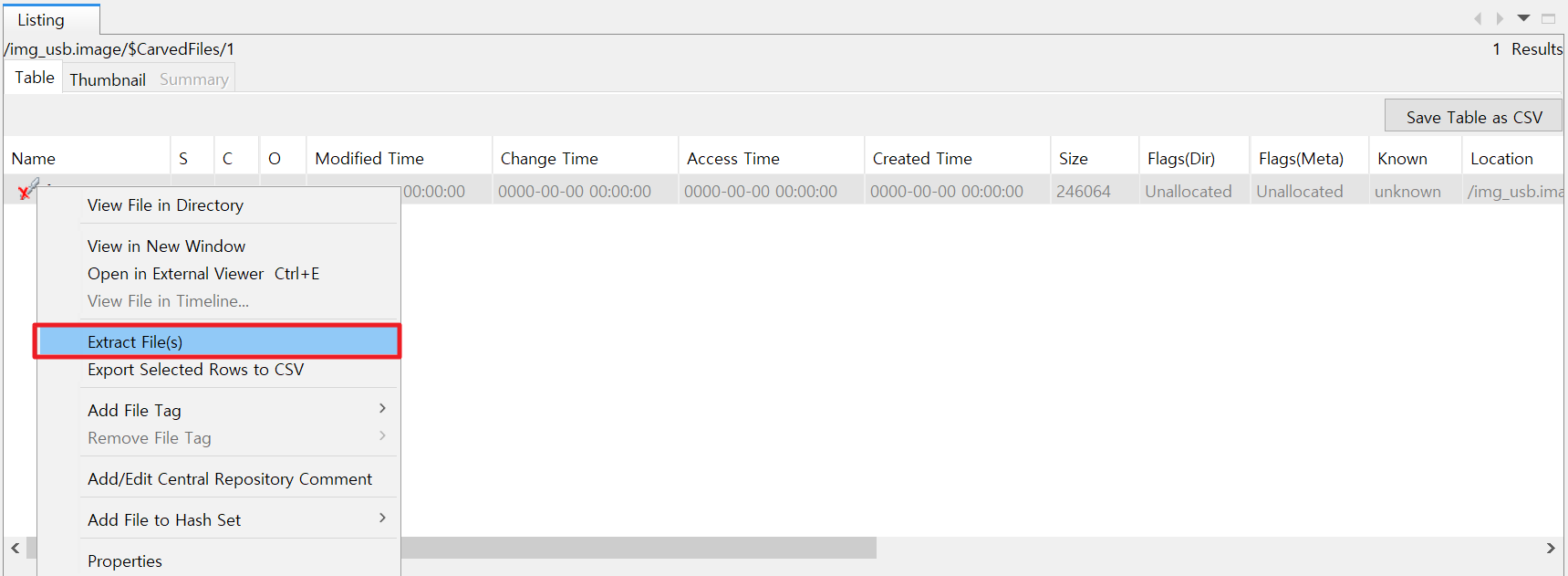

해당 이미지 파일을 추출해 확인해보자.

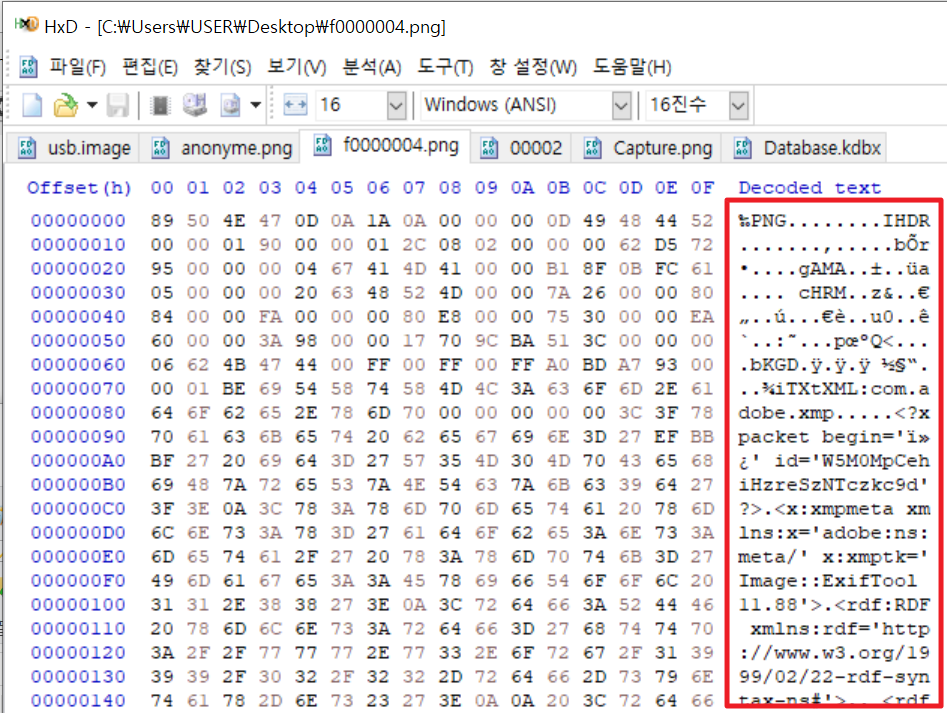

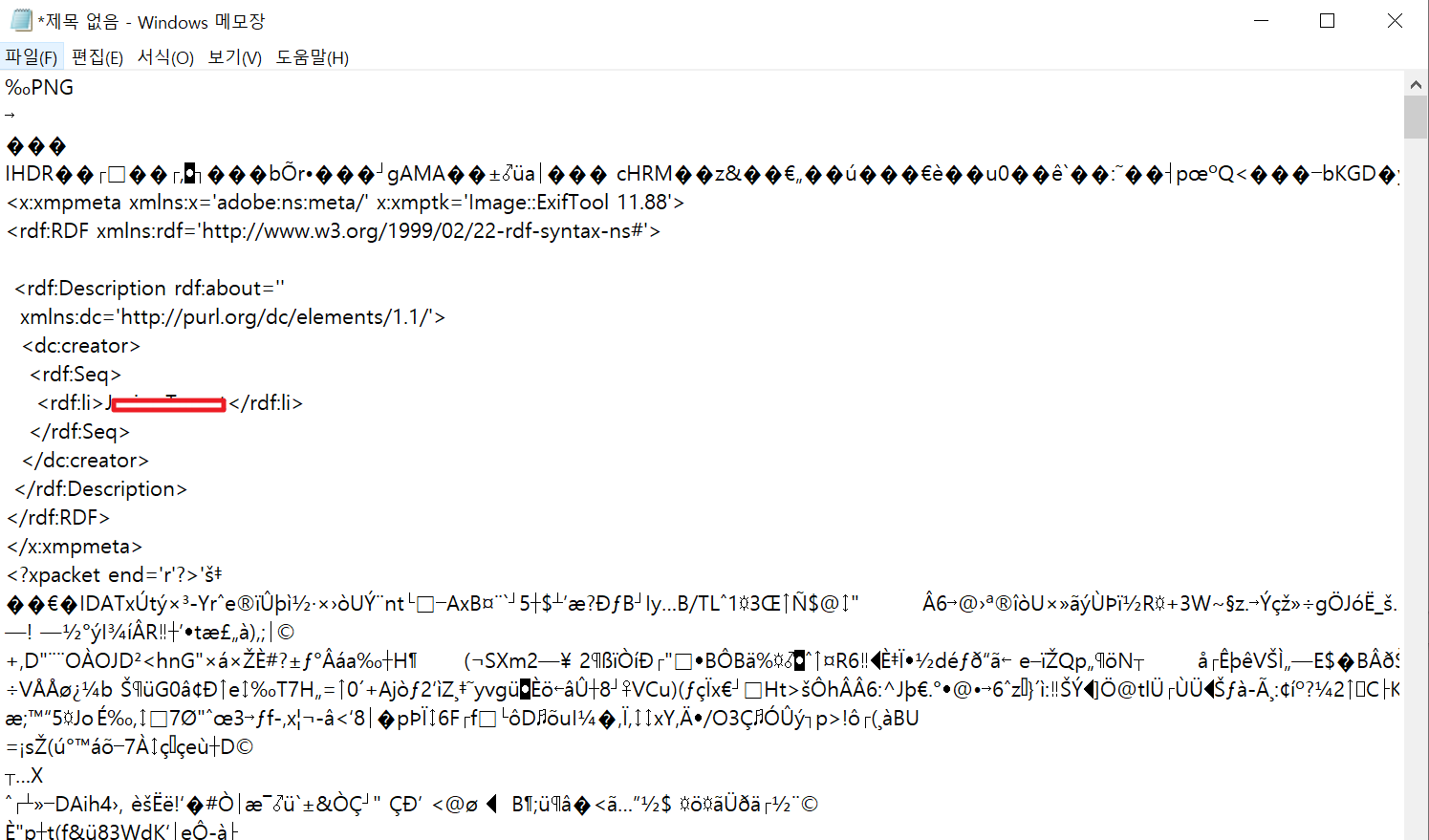

PNG 파일의 구성을 확인할 수 있다.

가독성을 위해 Decoded text 부분을 메모장으로 열어 확인해보자.

lastname_firstname 형식이 플래그를 찾을 수 있다.

이름을 모두 소문자로 입력해야 정답이다.

3. CASE 해결

4. 피드백

문제에서 나온 sha256은 파일에서 해당 해시값을 만들때 특정 이름이나 정보가 들어가는줄 알아서 sha256에 대해 많이 검색해보며 문제를 탐색했는데, 그냥 파일 다운로드 무결성 검증용이었다. 다른 문제만 확인해봐도 알 수 있어서 문제를 조금 더 여러 각도에서 확인해 봐야겠다고 생각했다.

새로운 툴인 Autopsy에 대해 사용해보았다. 여러 기능중에 usb.image 파일의 사용 기록을 시간대별로 확인가능해서 강력한 기능이 있다고 생각했다. 관련 교육도 있는데 500불이나 했다...게다가 영어이다.

포렌식 문제들을 풀어가면서 느낀건 툴을 사용해 파일을 복구하거나, 직접 복구할수도 있다는 것이다.(포렌식 자격증 실기 문제) 너무 툴에만 의지하면 안되겠지만 아직 나는 그런걸 따질 단계가 아닌것 같다.