프로젝트를 진행하면서 db는 private으로 막아두고 VPC 내부의 통신으로만 접근하게 만들어야 하는 것을 알게 되어서, 이 방법에 대해 정리해보고자 한다.

접근 권한의 문제가 생길 수도 있으니 power 계정이 아닌 admin 계정으로 진행하자

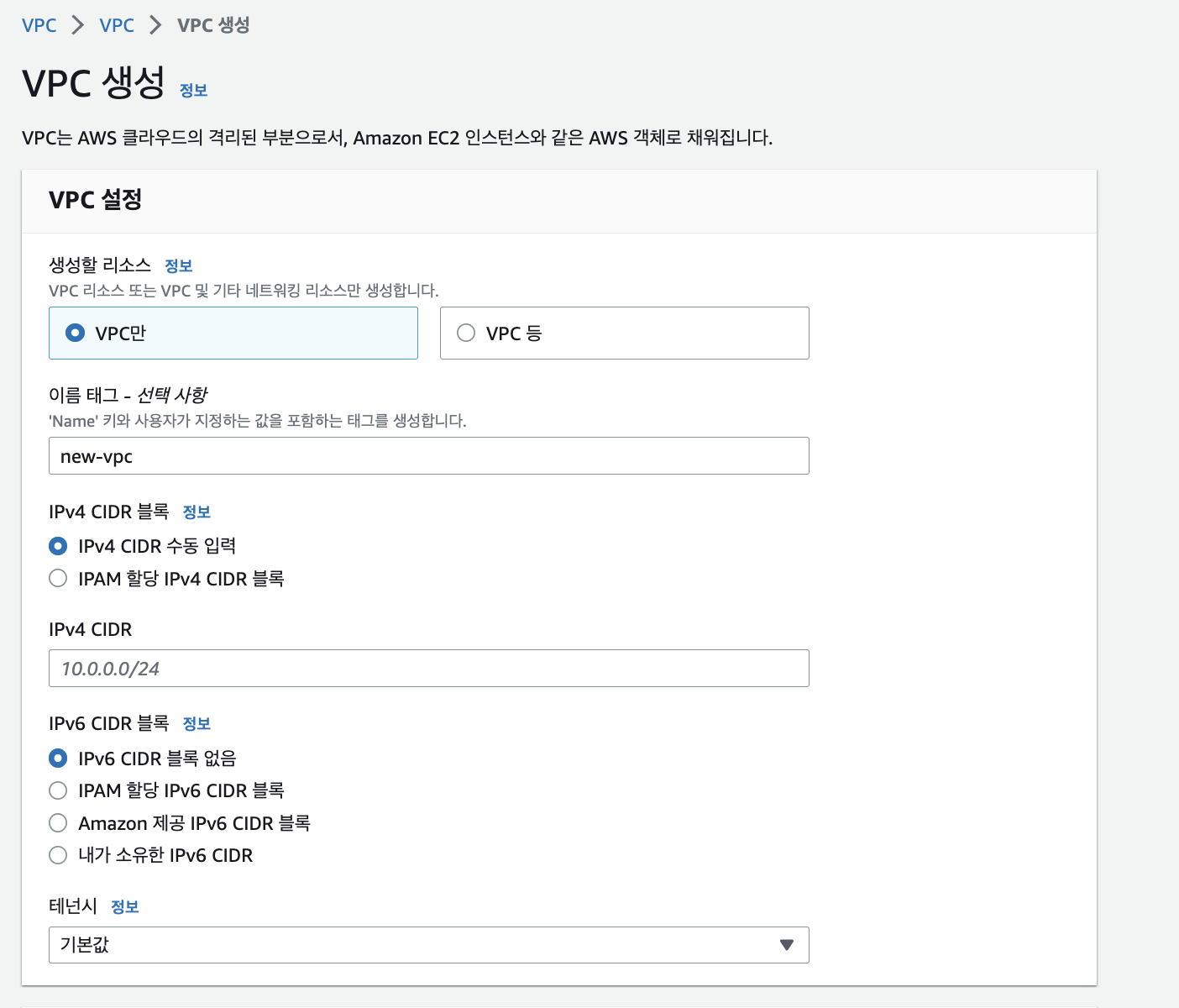

VPC 생성

IPv4 CIDR 블록은 일종의 주소라고 볼 수 있는데, 이에 대한 자세한 부분은 추후에 정리할 예정이다.

기존의 IPv4 CIDR 과 겹치지 않게 예시의 형식대로 생성해준다.

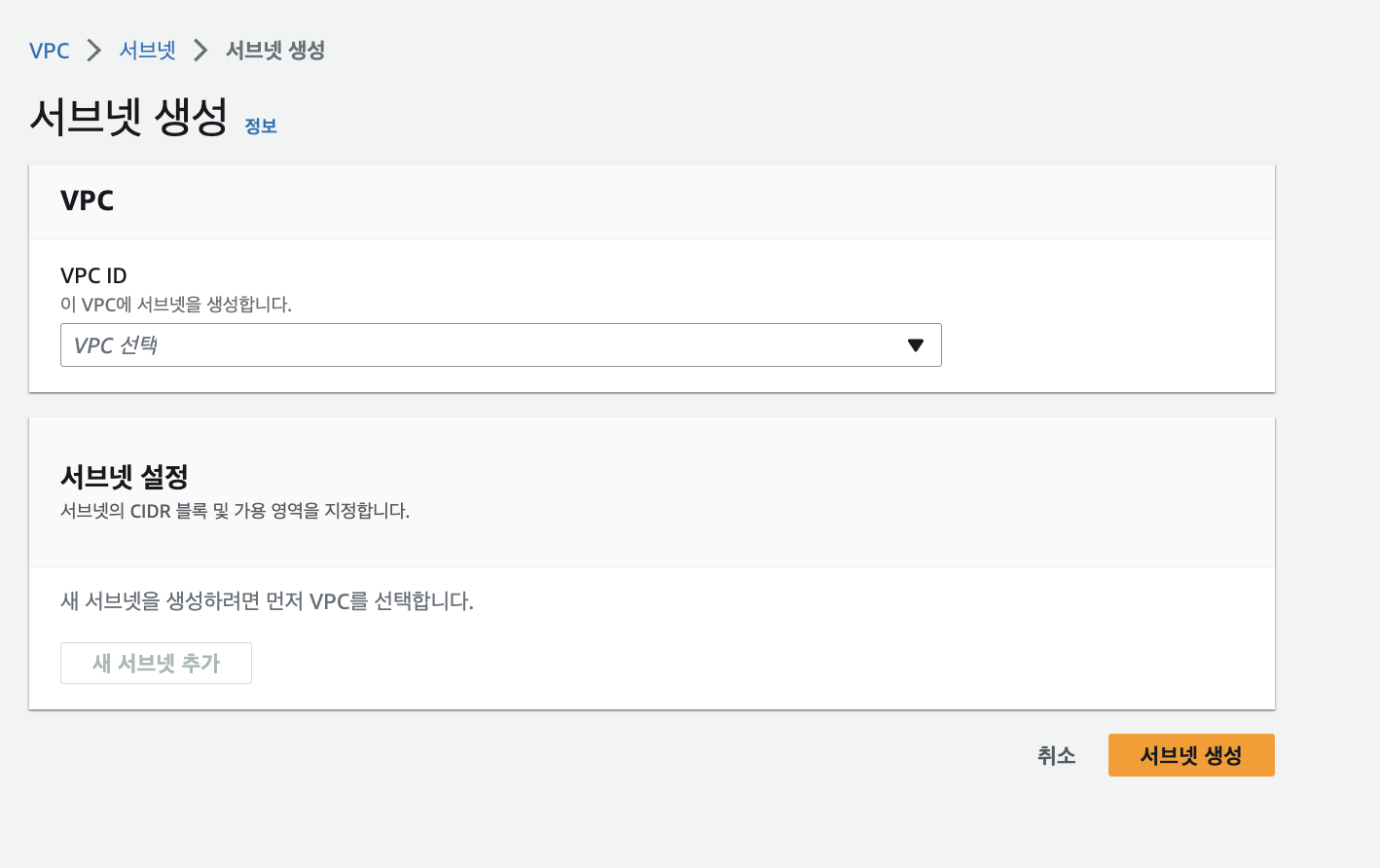

서브넷 생성

VPC 안에 서브넷이 들어가기 때문에, 서브넷을 넣을 VPC를 선택해준다.

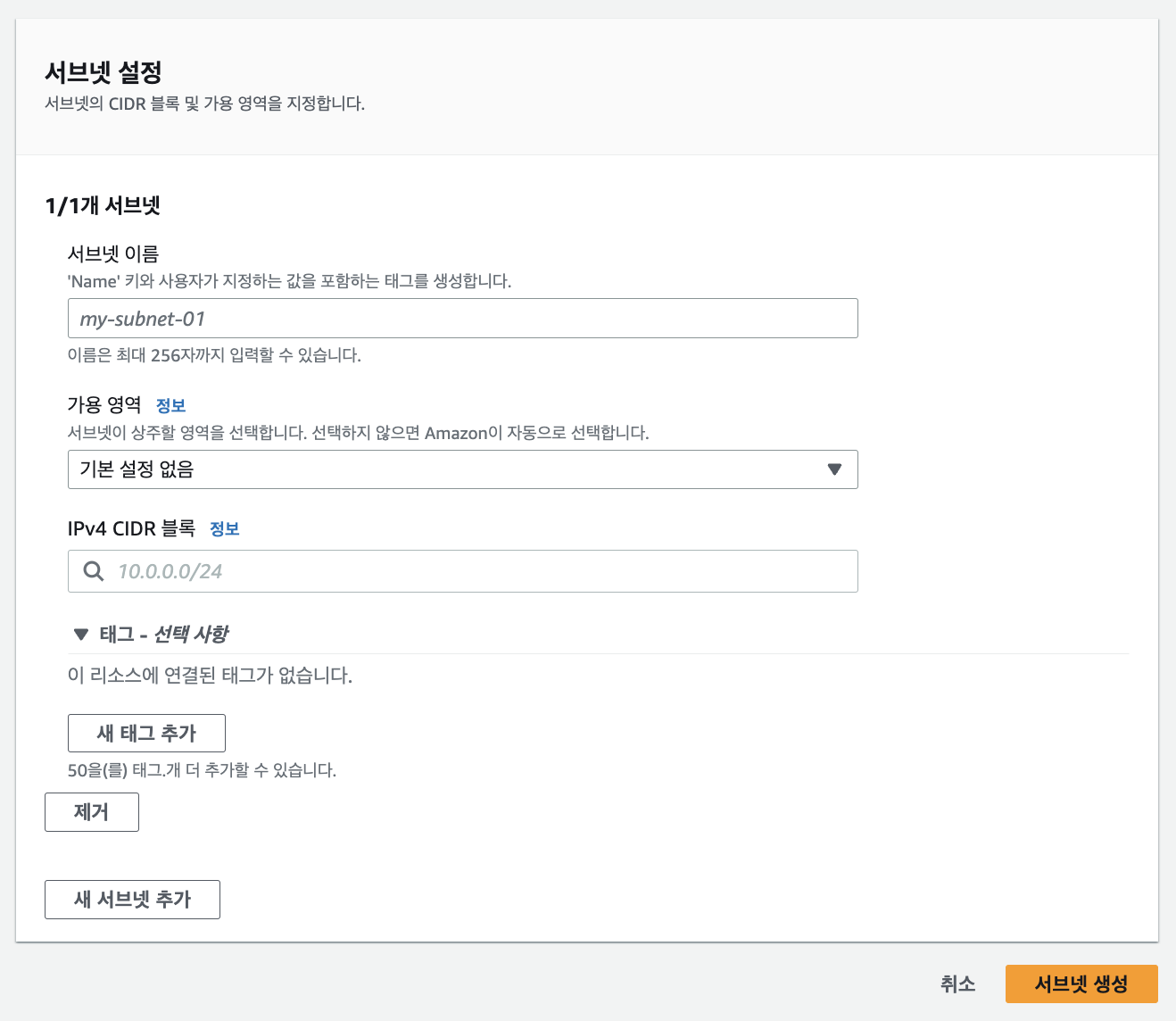

VPC를 선택하면 서브넷 설정창이 나오게 되는데, 여기서 가용영역(az)와 IPv4 CIDR 블록을 선택해준다.

IPv4 CIDR 블록과 VPC의 IPv4 CIDR 블록이 겹치게 되면 그 VPC 내에서 추가적인 서브넷 생성이 불가능하게 되므로, 겹치지 않게 생성해주자.

ex) VPC : 10.0.0.0/16 -> 서브넷 : 10.0.11.0/24

인터넷 게이트웨이

라우팅 테이블을 생성하기 앞서 인터넷 게이트웨이를 생성해 줌으로써 VPC와 인터넷의 양방향 통신을 가능하게 해준다.

인터넷 게이트웨이를 열어주게 되면, was와 web-server는 인터넷 통신이 가능하게 되고, db는 인터넷을 통한 접속이 불가능해지게 된다.

즉 db는 vpc 내부 통신을 통해서만 접근할 수 있다.

라우팅 테이블

라우팅 테이블을 생성하지 않고 사용하게 되면 서브넷은 기본 라우팅 테이블에 연결되며, 우리가 원하듯이 db를 외부에서 접근하지 못하도록 막을 방법이 없어진다.

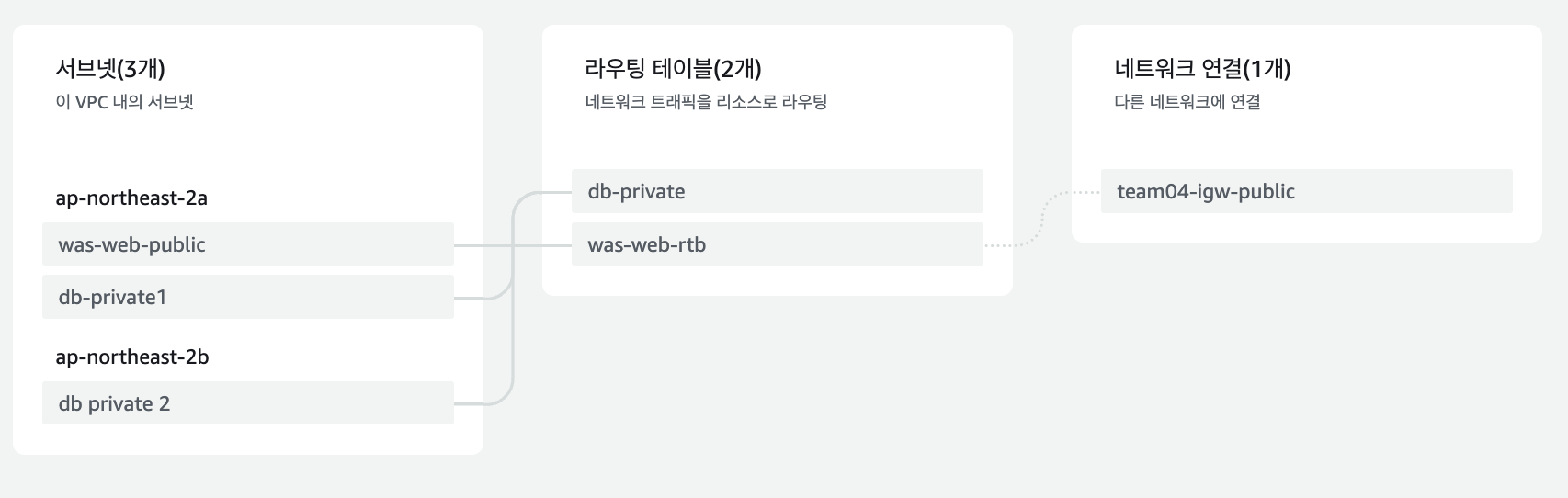

위의 설정을 다 한다면 최종적으로 다음과 같은 형태를 띄게 된다.