Key Vault?

Azure Key Vault 는 Microsoft Azure 에서 제공하는 key 관리 솔루션으로 다음과 같은 기능 제공

비밀 관리 - 토큰, 암호, 인증서, API 키 및 기타 비밀에 대한 액세스를 저장 및 제어

키 관리 - 데이터를 암호화하는 데 사용되는 암호화 키를 만들고 제어

인증서 관리 - 퍼블릭 및 프라이빗 TLS/SSL 인증서를 쉽게 프로비전, 관리 및 배포

Key Vault 생성 및 확인

[AZURE PORTAL] 에 접속

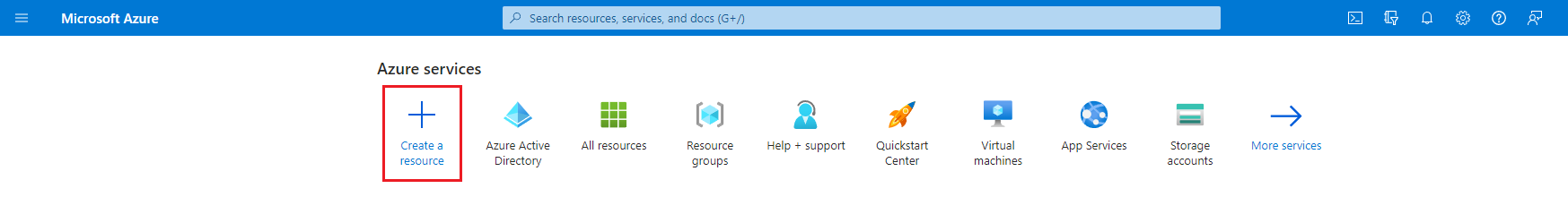

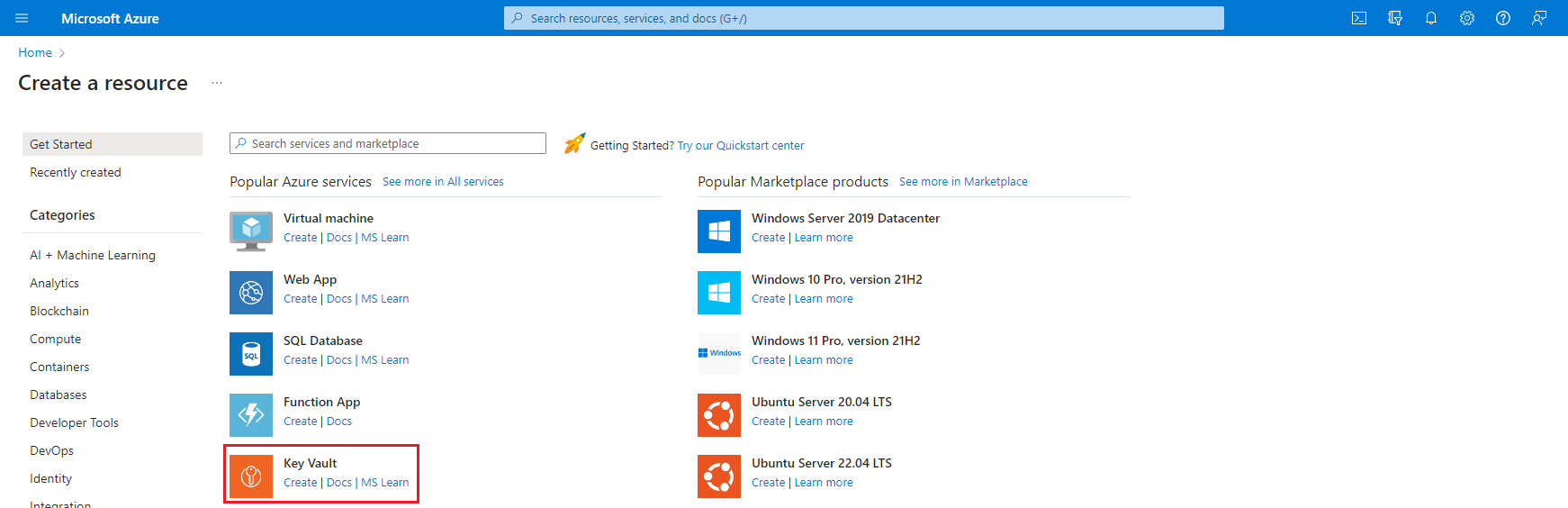

Create a resource & Key Vault

Key Vault 만들기를 위해서 key valut 및 리소스를 생성할 수 있는 권한이 있어야 한다.

Key Vault 생성

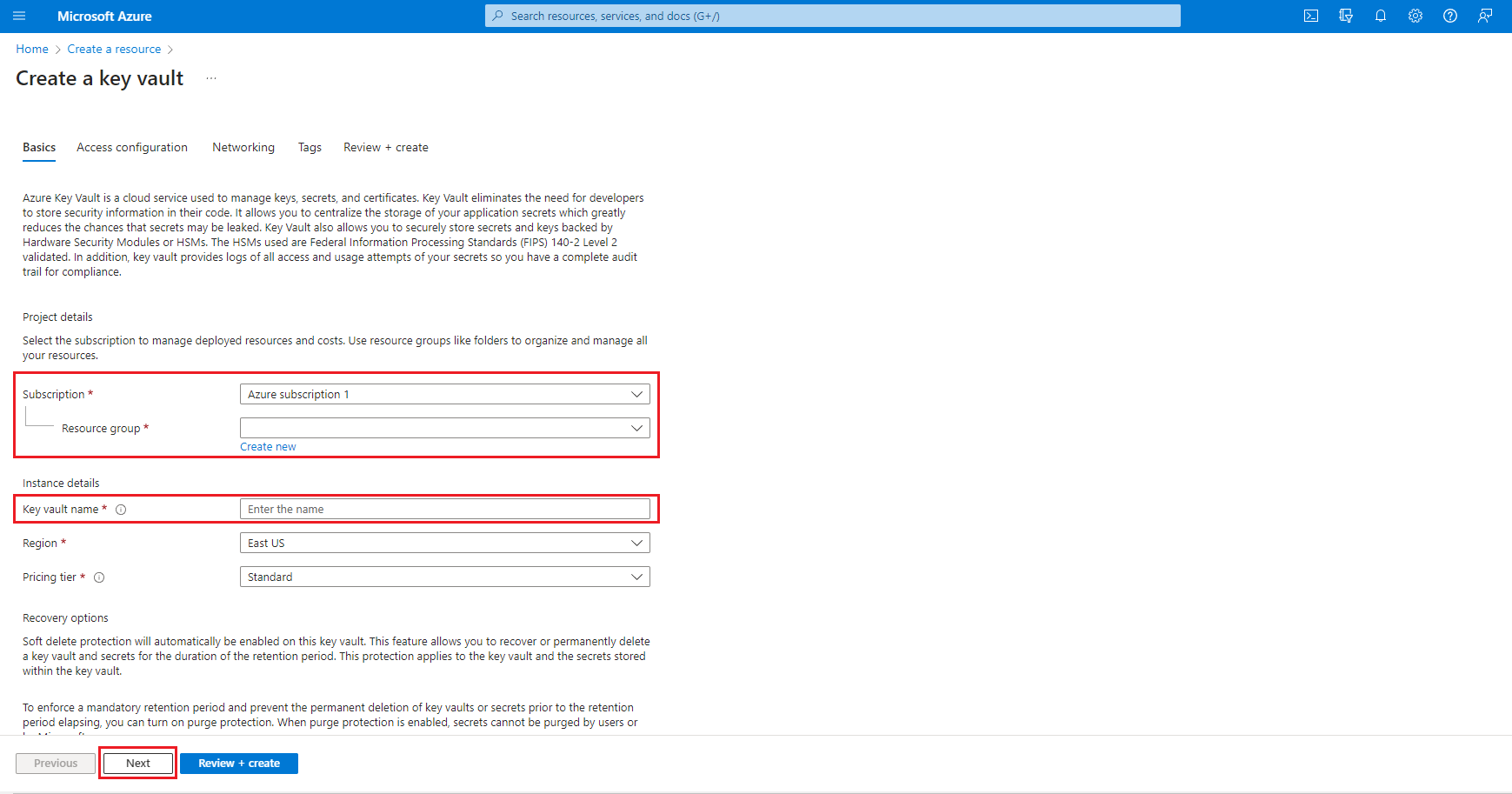

1. Basics

Subscription 및 Resource group을 선택, 없는 경우는 새로 만들기를 해서 생성해준다.

Key vault name에 기입한 이름으로 Key Vault가 생성된다.

나머지 항목은 원하는 경우 변경한다.

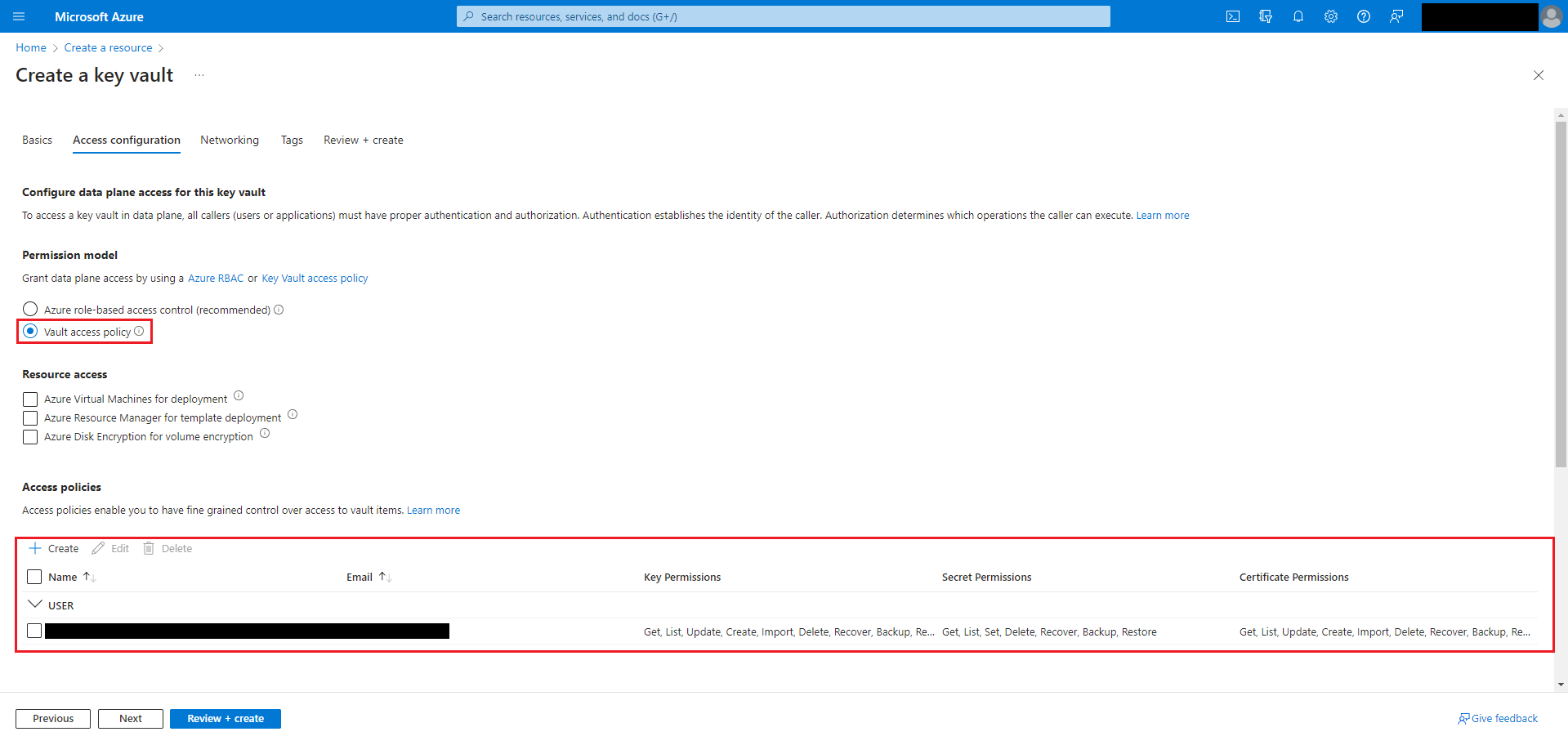

2. Access configuration

Permission model에서 Vault access policy을 선택한다.

우리가 사용하는 application 중에 특정 application에게만 해당 Key Vault 에 접근할 수 있는 권한을 설정할 수가 있는데 Access Policy 항목을 사용하기 위해서는 Vault access policy을 선택해야 한다.

해당 옵션을 사용한 예제

[AZURE] KEY VALUT (Spring Boot에서 secret 값 가져오기)

-

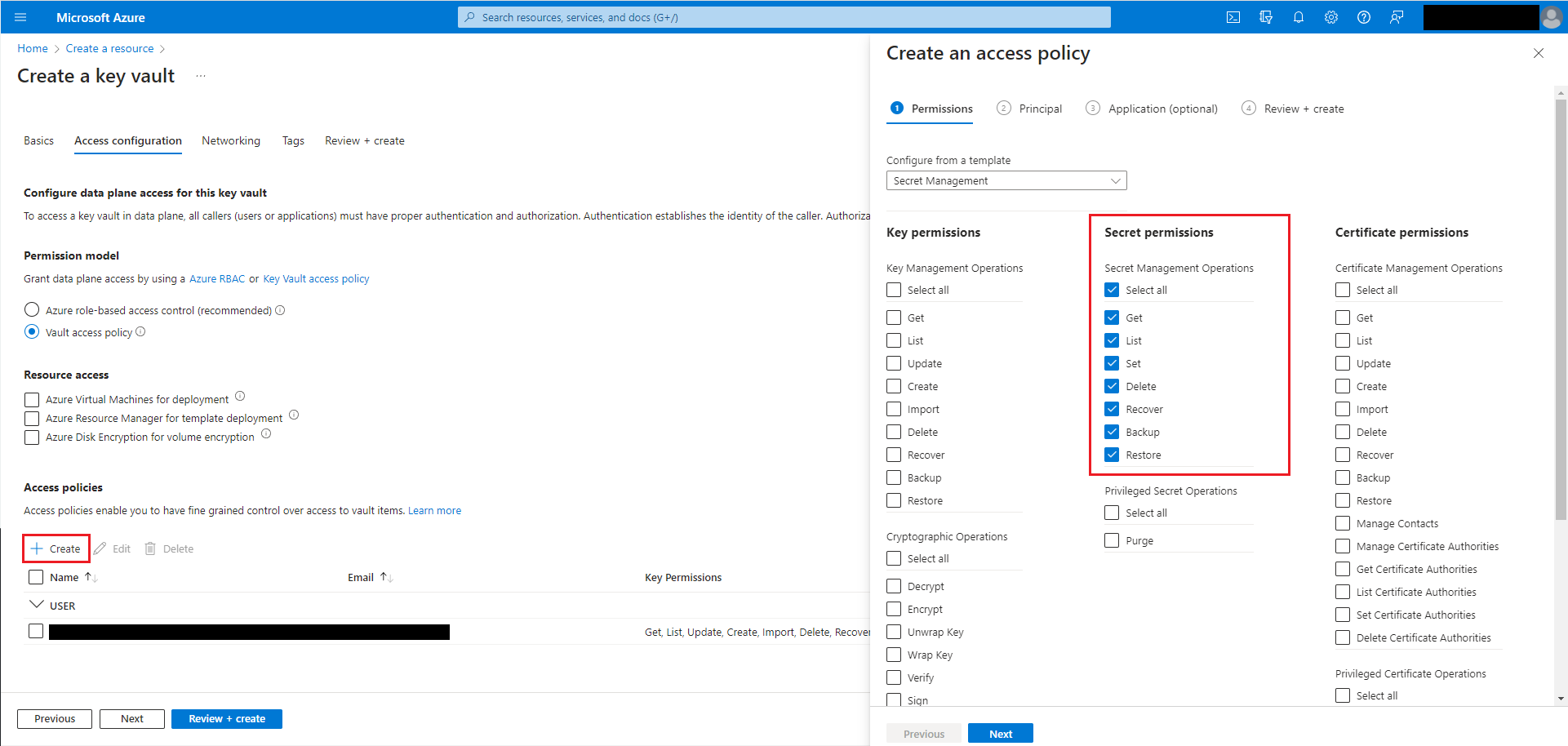

Access configuration - Create an access policy - Permissions

Access policies의 Create를 클릭하여 access policy를 생성한다.

Secret permission 권한 체크 (해당 프로젝트에서는 key, secret, certificate중 secret 사용)

-

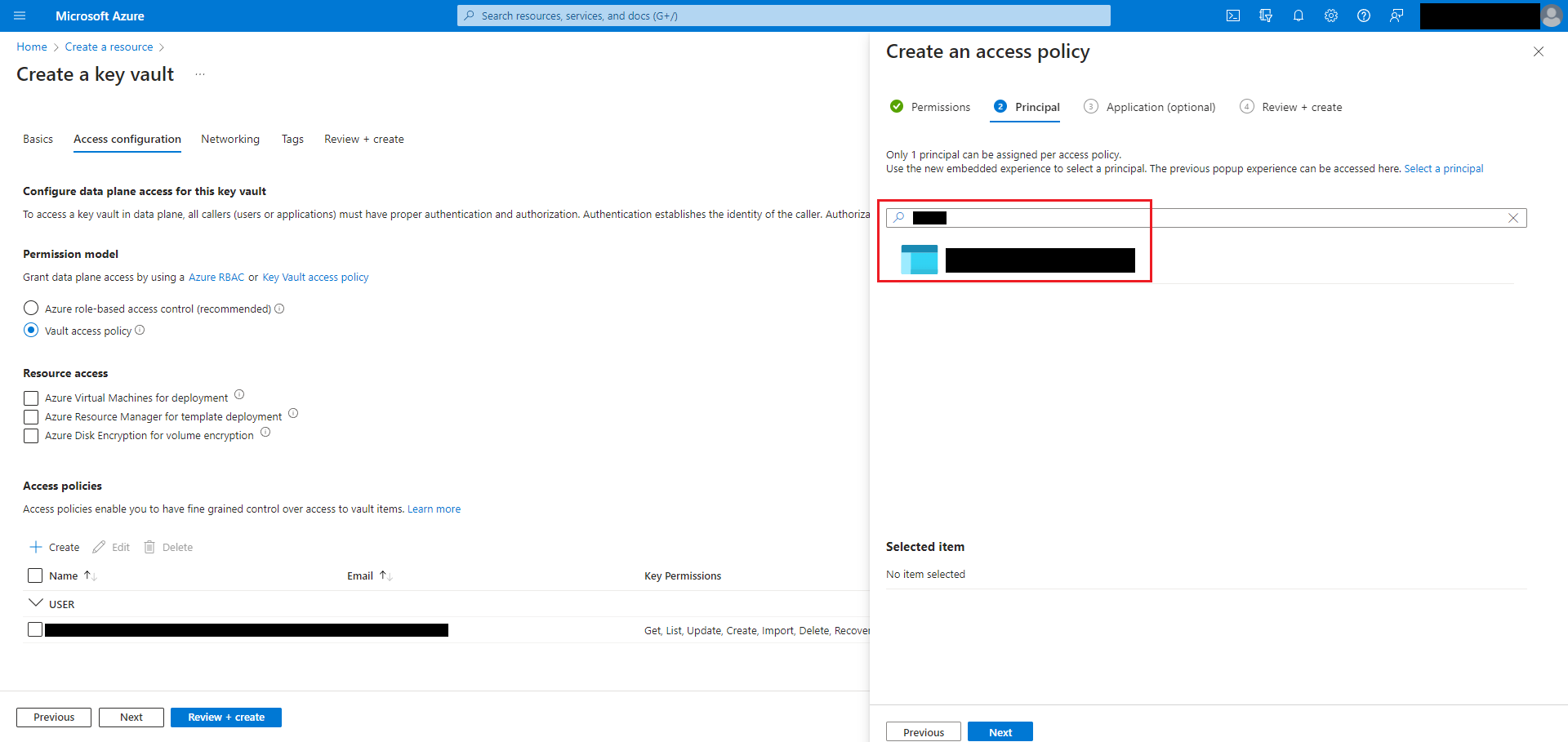

Access configuration - Create an access policy - Principal

Principal 항목에서는 허용하고 싶은 계정 혹은 application을 선택 한다

(해당 프로젝트에서는 application을 선택했는데 해당 어플리케이션은 Azure Portal의 메인 화면에서 Azure Active Directory - App registrations 에서 등록한 application 이다.)

-

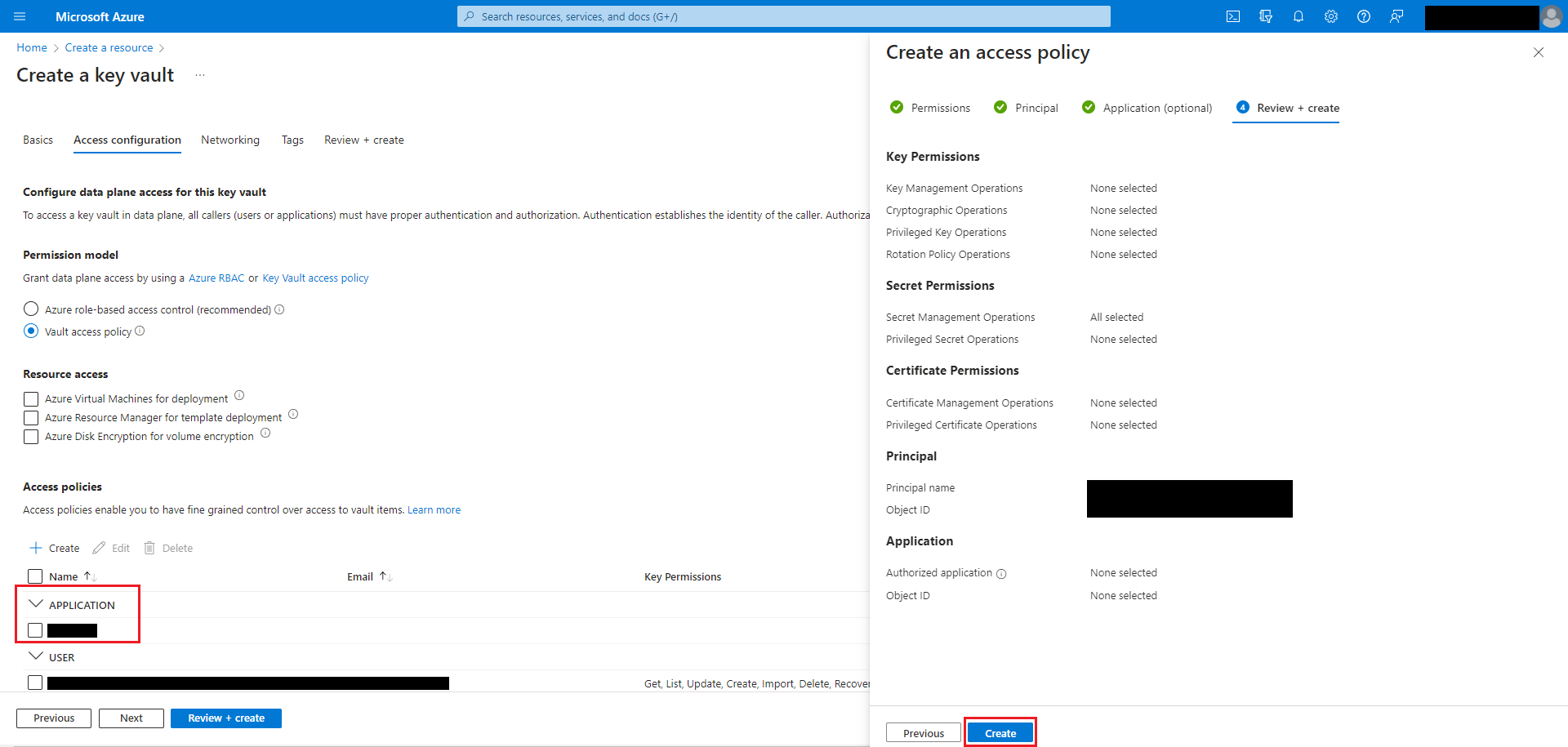

Application(optional), Review + create 를 확인하고 Create 진행

create를 진행하면 APPLICATION 항목이 추가된 것을 확인할 수 있다.

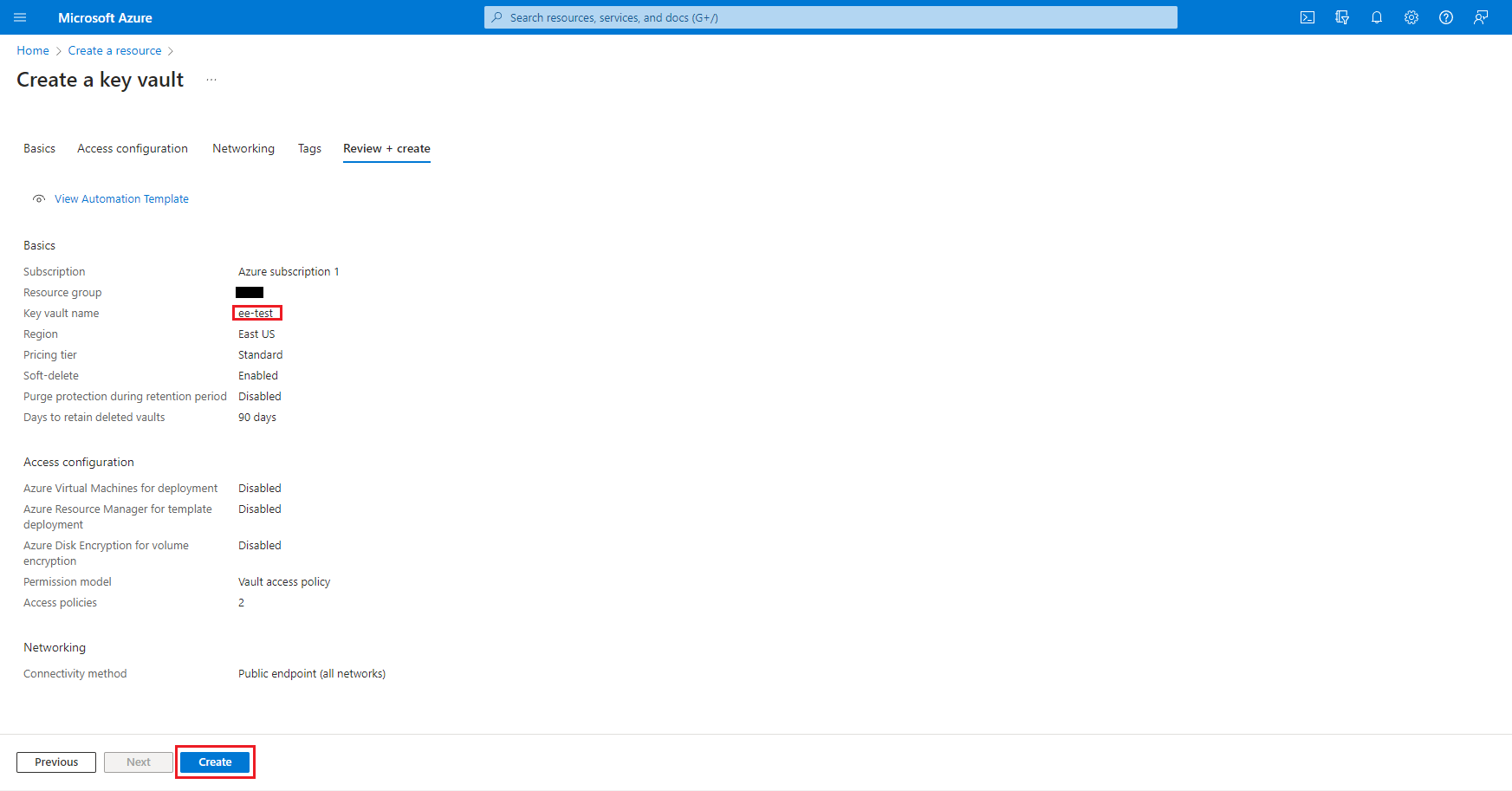

3. Networking, Tags, Review + create

Next를 눌러 Networking, Tags, Review + create 항목을 확인하고 Key Valut를 생성한다.

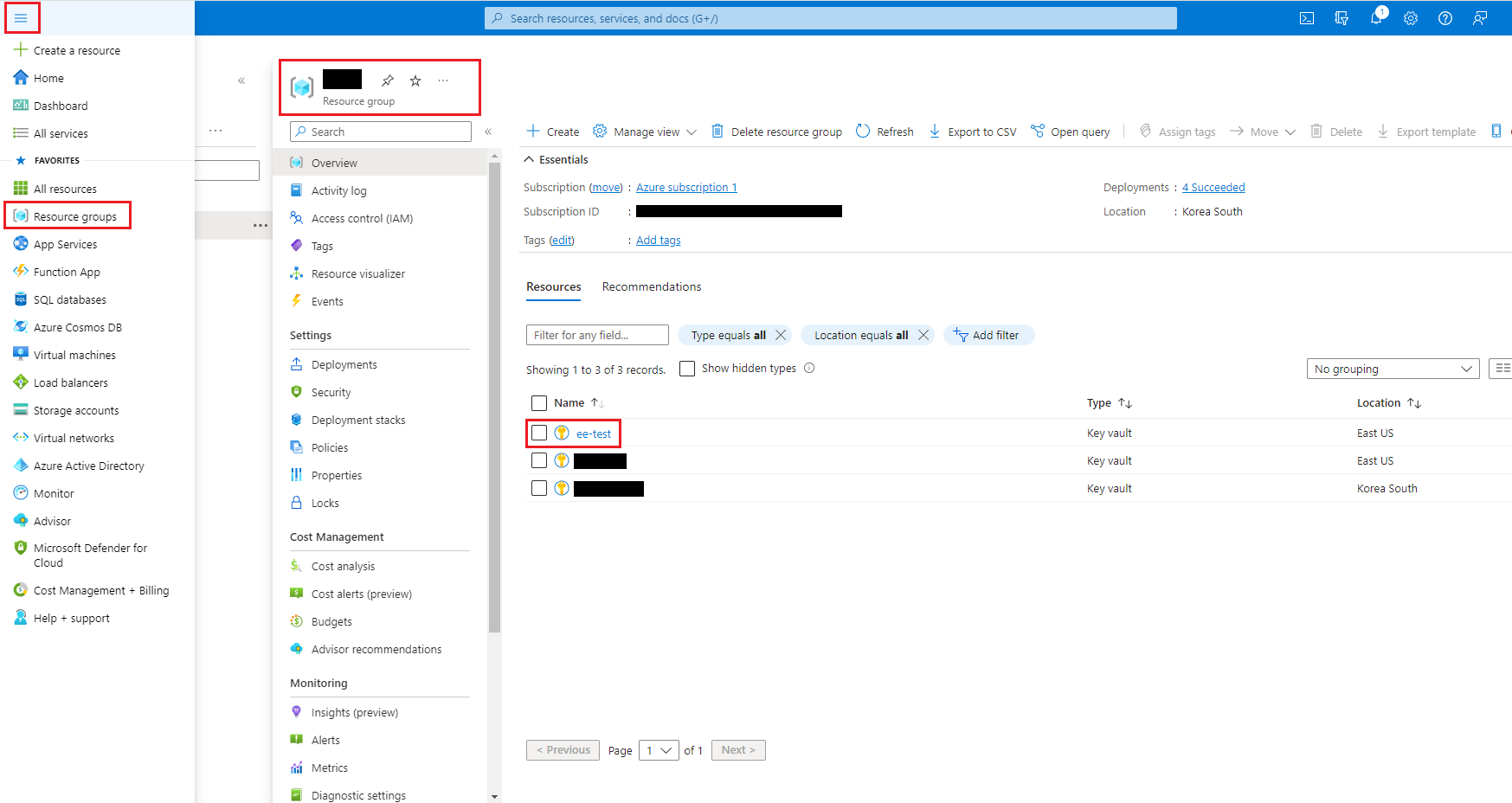

Key Vault 확인

Key Vault 를 생성할 때 지정한 Resource Goup 으로 이동하면 생성한 key vault를 확인 할 수 있다.

Secret 생성 및 확인

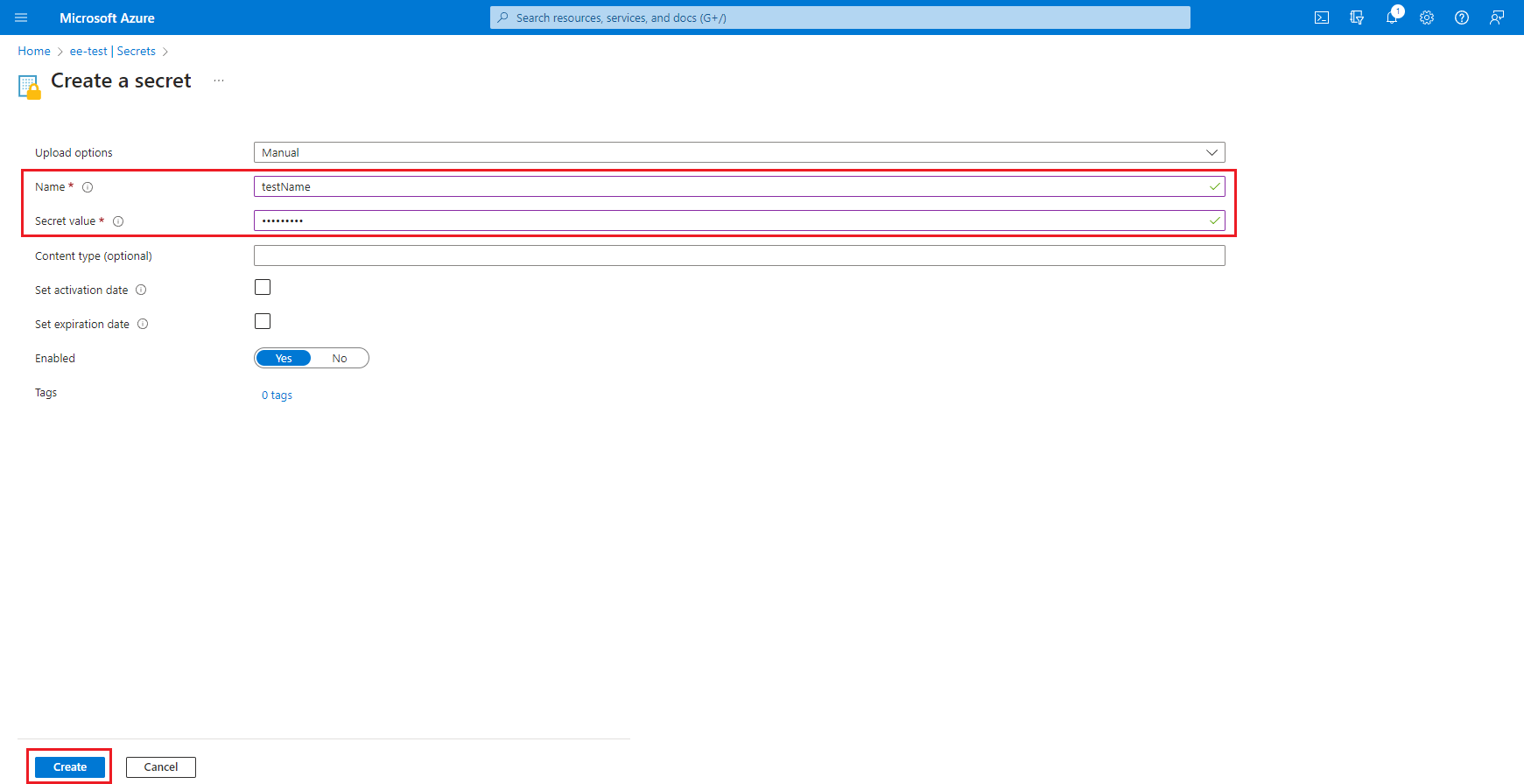

Secret 생성

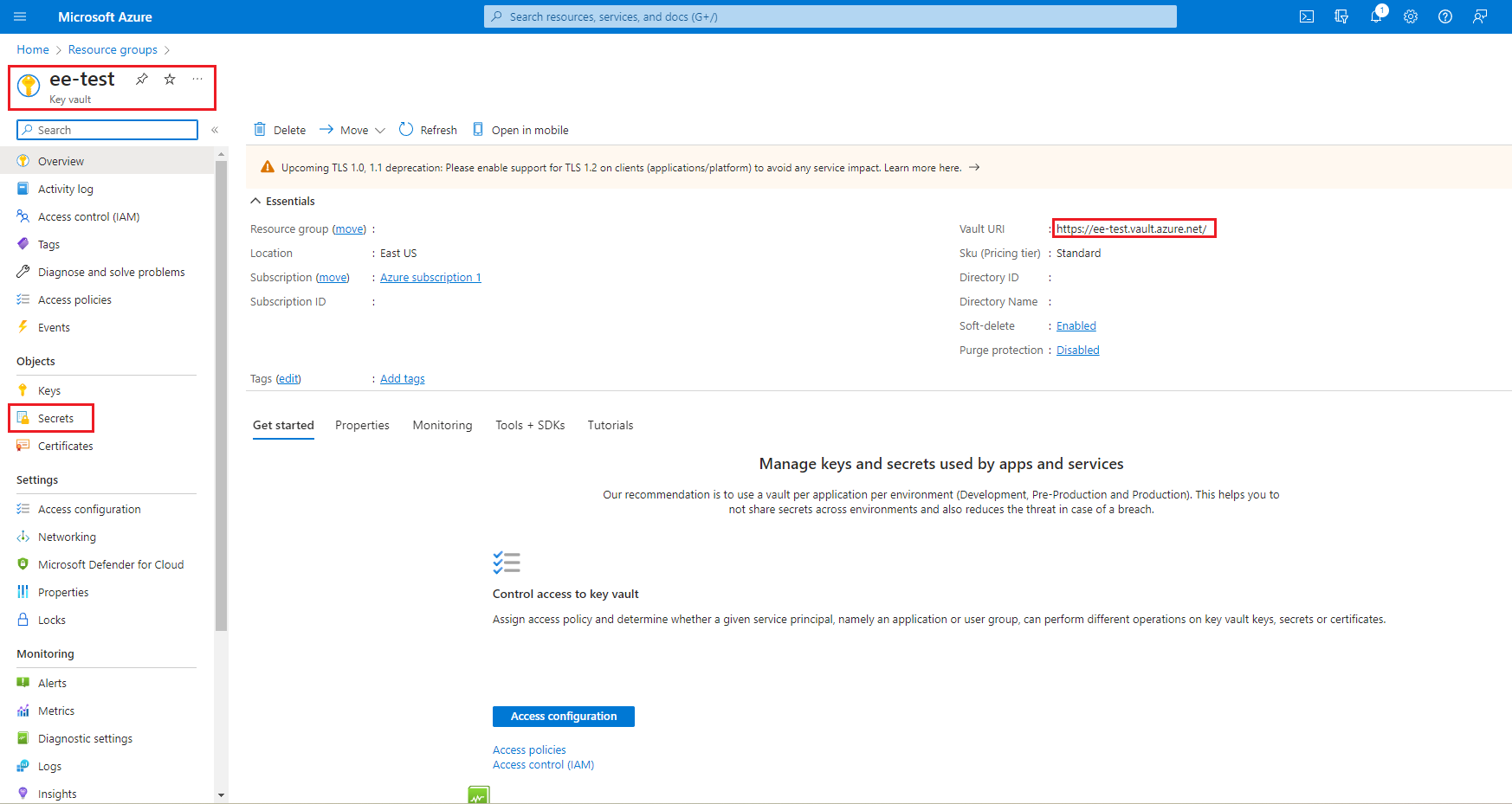

생성한 key vault를 클릭하면 Vault URI등 상세 정보를 확인 할 수 있다.

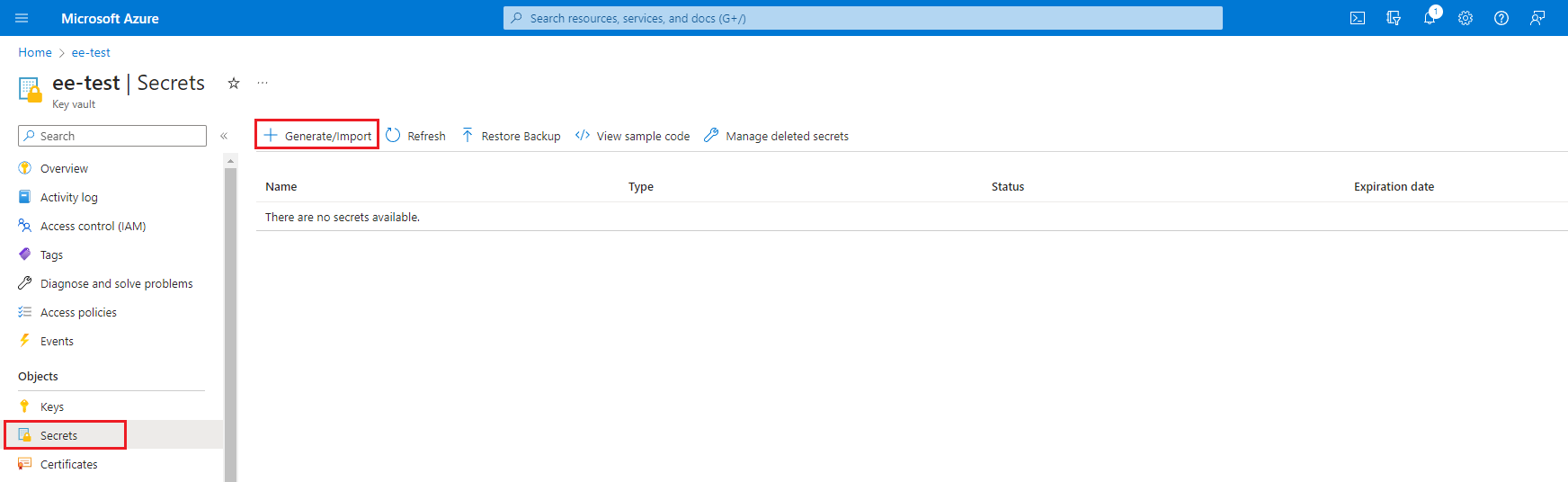

메뉴의 Secrets를 통해 비밀을 생성할 수 있는 화면이 나오며 Generate/Import를 클릭해 생성한다.

Name과 Secret value 를 입력하고 Create를 클릭한다.

(테스트 - Name : testName, Secret value : testValue)

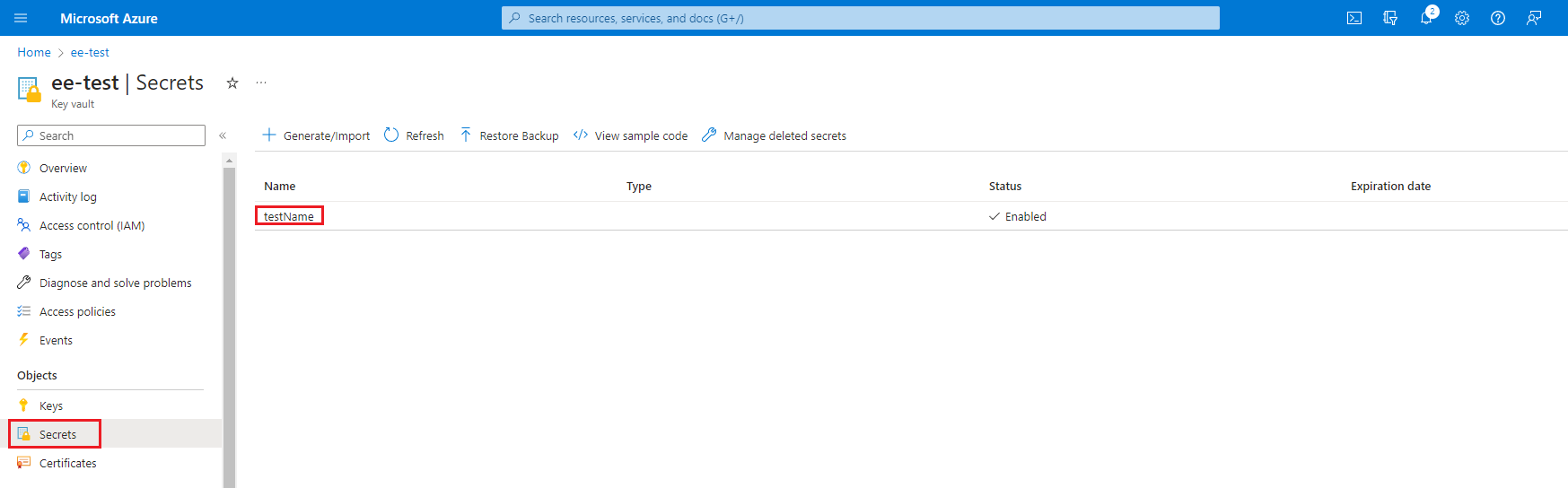

Secret 확인

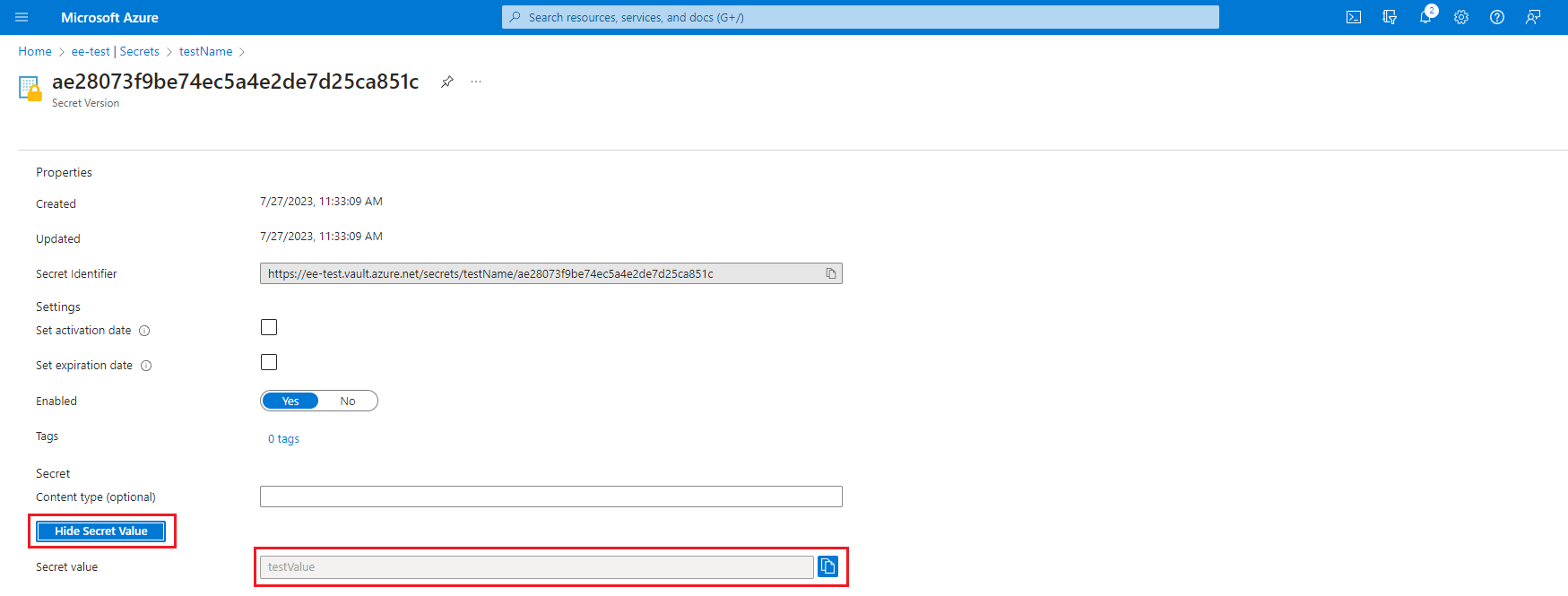

secret 이 생성된 것을 확인할 수 있고 secret을 눌러 상세 화면에 들어가면 value를 확인 할 수 있다.

Show Secret Value 를 누르면 입력한 value 값이 보인다.

개발자로서 성장하는 데 큰 도움이 된 글이었습니다. 감사합니다.