Description

드림회사에서 운영 중인 서버가 해킹이 된 징후를 포착했습니다. 자세한 것은 알 수 없지만, 악성 코드는 중앙 서버를 통해 개발자 PC로 침투했고, 그 결과 개발자 PC에서 로그인을 할 때 마다 네트워크 데이터에 민감한 로그인 정보가 유출되고 있음을 파악했습니다. 침투가 완료된 PC에 접속하여 악성 코드를 분석하고 침투에 사용된 파일을 찾아 Flag를 찾아주세요!

접속 방법

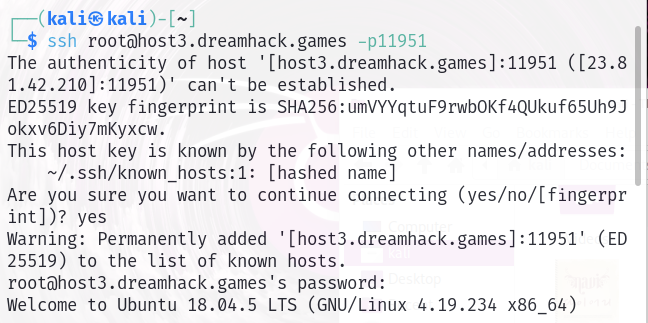

ssh root@[host] -p[PORT], Password: toor

root@localhost:~# hostname -I

10.254.9.2root@localhost:~# tcpdump src 10.254.9.2

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

04:56:25.726299 IP 10.254.9.2.22 > 115.89.186.2.9625: Flags [P.], seq 3785361837:3785361953, ack 1841250612, win 4005, length 116

04:56:25.726341 IP 10.254.9.2.22 > 115.89.186.2.9625: Flags [P.], seq 116:232, ack 1, win 4005, length 116

04:56:25.726519 IP 10.254.9.2.47653 > one.one.one.one.53: 24296+ PTR? 2.186.89.115.in-addr.arpa. (43)

04:56:25.801573 IP 10.254.9.2.41101 > one.one.one.one.53: 8456+ PTR? 2.9.254.10.in-addr.arpa. (41)

04:56:25.805524 IP 10.254.9.2.22 > 115.89.186.2.9625: Flags [P.], seq 232:404, ack 1, win 4005, length 172

04:56:25.805583 IP 10.254.9.2.22 > 115.89.186.2.9625: Flags [P.], seq 404:552, ack 1, win 4005, length 148

04:56:25.805654 IP 10.254.9.2.54902 > one.one.one.one.53: 28144+ PTR? 1.1.1.1.in-addr.arpa. (38)

04:56:25.807632 IP 10.254.9.2.22 > 115.89.186.2.9625: Flags [P.], seq 552:692, ack 1, win 4005, length 140

...(중략)115.89.186.2에 수도 없이 패킷을 보내는데 저것을 제외한 패킷을 캡처해야 한다.

터미널을 1개 더 열어서 ssh 로그인을 1번 더 시도한다.

root@localhost:~# tcpdump src 10.254.9.2 and not dst 115.89.18

tcpdump: verbose output suppressed, use -v or -vv for full pro

listening on eth0, link-type EN10MB (Ethernet), capture size 2

05:02:42.946740 IP 10.254.9.2.35711 > 123.45.67.89.31337: UDP, length 11

05:02:42.947786 IP 10.254.9.2.36704 > one.one.one.one.53: 48133+ PTR? 89.67.45.123.in-addr.arpa. (43)

05:02:43.024636 IP 10.254.9.2.45977 > one.one.one.one.53: 52884+ PTR? 2.9.254.10.in-addr.arpa. (41)

05:02:43.027900 IP 10.254.9.2.44212 > one.one.one.one.53: 20712+ PTR? 1.1.1.1.in-addr.arpa. (38)

05:02:45.139604 ARP, Reply 10.254.9.2 is-at aa:fc:00:02:40:01 (oui Unknown), length 28

그럼 패킷이 잡히는데, 그중 UDP 31337에 보내는 패킷 IP를 추적한다.

31337 포트는 백도어로 사용되는 포트이다.

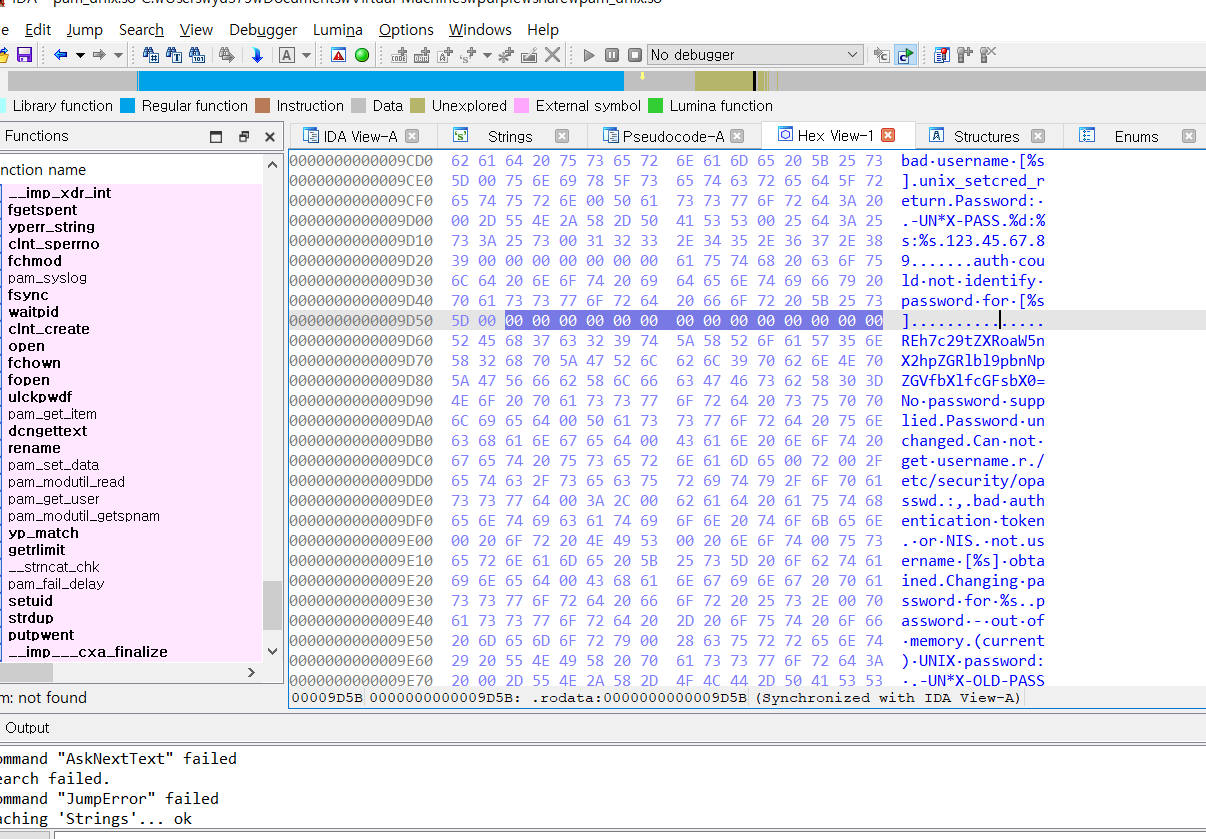

pam_unix.so

리눅스에서 중요한 폴더들 /lib /etc /var /log /home 중에 /lib에서 123.45.67.89 IP가 검색된다.

root@localhost:/# grep '123.45.67.89' -r /lib

Binary file /lib/x86_64-linux-gnu/security/pam_unix.so matchespam_unix.so를 IDA에서 검색해보면, 인코딩된 문자열이 보일 것이다.

디코딩 해주면 된다!!

Reference

https://jc0626.tistory.com/entry/Dreamhack-palm-%EB%AC%B8%EC%A0%9C-%ED%92%80%EC%9D%B4

https://velog.io/@markyang92/PAM