1. Active Directory란 무엇입니까?

- 한마디로 정의하기가 어려움, 범위, 기능이 너무 많음 !!!

- 일반적인 회사(좀 규모가 있는 회사)의 네트워크 상황을 Windows Server에서 구현하기 위한 기술

특정 Group안에 들어가는 사용자 및, 단말에 대한 규칙을 제공하는 것

특정 Group이란, (Domain을 의미 합니다.) ex) this.com

특정 Group안에서 관리되는 인자는 "사용자" "단말(Window OS)" 입니다.

특정 Group을 관리하는 서버를 "Domain Controller"라고 합니다.

2. Active Directory의 사용목적은 무엇입니까?

-

사용자의 정보, 계정의 관리 일원화

-

그룹정책을 통한 업무환경 개선 침 보안 리스크 최소화

- 사용자 그룹 정책

- 컴퓨터 그룹 정책

(사용 권한 제어, 계정 및 암호정책, 네트워크정책, 소프트웨어 제한) -

개인별로 운영, 관리되고 있는 업무용 PC등 전산자원을 논리적으로 조직화 하여, 중앙에서 통합관리

-

네트워크 상으로 나눠져 있는 여러 자원 (Resource)을 중앙의 관리자가 통합하여 관리함으로써, 본사 및 지사의 직원 들은 자신의 PC에 모든 정보를 보관할 필요가 없어짐

-

타 지사에 출장을 가서도 자신의 아이디로 로그인만 하면 타인의 PC가 자신의 PC 환경과 마찬가지로 변경됨

-

PC가 있는 장소와 무관하게 회사의 어디서든지 회사 전체 자원을 편리하게 사용

3. Active Directory에서 사용하는 Domain과 Tree는 무엇입니까?

도메인 (Domain)

- Active Directory의 가장 기본이 되는 단위. (this.com, /second.this.com)

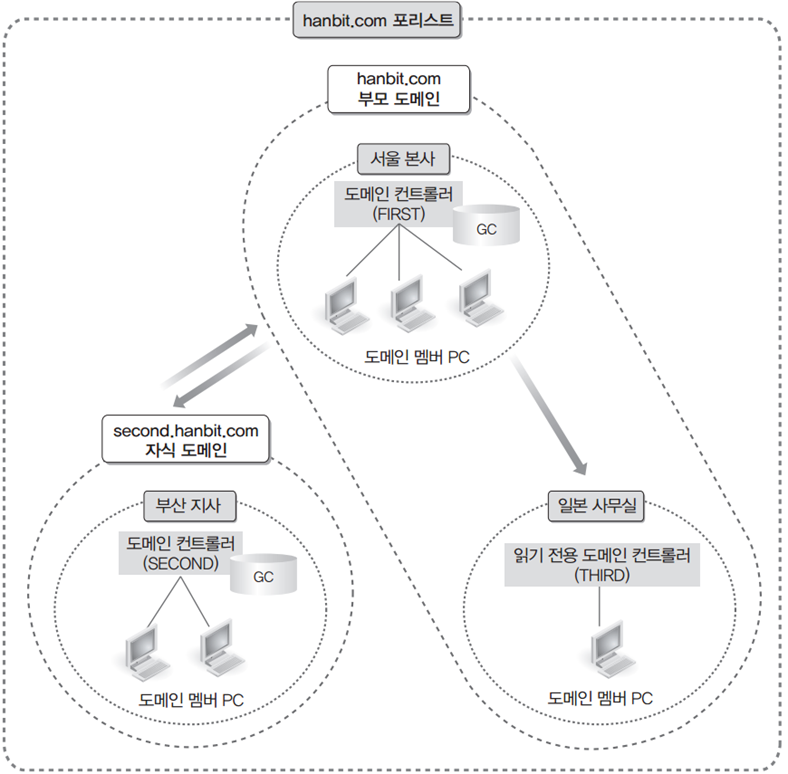

- 서울 본사, 부산 지사 등이 각각 하나의 도메인이라고 보면 됨.

트리(Tree)와 포리스트(Forest)

(this.com, that.com 2개의 Tree를 통합하여, Forest가 된다.)

- 트리는 도메인의 집합. 포리스트는 두 개 이상의 트리로 구성.

- 도메인 < 트리 ≤ 포리스트의 관계

- Domain을 나눠서 사용하는 이유

성능향상, 분리된 정책적용(ex. 본사, 계열사, 협력사)

4. DC(Domain Controller)는 무엇입니까?

- 로그인, 이용 권한 확인, 새로운 사용자 등록, 암호 변경 그룹 등을 처리하는 기능을 하는 서버

-> Domain을 관리하는 서버!!

도메인에 하나 이상의 DC를 설치.

5. 글로벌 카탈로그(Global Catalog, 약자로 GC)는 무엇입니까?

-

트러스트 내의 도메인들에 포함된 개체에 대한 정보를 수집하여 저장되는 통합 저장소

-

GC는 포레스트안에서 서로 공유됨

- 서울지사 사용자, 부산지사 사용자 모두 각각의 DC에서 모두 보임

Domain Service를 활성화 합니다.

Domain Service를 관리할 Domain Controller를 설정 (승격)

추가적인 Domain (Sub Domain) 생성하여, Tree를 생성함 >> Domain간 정보 공유

Check List

-

Domain을 생성하고, Domain Controller를 구성하고,

Domain Controller에서 Domain 사용자를 생성하고, Domain 사용자가 Domain에 Join하게 설정할 수 있다.

(특정 단말도 Domain에 Join하게 할 수 있다.) -

VMware에서

- Port Group을 생성하는 경우, VLAN을 할당하는 경우는 어떻나 경우인지 알고 있다.

- ESXI에 SSH로 접속하여, vSwitch, Port Group을 확인할 수 있다.

ESXI에 SSH로 접속하여, vSwitch, Port Group을 생성 및 삭제를 할 수 있다.

Active Directory 도메인 서비스 구현

LAB01 ( Active Directory Service)

- Tree 안에 , 2개의 Domain을 구성한다.

- 서울본사, 부산지사

- 모든 직원이 하나의 Domain에서 관리하기에는 범위가 크다.

- 또는 다른 사업분야인 경우,

this.com (부모 도메인), Second.this.com(자식 도메인) sub domain - 부산지사의 사용자가 많은 경우, 부하, 성능 문제들로 DC를 분리한다.

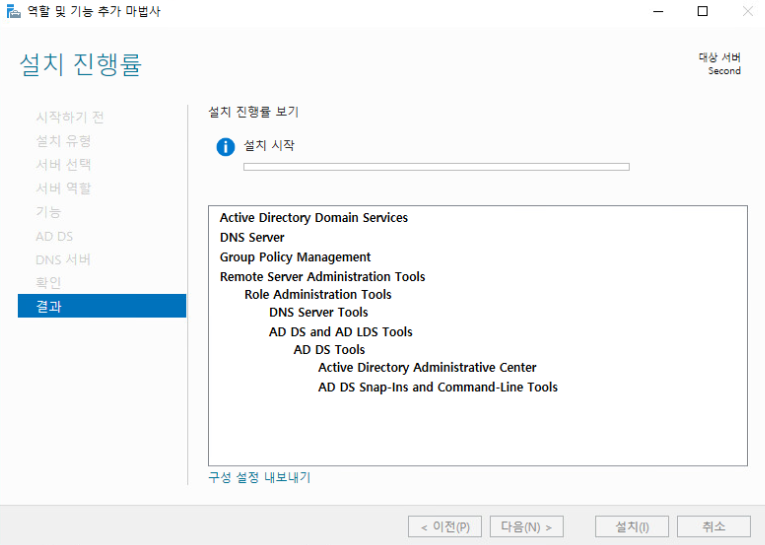

문제1. Second Windows 2016 서버에 Active Directory Service를 설치한다.

IP : 192.168.112.20

GW : 192.168.112.2

DNS : 192.168.111.10

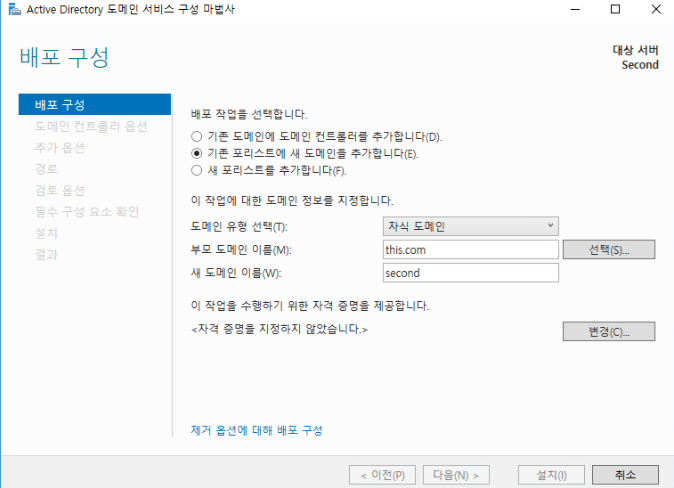

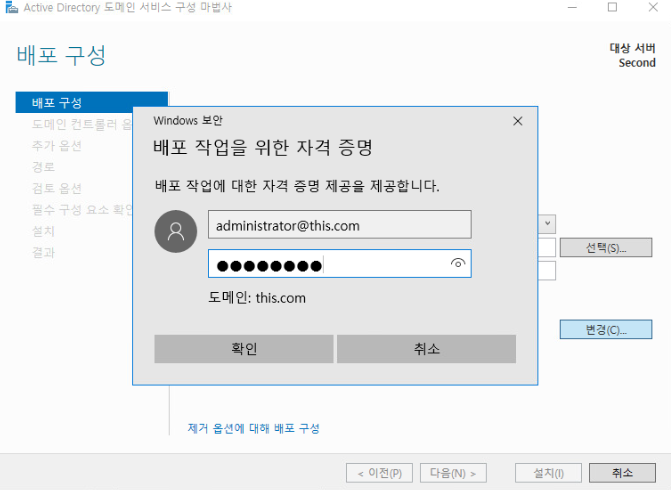

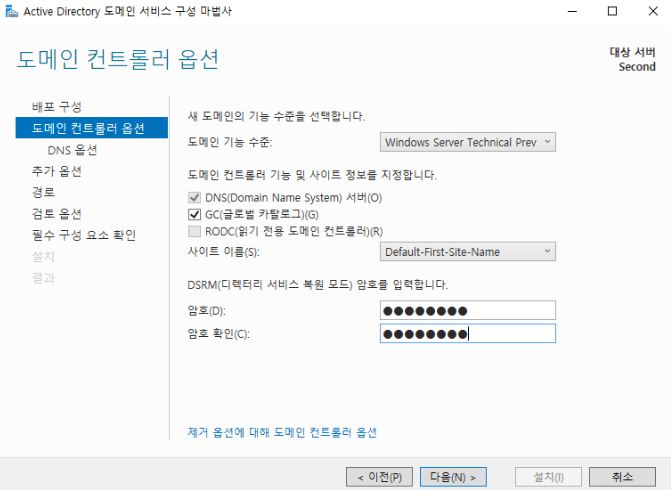

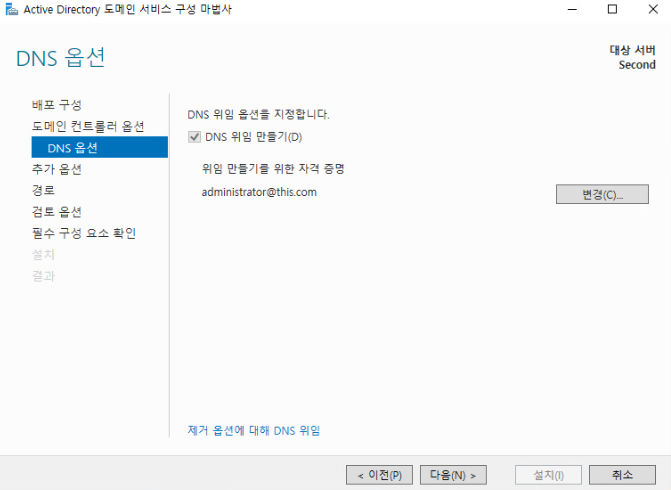

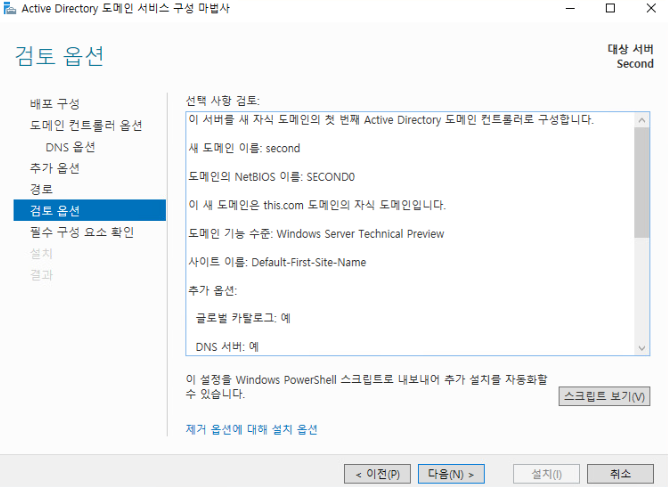

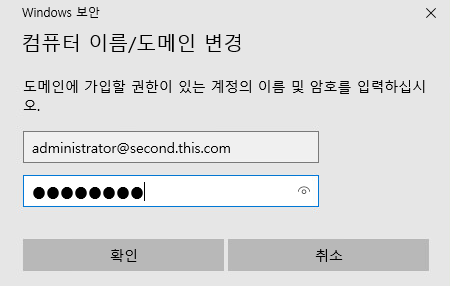

서버관리자 > 관리 역할 및 기능 추가 > Active Directory Domain 설치 완료 후, DC로 승격 작업을 아래와 같이 설정한다.

- 기존의 포리스트에 Sub Domain으로 구성한다.

- Root Domain : this.com

- Sub Domain : second

인증 : administrator@this.com

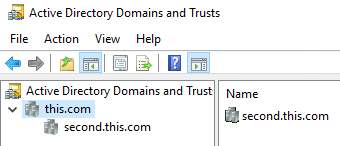

확인1. First에서 아래와 같이 확인한다.

서버관리자 > 도구 > Active Directory 도메인 및 크러스트에서 2개의 Domain을 확인한다.

Root Domain : this.com

Sub Domain : second.this.com

서버관리자 > 도구 > Active Directory Domains and Trust에서 SECOND Server를 확인한다.(635page)

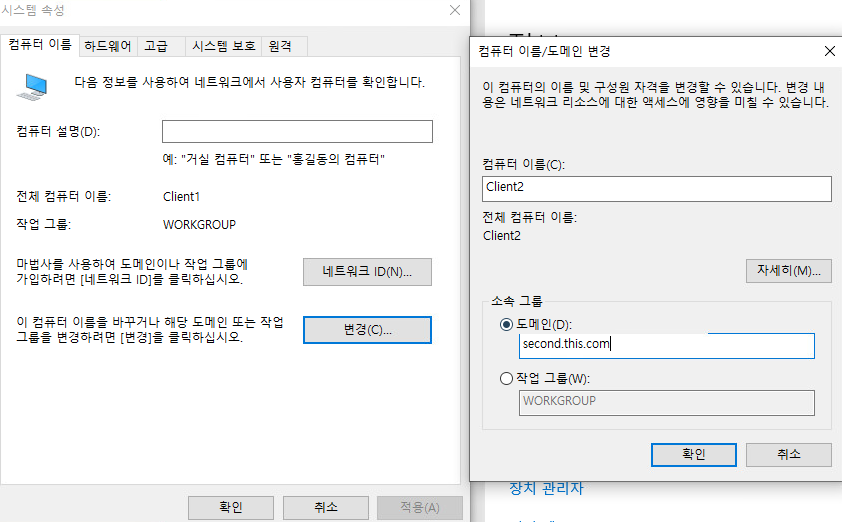

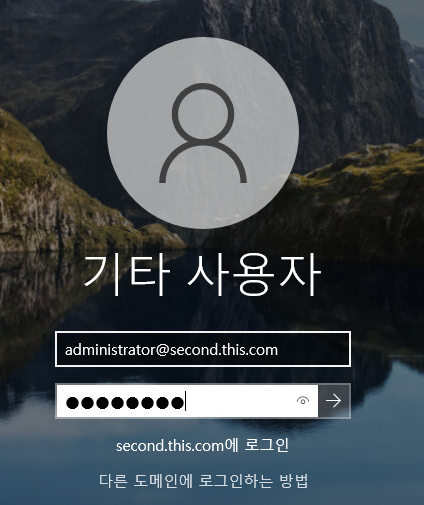

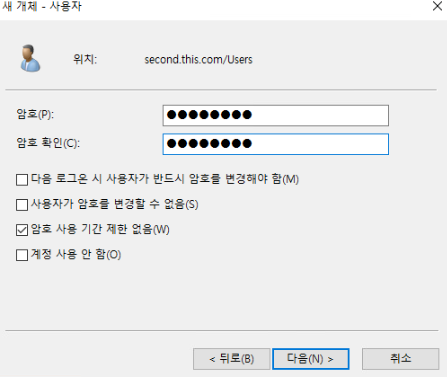

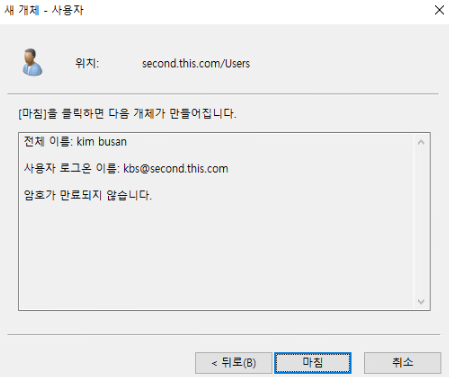

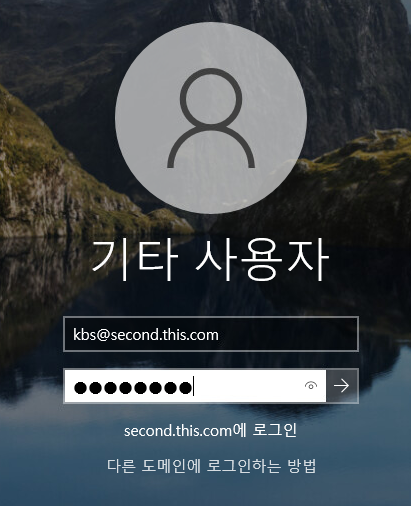

문제2. SECOND DC에서 아래의 사용자를 생성하고, WIN10(2)를 부산 DC에 생성한 사용자로 접속한다.

-> 기존의 this.com에 Join을 삭제 후 TEST 진행한다.

STEP1. WIN10(2)를 부산 DC에 Join한다.

STEP2. 부산 사용자를 생성하고, 부산사용자를 WIN10(2)의 사용자로 부산 DC에 Join한다.

LAB02 RODC 구성

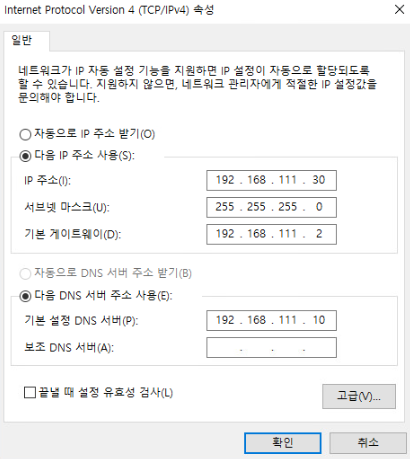

문제1. THIRD Server를 RODC로 구성한다.

(구성 전 반드시 스냅샷으로 설정한다.)

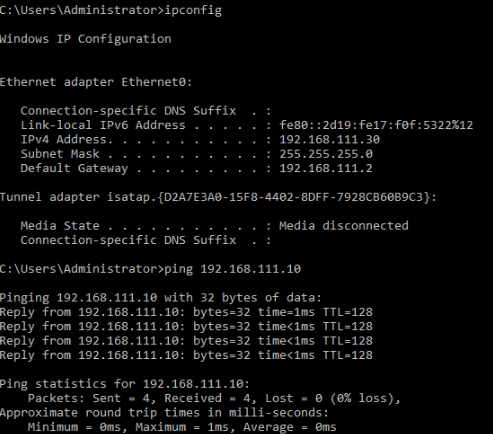

STEP1. THIRD의 IP 192.168.111.30 DNS : 192.168.111.10으로 설정한다.

확인1. THIRD에서 ping 192.168.111.10으로 통신을 확인한다.

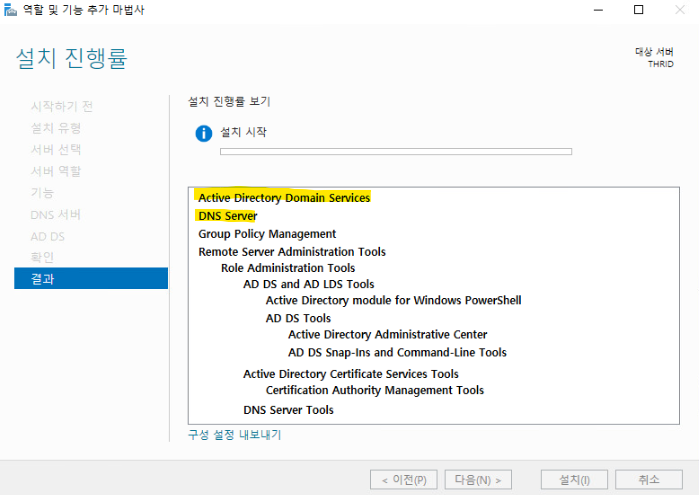

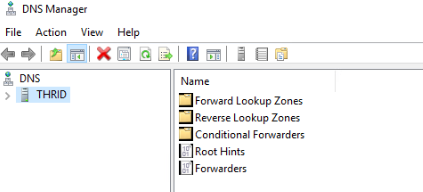

STEP2. THRID에 "Active Directory Domain Service"를 설치한다.

DNS server는 가정한 상황이 먼 지사여서 함께 설치해주었다. -> 설치 안해도 됨

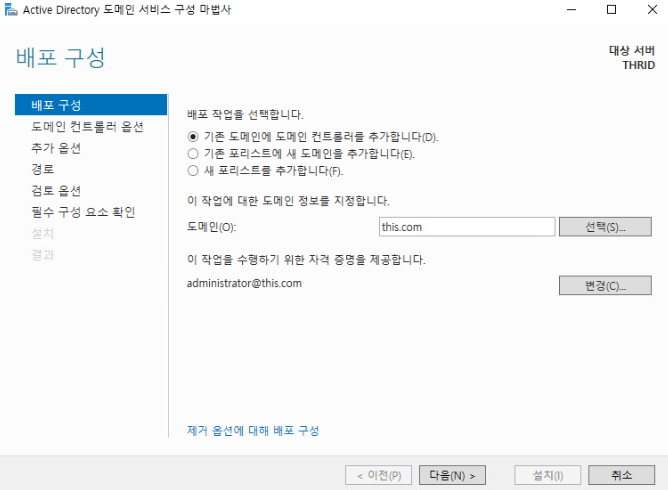

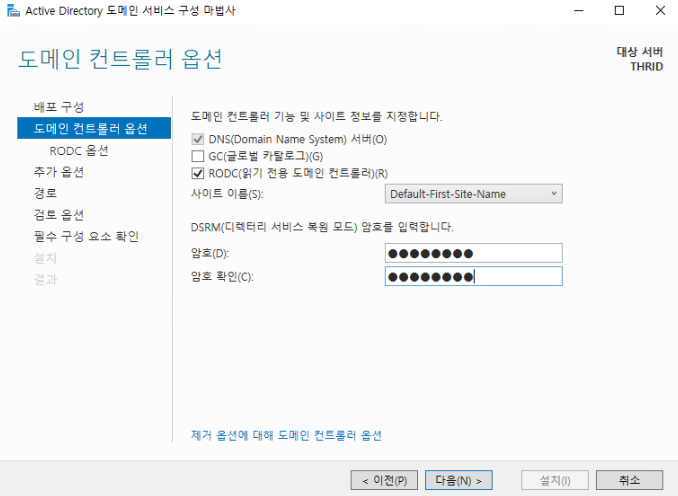

STEP3. 설치 후, 이 서버를 Domain Controller로 승격한다.

서버 관리자 > AD DS > 자세히 > 이 서버를 도메인 컨트롤러로 > 배포 구성

기존 Domain에 도메인 컨트롤러를 추가한다.

도메인 : this.com

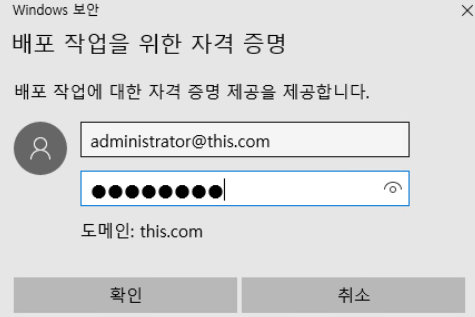

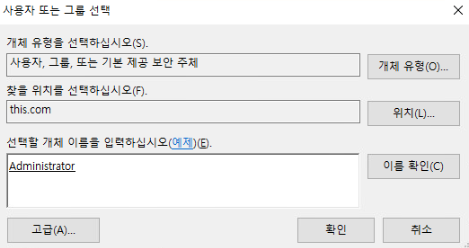

이 작업을 수행하기 위한 자격 증명을 제공한다.

administrator@this.com

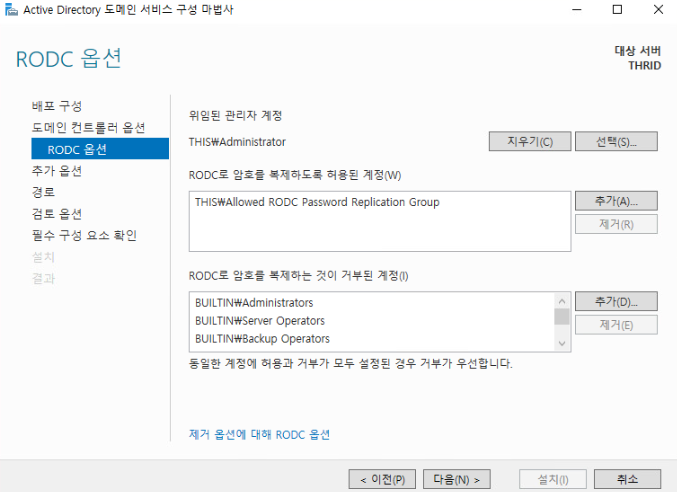

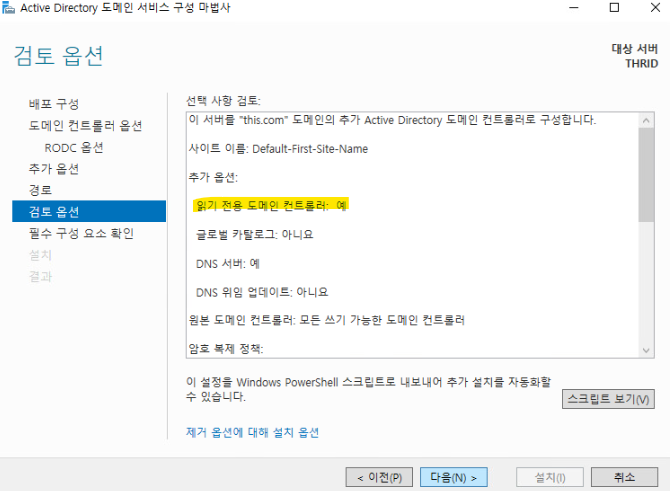

읽기 전용으로 설정한다. (RODC)

DSRM 암호 (임의지정)

나머지는 Default 설정으로 한다.

위임된 관리자 계정 (Administrator)

다음에서 복제(F): 모든 도메인 컨트롤러

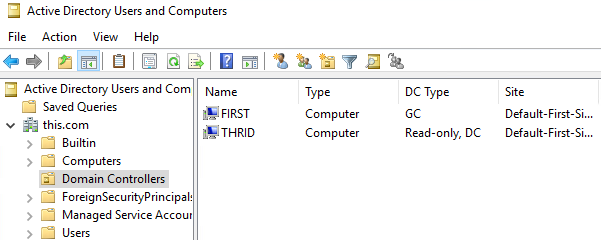

확인1. First Server에 접속하여, 추가된 DC를 확인한다. (638Page)

서버관리자 > Active Directory 사용자 및 컴퓨터 > this.com > Domain Controller

First의 경우 : GC

Third의 경우 : 읽기전용 DC

확인2. 일본사용자 (일본지사 쪽 단말)는 DNS를 Third로 설정하여 사용한다.

LAB03 서울 본사에서 부산 지사, 일본 지사의 Server를 관리 (639 Page)

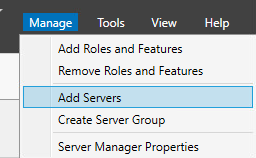

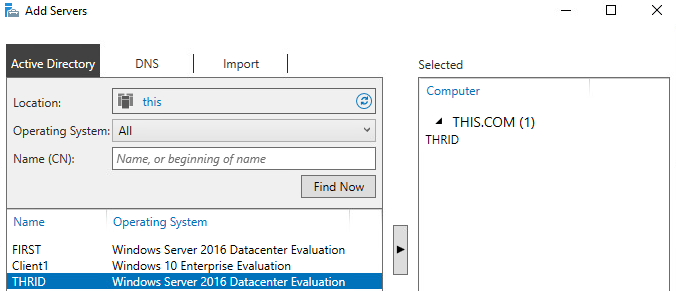

문제1. 서울지사의 Domain Controller (FIRST WIN2016)에 다른 DC를 등록 하세요.

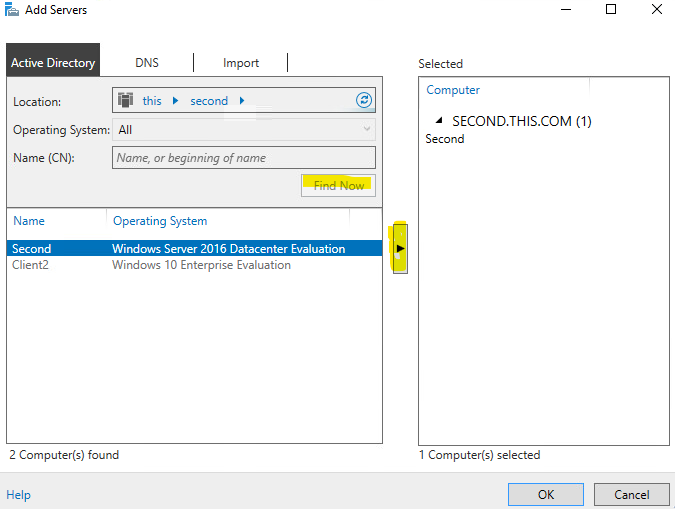

서버관리자 > 관리(M) > 서버 추가 > Active Directory > this > second를 통해 부산지사의 DC를 등록 합니다.

서버관리자 > 관리(M) > 서버 추가 > Active Directory > this를 통해 일본 지사의 DC를 등록 합니다.

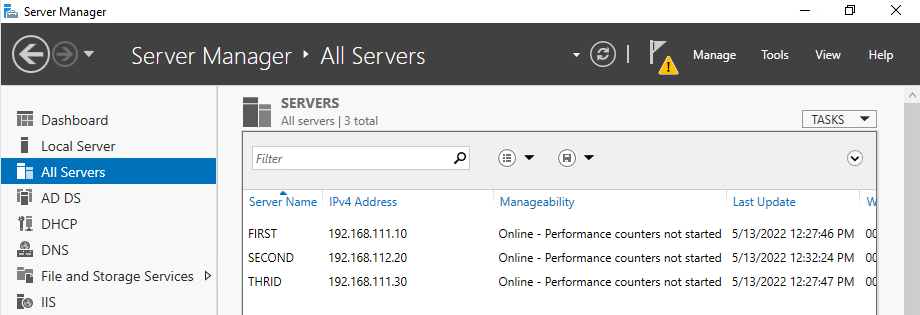

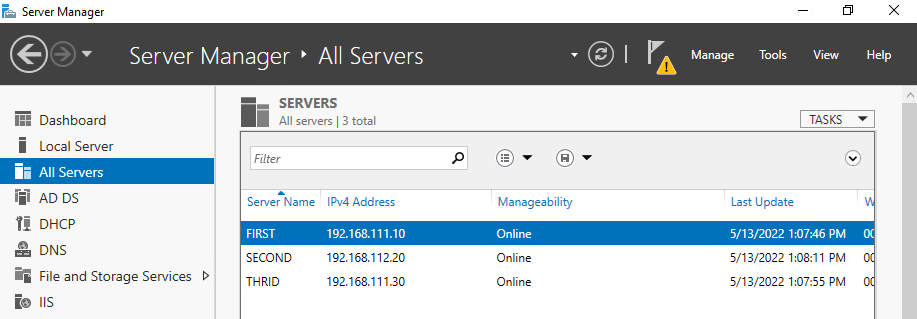

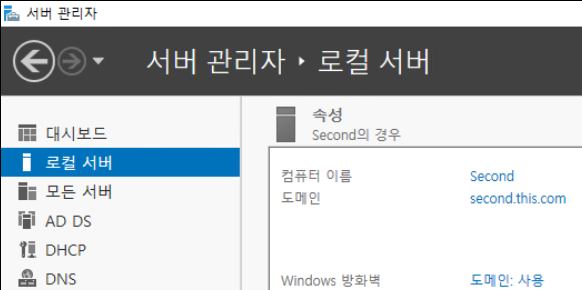

확인1. 설정 후 "모든 서버"에서 SECOND DC, THIRD DC가 등록되어 있는 것을 확인 합니다.

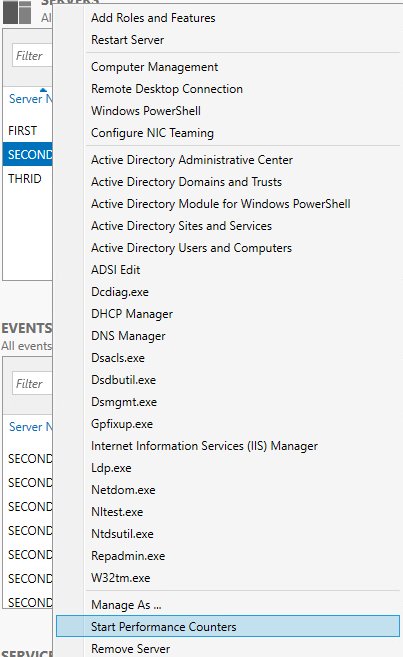

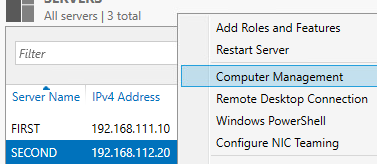

확인2. SECOND Server를 클릭하여, SECOND Server의 설정을 FIRST에서 진행합니다.

문제2. SECOND, THIRD에 외부에서 관리가 가능하도록 설정 합니다.

(아래의 설정을 SECOND, THIRD에서 각각 설정 합니다.)

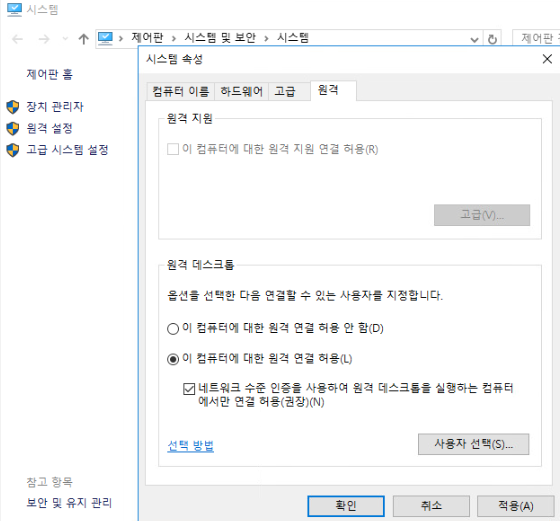

원격 설정 허용

시작 > 시스템 < 원격 설정 < 이 컴퓨터에 대한 원격 연결 허용(L)

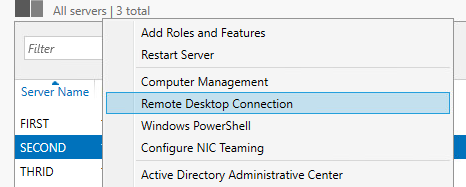

원격 데스크톱 연결 접속하기

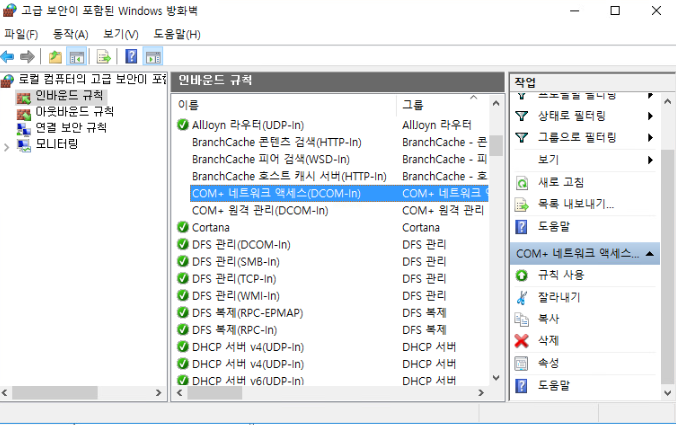

windows 방화벽에서 com+ 네트워크 액세스 규칙을 사용한다.

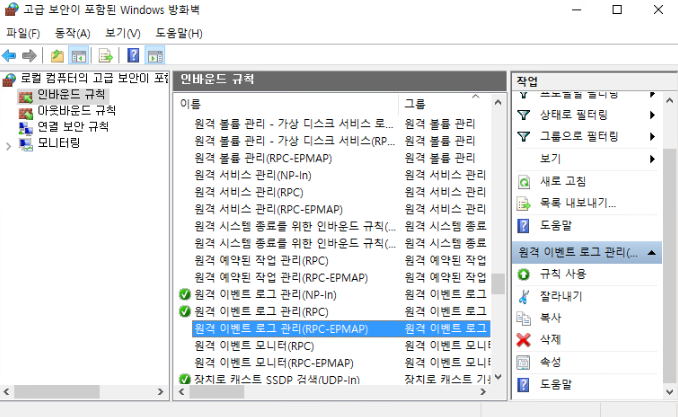

원격 이벤트 로그 관리에서 NP-In, RPC, RPC-EPMAP의 규칙을 사용한다.

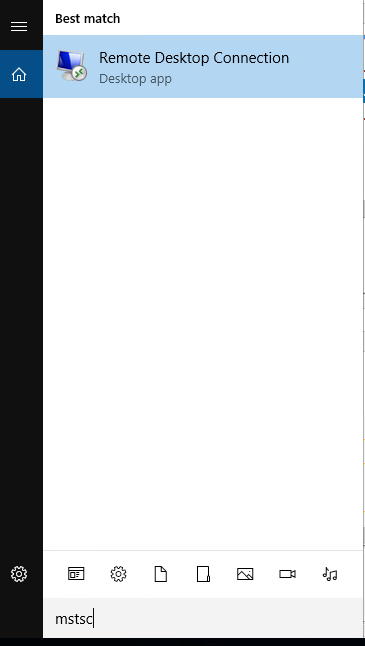

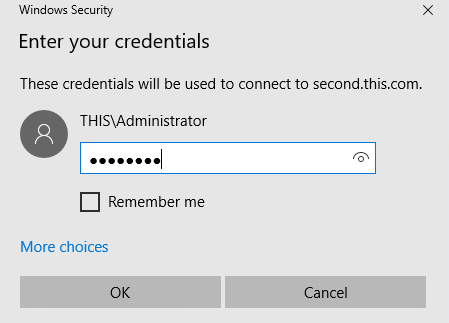

MSTSC = 원격 데스크톱 연결에 들어간다.

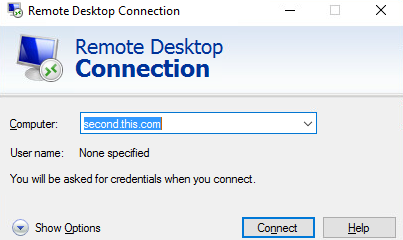

second.this.com에 로그인한다.

default value 비밀번호를 입력해준다.

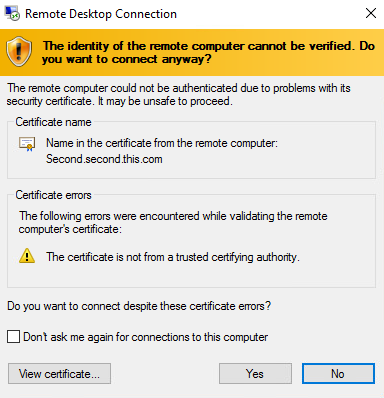

인증서를 yes해준다.

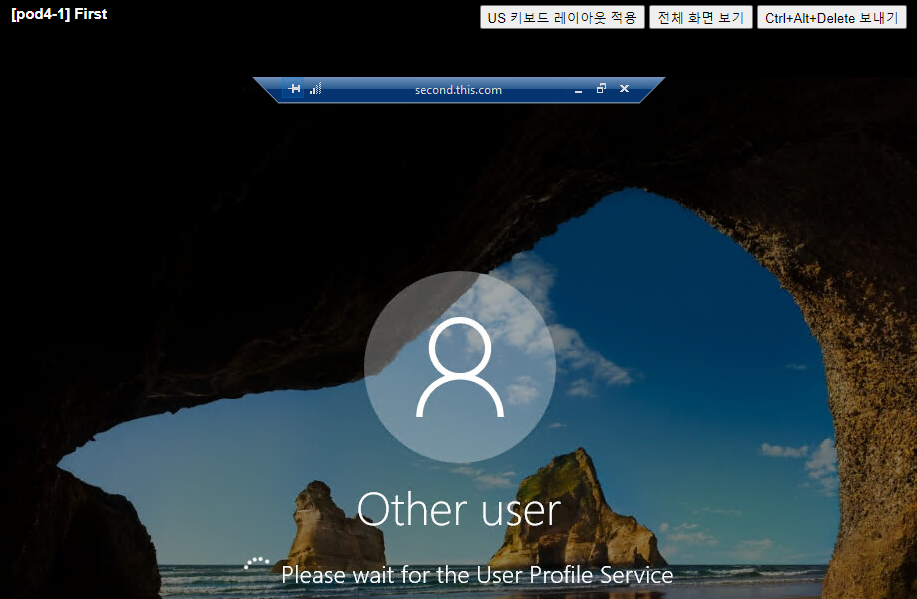

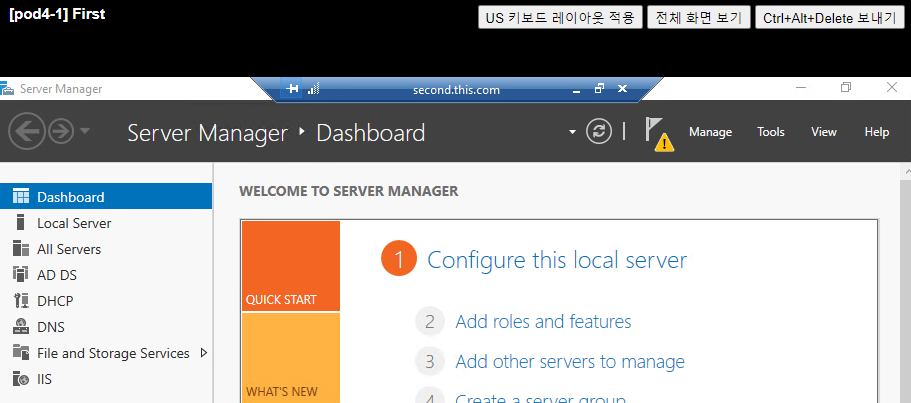

로그인 결과

Domain 사용자 계정 및 조직 구성

계정은

1. 로컬 사용자 계정

2. 도메인 사용자 계정 (Active Directory에 접근 가능)

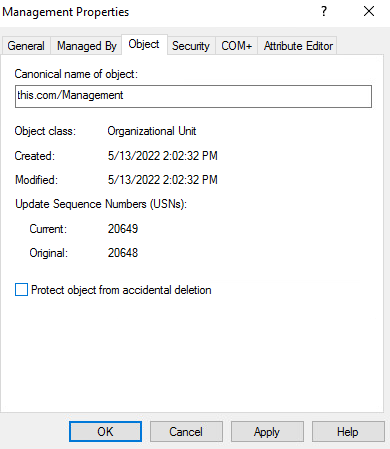

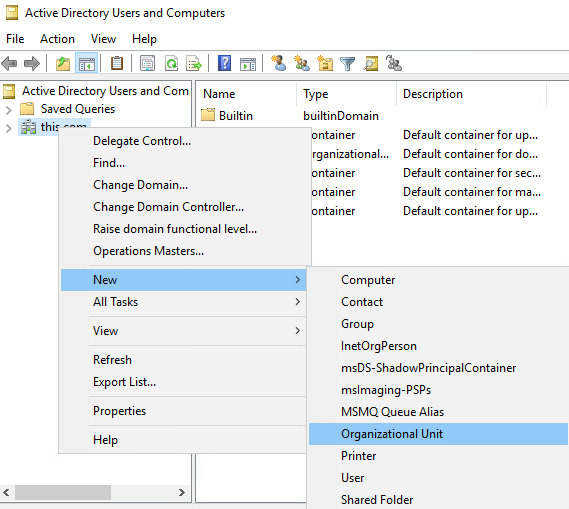

-> Active Directory의 조직(사용자) 구성 단위를 "OU"(Organization Unit)라고 한다.

LAB01 사용자에 대한 정보 변경 및 OU 생성 및 삭제

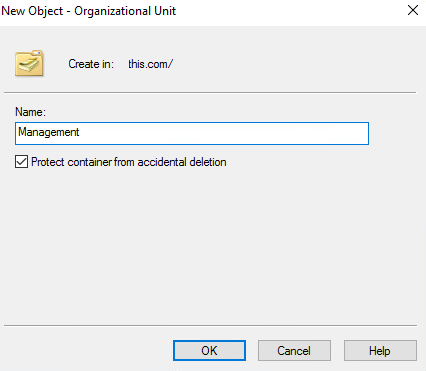

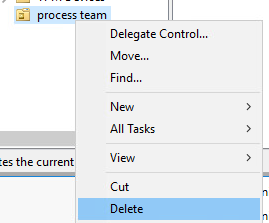

문제1. 공정팀 OU를 생성 및 삭제한다.

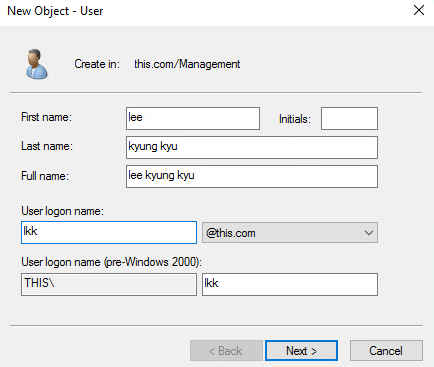

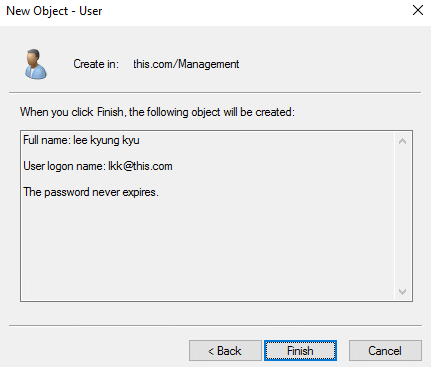

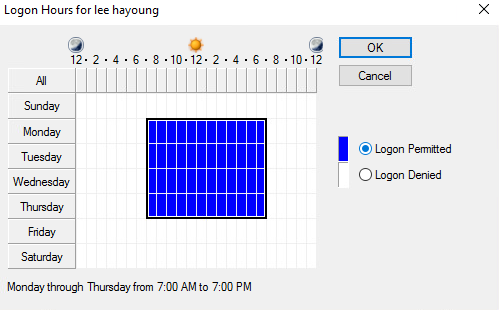

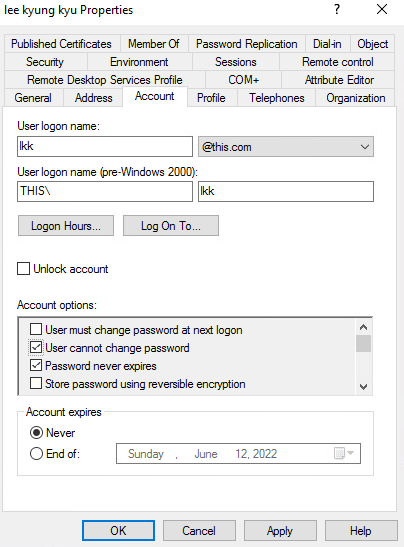

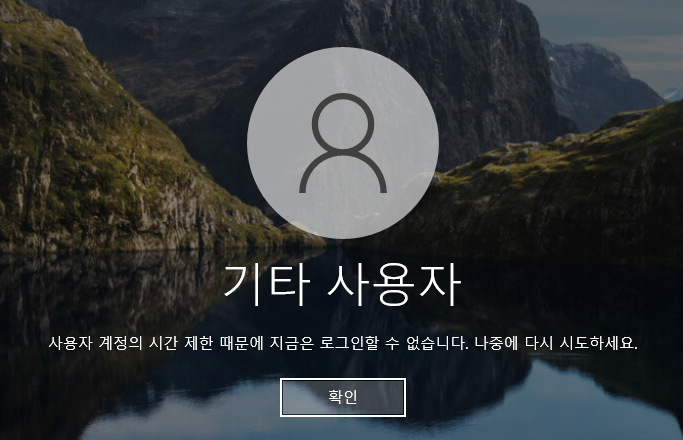

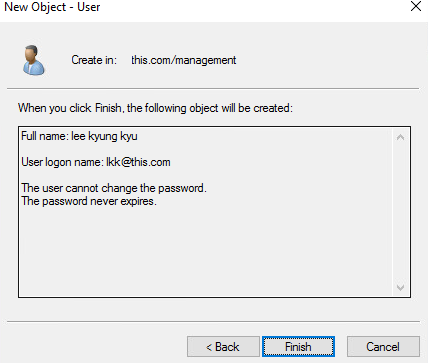

문제2. 관리부 OU에 아래의 사용자를 생성하고, 업무시간에만 접속이 가능하도록 정책을 변경한다.

-

이경규, lkk@this.com

-

월~금 09~11, 13~18시만 접속 허용

-

임의의 주소, 전화번호를 적용

계정 > 로그온 시간(L)

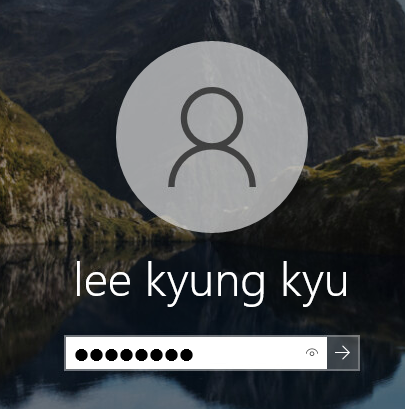

확인1. 이경규 사용자 접속이 안되는 것을 확인한다.

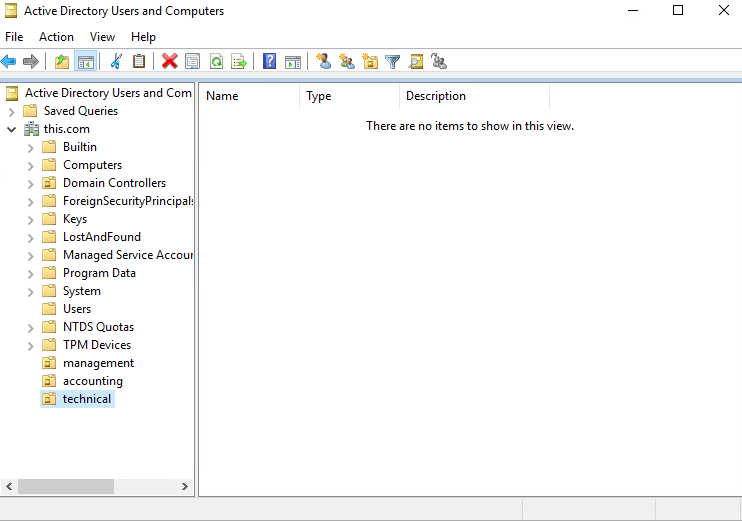

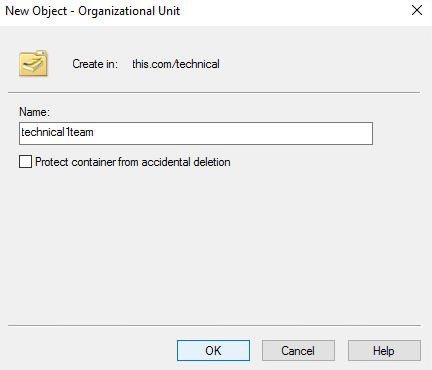

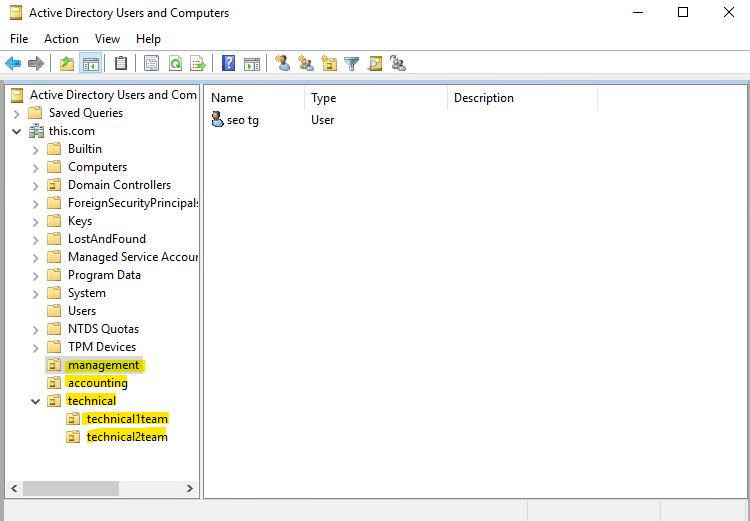

문제3. FIRST Server에 아래와 같은 3개의 OU 구성합니다.

관리부, 회계부, 기술부

문제4. 기술부 OU안에, 다시 기술1팀, 기술2팀의 OU를 구성합니다.

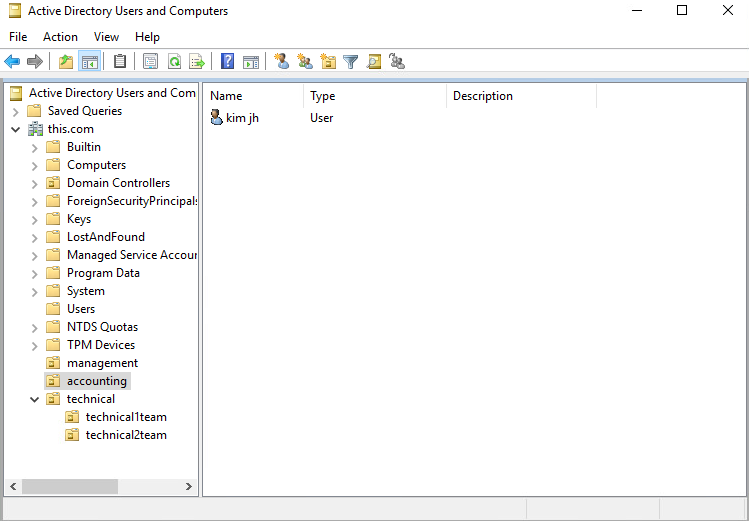

문제5. 각각의 OU안에 사용자를 설정합니다.

기술1팀 : 안성기(skann), 기술2팀 : 박중훈 (jhpark)

관리부 : 서태지(tgseo)

회계부 : 김장훈(jhkim)

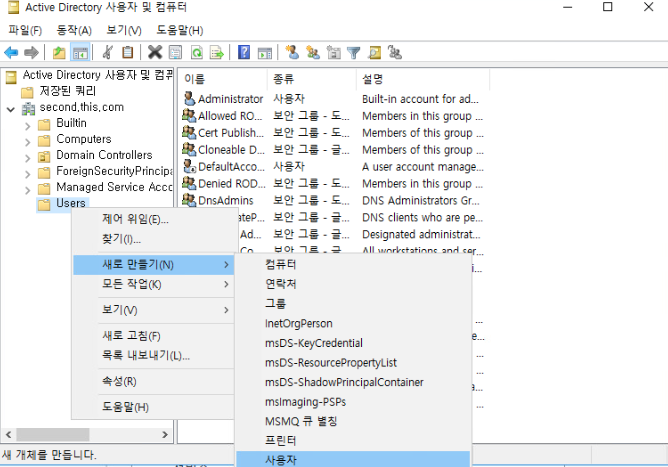

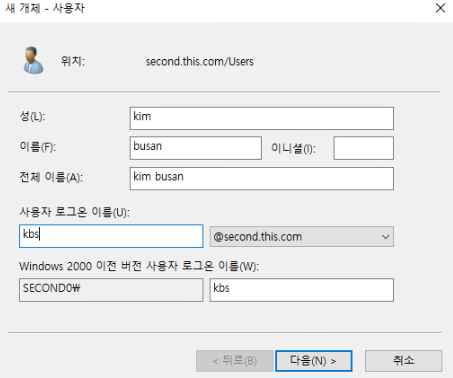

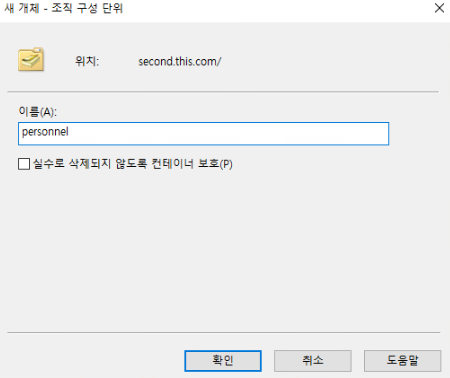

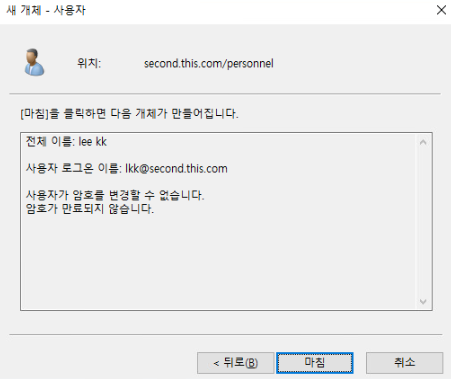

문제6. SECOND Server 아래의 OU를 구성하고, 사용자를 생성합니다.

인사팀 : 이경규 (kklee)

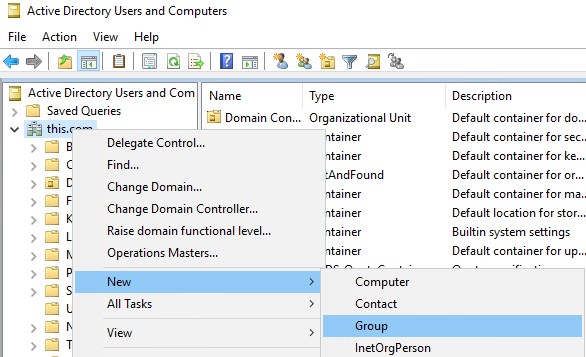

OU가 아닌 Group을 생성합니다. Domain Controller에서 생성합니다.

Group을 생성시에, Group 범위를 지정합니다. (글러벌, 도메인로컬, 유니버설)

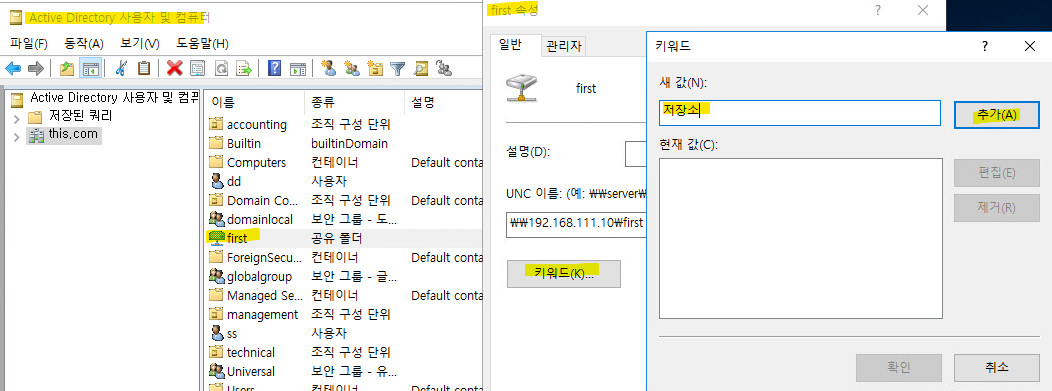

생성한그룹에, 사용자및 자원을 포함합니다. (자원은 공유폴더 입니다.)

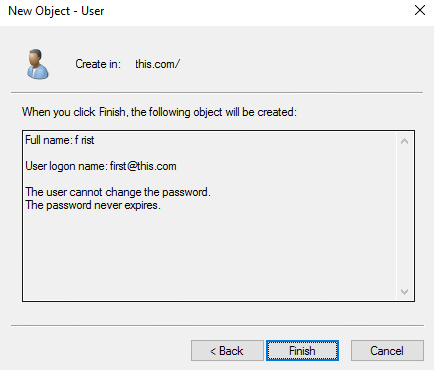

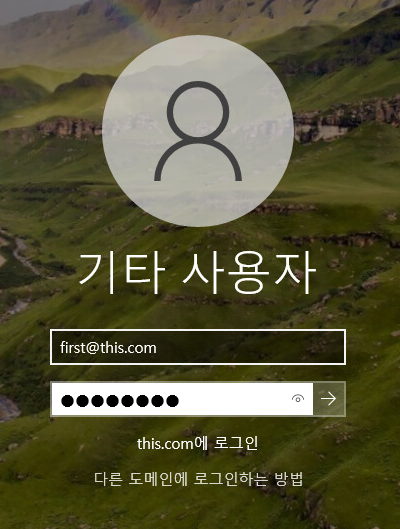

STEP1. this.com의 domain에 TEST 사용자 "first@this.com"를 생성합니다.

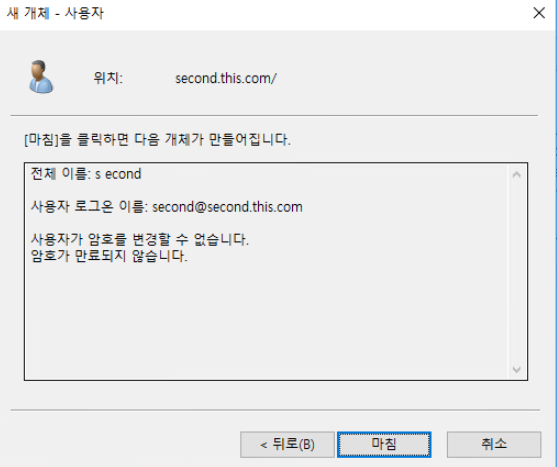

STEP2. second.this.com의 domain에 TEST사용자 "second@second.this.com"를 생성합니다.

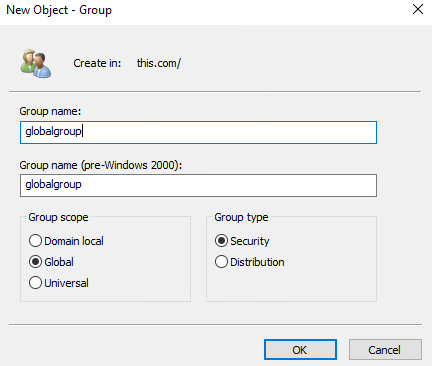

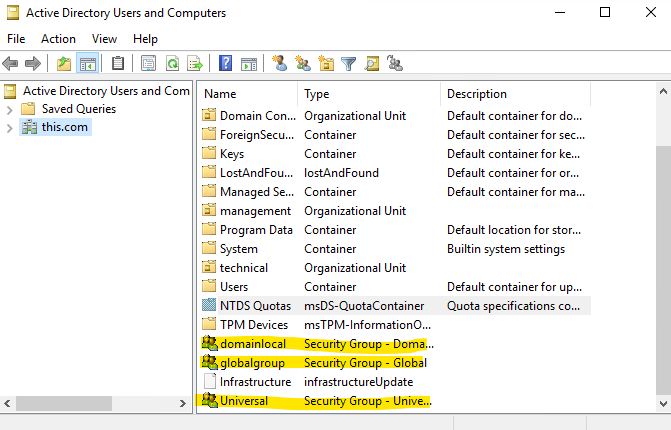

STEP3. this.com의 DC에 3개의 Group을 생성합니다. "글러벌그룹, 도메인로컬그룹, 유니버설그룹"

그룹범위는 그룹이름과 동일하게 지정합니다.

(특정 사용자를 TEST를 위하여, 특정 group에 포함하면서 TEST를 진행합니다.)

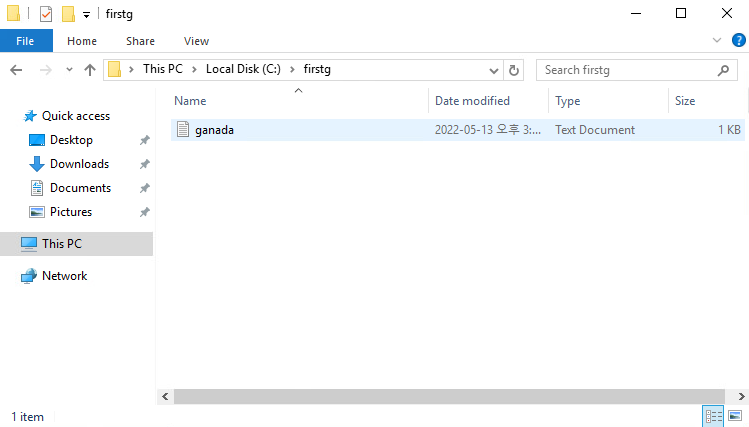

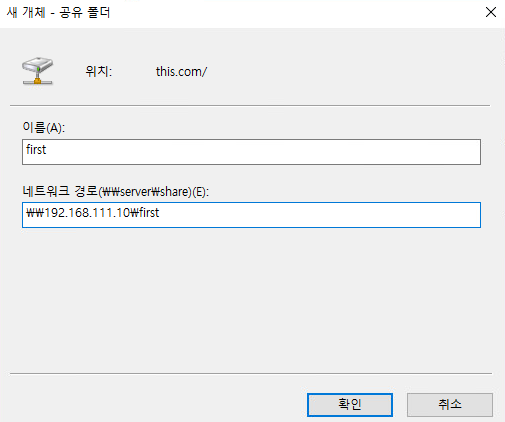

STEP4. FIRST Server에 "FIRST자원" 폴더를 생성하고, 공유합니다.

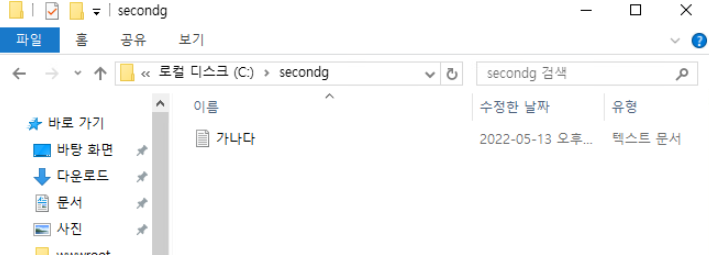

STEP5. SECOND Server에 "SECOND자원" 폴더를 생성하고, 공유합니다.

(공유 폴더에 TEST를 위하여, 특정 group에 접속을 허용하면 TEST를 진행합니다.)

TEST1. (글러벌 그룹의 동작 방식을 확인합니다.) (669Page 참고)

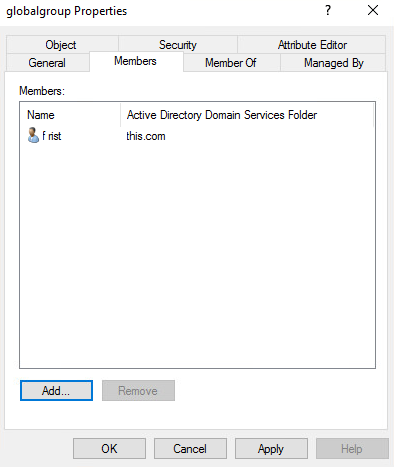

****FIRST Server에서 생성한 글러벌 그룹에, 아래의 2사용자를 포함합니다. ****

STEP1. this.com의 사용자인 "first@this.com"을 this.com의 글러벌그룹에 포함합니다. >>> this.com (DC)

STEP2. second.this.com의 사용자인 "second@second.this.com"을 this.com의 글러벌그룹에 포함합니다. >>> this.com (DC)

(포함안됨) >> 글러벌 그룹에는 다른 도메인 사용자가 포함안됨 !!!

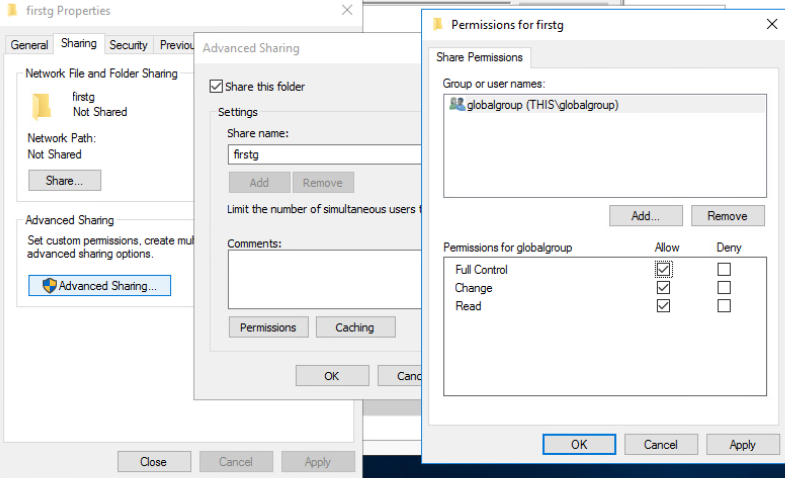

**** FIRST Server에 생성한 공유 폴더에서 아래의 작업을 진행합니다. ****

STEP3. this.com의 공유폴더의 권한에, >> 글러벌그룹을 지정합니다. >>> FIRST Server

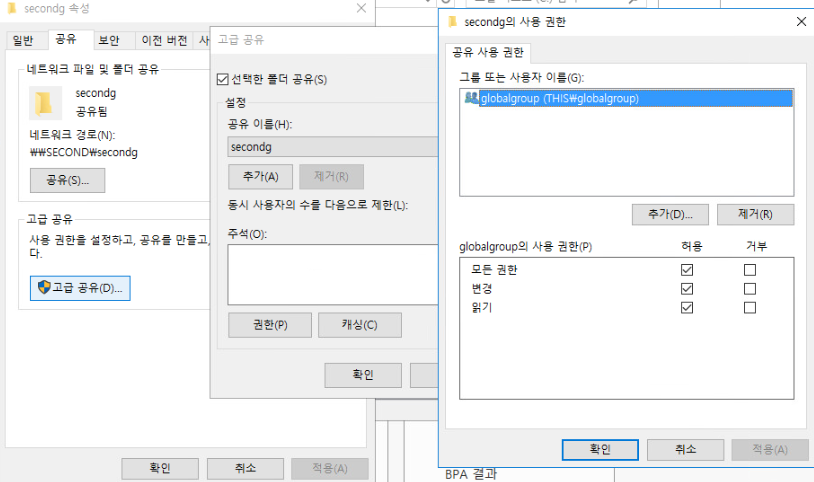

**** Second Server에 생성한 공유 폴더에서 아래의 작업을 진행합니다. ****

STEP4. second.this.com의 공유폴더의 권한에 >> 글러벌그룹을 지정합니다. >>> SECOND Server

- WIN10(first@this.com으로 접속합니다.)

확인1. first사용자의 경우, (this.com, second.this.com의 공유폴더에 접근이 가능)

STEp 5. 공유 폴더를 AD 검색에서 찾을 수 있도록 등록한다.

\\192.168.111.10으로 공유폴더 접속확인

\\192.168.112.20으로 공유폴더 접속확인

확인2. second 사용자의 경우, 그룹에 포함이되지 않는다.

확인3. 글러벌 그룹의 경우,

- 사용자는 자신의 Domain 사용자만 가입이 가능

- 그러나 다른 Domain의 Resource도 접근가능

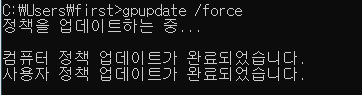

정책 적용 후, Server에서 새로고침 **

정책 적용 후, Client CMD에서 gpupdate /force

TEST2. (도메인 로컬 그룹의 동작 방식을 확인합니다.)

STEP1. TEST1의 정책을 삭제합니다.

- 글러벌그룹에 있는 사용자를 제거합니다. (중복으로 그룹에 속하면, 2개의 정책이 모두 적용됩니다.)

STEP2. this.com의 도메인로컬 그룹에, first사용자와, second사용자를 모두 등록합니다.

이전 TEST에서는 second 사용자가 등록되지 않음 (하지만, 글러벌 그룹에는 등록됨)

STEP3. FIRST Server, SECOND Server의 공유폴더에 권한을 >> 도메인로컬그룹을 지정합니다.

(이전 권한은 삭제) >> 지정안됨 !!!

확인1. first@this.com의 사용가가 WIN10(1)에 접속하면, >>> FIRST Server의 공유폴더만 접근이 가능합니다.

(SECOND Server의 공유폴더는 접근이 안됨)

확인2. second@second.this.com의 사용가가 WIN10(2)에 접속하면, >>> FIRST Server의 공유폴더만 접근이 가능합니다.

(SECOND Server의 공유폴더는 접근이 안됨)

TEST3. ( 유니버셜 그룹의 동작 방식을 확인합니다.)

STEP0. 기존의 도메인로컬 그룹에 있는 사용자를 삭제합니다,

>> first, second를 삭제합니다.STEP0. FIRST의 공유폴더의 권한을 "도메인로컬"을 삭제합니다.

STEP1. first@this.com의 사용자를 유니버셜 그룹에 가입시킵니다. (FIRST에서 작업)

STEP2. second@second.this.com의 사용자를유니버셜 그룹에 가입시킵니다. (FIRST에서 작업)

STEP3. FIRST자원에 유니버셜 그룹에 (권한)가입합니다. (FIRST에서 작업)

STEP3. SECOND자원에 유니버셜 그룹에 (권한)가입합니다. (SECOND에서 작업)

확인1. FIRST Domain 사용자의 경우, 유니버셜 그룹에 가입되면, FIRST, SECOND의 모든 허용된 자원 사용가능

WIN10(1)에 FIRST로 접속후, >> \192.168.111.10, \192.168.111.20 (모두접속확인)

확인2. SECOND Domain 사용자의 경우, 유니버셜 그룹에 가입되면, FIRST, SECOND의 모든 허용된 자원 사용가능

WIN10(2)에 SECOND로 접속후, >> \192.168.111.10, \192.168.111.20 (모두접속확인)

정책 적용 후, Server에서 새로고침 **

정책 적용 후, Client CMD에서 gpupdate /force

1. 물리적인 ESXI에 있는 VM을 아래와 같이 자신의 조별 IP를 설정하고, ESXI에 연결된 Swtich를 L3 Switch로 설정하여,

VM에서 192.168.18.1로 통신이 되도록 설정합니다.

또한 다른조의 VM으로도 통신이 되도록 설정합니다. !!!! 도전과제!! >> 192.168.18.1 >> VLAN18

Pod1 >> VM (192.168.10.100) >> VLAN10

Pod2 >> VM (192.168.20.100) >> VLAN20

Pod3 >> VM (192.168.30.100) >> VLAN30

Pod4 >> VM (192.168.40.100) >> VLAN40

Pod5 >> VM (192.168.50.100) >> VLAN50

#copy run flash:/configback.cfg

#wr