LAB GPO 실습

- Default로 가지고 있는, 모든 사용자에게 적용되는 Group Policy도 있음

예제1. Active Directory 사용자의 Password 정책을 적용하여, 모든 사용자에게 적용합니다.

문제2. 생성된 Password Security 정책을 인사팀 사용자에게 적용합니다.

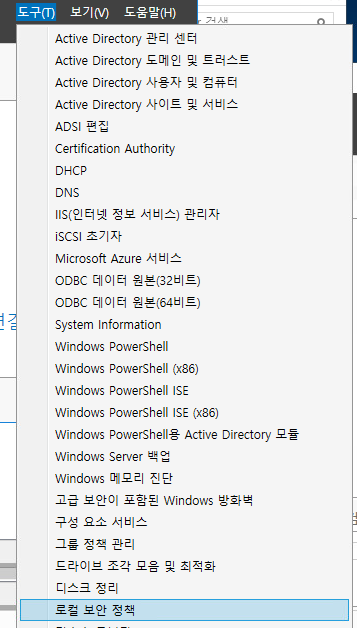

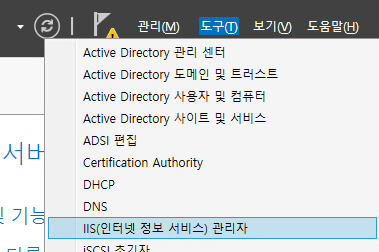

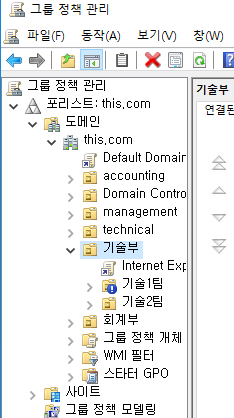

서버관리자 > 도구 > 그룹정책 관리를 실행합니다.

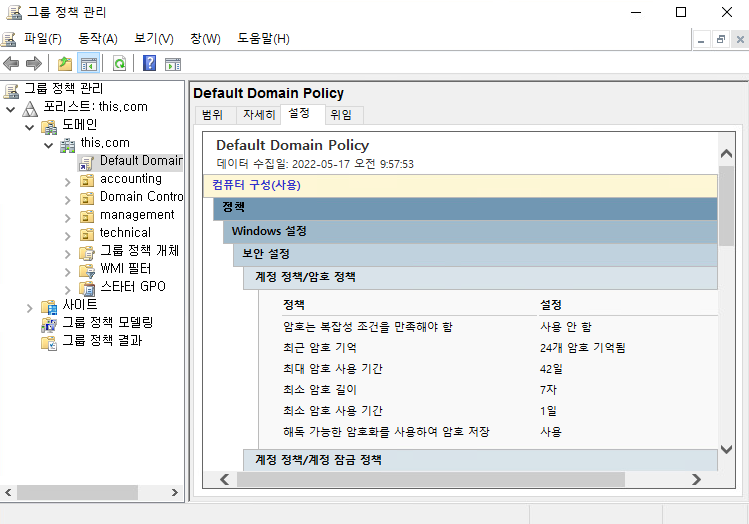

Default Domain Policy > 설정 > 보안 설정 > 계정 정책 / 암호 정책 > 마우스 오른쪽 "편집" >

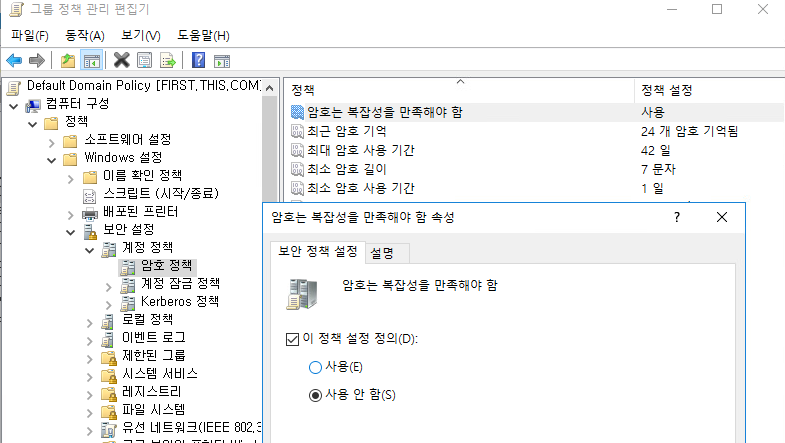

그룹 정책 관리 편집기 > 컴퓨터 구성 > 정책 > Windows 설정 > 보안 설정 > 계정 정책 >암호 정책 > 사용안함

도구- 로컬보안정책 실행

포리스트 - 도메인 - this.com - Default Domain Policy - 계정 정책/암호 정책 확인

Default Domain Policy 우클릭 - 편집

컴퓨터구성 - 정책 - windows 설정 - 보안설정 - 계정정책 - 암호정책 - 암호는 복잡성을 만족해야함 - 사용안함

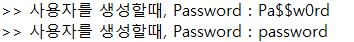

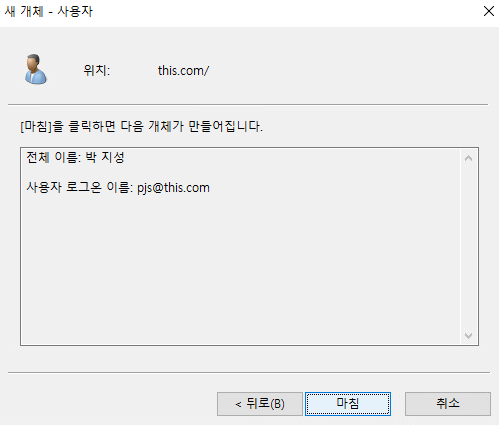

확인1. 새로운 계정을 생성하여, 정책이 적용되었는지, 기본 password가 적용되는 것을 확인합니다.

박지성 PW가 password로 편하게 만들어지는 것을 확인한다.

Group Policiy를 생성하여, 특정 OU에 적용하는 방식 (700Page)

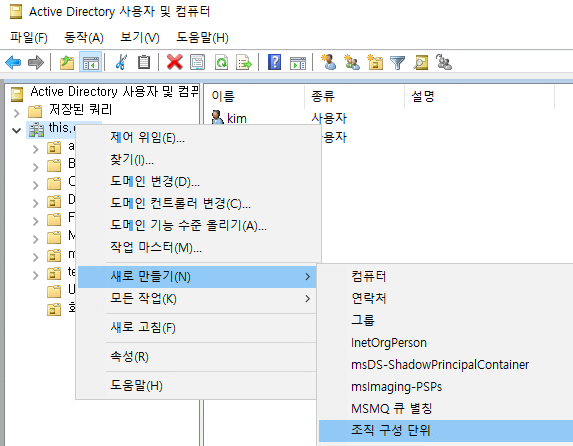

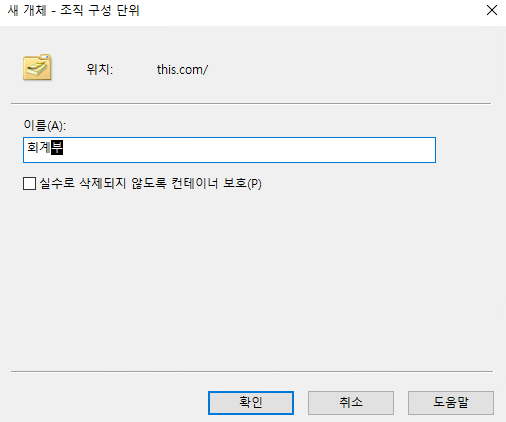

사전작업 : FIRST에 회계부 OU를 생성하고, 사용자로 김장훈(jhkim), 서태지(tjseo) 생성합니다.

예제1. "회계부" OU의 직원들은 Active Directory Join시에, "제어판"은 사용하지 못하도록 적용합니다.

STEP1. 정책을 생성한다.

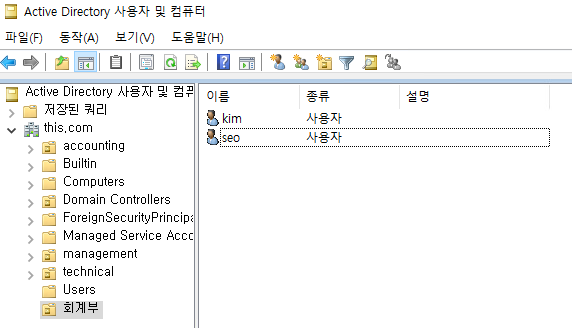

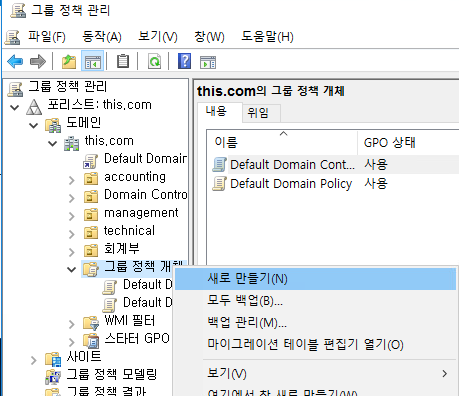

서버관리자 > 도구 > 그룹정책 관리 를 실행합니다.

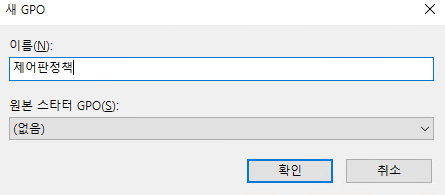

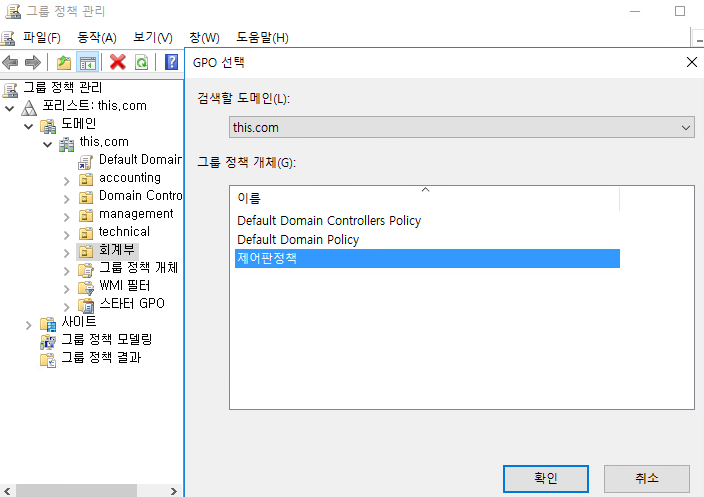

this.com > 그룹 정책 개체 > 새로 만들기 > 이름 (제어판 제어 정책)

생성한 "제어판 제어 정책" 마우스 오른쪽 클릭 > 편집

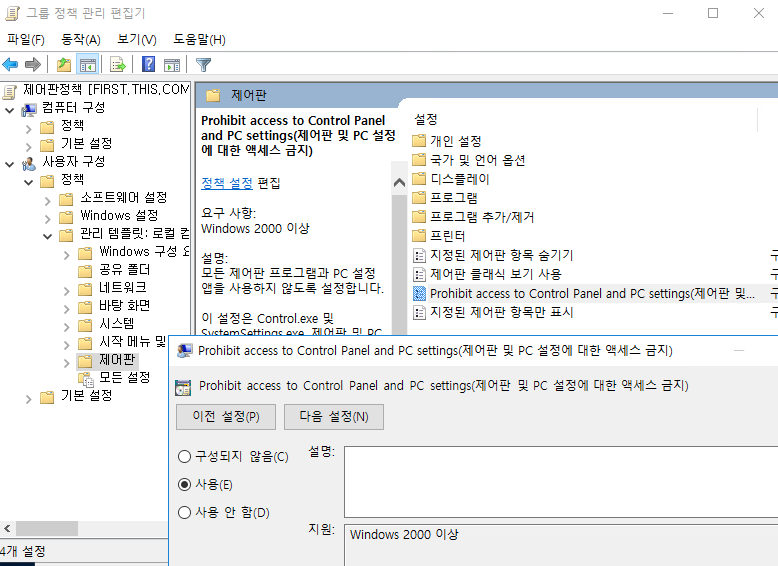

사용자 구성 < 정책 < 관리 템플릿 < 제어판 < Prohibit access to Control Panel and PC settings < 사용

STEP2. 생성한 정책을 회계부 OU의 직원들에게 적용한다

서버관리자 > 도구 > 그룹정책 관리를 실행합니다.

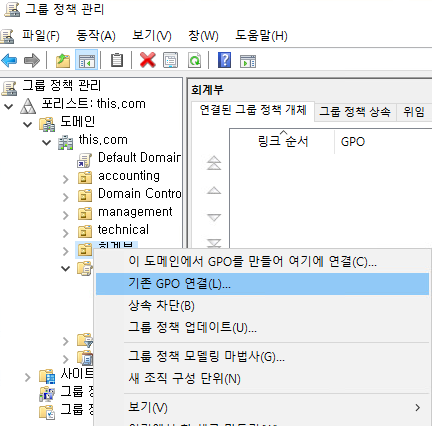

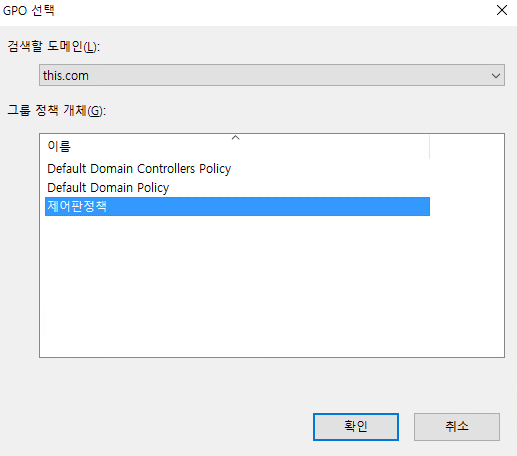

회계부 > 마우스 오른쪽 클릭 > 기존 GPO 연결(L) > 위에서 생성한 "제어판 제어 정책" 적용

확인1. WIN10(1)에 회계부 OU안에 있는 사용자, 김장훈으로 접속하여, 제어판이 사용되지 않는것을 확인합니다.

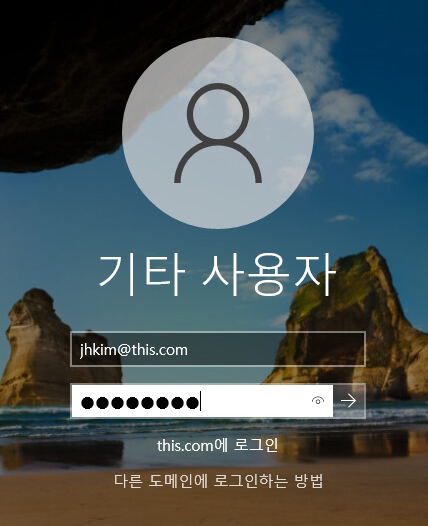

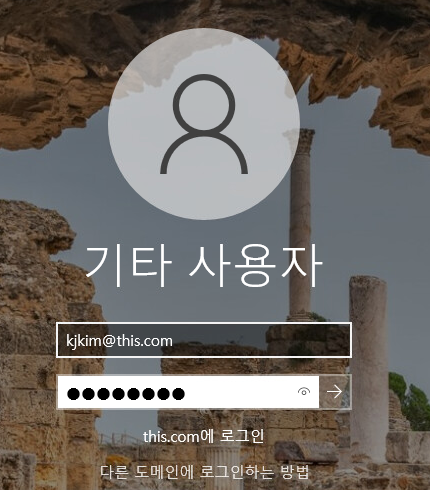

김장훈으로 접속한다.

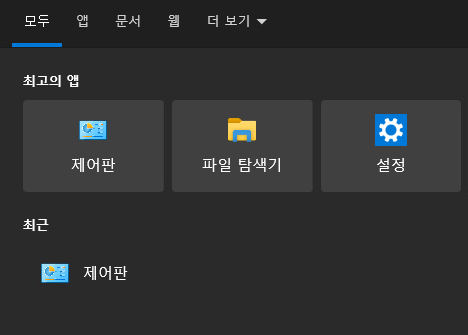

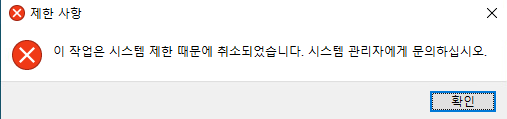

제어판에 접속한다.

제어판이 사용이 되지 않는 것을 확인한다.

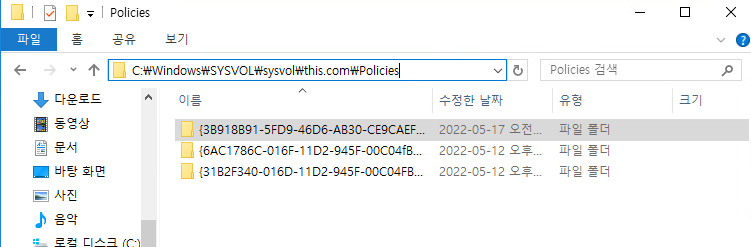

확인2. 생성한 그룹 정책은 아래의 폴더에 저장되는 것을 확인합니다.

C\Windows\SYSVOL\sysvol\this.com\Policies\

First 서버에서 SYSVOL\sysvol\this.com\Policies에서 다음과 같이 폴더를 확인할 수 있다.

STEP3. 추가 정책을 적용한다. GPO 생성을 위하여, 아래로 이동한다.

서버관리자 > 도구 > 그룹정책관리 실행

그룹 정책 개체 > 새로 만들기 > 이름(제어판 제어 정책)

생성한 "제어판 제어 정책" 우클릭 > 편집

- 사용자 구성 > 정책 < 관리 템플릿 < 제어판 < Prohibit access to Control Panel and PC settings < 사용

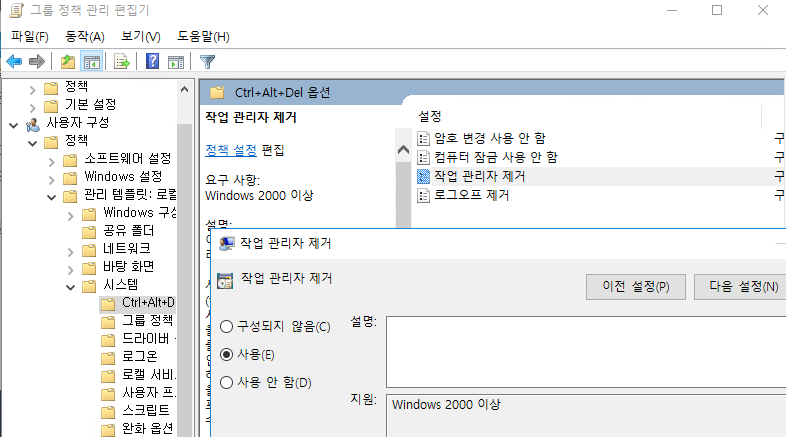

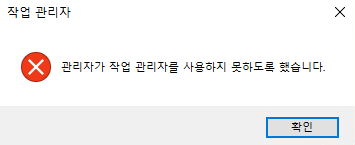

- 사용자 구성 > 정책 < 관리 템플릿 < 시스템 < Ctrl + Alt + Del 옵션 < 작업관리자 제거 < 사용

STEP4. 생성한 GPO를 특정 사용자에게 적용

서버관리자 > 도구 > 그룹정책 관리

회계부 > 우클릭 > 기존 GPO 연결(L) > 위에서 생성한 "제어판 제어 정책" 적용

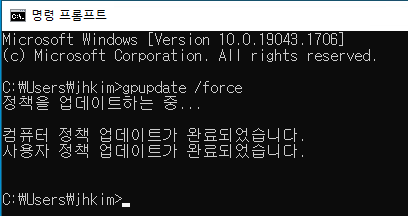

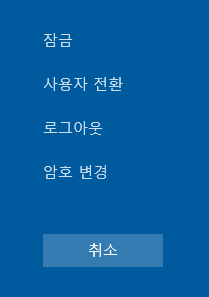

확인1. 회계부에 속해있는 사용자가, AC에 조인하면, Ctrl + Alt + Del key나, 제어판 사용이 안됨을 확인한다.

(새로고침, 사용자 PC gpupdate /force)

Client에 김장훈 계정으로 접속하여 cmd gpupdate /force

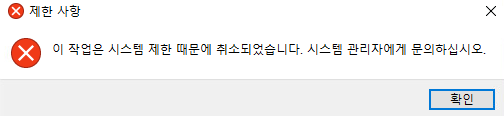

제어판 사용 제한 확인

작업 관리자(Ctrl + Alt + Del) 사용 제한 확인

or Ctrl + Alt + Del

작업관리자가 사라진 것을 확인한다.

그룹 정책 상속 (707Page)

복습

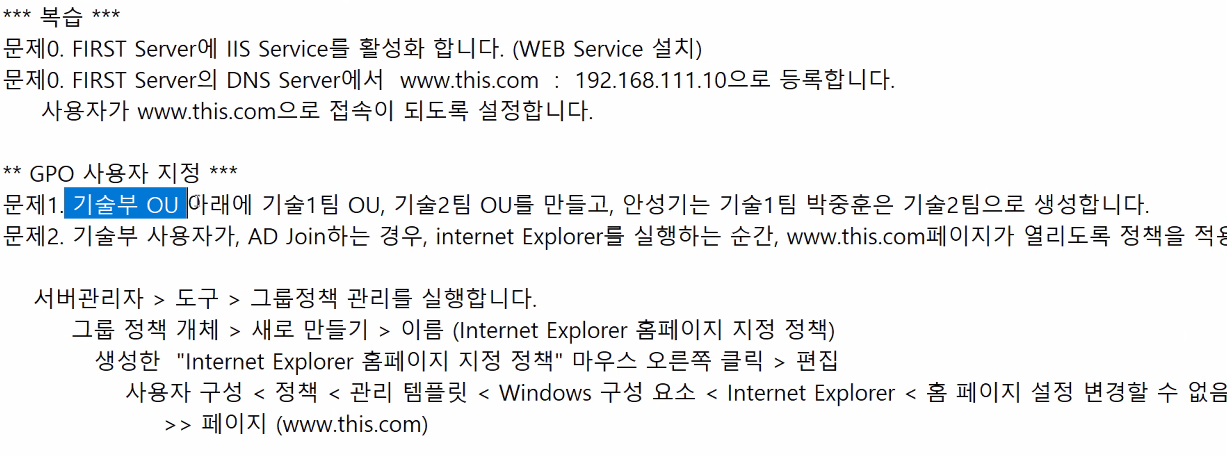

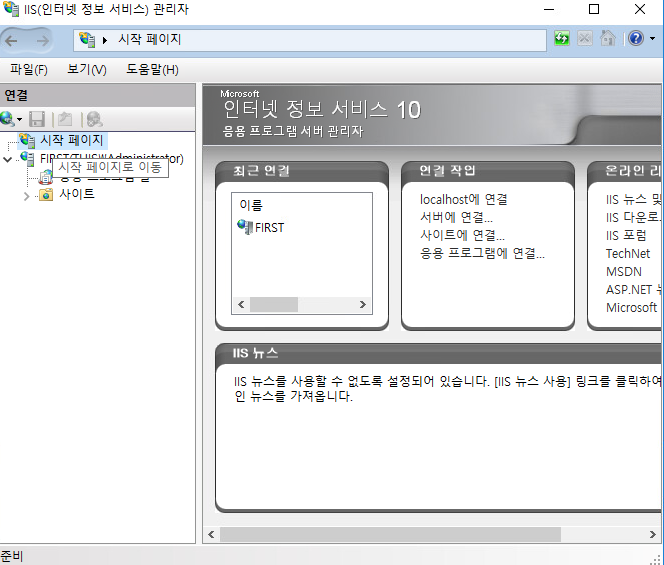

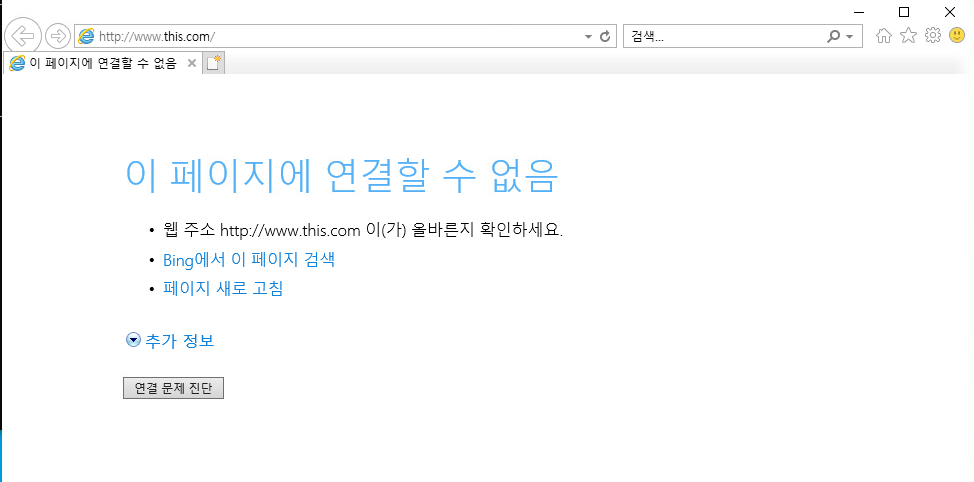

문제0. FIRST Server에 IIS Service를 활성화 합니다. (WEB Service 설치)

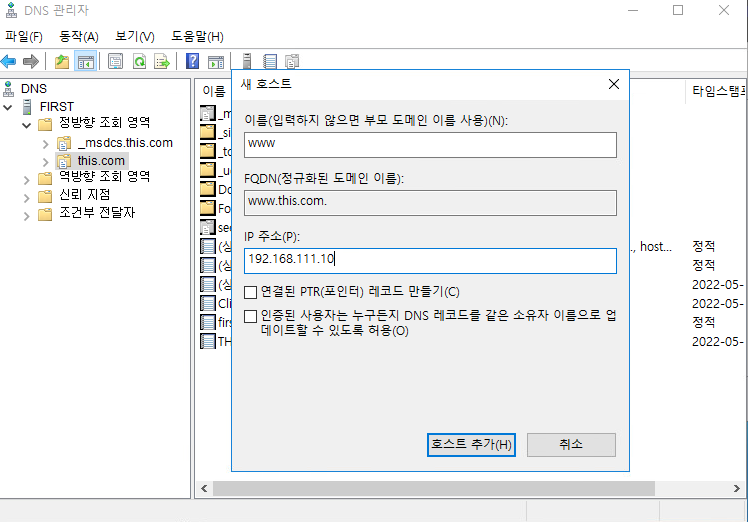

문제0. FIRST Server의 DNS Server에서 www.this.com : 192.168.111.10으로 등록합니다.

사용자가 www.this.com으로 접속이 되도록 설정합니다.

GPO 사용자 지정

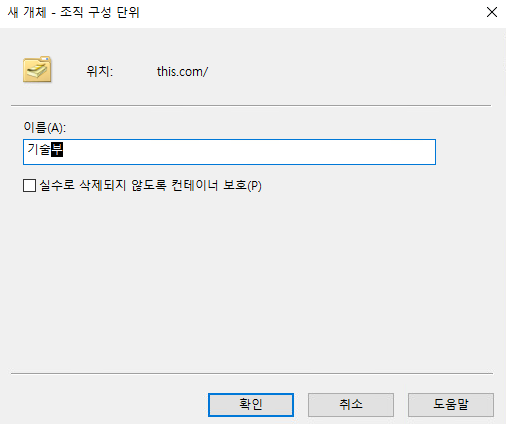

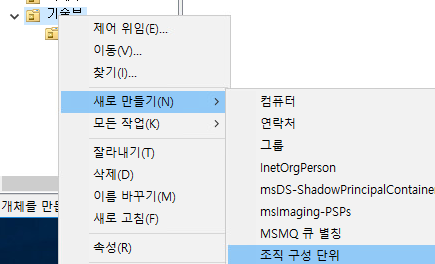

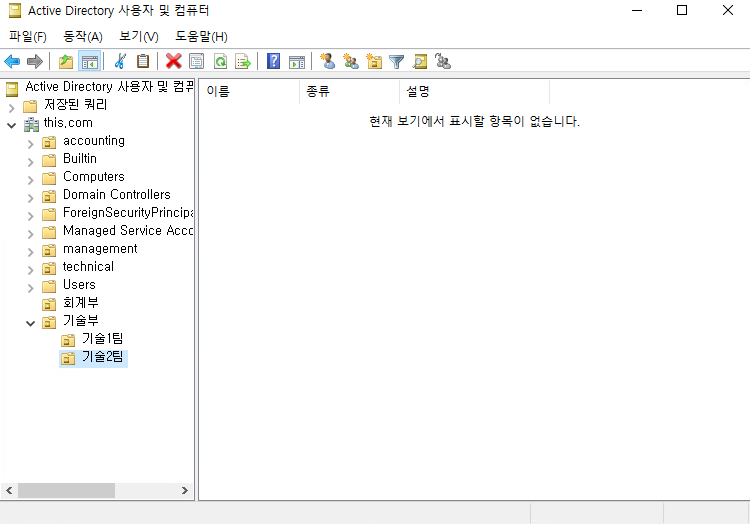

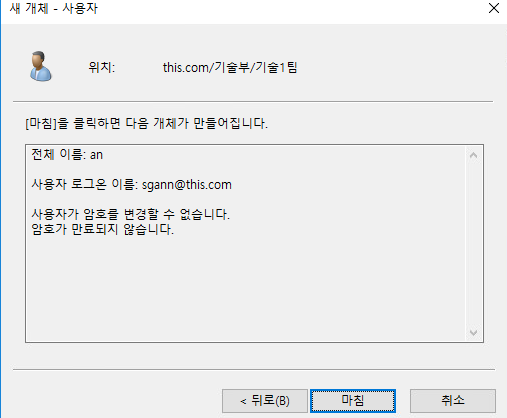

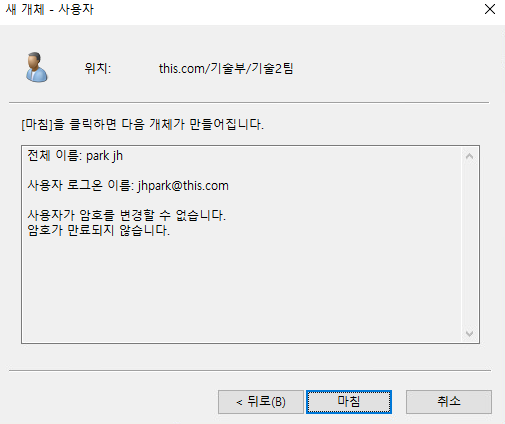

문제1. 기술부 OU 아래에 기술1팀 OU, 기술2팀 OU를 만들고, q박중훈은 기술1팀 안성기는 기술2팀으로 생성합니다.

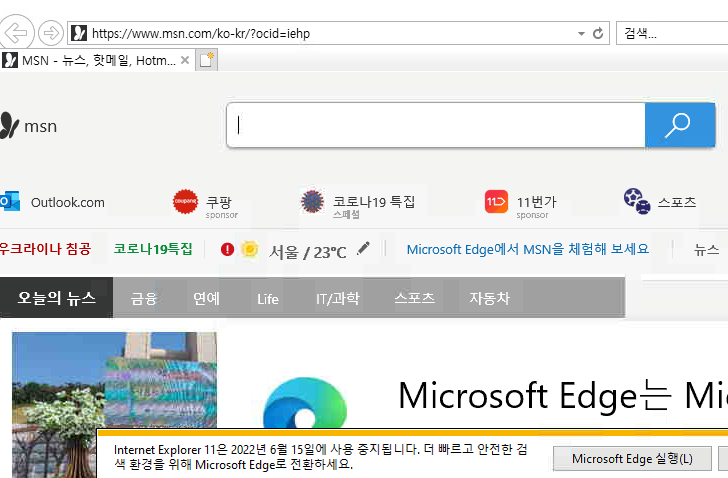

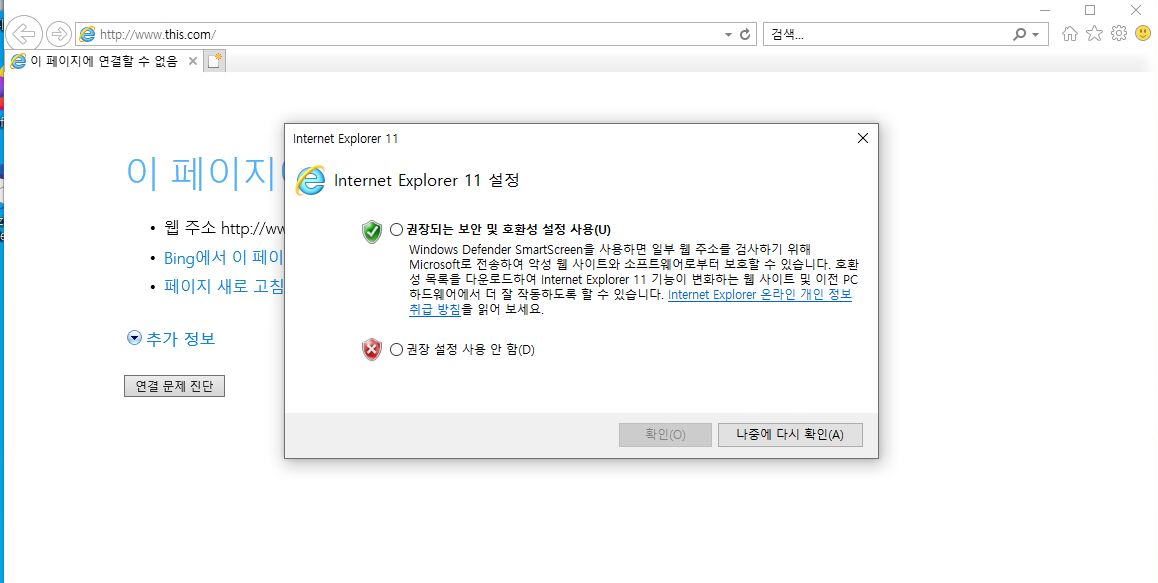

문제2. 기술부 사용자가, AD Join하는 경우, internet Explorer를 실행하는 순간, www.this.com페이지가 열리도록 정책을 적용합니다.

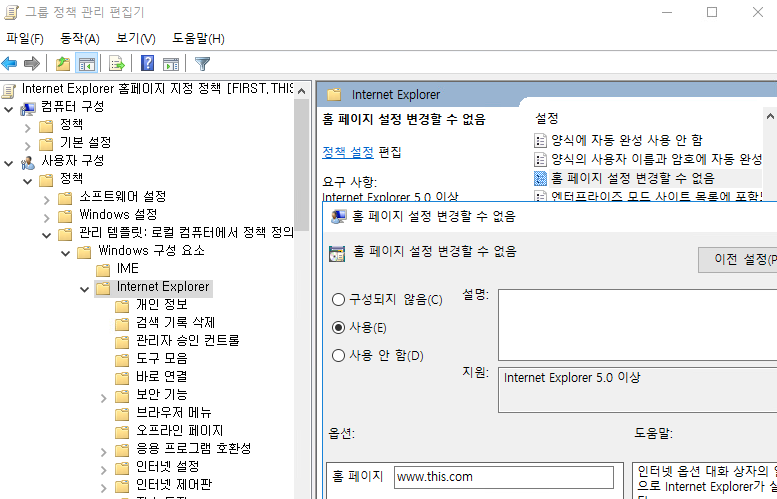

- 서버관리자 > 도구 > 그룹정책 관리를 실행합니다. (708 Page)

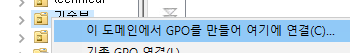

- 그룹 정책 개체 > 새로 만들기 > 이름 (Internet Explorer 홈페이지 지정 정책)

- 생성한 "Internet Explorer 홈페이지 지정 정책" 마우스 오른쪽 클릭 > 편집

- 사용자 구성 < 정책 < 관리 템플릿 < Windows 구성 요소 < Internet Explorer < 홈 페이지 설정 변경할 수 없음 < 정책 설정 < 사용

- 페이지 (www.this.com)

문제3. 위에 설정한 정책이 적용될 범위를 기술부로 지정합니다.

서버관리자 > 도구 > 그룹정책 관리를 실행합니다.

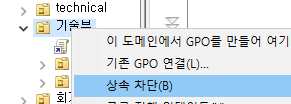

기술부 > 마우스 오른쪽 클릭 > 기존 GPO 연결(L) > 위에서 생성한 "Internet Explorer 홈페이지 지정 정책" 적용

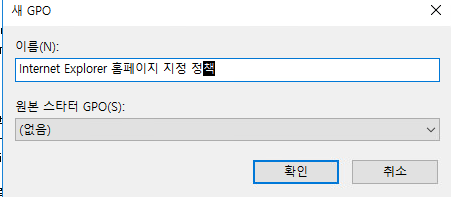

문제4. 기술 1팀의 경우, 정책 상속을 차단합니다.

서버관리자 > 도구 > 그룹정책 관리를 실행합니다. > 기술부 > 기술1팀 > 마우스 오른쪽 클릭 > 상속 차단(B)새 GPO를 생성한다.

기술부 - 영업1팀의 상속을 차단한다.

상속 차단 확인

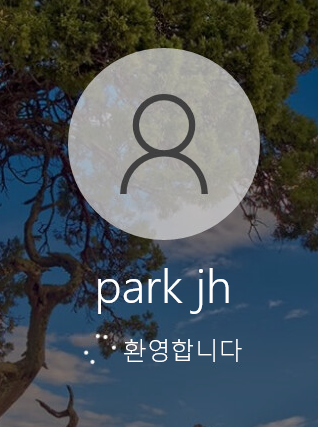

확인1. 박중훈로 접속 후 internet Explorer를 실행하시면, www.this.com이 열리지 않음 !!!

사용자 박중훈 로그인

확인2. 안성기로 접속 후, internet Explorer를 실행하시면, www.this.com이 열리는 것을 확인합니다.

사용자가 아닌 컴퓨터에 적용하는 그룹정책 (713Page)

문제1. 강의장 OU를 생성하고, 강의장의 모든 Computer를 생성한 OU에 포함합니다.

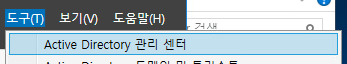

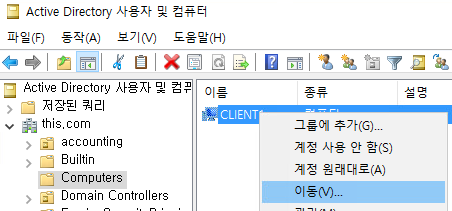

서버관리자 > 도구 > Active Director 사용자 및 컴퓨터 > Computers > 이동 > 강의장

-> WIN10(1)을 강의장 OU로 이동한다.

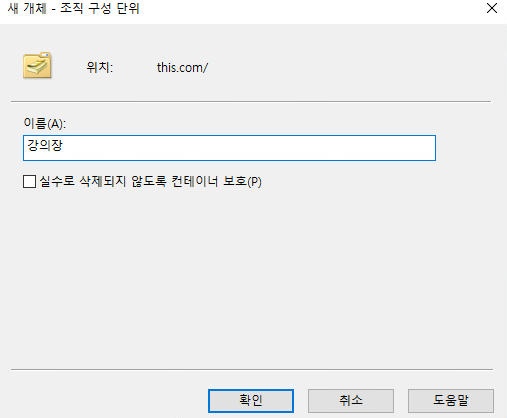

강의장 OU 생성

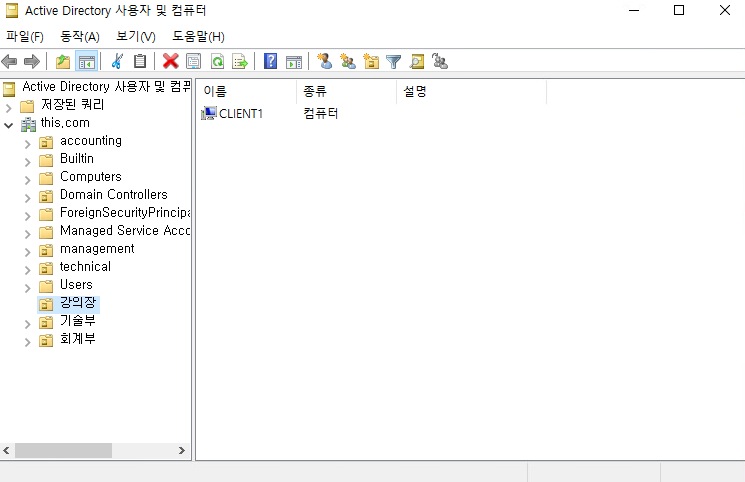

this.com - Computers - 강의장 이동

강의장 폴더에서 CLIENT1 확인

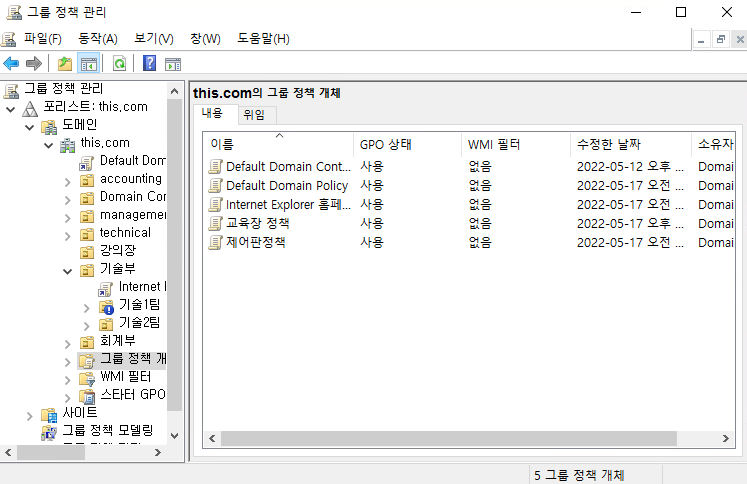

문제2. 교육장과 관련된 그룹 정책을 만들고, 교육장 OU에 적용시키자.

서버관리자 > 도구 > 그룹정책 관리를 실행한다.

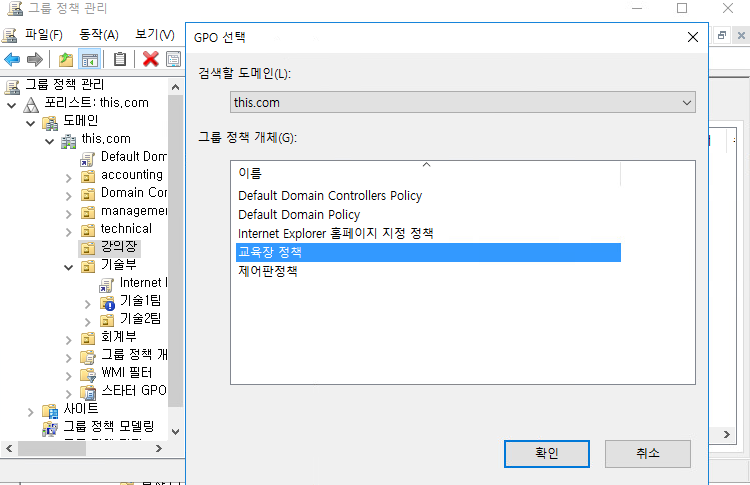

그룹 정책 개체 > 새로만들기 > 이름(교육장 선택)

생성한 "교육장 정책" 마우스 오른쪽 클릭 > 편집

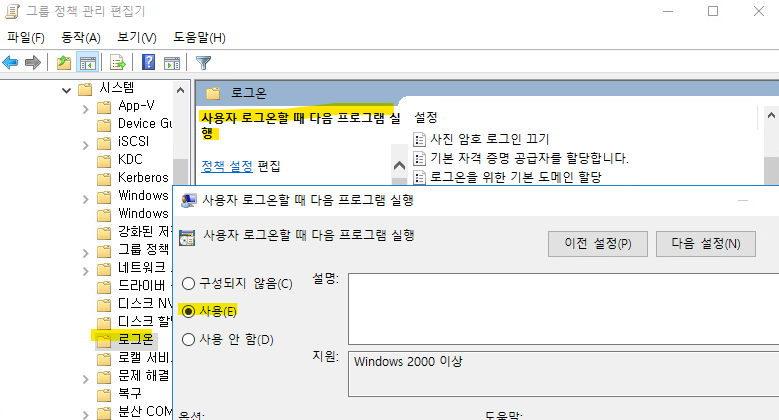

컴퓨터 구성 > 정책 < 관리 템플릿 < 시스템 < 로그온 < "사용자 로그온할 때 다음 프로그램 실행"을 더블클릭 < 사용

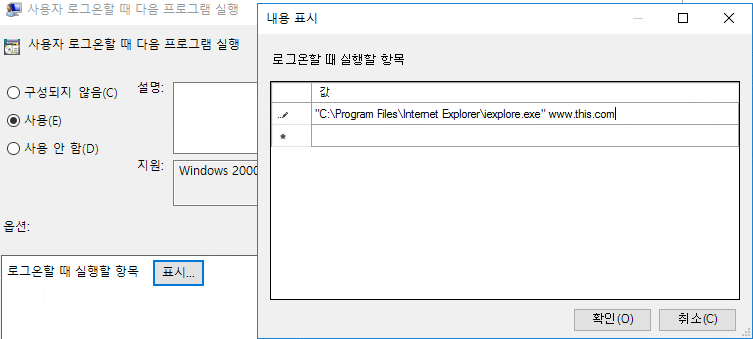

표시 클릭 > 내용표시 "C:\Program Files\internet Explorer\iexplore.exe" www.this.com 입력 후 확인

문제3. 위에 설정한 정책이 적용될 범위를 교육장 OU 지정한다.

서버관리자 > 도구 > 그룹정책 관리

교육장 정책 > 마우스 오른쪽 클릭 > 기존 GPO 연결(L) > 위에서 생성한 "교육장 정책" 적용

강의장 GPO 선택 - 교육장 정책 설정

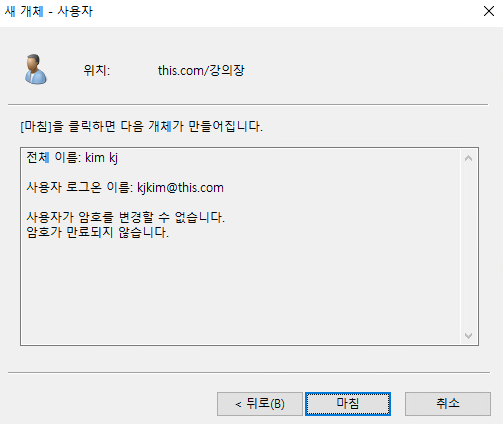

김국진 사용자 생성

확인1. 임의의 사용자가 WIN10(1)에 접속하면, explore가 자동으로 실행되고, www.this.com으로 접속이 된다ㅏ.

(GPO를 생성한 서버에는 새로고침, 사용자 PC gpupdate /force)

김국진 계정 로그인

자동으로 Internet Explorer가 실행되는지 확인

ISE 사용하기

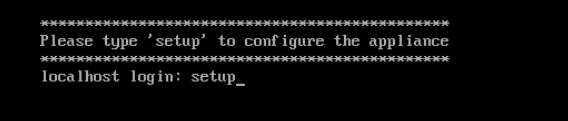

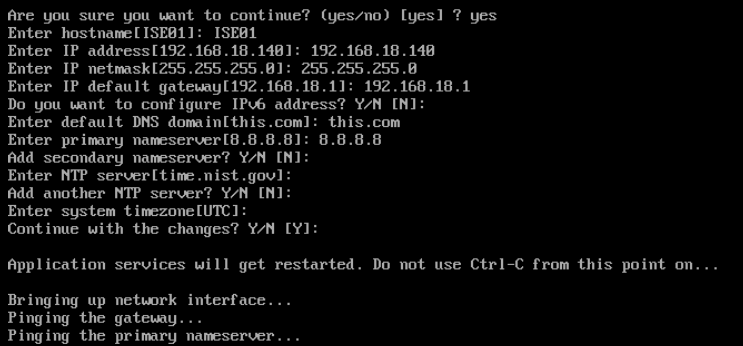

LocalHost Login : setup 입력

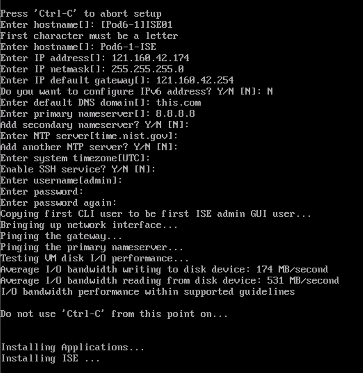

다음과 같이 명령어를 입력한다.

IP : 각 팀별 IP

GW : 192.168.18.1

DNS : this.com

웬만한 건 default value

username : admin

password : default value로 설정하였다.

재설정 시 명령 창은 다음과 같다.

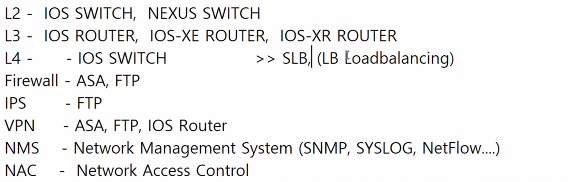

ISE (NMS, NAC...) Identity Service Engine

- NMS (Network Management System) -> 상태를 보고해주는 장비...

- NAC (Network Access Control) -> 인증, 권한, 기록...(AAA)

ISE의 역할

1. 모든 IT자원의 관리 및 제어(무선 사용자, 유선 사용자, VPN 사용자...)

2. NMS(가시성 확보)

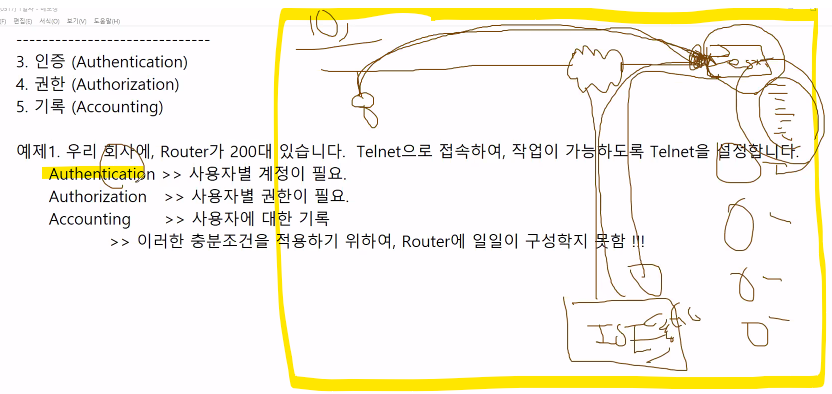

--------------------------------------------------------------

3. 인증(Authentication)

4. 권한(Authorization)

5. 기록(Accounting)

예제1. 우리 회사에 Router가 200대 있다. telnet으로 접속해 작업이 가능하도록 설정하자.

Authentication - 사용자별 계정이 필요

Authorization - 사용자별 권한이 필요

Accounting - 사용자에 대한 기록

-> 이러한 충분조건을 적용하기 위해, Router에 일일이 구성하지 못한다.

- AAA (Authentication, Authorization, Accounting)

- ISE와 인증대상 장비에 사용하는 Protocol -> TACASE+, RADIUS

- TACASE+

- CISCO가 만듦 (TCP 49), Authorization 특징

- RADIUS

- 표준 (UDP 1918, 1919...), Authentication 특징

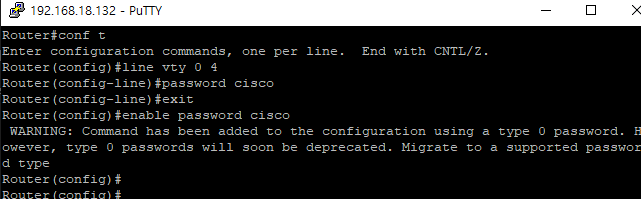

TELNET Password를 모두 다같이 사용하는 경우

R1

config)#line vty 0 4

config-line)#password cisco

config-line)#transport input telnet

config-line)#exit

config)#enable password cisco

WIN10(1) >> CMD에서 Telnet Client가 활성화 안되어 있습니다.

활성화

제어판 > 프로그램 > 프로그램 및 기능 > Windows 기능 켜기/끄기 >> 텔넷 클라이언트 (Check)

확인1. WIN10(1) CMD에서 telnet 192.168.18.132으로 telnet이 접속되는 것을 확인합니다.

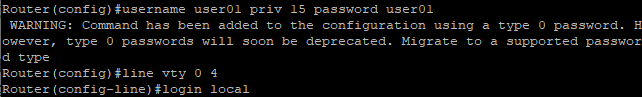

TELNET 계정을 개인별로 적용하는 방법

R1

conifg)#line vty 0 4

config-line)#login local >> 장비에 설정된 계정으로 인증하라 !!!

config-line)#exit

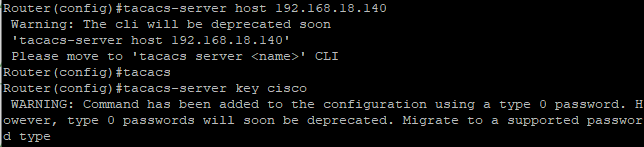

config)#username user01 priv 15 pass user01

config)#username user02 priv 1 pass user02

확인1. WIN10(1) CMD에서 telnet 192.168.18.132로 telnet 접속시 username/password를 물어봄

User01

User02

확인2. 그러나, 위 방법도 확장성에는 문제가 있습니다.

1. 사용자가 많거나, 적용해야 되는 장비가 많은 경우,

2. 이 방법으로 인증은 가능하지만, Authorization은 한계가 있음

3. 이 방법으로 Accounting 도 한계가 있음

- 이러한 문제 때문에 (ISE를 사용합니다.)

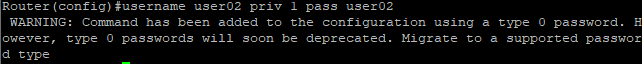

TELNET 계정을 개인별로 적용하는 방법

- ISE에 계정을 만들고, Router들이 ISE에게 물어 보면 됩니다.

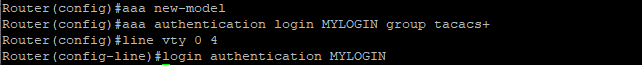

R1(Router에서 ISE와 연동하는 방법) >> Tacacs+

config)#tacacs-server host 192.168.18.140

config)#tacacs-server key cisco

config)#aaa new-model

config)#aaa authentication login MYLOGIN group tacacs+

config)#line vty 0 4

config-line)#login authentication MYLOGIN

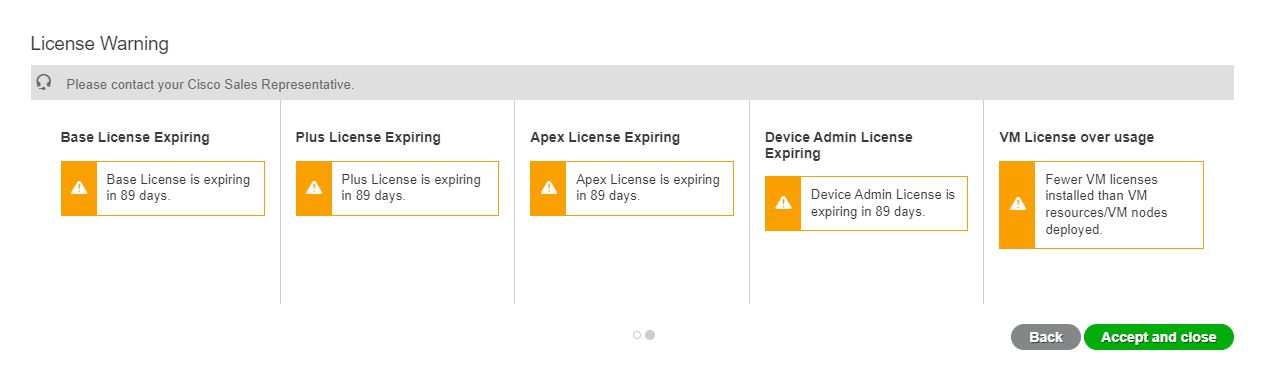

ISE 접속하기

192.168.18.140에 접속한다.

ID&PW : admin Pa$$w0rd로 로그인한다.

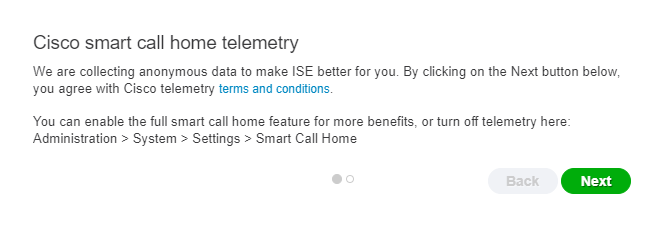

Next

Accept

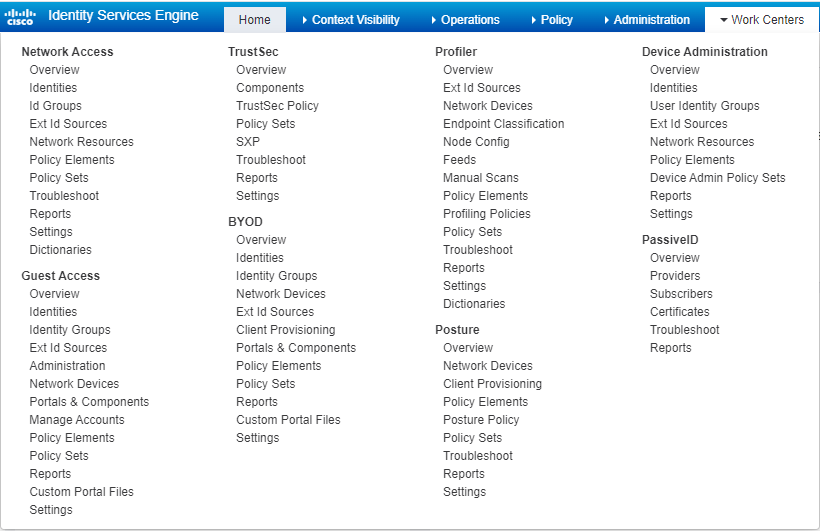

ISE에서 실제 제공해주는 기능들을 확인할 수 있다.

ISE

- Tacacs Service 활성화

- 사용자의 계정 및 암호설정

- 인증 요청 장비의 등록

STEP1. ISE에서 Tacacs로 R1과 연동합니다.

내부의 WIN10(1)에서 ISE로 https://192.168.18.140으로 접속합니다. (username : admin, password :Pa$$w0rd)

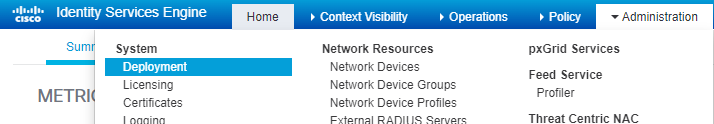

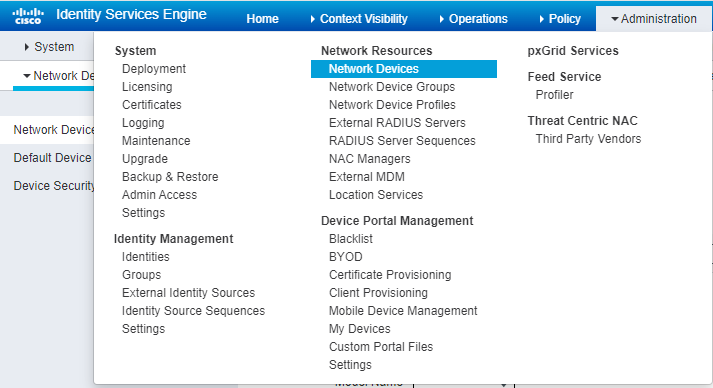

- ISE에서 Tacacs Service를 활성화 합니다.

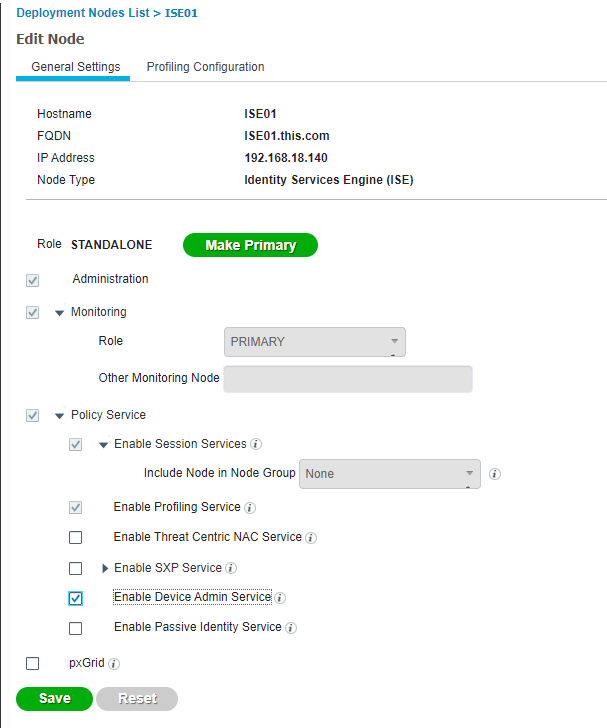

Administration > System > Deployment > Edit > Enable Deviced Admin Service (check) >>> Tacacs 활성화 !!!

Enable Device Admin Service 활성화

Admin - System

Deployment Nodes List > ISE

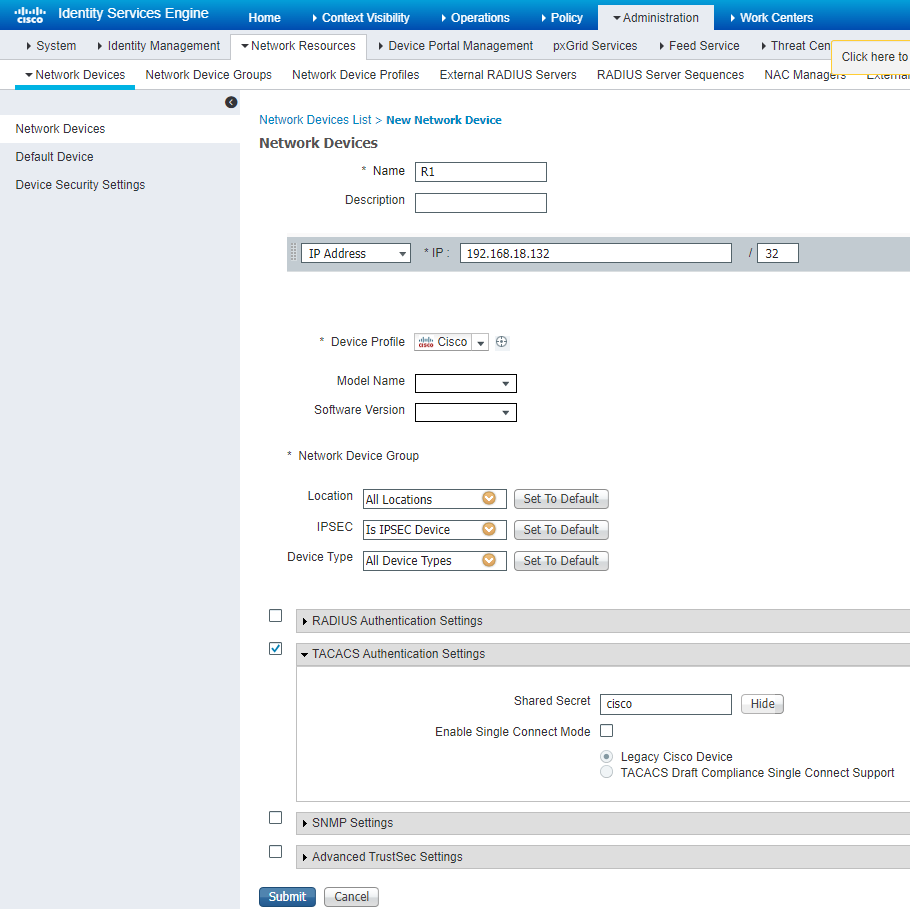

- ISE에서 R1을 등록합니다.

Administration > Network Resources > Network Devices > Add

Name : R1

IP : 192.168.18.132

Tacacs+ : cisco

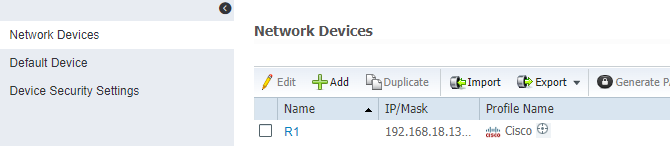

R1 생성 확인

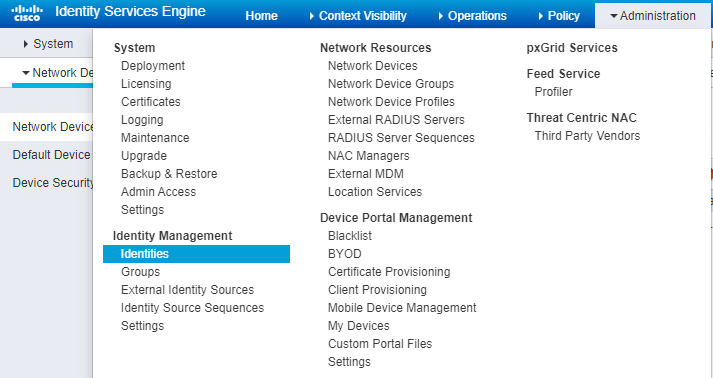

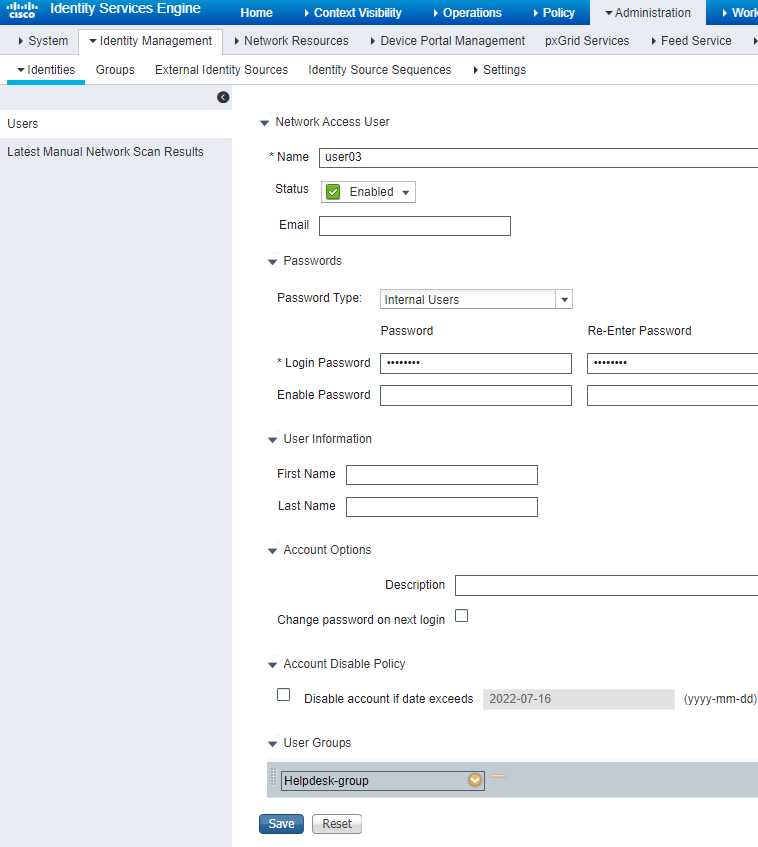

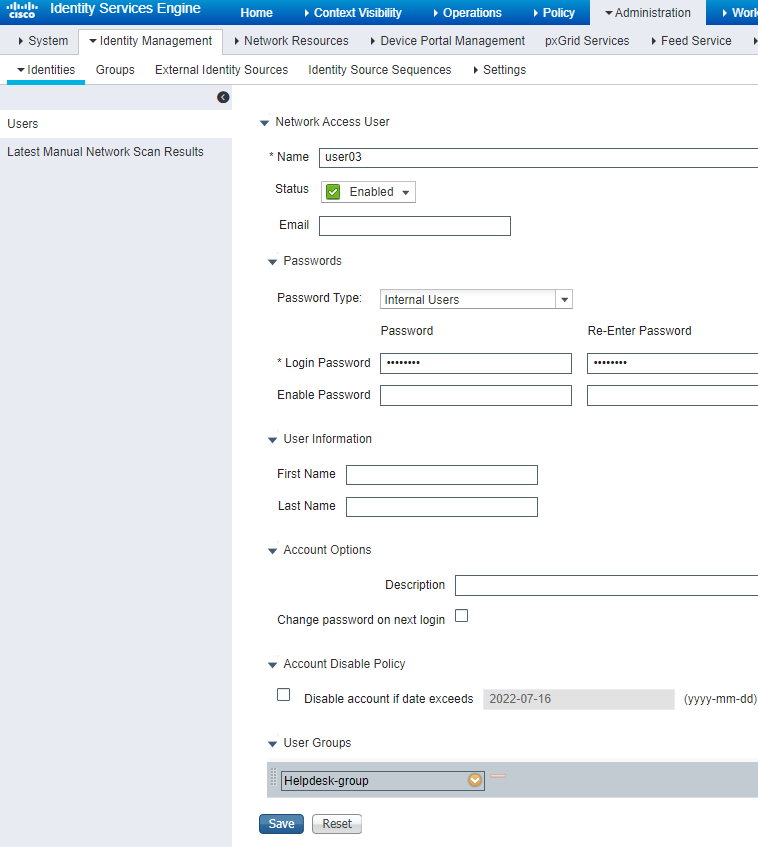

STEP2. ISE에서 사용자를 생성합니다.

Administration > Identity Management > Identities > Add

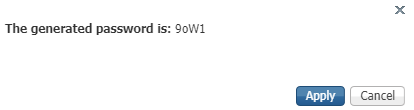

username : user03, password : 9oW1

generated password를 클릭하여 비밀번호를 기억하기 어렵게 설정하였다.

나중에 로그인할 때 헷갈리지 않도록 조심한다.

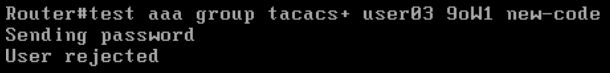

확인1. R1에서 ISE와 연동이 되었는지, 사용자 계정은 확인이 되는지 확인합니다.

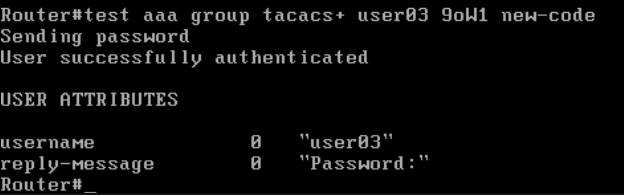

R1#test aaa group tacacs+ user03 9oW1 new-code

- Default Authorization에 때문에, Reject 됩니다.

- Operations > Tacacs > Live log에서 확인 합니다.

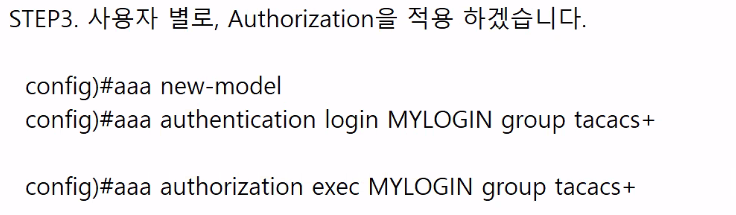

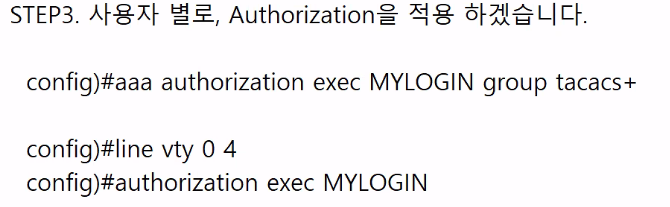

STEP3. 사용자 별로, Authorization을 적용 하겠습니다.

#으로 떨어질지 권한을 물어봐라

누군가 텔넷으로 넘어왔을 때 #으로 넘어가는 권한을 줘라.

COMMAND도 ISE에 물어봐라.

1 = SHOW IP ROUTE

15 = CONIF T

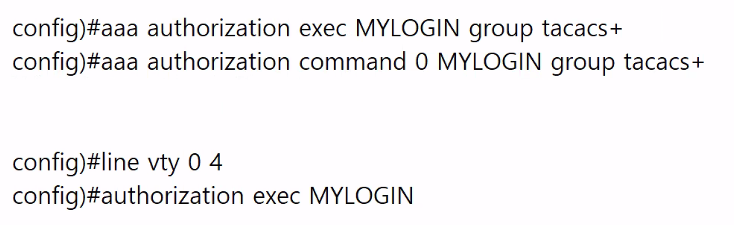

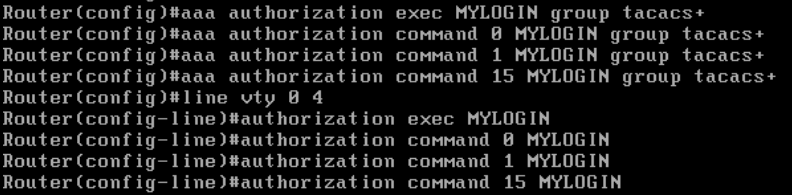

STEP3. 사용자 별로, Authorization을 적용 하겠습니다.

config)#aaa authorization exec MYLOGIN group tacacs+

config)#aaa authorization command 0 MYLOGIN group tacacs+

config)#aaa authorization command 1 MYLOGIN group tacacs+

config)#aaa authorization command 15 MYLOGIN group tacacs+

config)#line vty 0 4

config)#authorization exec MYLOGIN

config)#authorization command 0 MYLOGIN

config)#authorization command 1 MYLOGIN

config)#authorization command 15 MYLOGIN

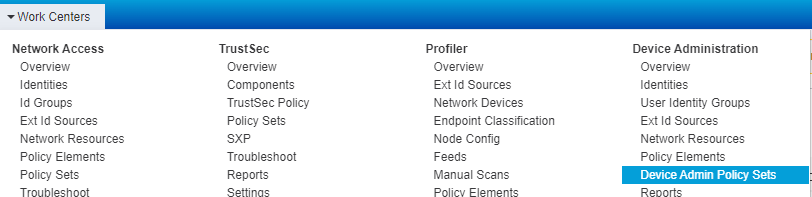

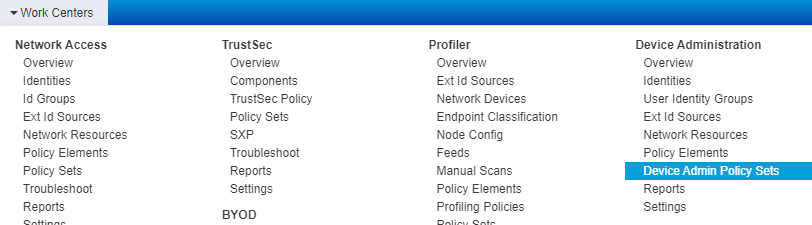

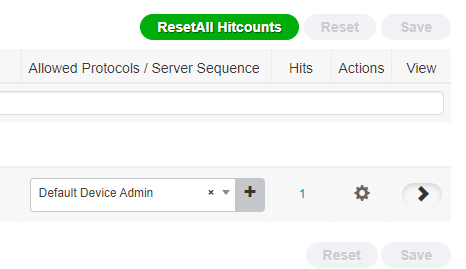

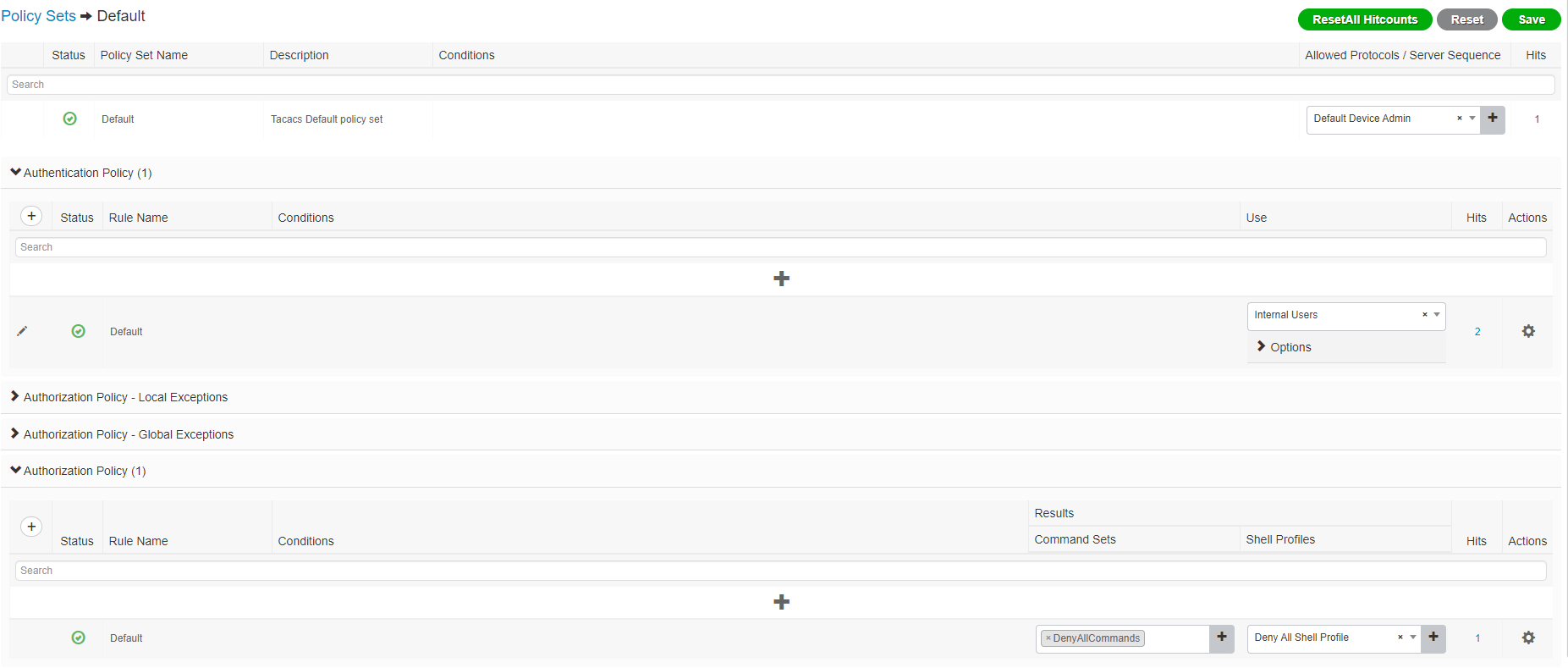

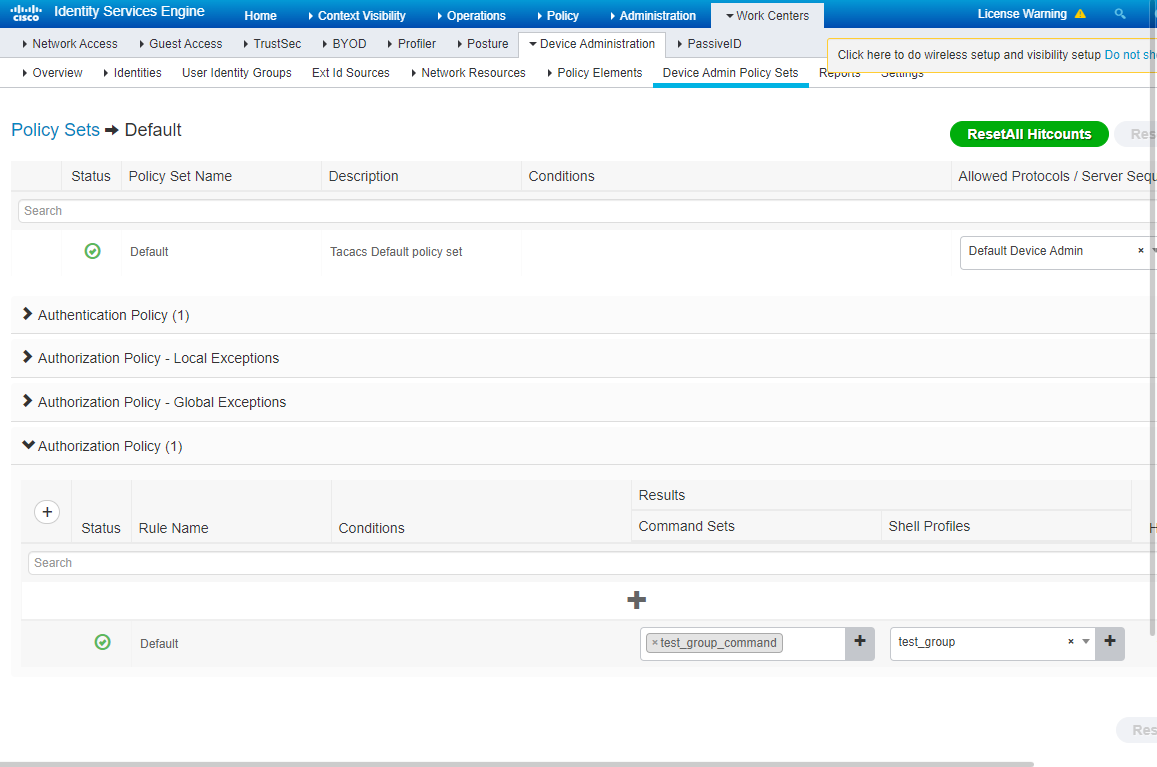

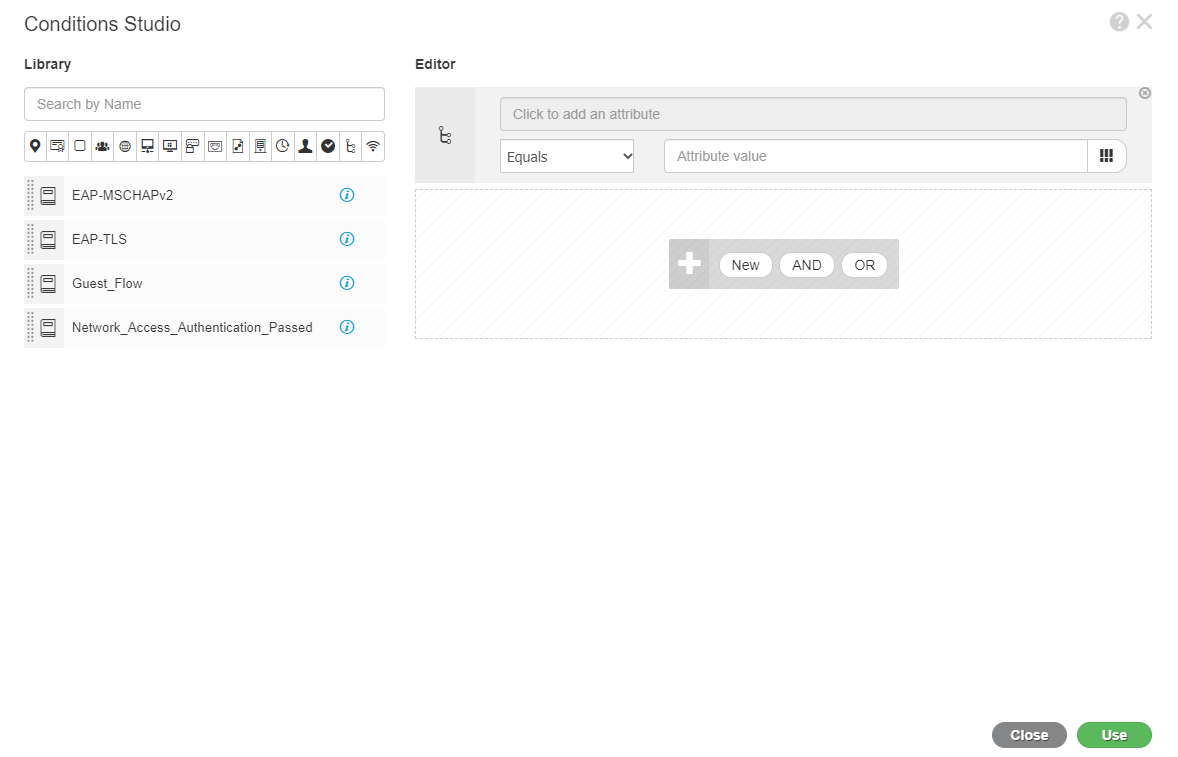

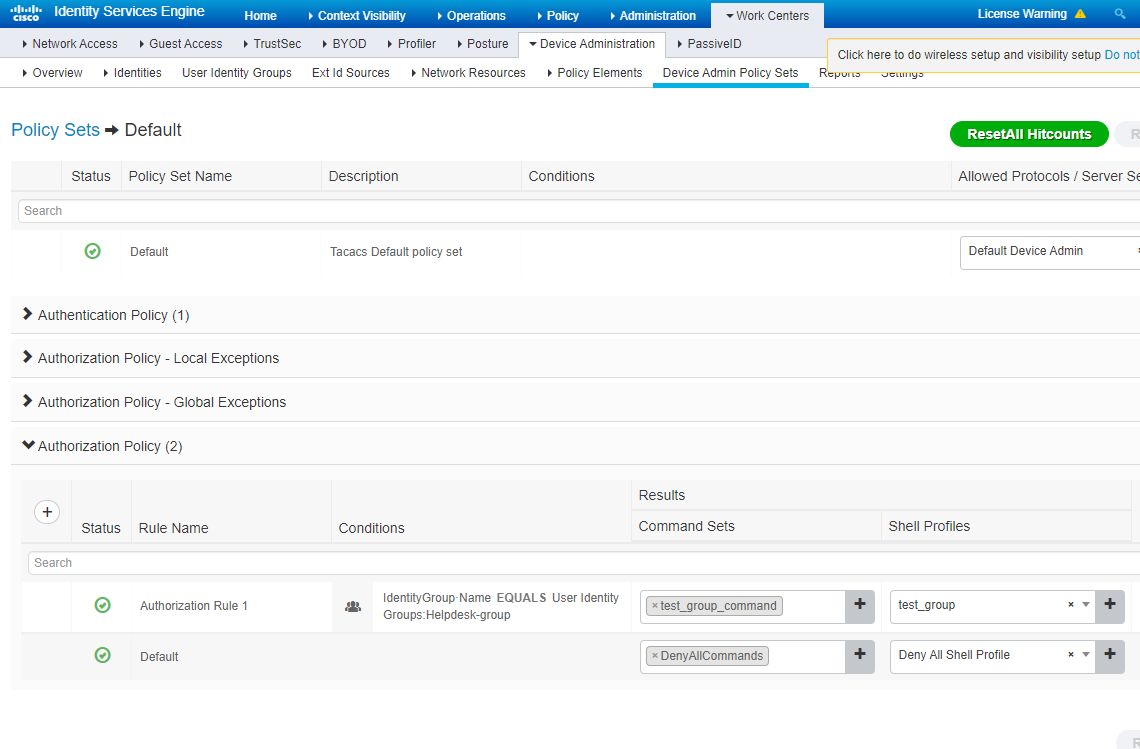

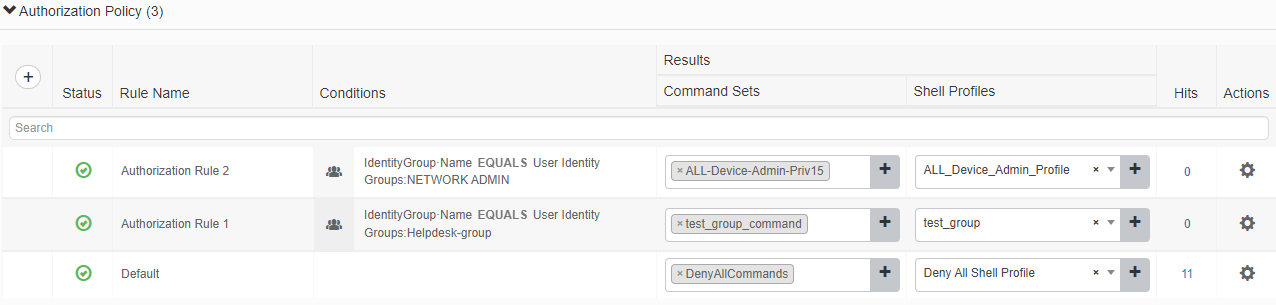

Device admin Poclicy Sets에 접속하여 다음과 같은 정책을 부여한다.

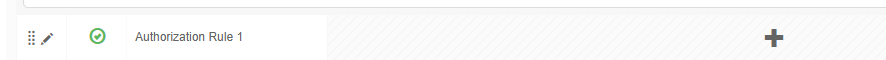

">" 클릭

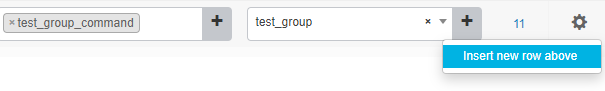

Authorization Policy에서 Command sets, Shell Profiles 추가한다.

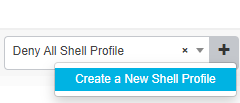

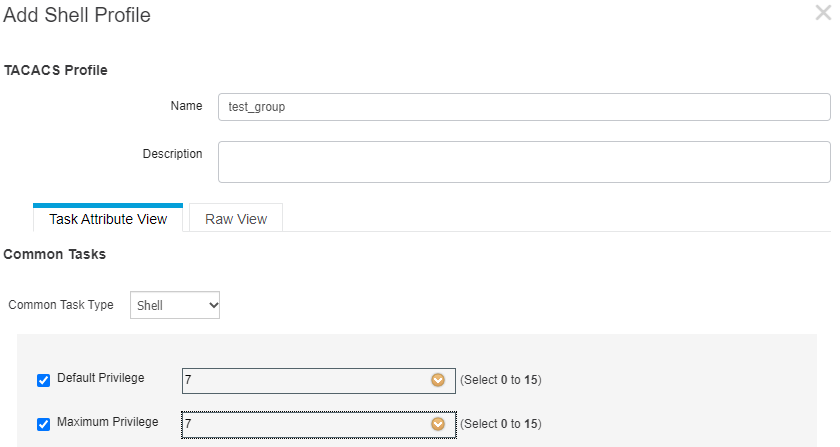

+를 클릭하여 Create a New Shell Profile한다.

Shell Profile에서 test_group입력 후 Prviage 수를 7로 변경 후 submit

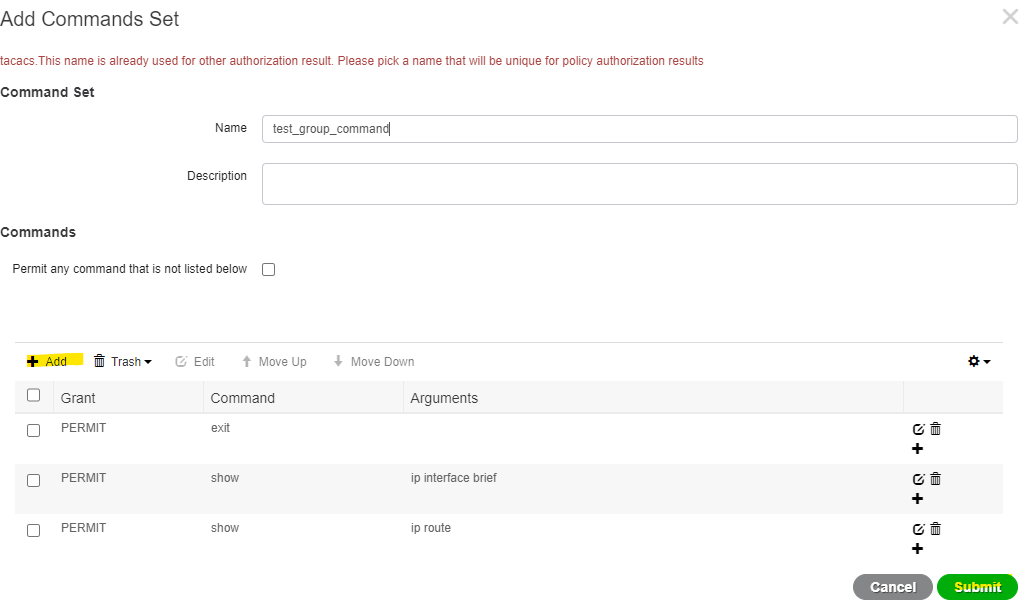

Commands Set에서 test_group_command에서 다음과 같이 add하여 명령어 입력 후 submit

R1에서 test aa group tacacs+ user03 9ow1 new-code입력 후 속성 확인

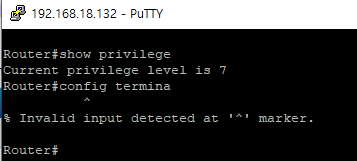

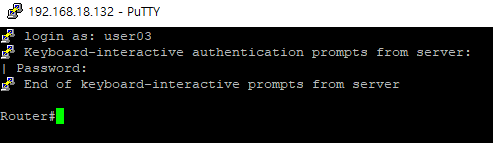

Putty - ssh 192.168.18.132(R1 IP) 접속 확인

사용 허가된 명령어와 허가되지 않은 명령어 확인.

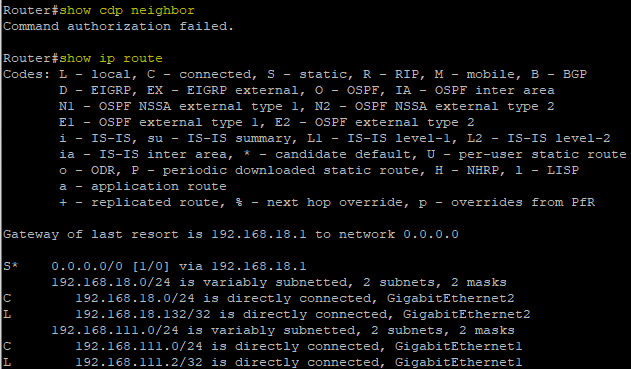

show cdp neighbor - 인가되지 않은 명령어

show ip route - 인가된 명령어

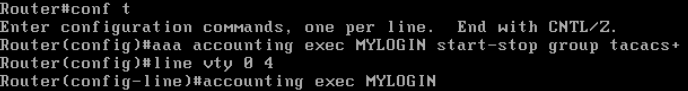

STEP4. 장비로 들어오는 모든 사용자의 login, logout의 시간을 Accouting하세요.

R1

aaa accounting exec MYLOGIN start-stop group tacacs+

line vty 0 4

accounting exec MYLOGIN

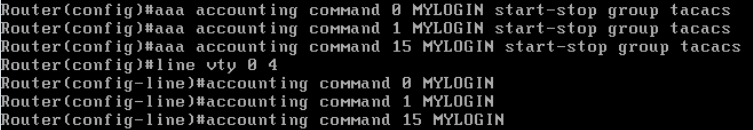

STEP5. 사용자가 설정한 Command에 대해서 모두 Accoungint 하세요.

aaa accounting command 0 MYLOGIN start-stop group tacacs

aaa accounting command 1 MYLOGIN start-stop group tacacs

aaa accounting command 15 MYLOGIN start-stop group tacacs

line vty 0 4

acccounting command 0 MYLOGIN

acccounting command 1 MYLOGIN

acccounting command 15 MYLOGIN

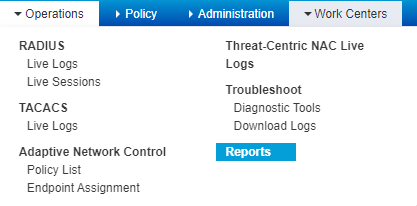

확인1. 아래의 경로에서, Accouting 정보를 확인합니다.

Operations > Report > Device Administration > Tacacs XXX

save

도전과제

USER04는 >> Admain Group으로 모든 설정이 가능하도록 설정합니다.

USER05는 >> HelpDesk Group으로 show command만 가능하도록 설정합니다.

STEP1. ISE에 Authorization에 대한 설정을 적용합니다.

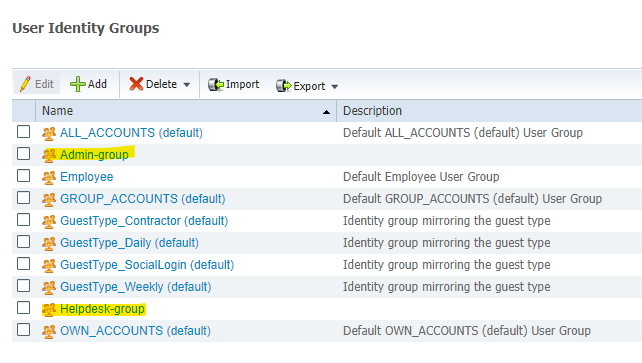

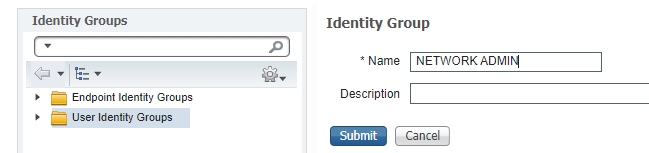

1. NETWORK ADMIN Group을 생성하고, user04를 admin group에 포함합니다.

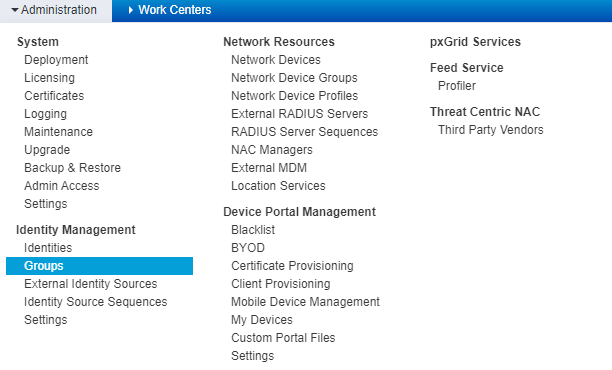

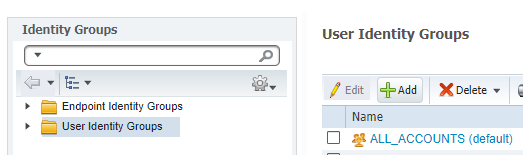

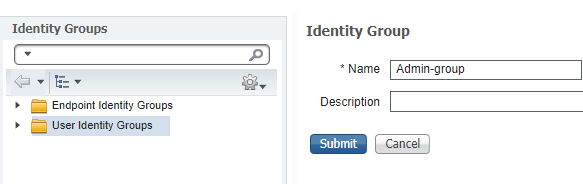

Administration > Identity Management > User Identity Groups > User Identity Groups > Add

Name : NETWORK ADMIN

NETWORK ADMIN Group 생성

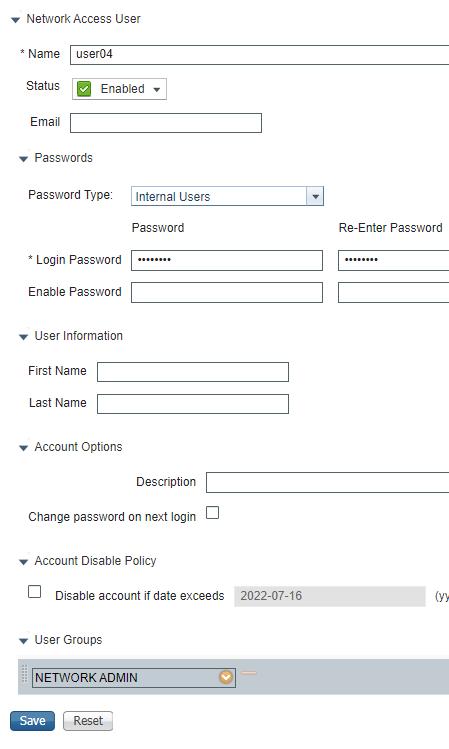

user04를 admin group에 포함

2. NETWORK ADMIN Group을 위한, Authorization 정책 설정

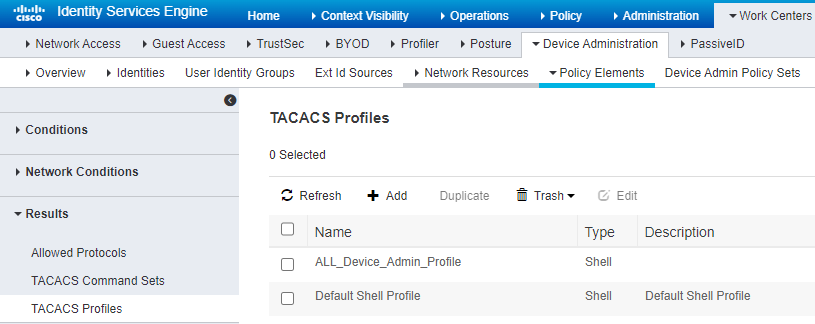

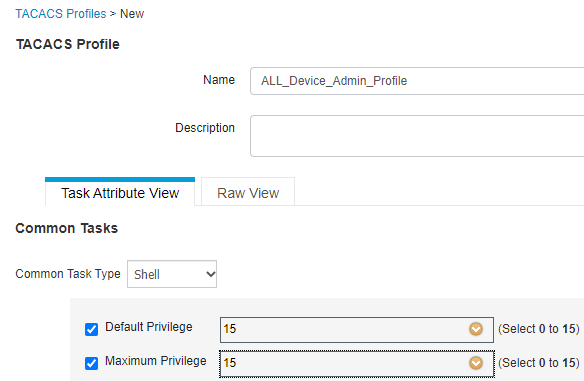

ISE에 관리자를 위한 TACACS Profiles을 생성 (# exec)

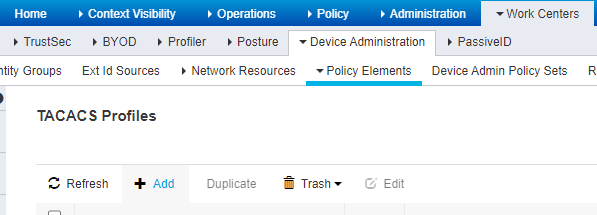

Work Center > Device Administration > Policy Elements > Results > TACACS Profiles > Add

Name : All_Device_Admin_Profile

Default Privilege 15

Maximum Privilege 15

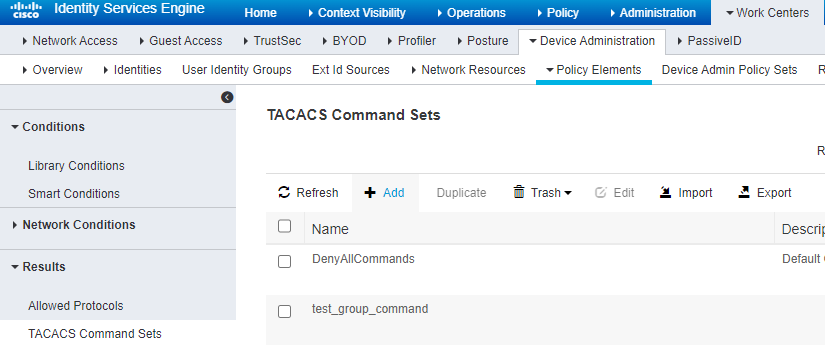

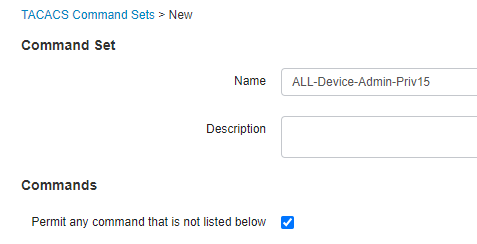

ISE에 관리자를 위한 TACACS Command를 생성

Work Center > Device Administration > Policy Elements > Results > TACACS Command Set > Add

Name : All-Device-Admin-Priv15

Permit any command that is not listed below >> 모든 command 적용

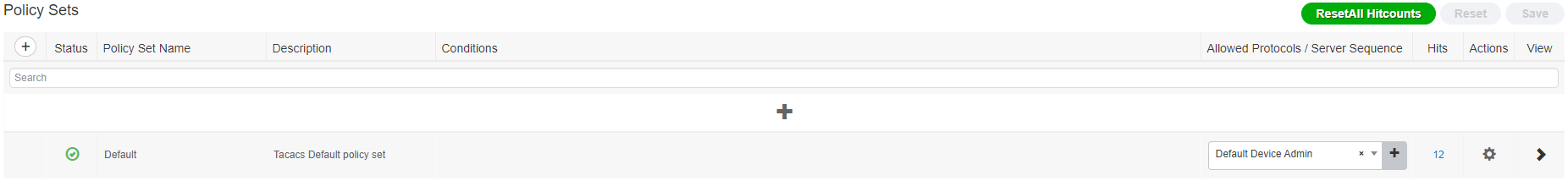

STEP2. 위에서 적용한 정책을 적용합니다.

Work Center > Device Administration > Device Admin Policy Sets > ">"로 넘어가기

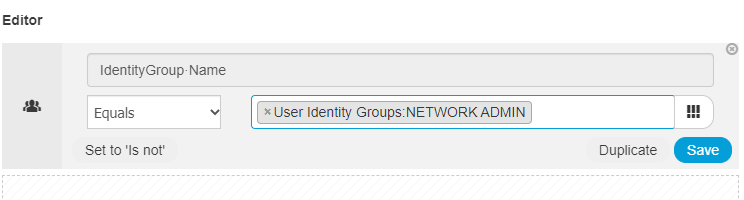

Authorization > 추가

Rule Name : NETWORK ADMIN

Conditions : Identity Group Name EQUALS User Identity Group NETWORK ADMIN

Results : All-Device-Admin-Priv15

Shell Profiles : All-Device_Admin_Profile

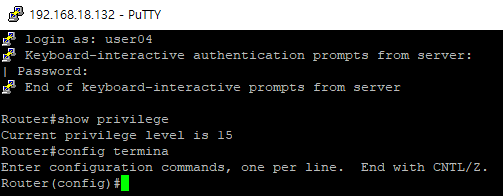

확인1. WIN10(1)에서 R1으로 Telnet 접속시에, user04로 접속하면, 바로 R1#으로 접속이 됩니다.

R1#show privilege >> 15로 할당받음 !!!

R1#config termina >> 모든 설정이 가능해 집니다. (모든 설정을 허용 하였습니다.)

조건2. Helpdesk Group의 사용자는 Telnet으로 접속시에, Privilge Level 7을 할당받도록 설정합니다.

실제 사용가능한 Command는 show command로 제한 합니다.

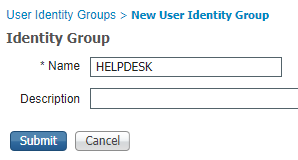

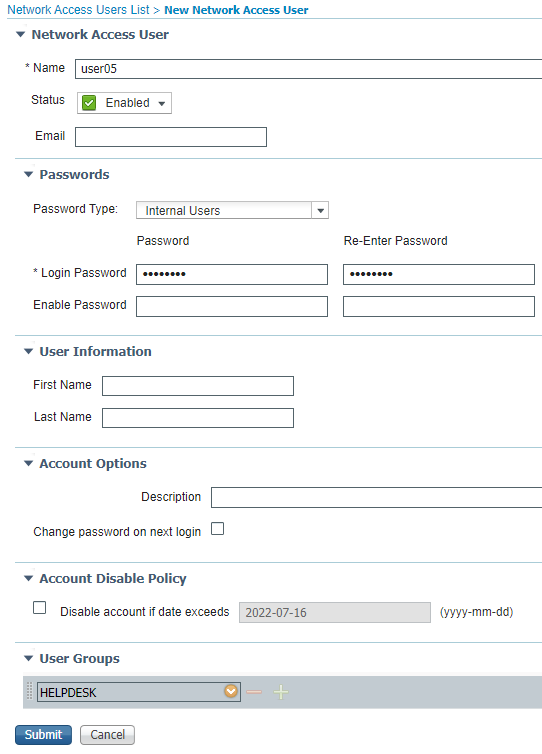

STEP1. Helpdesk Group을 생성하고, user05을 생성하여, Helpdesk Group에 포함 하겠습니다.

Administration > Identity Management > User Identity Groups > User Identity Groups > Add

Name : HELPDESK

Administration > Identity Management > Identities > Add

Username : user05 password : VMware1!

생성한 user05은 >> HELPDESK 그룹에 포함

STEP2. ISE에 Authorization에 대한 설정을 적용합니다.

ISE에 관리자를 위한 TACACS Profiles을 생성 (# exec)

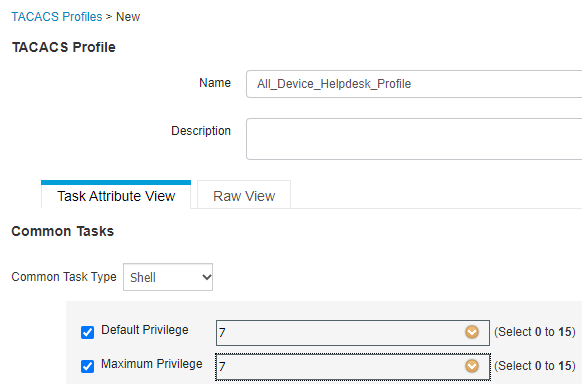

Work Center > Device Administration > Policy Elements > Results > TACACS Profiles > Add

Name : All_Device_Helpdesk_Profile

Default Privilege 7

Maximum Privilege 7

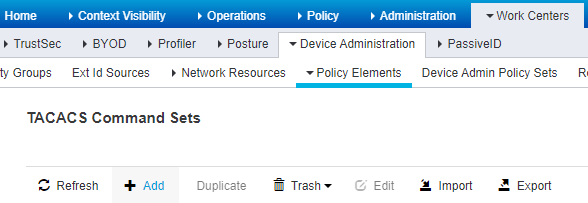

ISE에 관리자를 위한 TACACS Command를 생성

Work Center > Device Administration > Policy Elements > Results > TACACS Command Set > Add

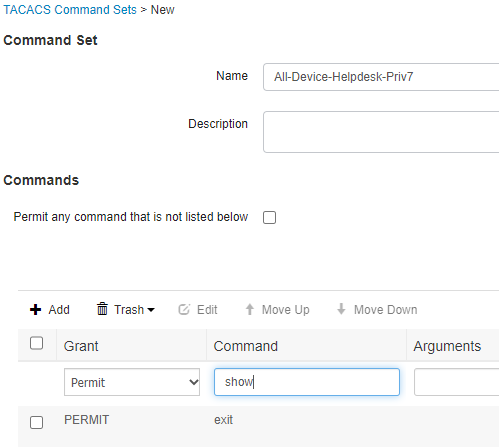

Name : All-Device-Helpdesk-Priv7

Add

permit exit

permit show

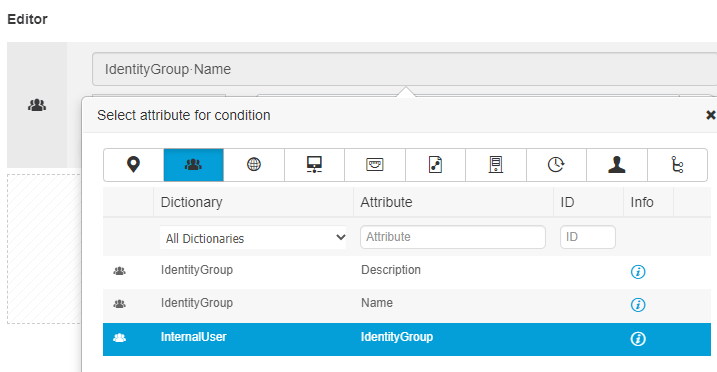

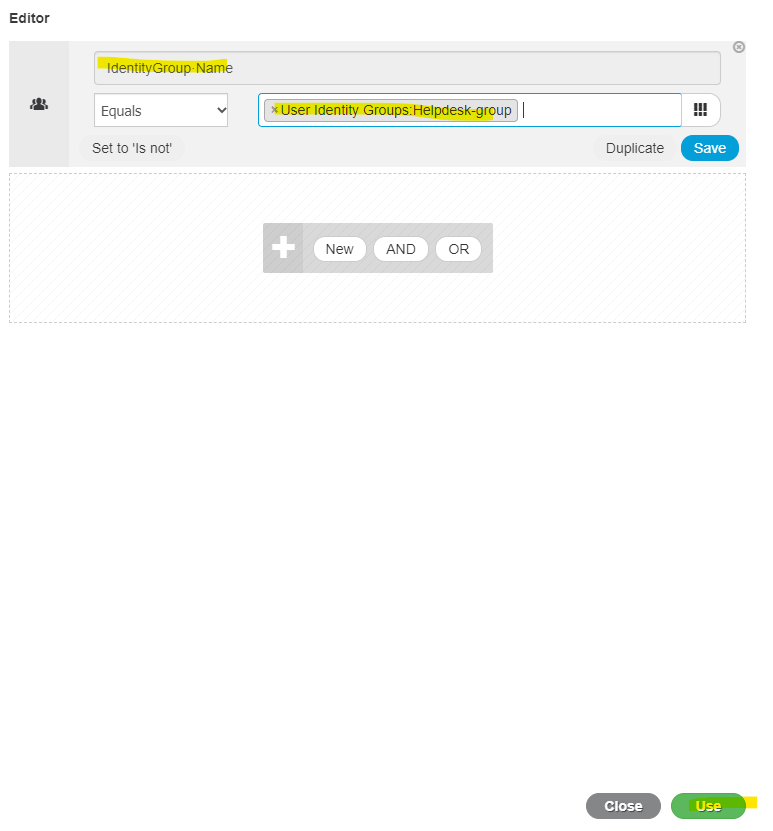

STEP3. 위에 적용한 정책을 적용합니다.

Work Center > Device Administration > Device Admin Policy Sets > ">"로 넘어가기

Authorization > 추가

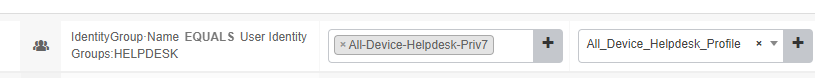

Rule Name : Helpdesk

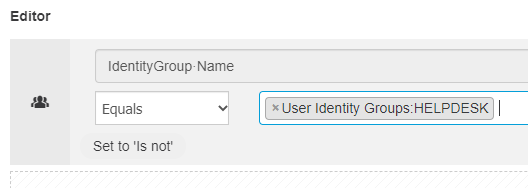

Conditions : Identity Group Name EQUALS User Identity Group HELPDESK

Results : All-Device-Helpdesk-Priv7

Shell Profiles : All-Device_Helpdesk_Profile

확인1. WIN10(1)에서 R1으로 Telnet 접속시에, user05로 접속하면, 바로 R1#으로 접속이 됩니다.

R1#show privilege >> 7로 할당받음 !!!

R1#config termina >> 설정안됨 !!! (show command와, exit만 적용됩니다.)