6. IPSec Configuration Example

R2에서 진행한다.

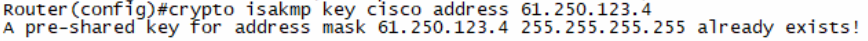

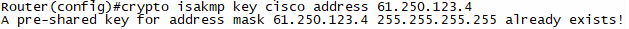

STEP1. Peer를 정의 설정

crypto isakmp key cisco address 61.250.123.4

STEP2. Phase1을 설정

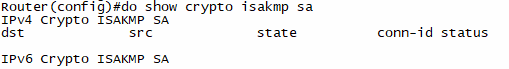

#show crypto isakmp sa

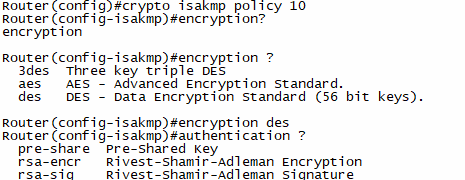

cyrpto isakmp policy 10

encryption ? des

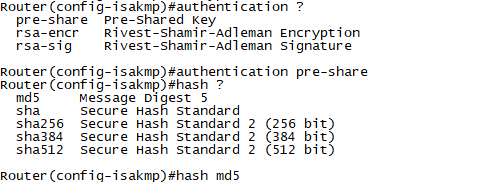

authentication ? pre-share

hash ? md5

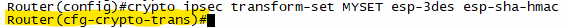

STEP3. Phase2을 설정

crypto ipsec transform-set MYSET esp-3des esp-sha-hmac

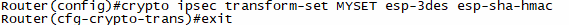

#show crypto ipsec sa

mode 확인

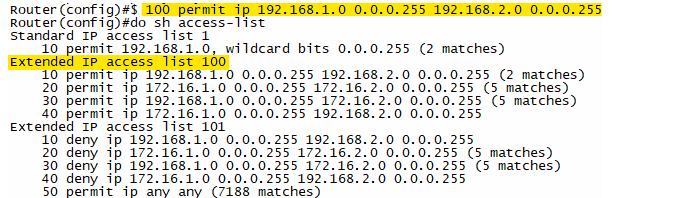

STEP4. Interesting Packet을 정의 한다 (ACL)

-> IPSec으로 만들어야 하는 대역을 정의

access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

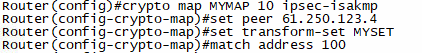

STEP5. Crypto MAP으로 모든 설정을 통합한다.

crypto map MYMAP 10 ipsec-isakmp

set peer 61.250.123.4

set transform-set MYSET

match address 100

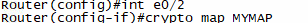

STEP6. Crypto MAP을 Interface에 적용한다.

(outbound로 적용됨)

interface e0/2

crypto map MYMAP

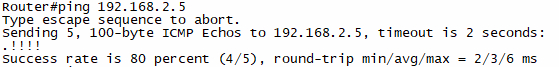

확인1. 지사간 통신을 확인한다 R1#ping 192.168.2.5 ..!!!

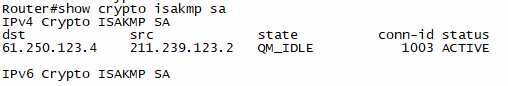

확인2. R2#show crypto isakmp sa로 Phase1을 확인 합니다.

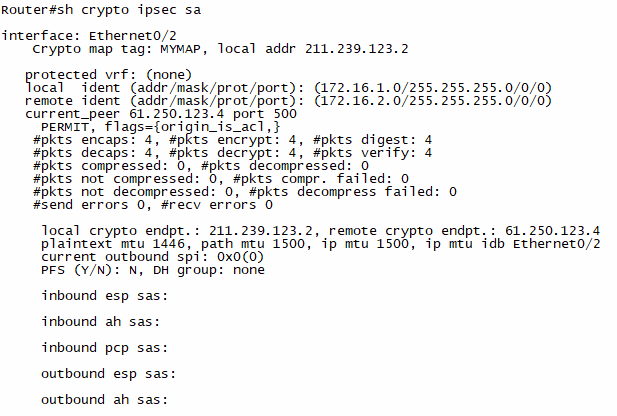

확인3. R2#show crypto ipsec sa로 Phase2을 확인 합니다.

확인4. 인터넷구간에서, Wireshark로 ESP Packet을 확인합니다. (암호화)

1. GRE over IPSec

211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 DATA

211.239.123.1 61.250.123.2 ESP 192.168.1.4 192.168.2.5 DATA

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 DATA

- GRE, IPSec은 완벽한 Tunnel은 아님 (전용선을 완전히 대체하기에 아쉬움)

- GRE는 보안,

- IPSec 라우팅

그래서 GRE over IPSec을 사용합니다.

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP GRE 10.1.12.1 224.0.0.5 OSPF DATA

확인1. 지사간에 GRE을 사용하면, 지사간 모든 경로를 OSPF로 수신하게 됩니다.

- GRE를 통해서 OSPF가 가능한 이유는

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP 10.1.12.1 224.0.0.5 | OSPF Hello |

-> IPSec으로는 Multicast Tunneling하지 못하기 때문에, 지사간 OSPF를 사용하지 못함

확인2. GRE Packet (위에서 생성한 OSPF Packet에 대한 GRE)을 다시 ESP로 만드는 방식을 >> GRE over IPSec이라고 함

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

확인3. ESP는 Transport mode를 사용할 수 있기 때문에, 아래와 같이 설정합니다.

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

GRE over IPSec을 사용하는 경우에는, IPSec은 Tunnel mode가 아닌, Trnsport mode로 설정해야 합니다. !!!

확인4. R4#ping 192.168.2.5

192.168.1.4 192.168.2.5 ICMP

211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 ICMP

확인5. R4#ping 172.16.2.5

192.168.1.4 10.5.5.5 ICMP

211.239.123.1 61.250.123.2 GRE 192.168.1.4 172.16.2.5 ICMP

-> IPSec(GRE over IPSec)에서 Interesting Packet을 정의할때,

GRE Packet만 정의하면, 모든 지사간 통신은 IPSec으로 만들어짐

" access-list 100 permit gre host 211.239.123.1 host 61.250.123.2

-

GRE over IPSec

211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 DATA

211.239.123.1 61.250.123.2 ESP 192.168.1.4 192.168.2.5 DATA211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 DATA

>> GRE, IPSec은 완벽한 Tunnel은 아님 (전용선을 완전히 대체하기에 아쉬움)

>> GRE는 보안,

>> IPSec 라우팅

그래서 GRE over IPSec을 사용합니다.

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 OSPF DATA

211.239.123.1 61.250.123.2 ESP GRE 10.1.12.1 224.0.0.5 OSPF DATA

확인1. 지사간에 GRE을 사용하면, 지사간 모든 경로를 OSPF로 수신하게 됩니다.

>> GRE를 통해서 OSPF가 가능한 이유는

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP 10.1.12.1 224.0.0.5 | OSPF Hello |

>> IPSec으로는 Multicast Tunneling하지 못하기 때문에, 지사간 OSPF를 사용하지 못함

확인2. GRE Packet (위에서 생성한 OSPF Packet에 대한 GRE)을 다시 ESP로 만드는 방식을 >> GRE over IPSec이라고 함

211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

확인3. ESP는 Transport mode를 사용할 수 있기 때문에, 아래와 같이 설정합니다.

211.239.123.1 61.250.123.2 ESP 211.239.123.1 61.250.123.2 GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

211.239.123.1 61.250.123.2 ESP GRE 10.1.12.1 224.0.0.5 | OSPF Hello |

GRE over IPSec을 사용하는 경우에는, IPSec은 Tunnel mode가 아닌, Trnsport mode로 설정해야 합니다. !!!

확인4. R4#ping 192.168.2.5

192.168.1.4 192.168.2.5 ICMP

211.239.123.1 61.250.123.2 GRE 192.168.1.4 192.168.2.5 ICMP

확인5. R4#ping 172.16.2.5

192.168.1.4 10.5.5.5 ICMP

211.239.123.1 61.250.123.2 GRE 192.168.1.4 172.16.2.5 ICMP

>> IPSec(GRE over IPSec)에서 Interesting Packet을 정의할때,

GRE Packet만 정의하면, 모든 지사간 통신은 IPSec으로 만들어짐

" access-list 100 permit gre host 211.239.123.1 host 61.250.123.2 현재 구성도는 IPSec을 사용하고 있습니다.

(IPSec은 확장성에 문제가 있습니다.)

>> 부산지사에, Network이 추가 되는 경우, (172.16.22.0/24)

>>> STATIC Route에 추가 (Default를 사용하고 있다면, 제외)

>>> ACL을 R1,R2에 각각 2개씩 추가

>>> NAT에 ACL 2개 추가

R1 (IPSec ACL)

access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.22.0 0.0.0.255

access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.22.0 0.0.0.255

R1 (NAT ACL)

access-list 102 deny ip 192.168.1.0 0.0.0.255 172.16.22.0 0.0.0.255

access-list 102 deny ip 172.16.1.0 0.0.0.255 172.16.22.0 0.0.0.255 (GRE over IPSec으로 변경)

기존의 ACL은 삭제합니다. (IPSec 100, NAT 101)

no access-list 100

no access-list 101

R1

interface tunnel 12

no shutdown

no ip route 192.168.2.0 255.255.255.0 211.239.123.3

access-list 100 permit gre host 211.239.123.1 host 61.250.123.2

access-list 101 deny gre any any

crypto ipsec transform-set MYSET esp-3des esp-sha-hmac

mode transport

확인1. R4에서 ping 192.168.2.5로 통신을 확인합니다.

확인2. R5에 아래의 Network을 추가하고, R4에서 통신을 확인 합니다.

R5

interface loopback 1

ip add 172.16.22.5 255.255.255.0

ip ospf 1 area XLAB01. 서울지사와 일본지사간 GRE over IPSec 설정

>> 서울(R1), 일본(R6) 간에 GRE가 설정되어 있습니다. >> "no shtudown"

>> 이 위에 IPSec을 설정합니다.

>> R1에서 일본지사와 IPSec을 연결하기 위해, IPSec 설정이 추가 되야 합니다.

(CRYPTO MAP에 20으로 추가 합니다.)

R1

access-list 100 permit gre host 211.239.123.1 host 61.250.123.2

access-list 112 permit gre host 211.239.123.1 host 59.5.100.6

crypto map MYMAP 10 ipsec-isakmp (부산)

set peer 61.250.123.2

set transform-set MYSET

match address 100

crypto map MYMAP 20 ipsec-isakmp (일본)

set peer 59.5.100.6

set transform-set MYSET

match address 112

확인1. R1#show ip ospf neighbor로 >> 3개의 OSPF Neighbor를 확인합니다.

확인2. R1#show crypto isakmp sa >> 2개의 Phase1 SA를 확인합니다.

확인3. R1#show crypto ipsec sa >> 다수의 Network 상황을 확인합니다.

확인4. 모든 지사간 통신을 확인합니다. !!! Firewall

1. Firewall

R1(172.16.1.1) -------(172.16.1.254)G0/0 ASA G0/1 (211.239.123.254)----------(211.239.123.2)R2

-

ASA의 기본설정

config)#interface g0/0 #show nameif

config-if)#nameif inside #show interface ip breif

config-if)#security-level 100

config-if)#ip add 172.16.1.254 255.255.255.0

config-if)#no shutconfig)#router ospf 1 #show ospf neighbor

config-router)#network 172.16.1.0 255.255.255.0 area 0 #show route

config-router)#default-information-originate alwaysconfig)#route outside 8.8.8.0 255.255.255.0 211.239.123.2

config)#access-list 100 permit icmp any any #show access-list

config)#access-group 100 in interface outside #show run | in access-group

config)#object network INSIDE #show nat >> NAT 설정

config-object)#subnet 172.16.1.0 255.255.255.0 #show xlate

config-object)#nat (inside,outisde) dynamic interface

policy-map global_policy #show conn

class inspection_default #show conn | in 172.16.1.1

inspect icmp Final LAB

문제1. 인터넷 환경 구성하기

SW2, R1,R2,R3간에 BGP를 통해서 인터넷 환경을 구성합니다.

SW2은 AS1, R1,R2,R3은 AS 109으로 구성합니다.

TEST를 위하여, SW2에 Loopback0 8.8.8.8을 설정하고, 광고합니다.

확인1. SW2#show ip bgp summary로 3개의 BGP Neighbor를 확인합니다.

확인1. R1,R2,R3에서 8.8.8.8로 Ping이 되는것을 확인합니다.문제2. R1,SW1,ASA1을 통해, 서울지사 내부 Network을 구성합니다.

>> OSPF AREA 0을 사용하고,

>> 인터넷을 ASA를 통해서 통신해야 하기 때문에, ASA에서 OSPF Default Route를 전파합니다.

(R1에서는 전파하지 않습니다.)

>> 추후에, 모든 지사의 인터넷을 본사를 통해서 통신해야 하기때문에, R2,R3도 Deafult Route를 전파하지 않습니다.

확인1. SW1에서 show ip ospf neighbor로 2개의 OSPF Neighbor를 확인합니다.문제3, R2,SW3을 통해 부산지사 내부 Network을 구성합니다.

>> OSPF AREA 1을 사용하고,

>> 추후에 인터넷을 본사를 통해서 통신해야 하기 때문에, OSPF로 Default Route를 전파하지 않습니다.

R2에 설정된 PAT도 삭제합니다. (보안 정책에 따라 ASA를 통해 인터넷 통신합니다.)문제4, R23SW4을 통해 일본지사 내부 Network을 구성합니다.

>> OSPF AREA 2을 사용하고,

>> 추후에 인터넷을 본사를 통해서 통신해야 하기 때문에, OSPF로 Default Route를 전파하지 않습니다.

R3에 설정된 PAT도 삭제합니다. (보안 정책에 따라 ASA를 통해 인터넷 통신합니다.)문제5. 지사간 통신을 위하여, GRE를 설정합니다. R1,R2,R3에 설정합니다.

>> Hub & Spoke 환경으로 구성합니다.

>> R1은 Hub로 구성하고, tunnel 12, tunnel 16을 각각 구성합니다.

>> Tunnel 12은 10.1.12.0/24를 사용하고, OSPF AREA 1으로 구성합니다. (부산지사 연결)

>> Tunnel 16은 10.1.16.0/24를 사용하고, OSPF AREA 2으로 구성합니다. (일본지사 연결)문제5. 지사간 안전한 통신을 위하여, GRE over IPSec으로 구성합니다.

문제6. 인터넷 통신은 ASA를 통해 통신이 되도록 구성합니다. (ASA가 OSPF로 Default Route를 전파합니다)

사설대역을 위하여, PAT도 구성합니다.

ASA

interface g0/0

nameif inside

security-level 100

ip add 172.16.1.252 255.255.255.0

no shut

interface g0/1

nameif outside

security-level 0

ip add 211.239.123.11 255.255.255.0

no shut

router ospf 1

network 172.16.1.0 255.255.255.0 area 0

default-information-originate always

router bgp 109

address-family ipv4 unicast

neighbor 211.239.123.3 remote-as 1

neighbor 211.239.123.3 activate

policy-map global_policy

class inspection_default

inspect icmp

object network INSIDE1

subnet 192.16.0.0 255.255.0.0

nat (inside,outside) interface dynamic

object network INSIDE2

subnet 172.16.0.0 255.255.0.0

nat (inside,outside) interface dynamic