AWS Systems Manager란 AWS에서 인프라를 보고 제어하기 위해 사용하는 AWS서비스이다.

AWS Systems Manager란?:

https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/what-is-systems-manager.html

SSM의 주요기능은 다음 두 가지이다.

- 액션

- 인사이트

액션

(1) 자동화 액션

AWS 리소스에 대해 일괄적으로 작업을 수행함.

(다수의 EC2인스턴스 재시작, CloudFormation 스택 업데이트,

AMI 패치 등)

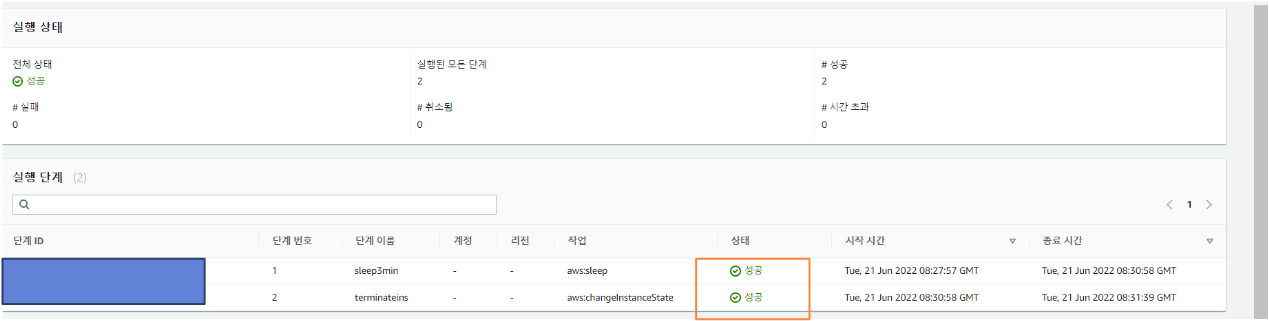

SSM의 자동화 액션을 이용해서 3분 후에 인스턴스를 종료시켜보자.

<1>aws systems manger간 후 메뉴에서 "자동화", "자동화 실행"버튼 클릭

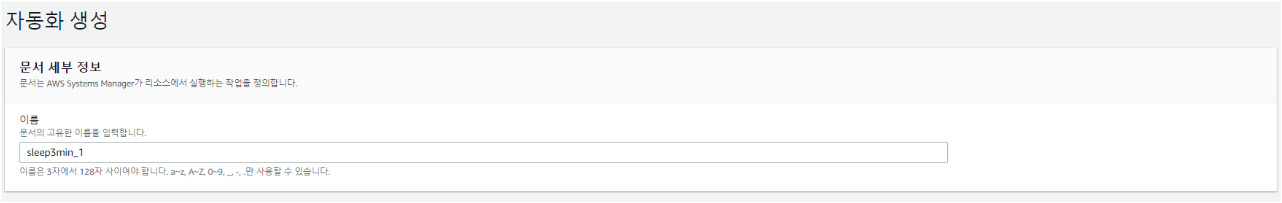

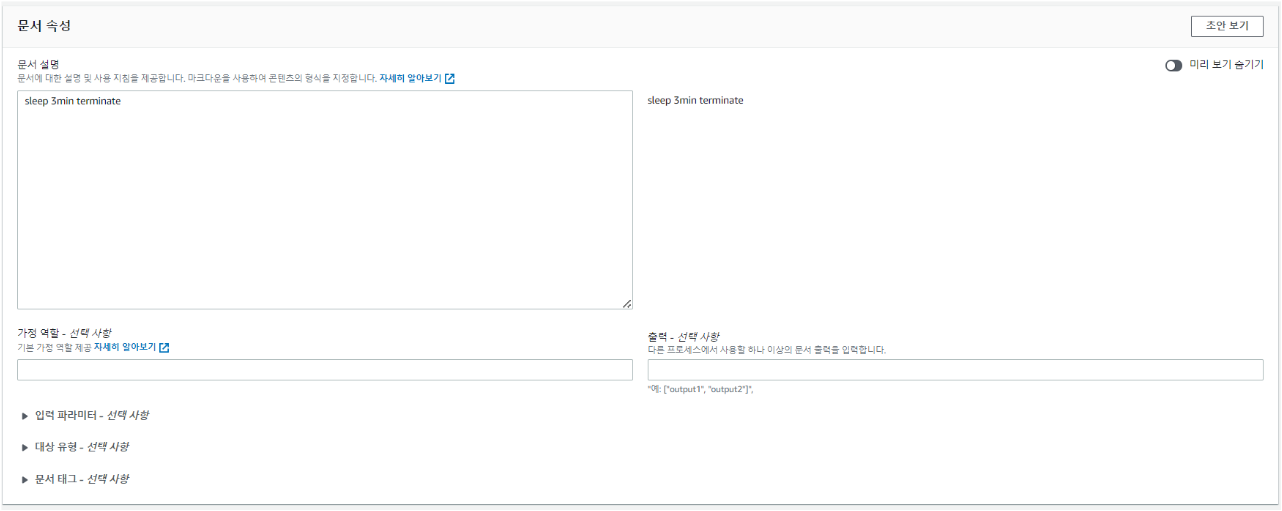

<2>"문서 생성"을 눌러 사용자 설정 문서로 작성.

위 처럼 aws에서 기본적으로 제공해주는 것을 써도 됨. 설명도 간단하고 다양하게 작성되어 있어서 쓰기 편함.

이름 써주고(아무거나)

설명 써주고(아무거나)

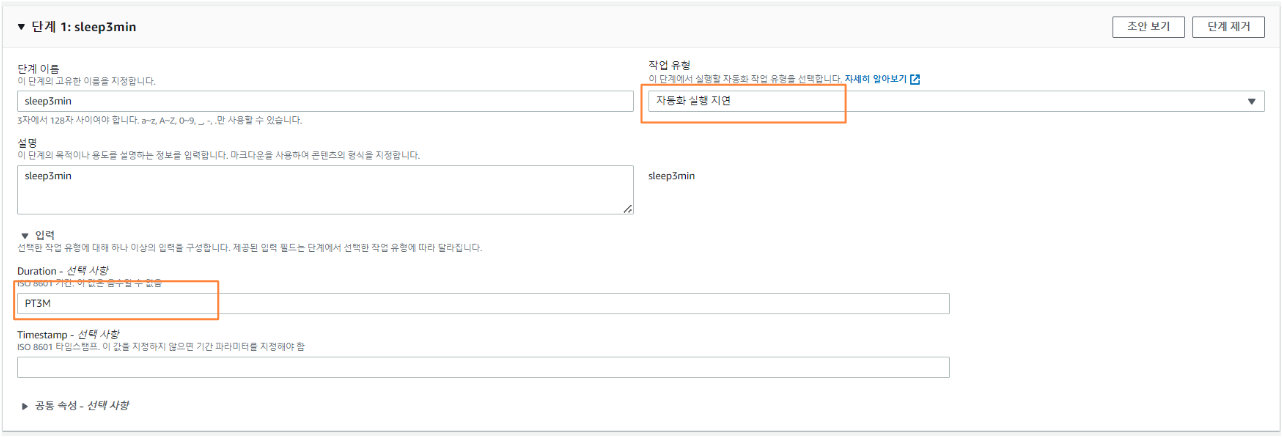

먼저 3분 후 종료시키기 위해 3분 기다리는 명령부터 해야 되므로 작업 유형에서 "자동화 실행 지연"선택하고 Duration에 ISO 8601 폼에 따라 "PT3M"써줌.

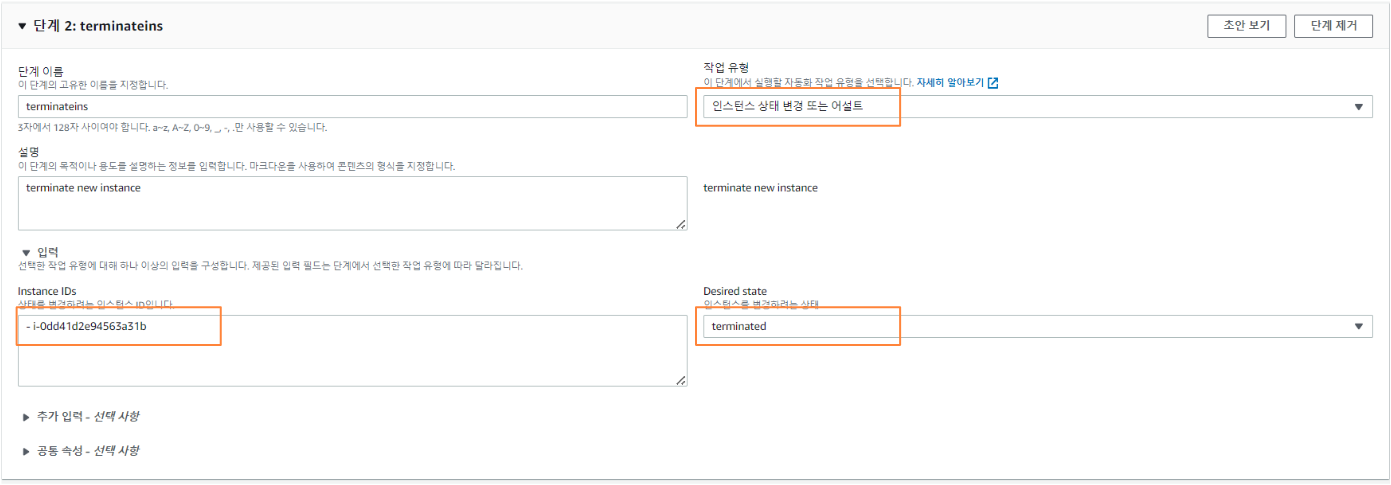

단계 추가하여 작업 유형 "인스턴스 상태 변경 또는 어설트"선택하고 종료시키려는 인스턴스 id 적어줌("-"쓰고 띄어쓰기한 후 id써야 형식에 맞음)희망 상태는 당연히 "terminated"선택.

실행하고 3분 기다려주면 1단계 상태 "성공"뜨고 인스턴스 완전히 종료되면 2단계 상태 "성공"뜸.

(2) Run 명령

자동화 액션이 AWS리소스에 대한 작업을 수행한다면, Run명령은 관리 대상 인스턴스에 대한 작업 수행을 도우며 로그인 없이 접속하거나 커스텀 스크립트 실행을 위해 서드파티 도구를 실행함.

사전 설정된 다양한 문서가 존재하는데 AWS-InstallApplicaition 문서는 Windows에 소프트웨어를 설치함. AWS-RunShellScript문서는 Linux 인스턴스에서 임의의 쉘 스크립트를 실행함. 그 중 AWS-RunRemoteScript을 이용하여 github에 있는 스크립트를 실행해보자.

Github 으로부터 run ansible playbook 실행: https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/integration-github-ansible.html

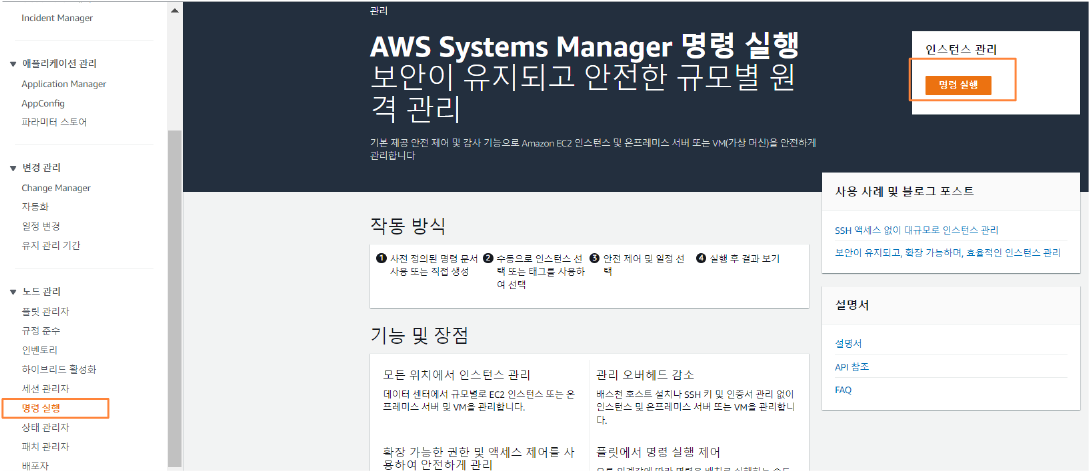

<1>System Manager(SSM)가서 "명령 실행"누르고 "명령 실행" 클릭

<2>명령 문서에서 "AWS-RunRemoteScript" 선택

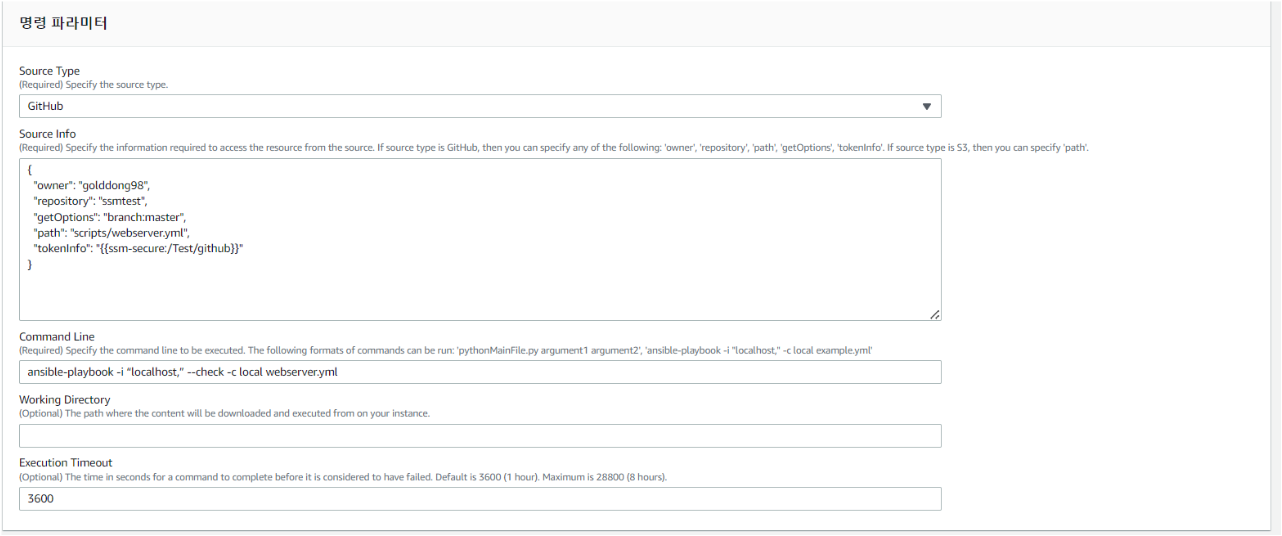

<3>명령 파라미터에서 Source Type은 "Github"선택하고

Source info는 아래와 같은 폼으로 작성하고 command line까지 똑같이 작성(잘 안보이면 위에 aws링크에 있으니 거기서 보면됨)

tokeninfo 속성에서 ssm-secure:다음에 올 값은 system manager 파라미터에 github 액세스 토큰값으로 미리 생성해 놓아야 함.

생성하러 가보자.

<4> github access 토큰 받기

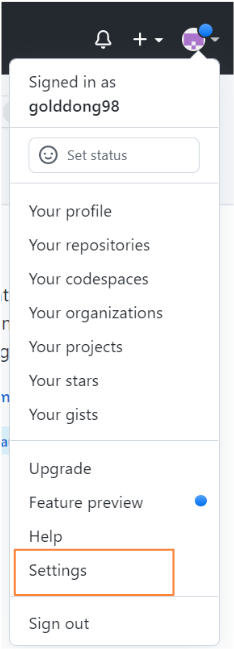

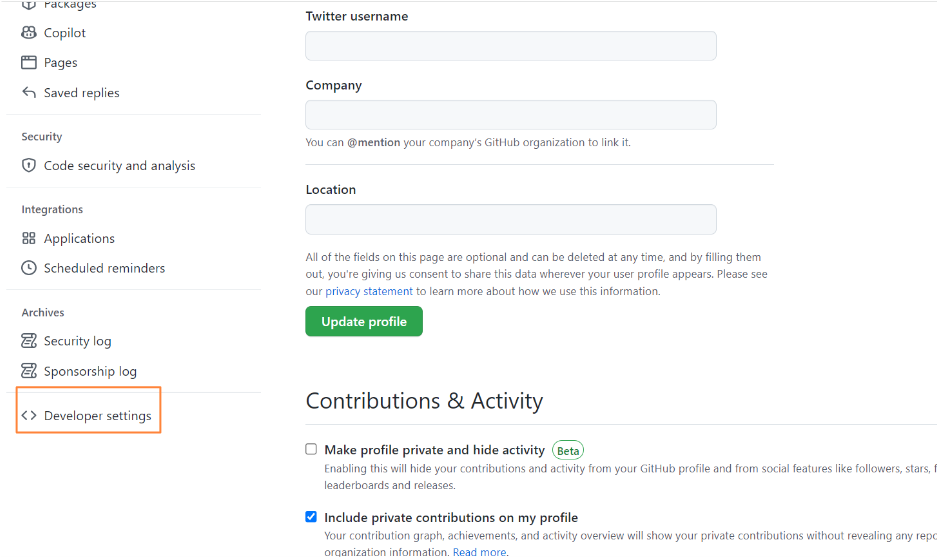

Settings들어가서

Developer settings가면

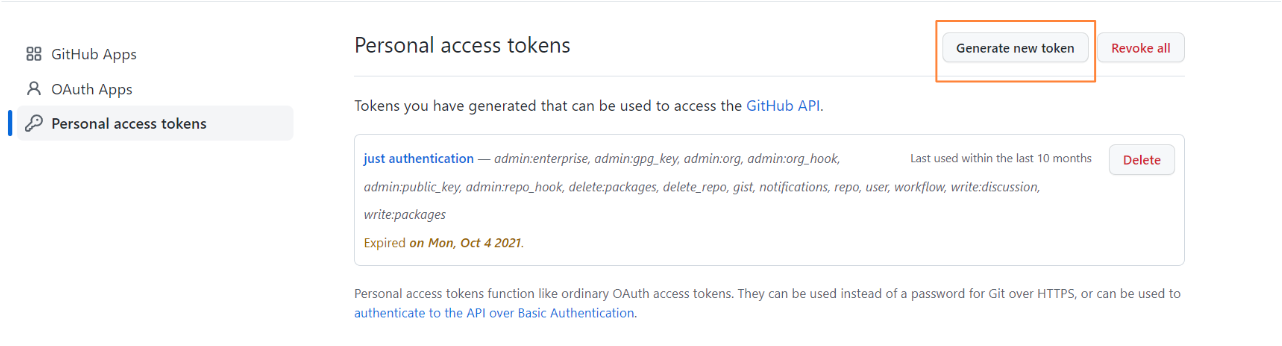

Personal access tokens에서 Generate new token누르면

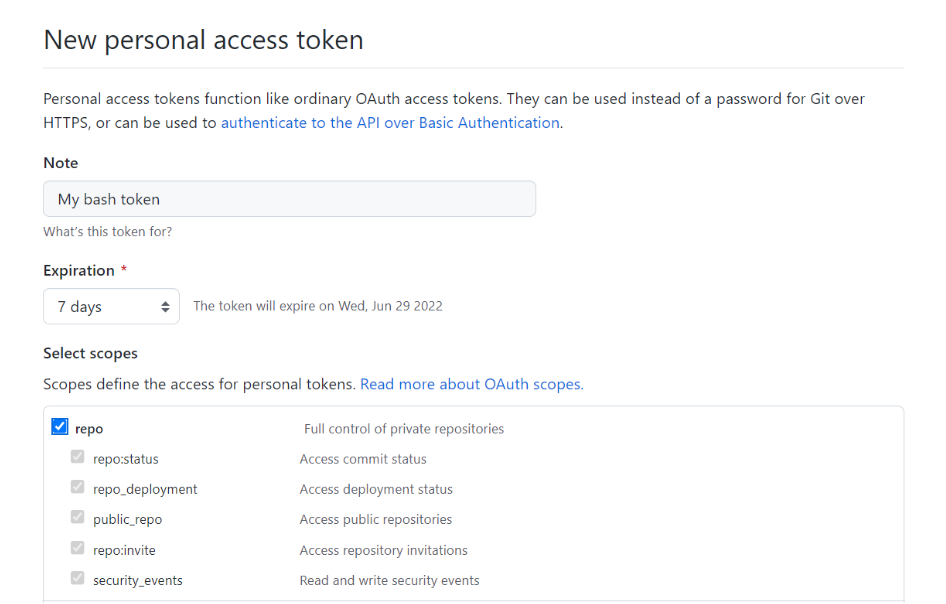

토큰이름 아무거나 적어주고 만료기간 쓰고 repo에 접근권한 허용해주기 위해 체크.

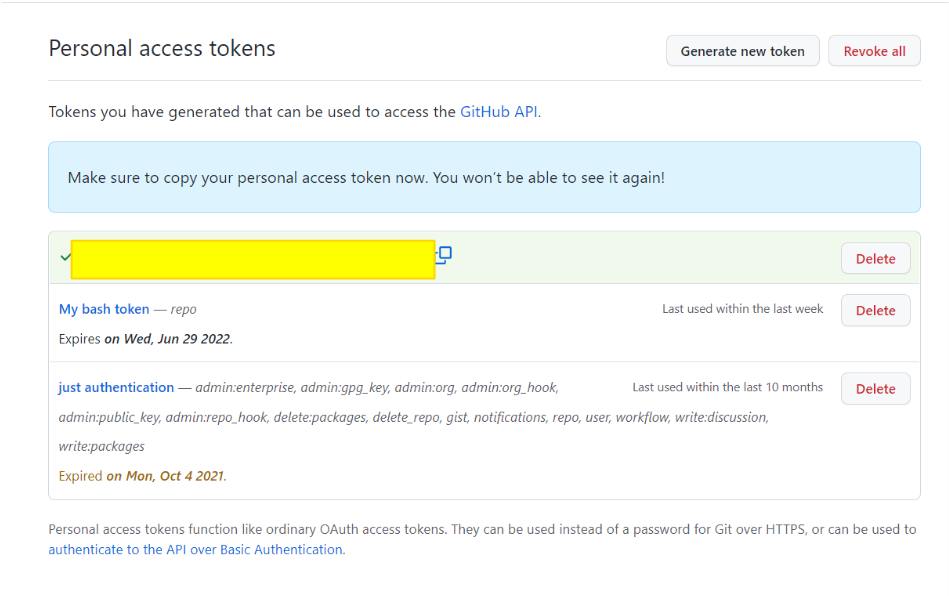

토큰 생성하면 아래와 같은 창 뜨는데

넘어가지 말고 노란 부분(액세스 토큰 값) 메모장같은데에 복붙.

<5> github 액세스 토큰 값을 SSM 파라미터로 생성

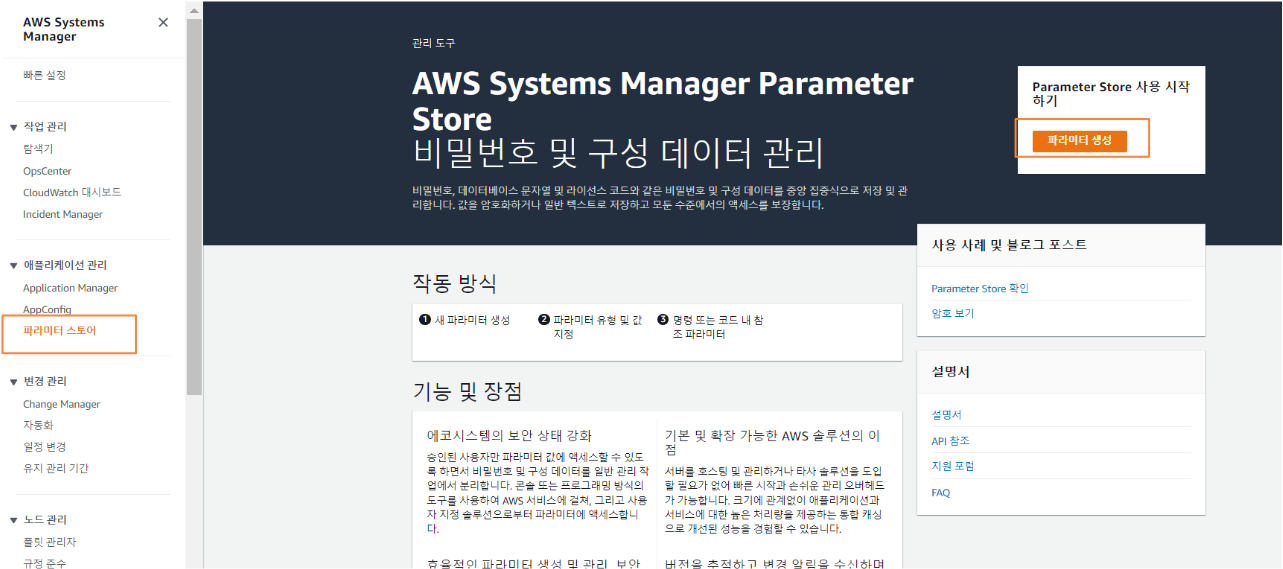

System manager에서 "parameter 스토어"간 후 "parameter 생성"클릭

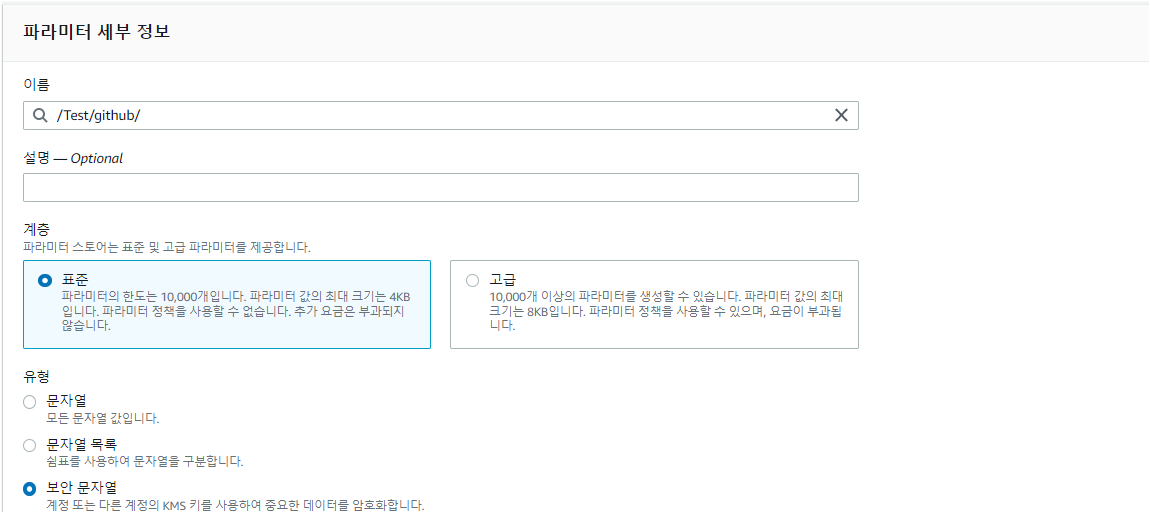

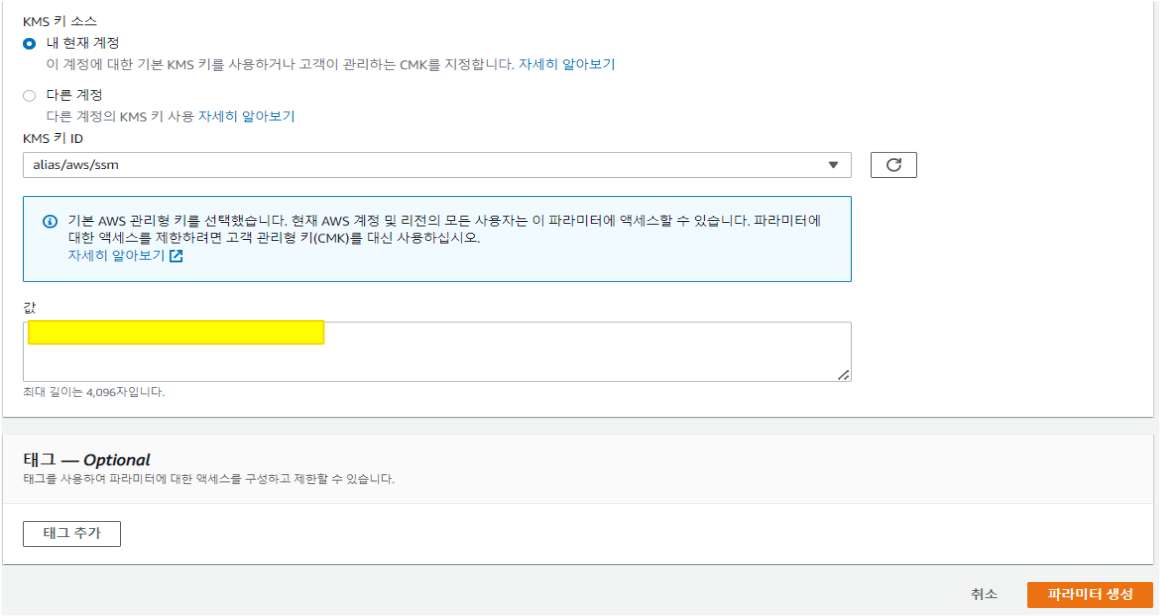

파라미터 경로 "/Test/github/"후 계층은 "표준" 유형은 "보안 문자열"

값에 아까 받은 github 액세스 토큰 값 입력하고 파라미터 생성.

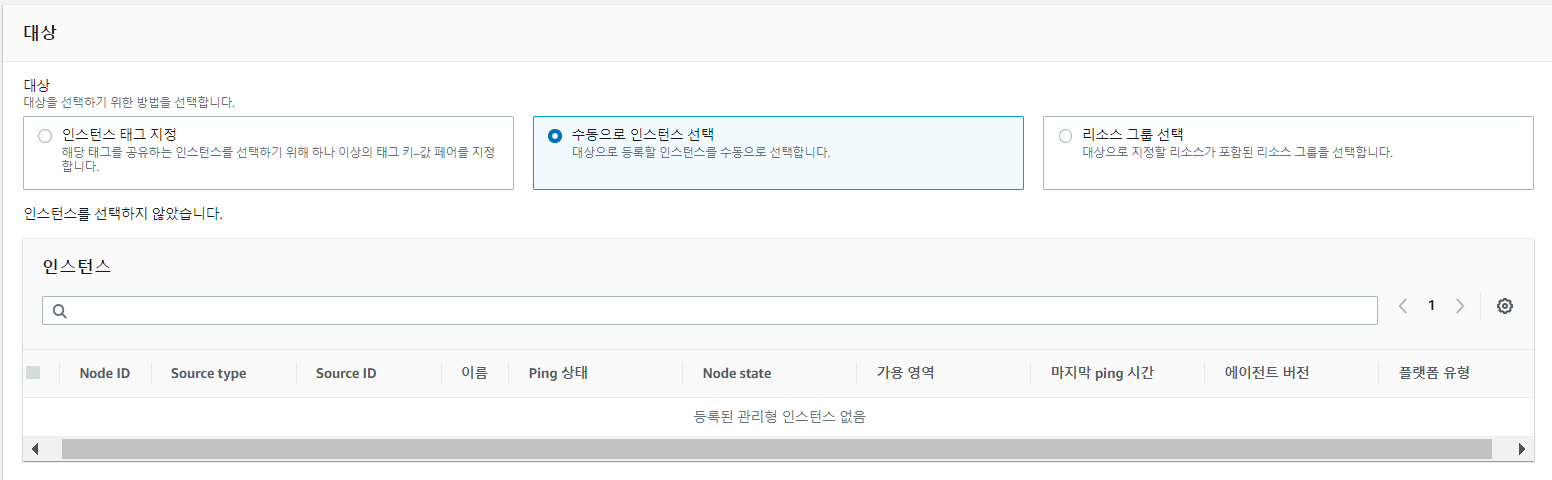

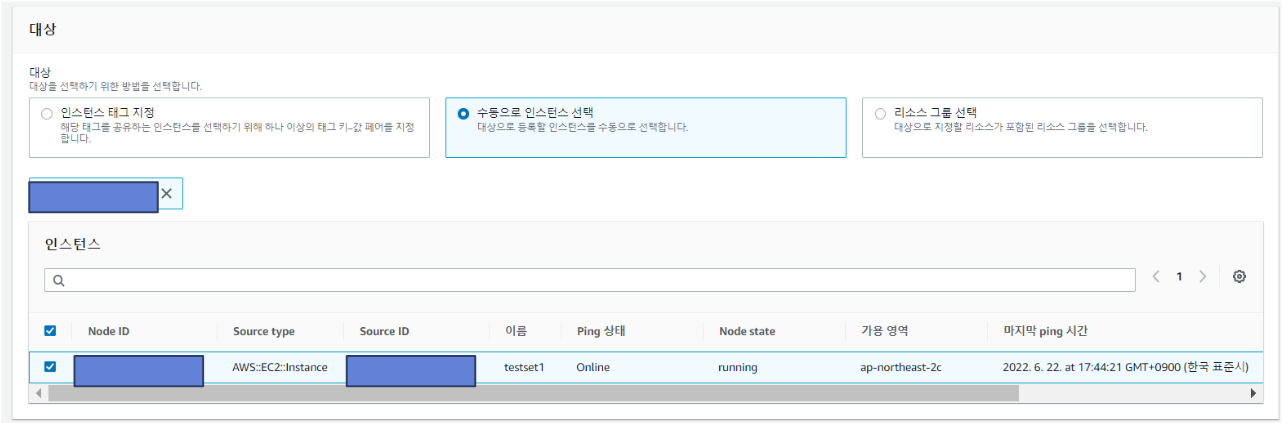

<6> 명령을 실행할 인스턴스 선택

하러 가면 관리형 인스턴스 없음이라고 뜸.

관리형 인스턴스 해결: https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/troubleshooting-managed-instances.html

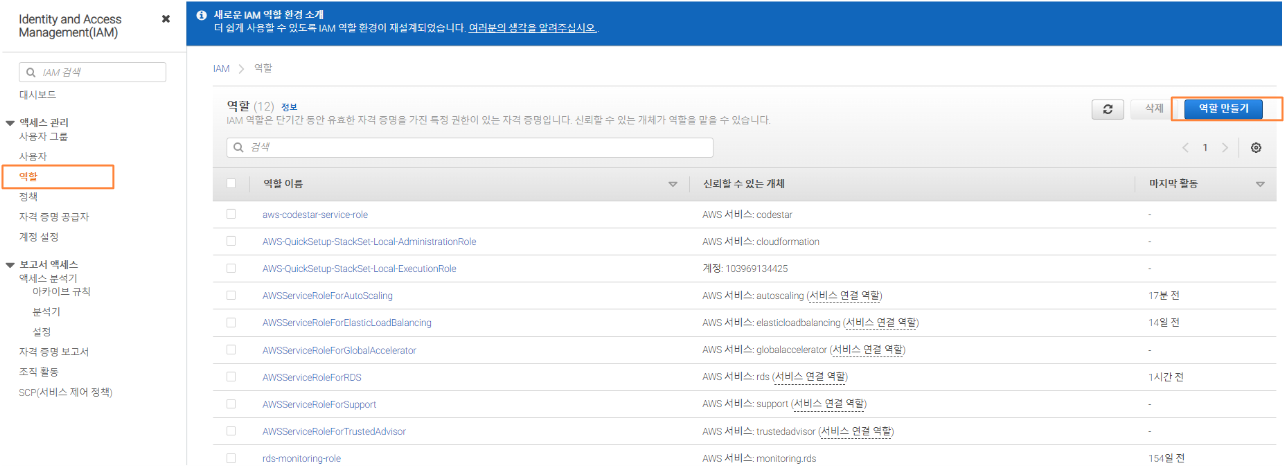

IAM가서 "역할"누르고 "역할 만들기 " 클릭.

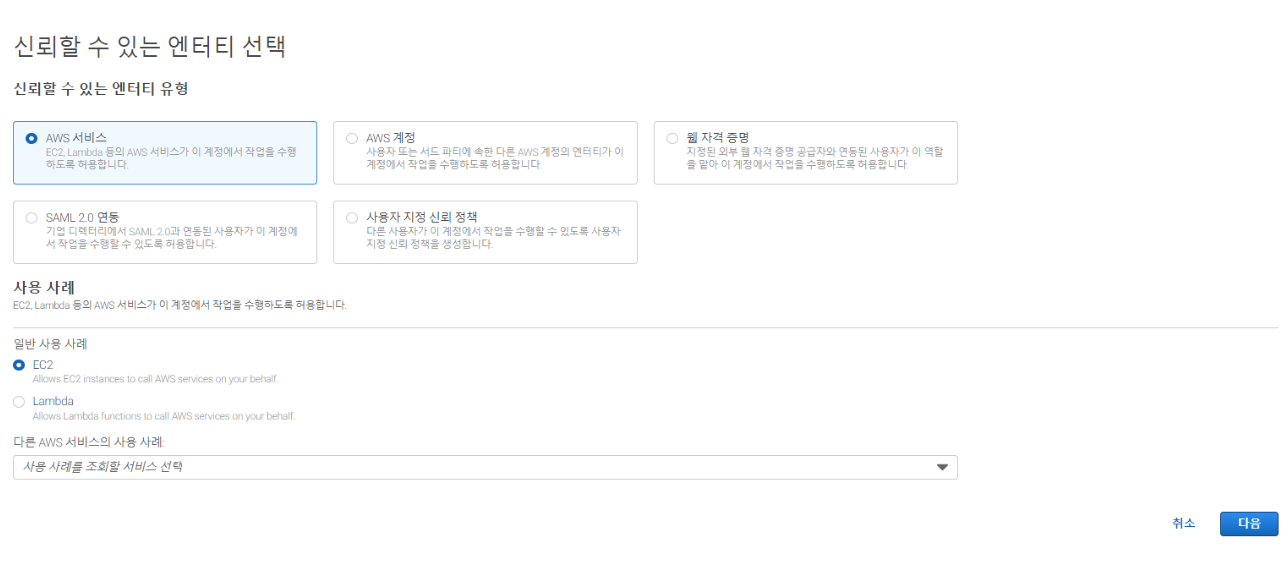

사용 사례 "EC2"선택 후 다음.

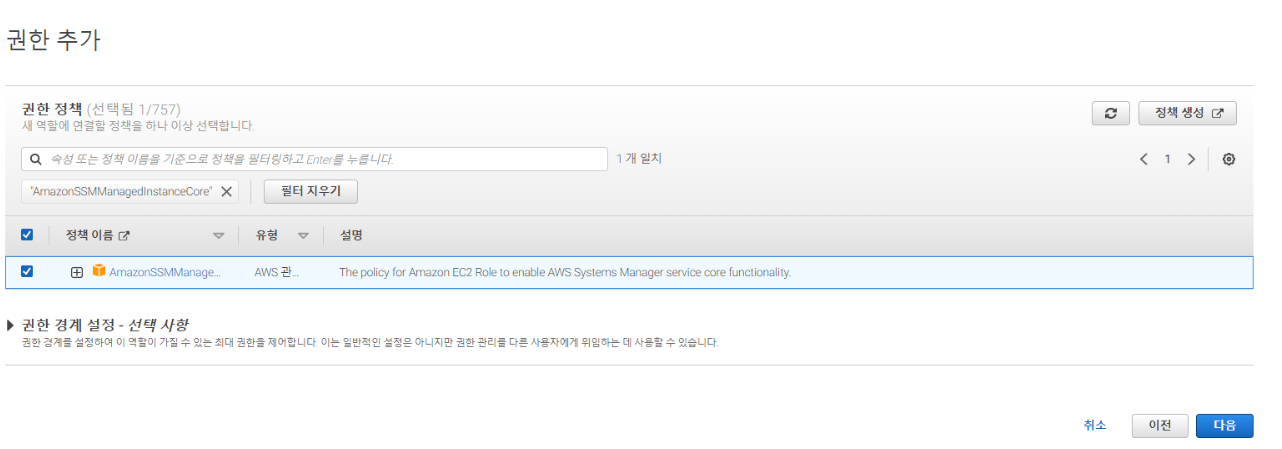

권한에 "AmazonSSMMagagedInstanceCore" 선택하고 역할 생성.

바로 EC2 인스턴스 생성하러ㄱㄱ

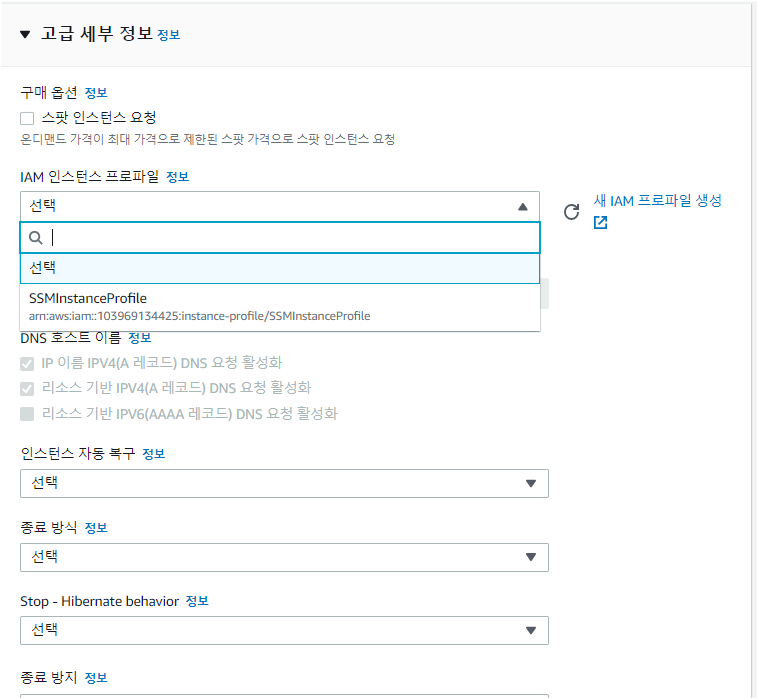

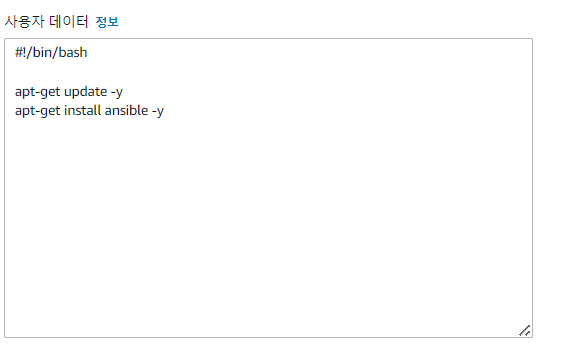

생성할 때 "고급 세부 정보"에서 IAM 인스턴스 프로파일에 만든 IAM 역할 추가하고

사용자 데이터에서 ansible 다운하여 인스턴스에 미리 ansible-playbook 명령 받을 수 있도록 함.

"인스턴스 태그 지정"이나 "리소스 그룹 선택" 누르고 다시 "수동으로 인스턴스 선택" 누르면 나타남. 아직 실행할 스크립트가 없으니 github에서 스크립트 작성하자.

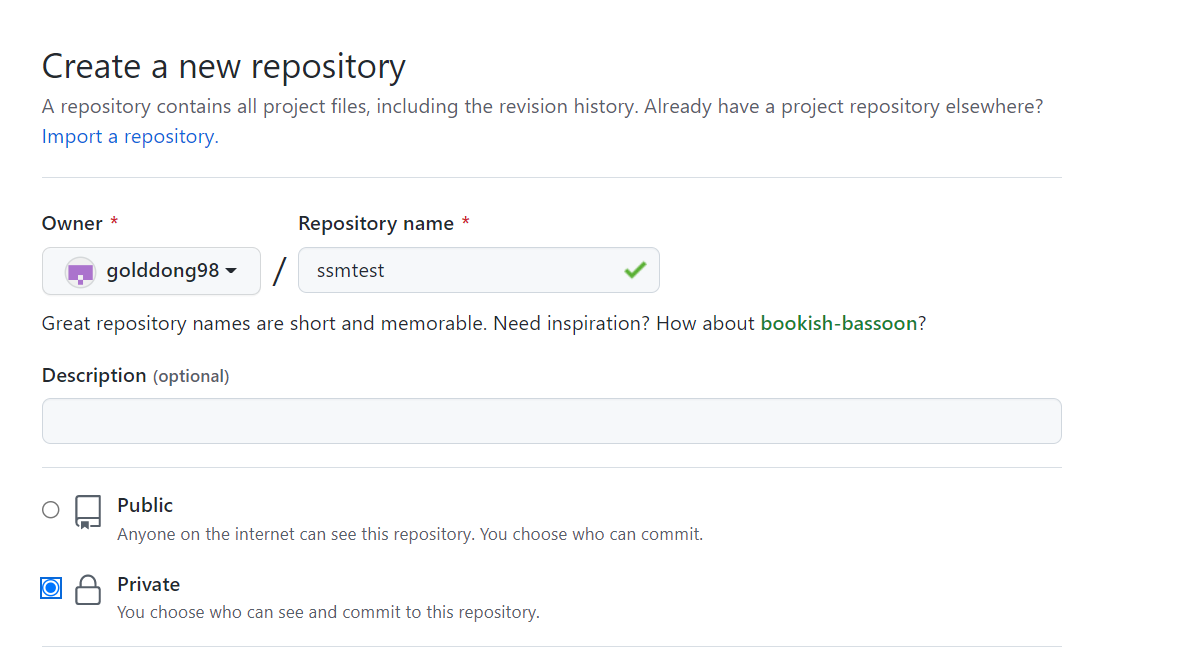

<7>private레포에 스크립트 생성후 Run!

먼저 github에서 private 레포지토리 생성

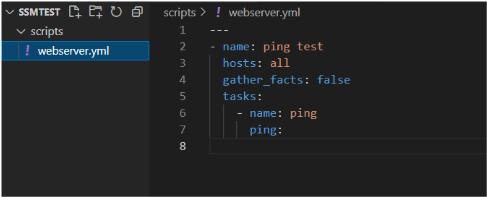

"scripts" 디렉토리에 "webserver.yml" 파일 만든 후 ansible폼에 맞게 스크립트 작성하고 github master브랜치에 푸쉬.

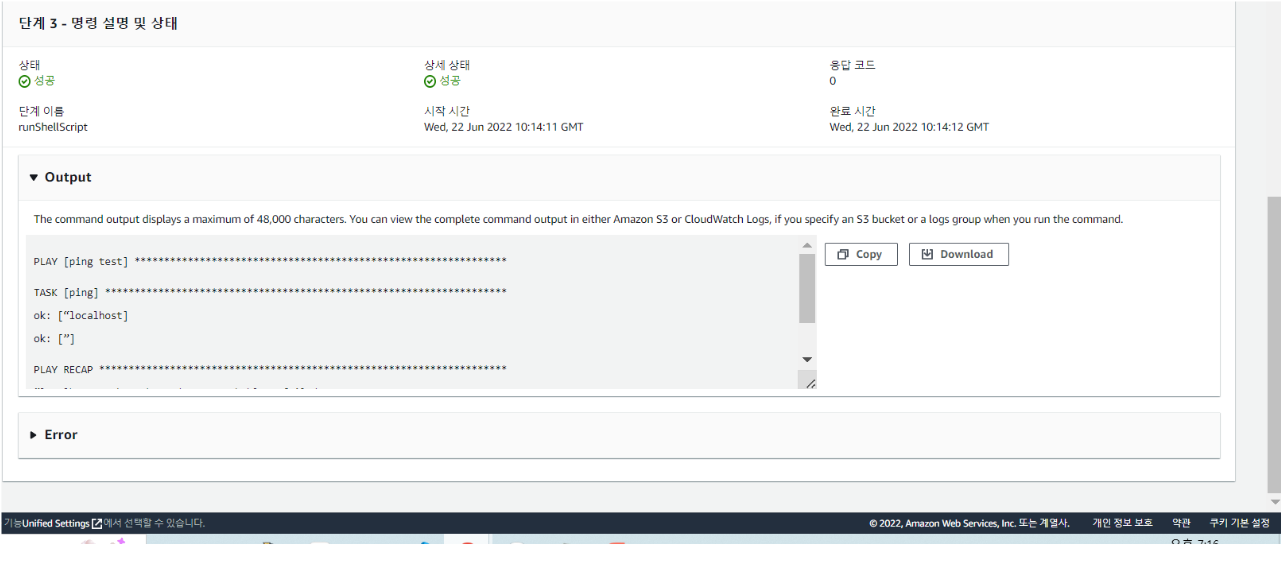

Run!

SSM으로 인스턴스에 명령하여 github에 있는 스크립트 실행 완료.

(3) 세션 매니저

세션 매니저는 시큐리티 그룹, NACL에서 인바운드 포트 개방 없이 혹은 퍼블릭 서브넷에 인스턴스를 두지 않고도 Linux와 Windows 인스턴스에 대한 Bash 및 PowrShell 접속을 지원함.

(Bastion host, SSH키,시큐리티 그룹 필요없음)

<1>aws cli 설치 및 업데이트, Session Manager plugin 설치.

aws cli 설치 및 업데이트: https://docs.aws.amazon.com/ko_kr/cli/latest/userguide/getting-started-install.html

session manager plugin설치: https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/session-manager-working-with-install-plugin.html

<2>AmazonSSMManagedInstanceCore 정책 연결된 인스턴스 생성

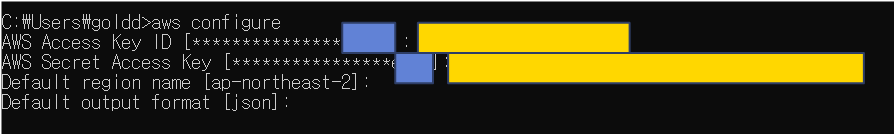

<3>IAM 사용자 권한에 "AdministratorAccess"추가.

<4>위 <3>의 사용자 access key id와 secret access key를 aws configure에 입력.(IAM access key발급은 IAM=>"사용자"메뉴 클릭=> 권한 추가한 사용자 이름 클릭=>"보안 자격 증명"=>"액세스 키 만들기" 누르면 csv파일로 발급됨)

<5>"aws ssm start-session --target <EC2 인스턴스 ID>" 명령 치면 ssm 으로 ec2연결 성공.

(4) 패치 매니저

패치 매니저는 Linux 및 Windows 인스턴스 패치 업무의 자동화 도구이고, 다음과 같은 OS 지원.

- Windows Server

- Ubuntu Server

- Red Hat Enterprise Linux(RHEL)

- SUSE Linux Enterprise Server(SLES)

- CentOS

- Amazon Linux

- Amazon Linux 2

패치 대상 인스턴스는 태그 등을 기준으로 선택할 수 있고, 패치 그룹을 생성해서 작업을 진행할 수 있음. 패치 그룹은 Patch Gruop태그 키를 지닌 인스턴스 모음.

패치 매니저는 패치 베이스라인을 통해 패치 작업을 수행할 대상을 정의하며, 이후 자동으로 패치 소프트웨어를 설치하거나 승인 후 설치 작업을 진행하도록 할 수 있음.

인스턴스를 스캔하여 누락된 패치 보고서만 보거나, 스캔 후 누락된 패치 자동으로 설치 가능.

운영체제와 애플리케이션 모두 패치 가능.

직접 사용하면서 OS패치를 자동화해보자.

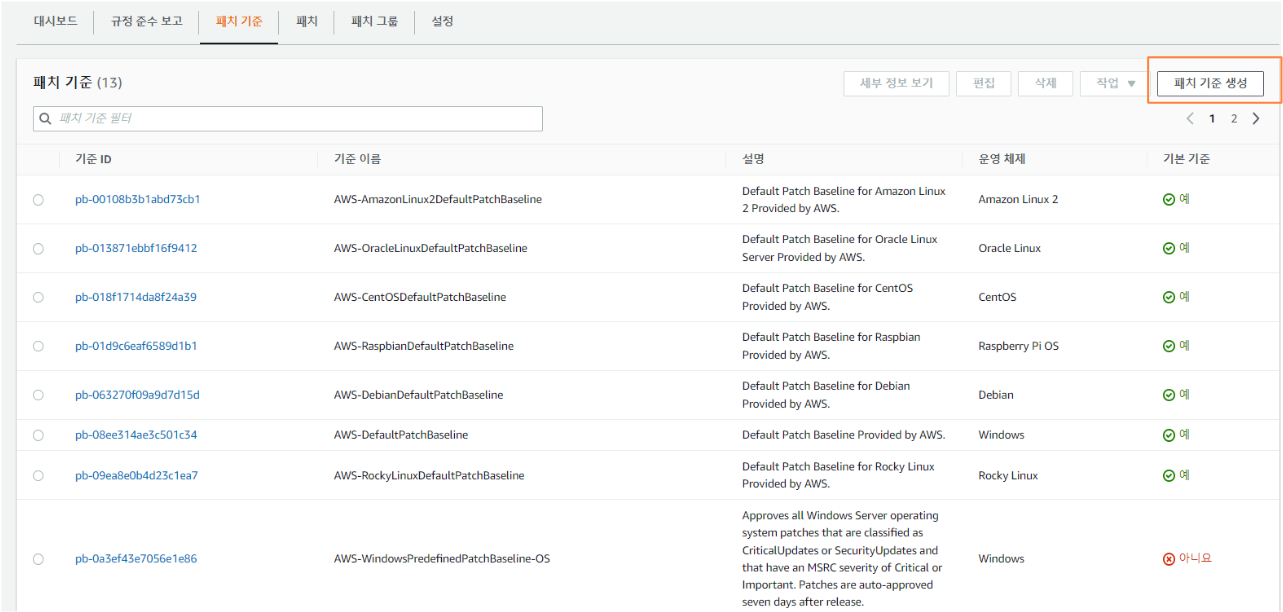

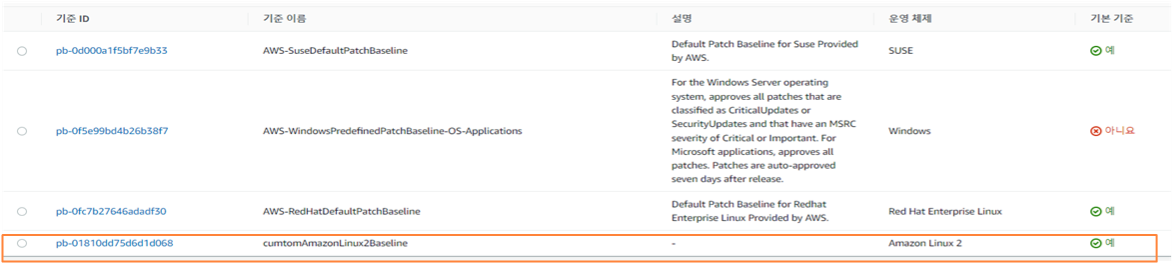

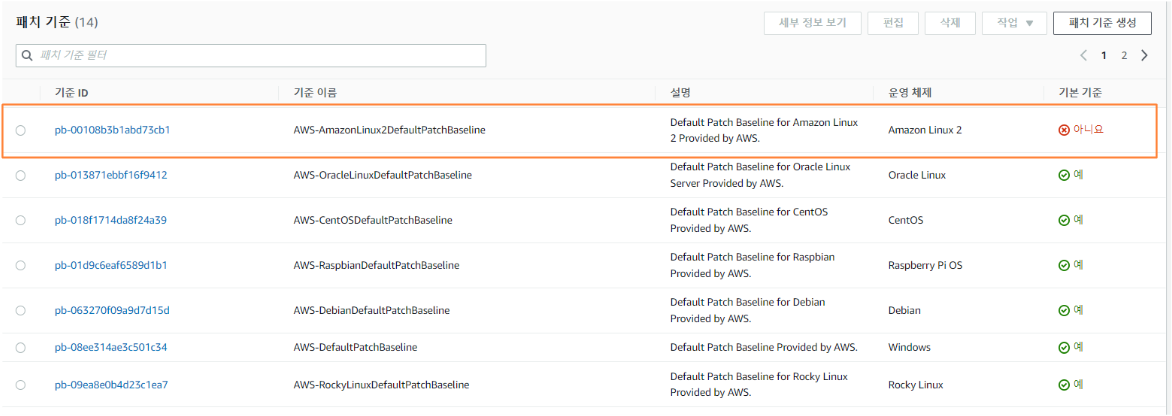

<1>Systems Manager에서 "패치 관리자"로 간 후 "사전 정의된 패치 기준 보기"클릭

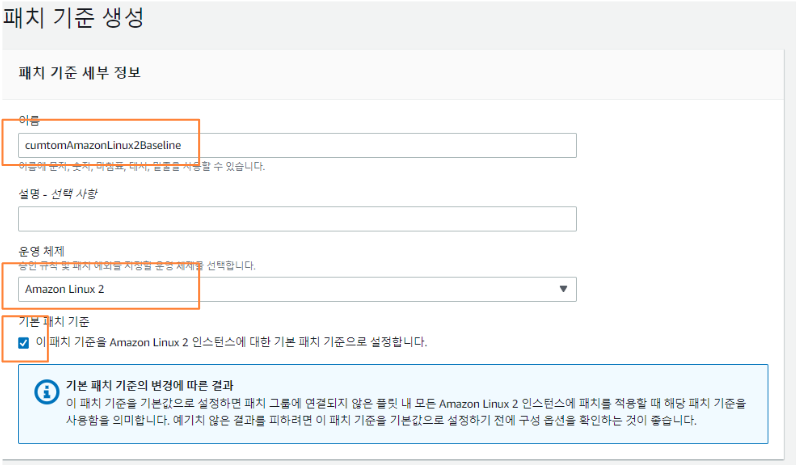

<2>커스텀 패치 기준 생성

커스텀 패치 기준 생성을 위해 "패치 기준 생성" 클릭.

이름, 운영 체제 입력하고 기본 패치 기준 설정 체크

제품, 심각도, 분류 모두 'All'로 하고 생성해주면

방금 만든 커스텀 패치 기본 기준에 "예" 써져있고

기존 패치 기본 기준에 "아니오"써짐.

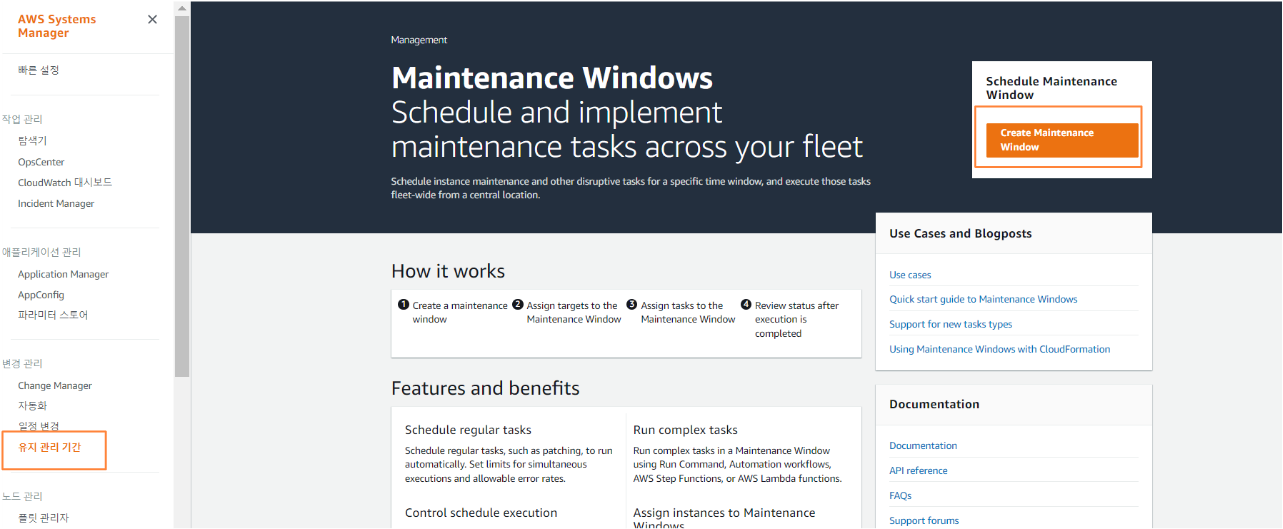

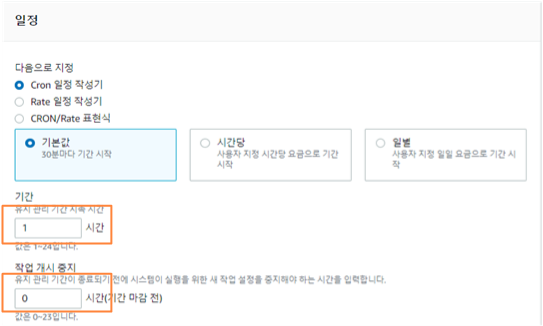

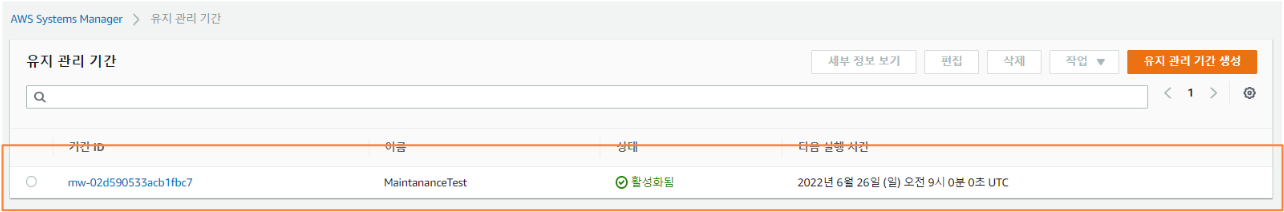

<3>유지 관리 기간 생성

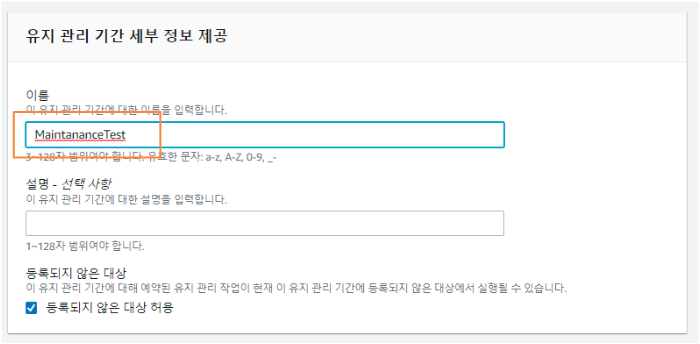

Systems Manager의 "유지 관리 기간"으로 간 후 "Create Maintanance Window"클릭.

이름 지어주고

기간1시간, 작업 개시 중지 0시간으로 설정.

유지관리기간 생성완료

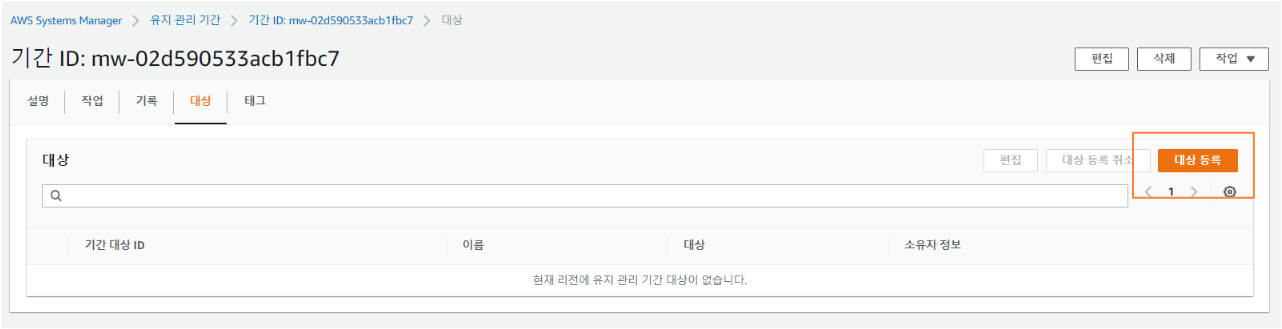

이 유지 관리 기간에서 "대상"에 가서 "대상 등록" 클릭.

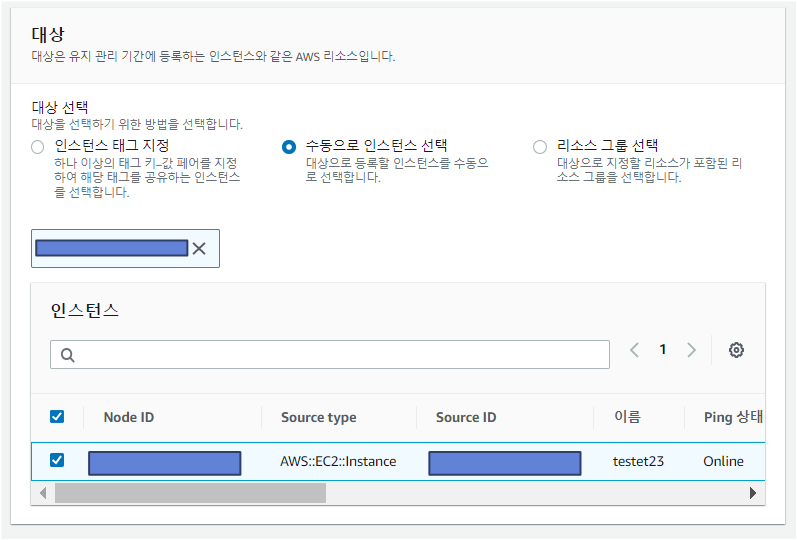

타겟으로 등록하고 싶은 인스턴스 선택.

관리형 인스턴스 해결:

https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/troubleshooting-managed-instances.html

<4>명령 실행(Run command)로 패치 명령 실행

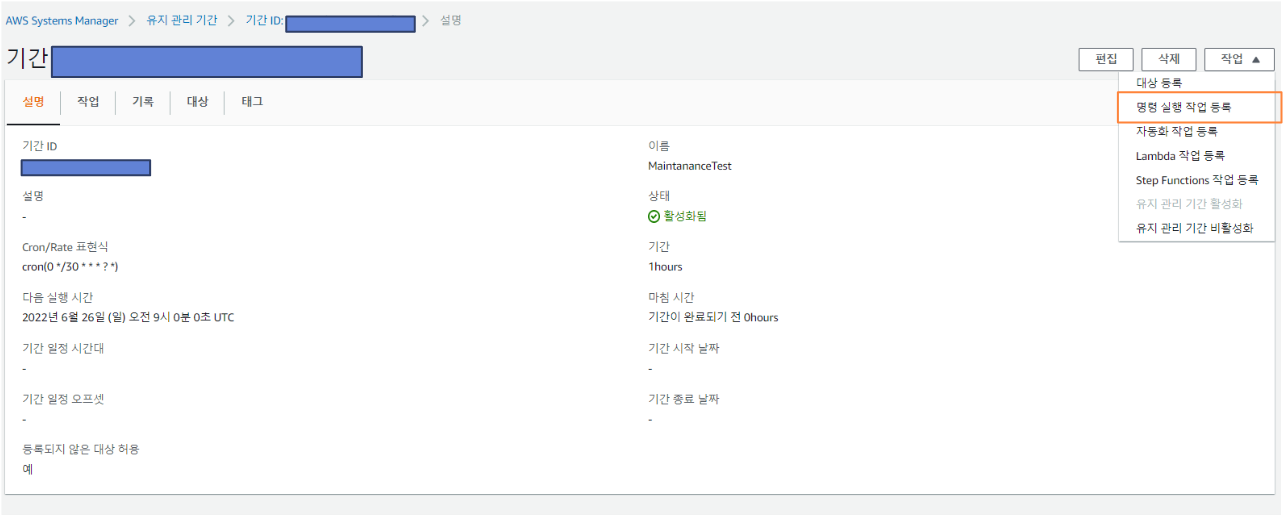

이 유지 관리 기간에서 "설명"으로 간 후 "작업"에서 "명령 실행 작업 등록" 클릭.

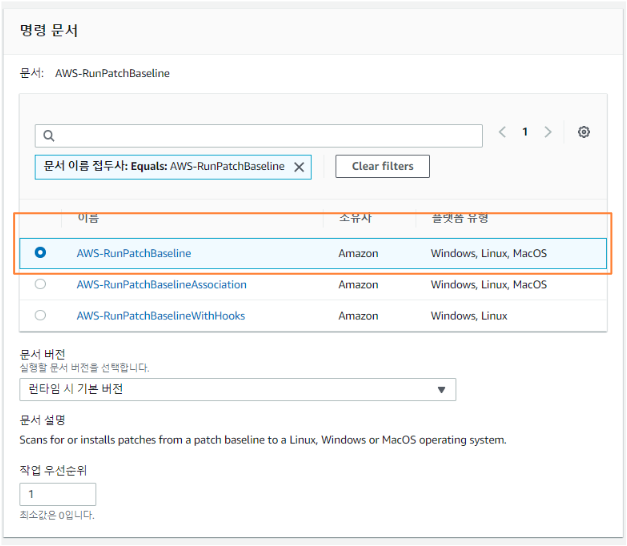

명령 문서로는 "AWS-RunpatchBaseline"선택하고

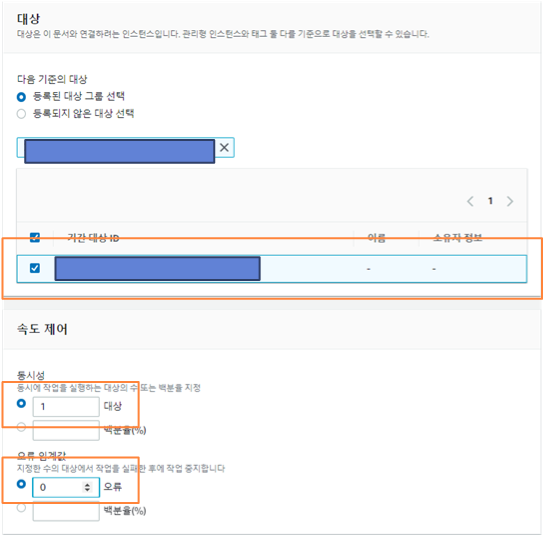

등록된 대상 선택한 후 동시성 "1" 오류 임계값 "0"입력.

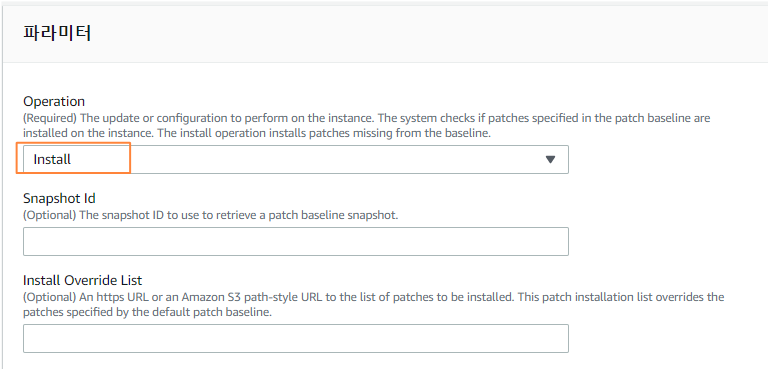

Operation "install"로 선택하고 명령 실행.

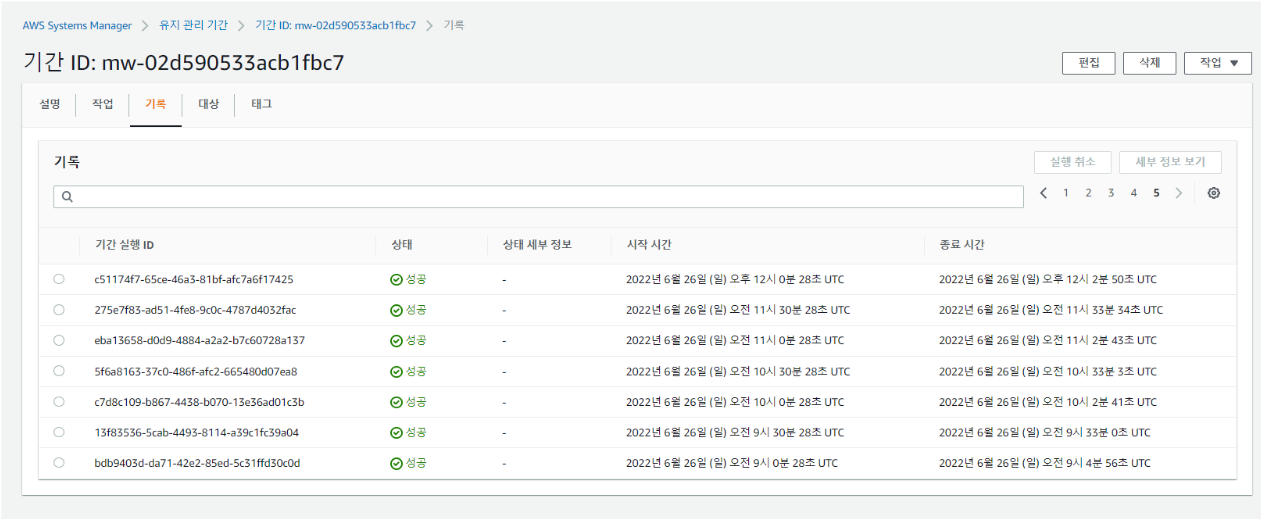

30분에 한번씩 실행된 결과가 보임.

또한 "패치 관리자"로 가면 대시보드에서

기록과

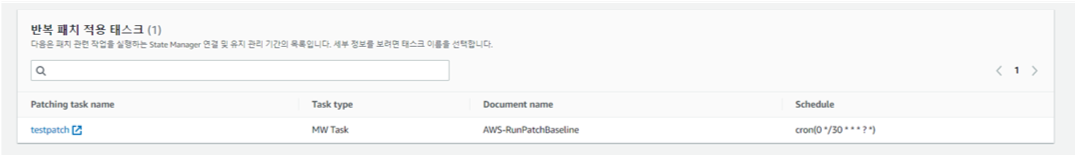

반복 패치 적용 테스크에 위에서 작성한 작업이 등록된 것을 볼 수 있음.

(5) 스테이트 매니저

패치 매니저가 인스턴스에 대한 동일한 패치 수준을 유지하도록 돕는 도구인 반면, 스테이트 매니저는 정의한 방식대로 소프트웨어를 가져오고 환경을 설정하는 도구임.

-

OS가 Boot할 때 특정 소프트웨어를 설치한 상태로 부팅되게 한다.

-

스케줄에 맞춰서 agent를 다운로드 하고 업데이트한다.

-

네트워크 세팅을 정의한다.

-

Windows domain으로 instance를 넣어준다.

-

Lifecycle에 의해서 instance를 패치해준다.

-

Lifecycle에 따라서 linux와 windows에서 script을 돌리게 해준다

state manager: https://docs.aws.amazon.com/ko_kr/systems-manager/latest/userguide/sysman-state-about.html

바이러스 체크 루틴을 설정해보자.

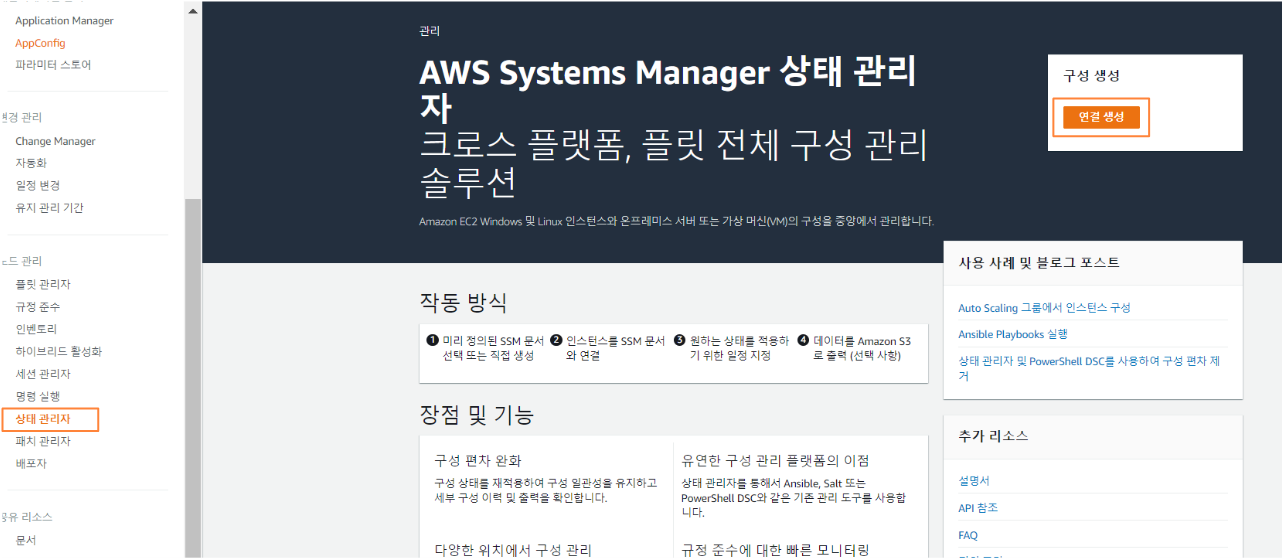

<1>Systems Manager의 "상태 관리자"로 간 후 "연결 생성"클릭.

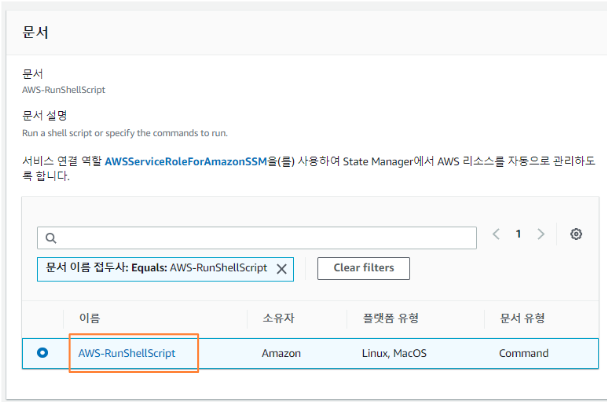

<2>상태 생성

연결의 이름 적고

문서는 AWS-RunShellScript 선택 후

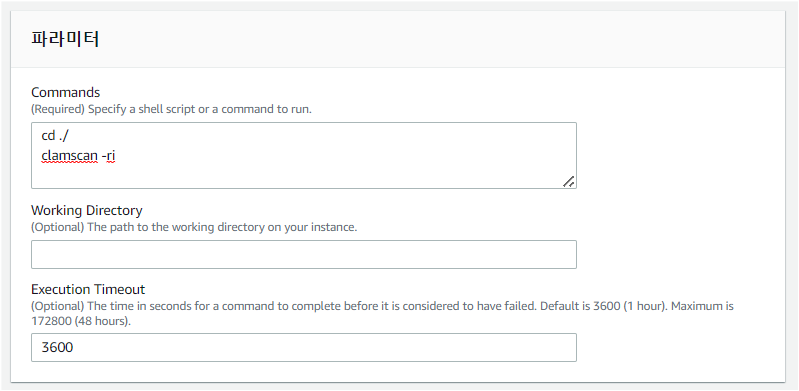

파라미터에 바이러스 체크 명령 작성.(실제로 동작하려면 clamAV 인스턴스에 설치해야함.)

인스턴스 생성 후 clamAV 백신 설치 및 실행을 위해서 명령은 다음과 같이 하면 됨(우분투용 백신임):

sudo apt-get install clamav

sudo lsof /var/log/clamav/freshclam.log

sudo pkill -15 -x freshclam

sudo /etc/init.d/clamav-freshclam stop

sudo freshclam

sudo /etc/init.d/clamav-freshclam start

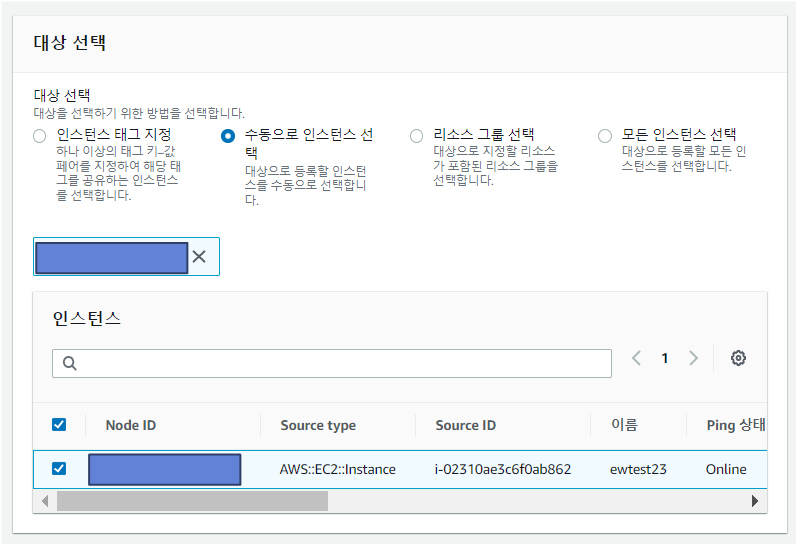

관리형 노드 선택 후

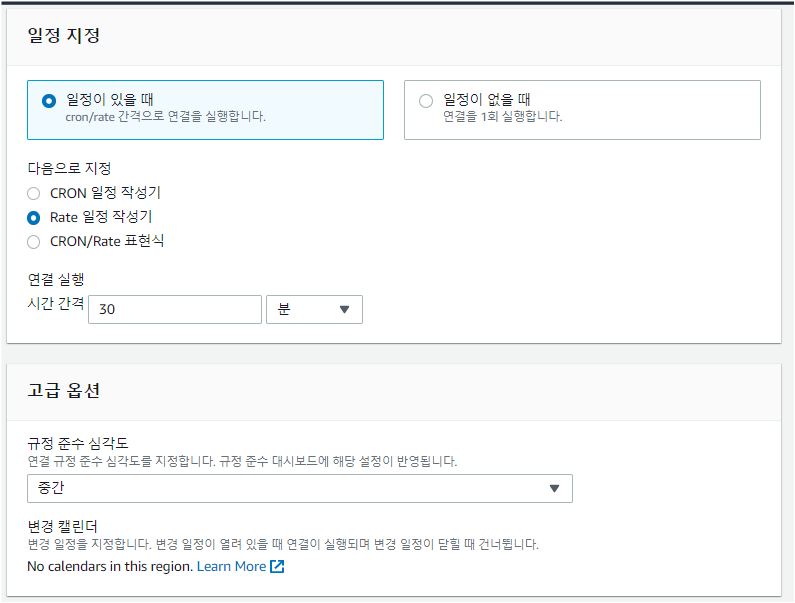

일정 및 속도제어 입력.

"연결 생성"클릭하면 명령에 대한 성공 실패 볼수 있으며 로그까지 볼 수 있음.

인사이트

인사이트는 AWS 리소스에 대한 헬스, 컴플라이언스, 운영 세부 사항 정보를 AWS Systems Manager라는 단일 영역에 집약시킨다.

(1) 빌트인 인사이트

Systems Manager가 제공하는 모니터링 내역을 담고 있음.

다음 내용을 포함함.

-

AWS Config Compliance AWS Config

룰 및 리소스별 컴플라이언스의 적용을 받거나, 받지 않는 리소스 그룹에 포함된 전체 리소스 수 및 AWS config가 추적한 환경설정 변경 사항 이력을 보여줌. -

CloudTrail Events

그룹에 있는 리소스, 리소스 타입, 해당 리소스에 대해 CloudTrail이 마지막으로 기록한 이벤트를 보여줌. -

Personal Health Dashboard

리소스에 영향을 미칠 수 있는 각종 이슈에 대한 경고를 제공. -

Trusted Advisor Recommendations

비용최적화, 성능, 보안, 내오류성 등의 측면에서 AWS 환경 요소의 최적화를 돕고 적절한 권장안을 제시함. 서비스 제한 수준의 80%를 초과한 내역도 보여줌.

(2) 인벤토리 매니저

인벤토리 매니저는 OS, 애플리케이션 버전 등 인스턴스의 데이터를 수집하며, 수집내역은 다음과 같음.

- OS 이름 및 버전

- 애플리케이션 및 파일네임, 버전, 사이즈

- IP 및 MAC 주소 등 네트워크 환경설정

- Windows 업데이트, 롤, 서비스, 레지스트리 밸류

- CPU 모델, 코어, 스피드

AWS-GatherSoftwareInventory 정책 도큐먼트를 실행하여 리전별로 생성된 인벤토리에서 데이터를 수집할 인스턴스를 선택할 수 있음.(계정 내 모든 인스턴스 선택, 태그별로 선택 가능)

(3) 컴플라이언스

컴플라이언스 인스턴스는 환경 설정 규칙이 인스턴스의 패치 및 상태관리에 어떻게 적용되고 있는지 보여줌. 패치 컴플라이언스는 패치 베이스라인이 적용된 인스턴스의 수 및 설치된 패치의 세부 정보를 보여줌.

좋은 글 잘 봤습니다. 감사합니다!