Amazon S3는 안정적이고 확장 가능한 객체 스토리지 서비스를 제공하며, 중요한 데이터 보호를 위해 다양한 암호화 방법을 지원합니다. 이 글에서는 Amazon S3에서 제공하는 여러 객체 암호화 옵션을 소개하고, 각각의 특성과 사용 사례를 살펴보겠습니다.

1. 서버 측 암호화 (SSE)

서버 측 암호화는 S3에서 데이터를 저장하기 전에 자동으로 데이터를 암호화하고, 요청 시 자동으로 복호화하는 방식입니다. Amazon S3는 세 가지 방식의 서버 측 암호화를 제공합니다.

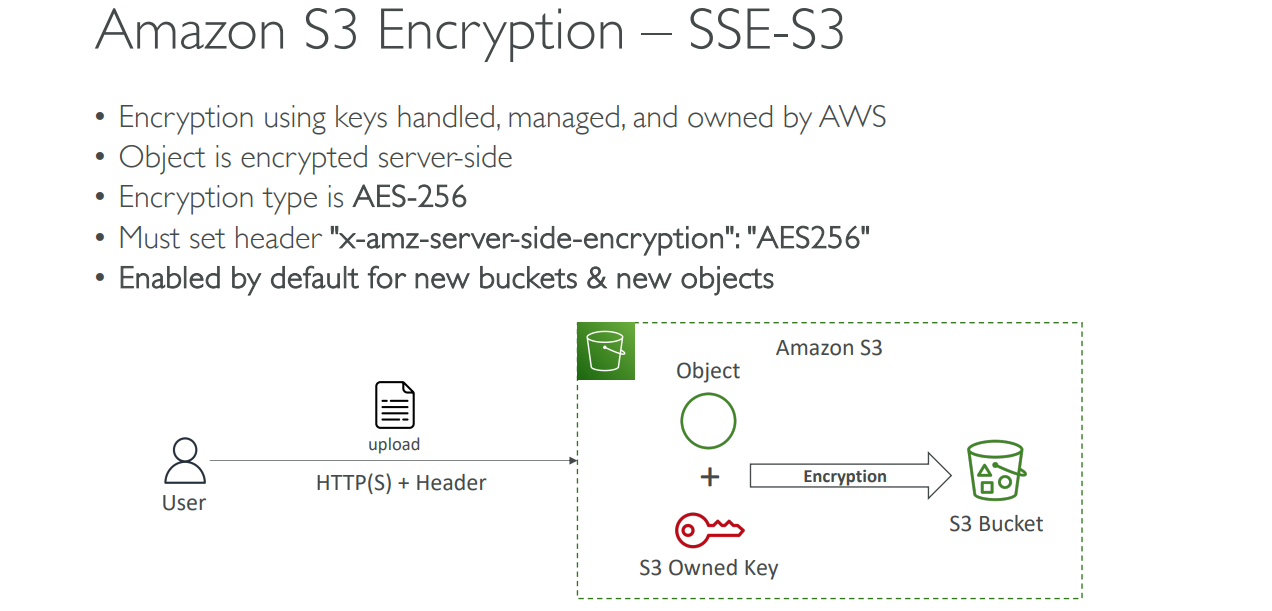

1.1 SSE-S3 (서버 측 암호화 - S3 관리 키)

SSE-S3는 Amazon S3에서 관리하는 키를 사용하여 데이터를 암호화하는 방식입니다. AWS가 키를 관리하고 보유하기 때문에 사용자는 암호화 키에 직접 액세스할 수 없습니다. 이 방식은 기본적으로 AES-256 암호화를 사용하며, 객체 업로드 시 "x-amz-server-side-encryption":"AES256" 헤더를 설정하면 자동으로 암호화가 적용됩니다. 이 방식은 별도의 키 관리가 필요하지 않은 경우 유용하며, 새로운 버킷과 객체에 대해 기본값으로 활성화됩니다.

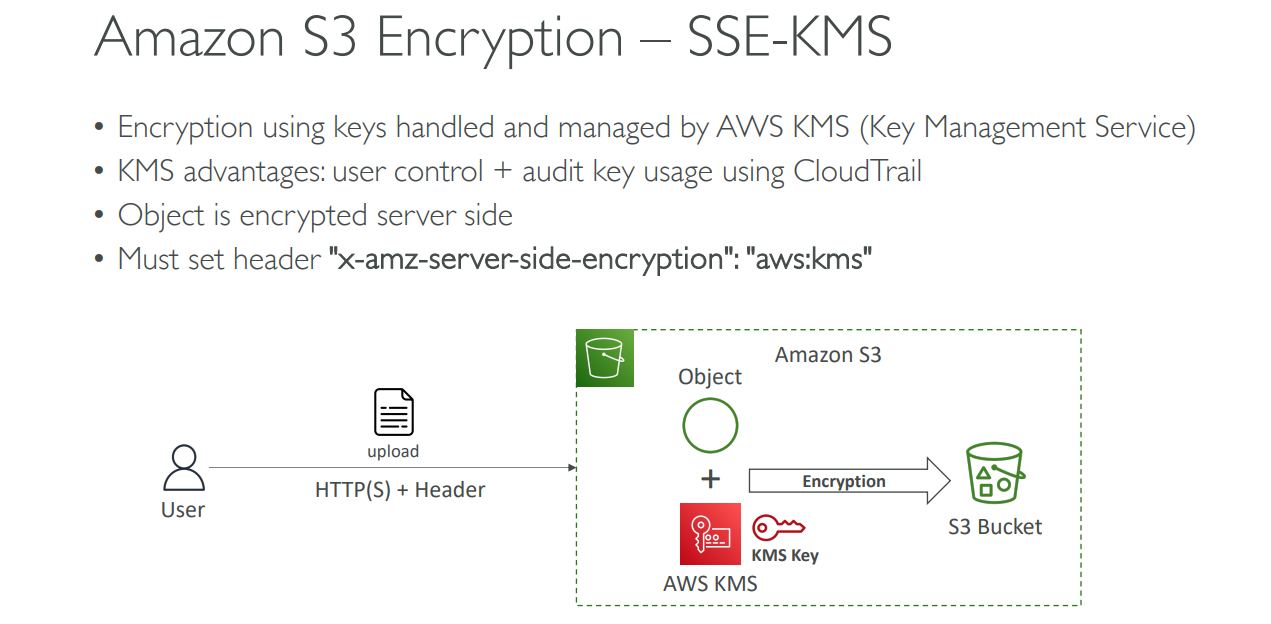

1.2 SSE-KMS (서버 측 암호화 - KMS 관리 키)

SSE-KMS는 AWS Key Management Service(KMS)를 사용하여 암호화 키를 관리합니다. 이 방식은 사용자가 KMS를 통해 키를 생성하고 관리할 수 있으며, 키 사용 내역을 CloudTrail을 통해 로깅할 수 있습니다. 이를 통해 키 사용을 철저히 모니터링하고 감사할 수 있습니다. SSE-KMS를 사용할 경우, 객체 업로드 시 "x-amz-server-side-encryption":"aws:kms" 헤더를 설정해야 하며, 추가적으로 KMS 키에 대한 액세스 권한도 필요합니다. 다만, KMS 호출 수에 대한 제한이 있으므로 대규모 트래픽 처리 시 주의가 필요합니다.

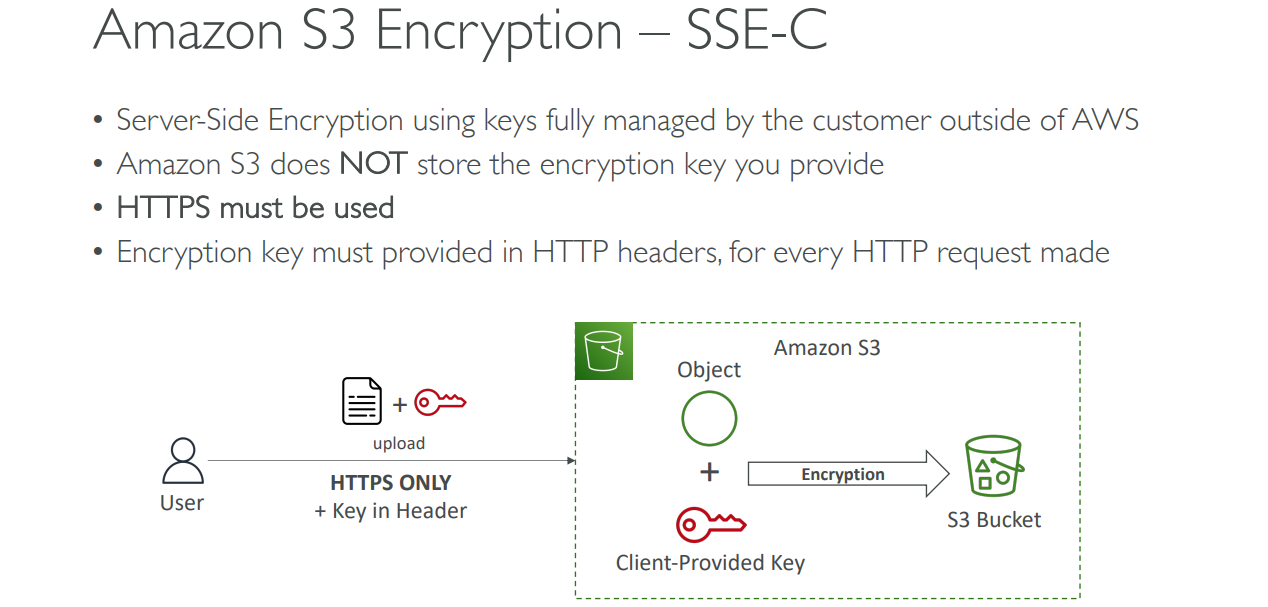

1.3 SSE-C (서버 측 암호화 - 고객 제공 키)

SSE-C는 사용자가 직접 제공한 키를 사용하여 데이터를 암호화하는 방식입니다. 이 경우 키는 AWS 외부에서 관리되며, Amazon S3는 사용자가 제공한 키를 저장하지 않고 사용 후 폐기합니다. 객체 업로드 시 키를 HTTPS를 통해 전송해야 하며, 데이터 복호화를 위해 동일한 키를 제공해야 합니다. 이 방식은 민감한 데이터를 암호화할 때, 사용자가 키 관리를 완전히 통제하고자 할 때 유용합니다.

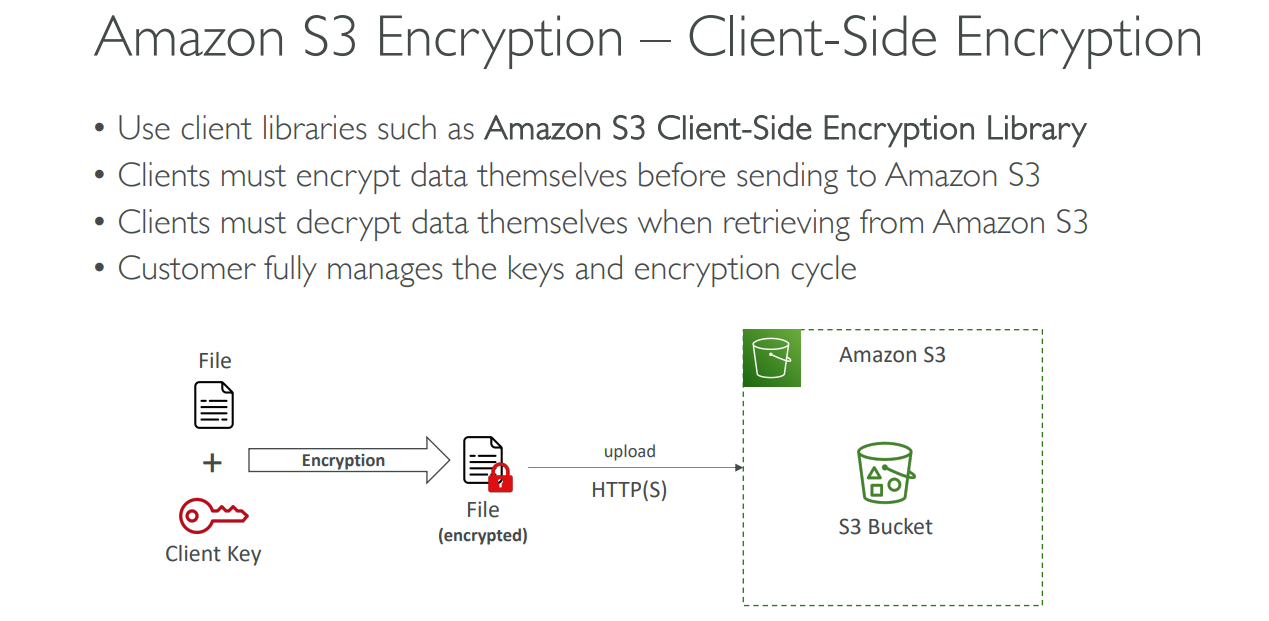

2. 클라이언트 측 암호화

클라이언트 측 암호화는 클라이언트가 데이터를 직접 암호화한 후 Amazon S3에 업로드하는 방식입니다. 이 경우 데이터 암호화와 복호화 모두 클라이언트 측에서 이루어지며, S3는 암호화된 데이터만을 저장합니다. 이를 통해 데이터에 대한 완전한 보안을 제공할 수 있으며, 클라이언트 라이브러리를 활용하여 구현할 수 있습니다.

3. 전송 중 암호화

전송 중 암호화는 SSL/TLS 프로토콜을 통해 데이터가 전송되는 동안 보안을 유지하는 방식입니다. Amazon S3는 HTTP와 HTTPS 두 가지 엔드포인트를 제공하며, HTTPS 엔드포인트를 사용하면 전송 중 암호화가 적용됩니다. 특히 SSE-C 방식을 사용할 때는 키 전송을 위해 반드시 HTTPS를 사용해야 합니다.

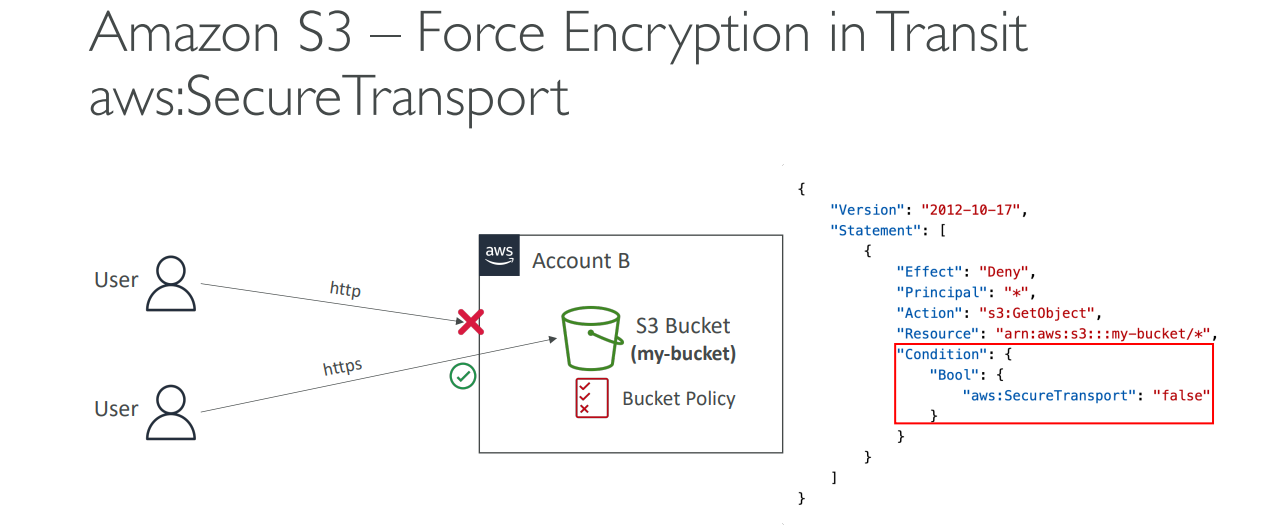

버킷 수준에서 전송 중 암호화를 강제하려면, 버킷 정책을 통해 SecureTransport를 활성화할 수 있습니다. 예를 들어, HTTP 요청이 들어오면 GetObject 작업을 거부하는 정책을 적용하여 모든 데이터 전송이 암호화된 연결을 통해 이루어지도록 할 수 있습니다.

마치며

Amazon S3의 다양한 암호화 방식은 각기 다른 보안 요구 사항에 맞춰 데이터를 보호할 수 있도록 도와줍니다. SSE-S3는 간단한 설정으로 자동 암호화를 제공하며, SSE-KMS는 더 높은 수준의 제어와 감사 기능을 제공합니다. SSE-C는 사용자가 직접 암호화 키를 관리할 수 있도록 하고, 클라이언트 측 암호화는 데이터 보호를 위한 완전한 자율성을 제공합니다. 각 암호화 방식의 특성을 이해하고 적절한 상황에 맞게 선택하는 것이 중요합니다.