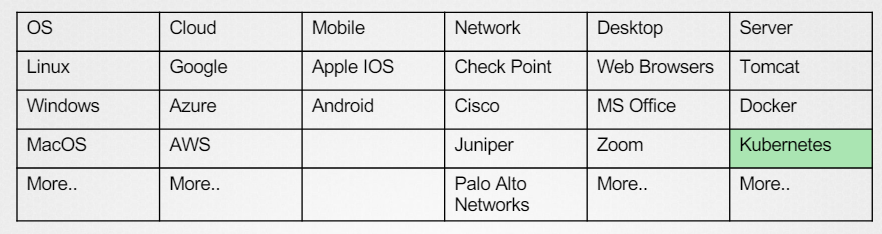

이번 글에서는 Kubernetes 관점에서 CIS 벤치마크를 살펴보겠습니다. 이전 글에서 언급했듯이, CIS(Center for Internet Security) 웹사이트는 다양한 벤더를 위한 사이버 보안 벤치마크를 제공합니다. 여기에는 여러가지 운영 체제, 퍼블릭 클라우드 플랫폼, 네트워크 장치, 서버 소프트웨어가 포함됩니다.

CIS 벤치마크란?

CIS 벤치마크는 다양한 시스템 및 소프트웨어의 보안 강화를 위한 모범 사례 가이드입니다. 이 가이드라인은 시스템 및 애플리케이션 관리자, 보안 전문가, 감사자, 그리고 솔루션을 개발, 배포, 평가 또는 보안하려는 사람들을 대상으로 합니다.

Kubernetes에 대한 CIS 벤치마크

우리의 주요 관심사인 Kubernetes에 대한 CIS 벤치마크는 Kubernetes 클러스터의 보안을 강화하기 위한 모범 사례를 제공합니다. 최신 버전의 CIS Kubernetes 벤치마크는 버전 1.16에서 1.18에 대한 보안 권장 사항을 포함하고 있습니다.

이 문서는 제어 플레인 구성 요소와 작업자 노드 구성 요소를 포함한 수백 가지의 권장 사항을 다룹니다. 여기에는 다음과 같은 예시가 포함됩니다:

- Kube-API 서버 파드 사양 파일 권한 설정: 시스템의 관리자만 파일을 쓸 수 있도록 Kube-API 서버 파드 사양 파일의 파일 권한을 644로 설정합니다.

- 익명 인증 비활성화: Kube-API 서버에서 설정되는 명령줄 인수로 익명 인증이 비활성화되어 있는지 확인합니다.

- 기본 및 토큰 인증 파일 설정: 기본 인증 및 토큰 인증 파일이 설정되지 않았는지 확인합니다.

- HTTPS 및 인증서 구성: 모든 통신이 HTTPS를 통해 이루어지도록 하고 적절한 인증서를 구성합니다.

CIS 벤치마크 적용 방법

이 문서에는 현재 상태를 확인하는 방법과 상황을 수정하기 위해 필요한 명령도 포함되어 있습니다. 예를 들어, 파일 권한 설정을 확인하고 수정하는 명령, 익명 인증을 비활성화하는 명령 등을 안내합니다.

CIS-CAT 도구

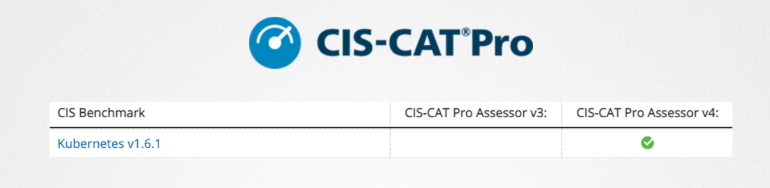

이전 글에서는 자동화된 평가를 실행하고 HTML 형식의 보고서를 생성하는 데 도움이 되는 CIS-CAT 도구에 대해 알아보았습니다. CIS-CAT Lite 버전은 Windows, Ubuntu, Google Chrome 및 macOS와 같은 선택된 벤치마크만 지원하며 Kubernetes는 포함되지 않습니다. CIS-CAT Pro 버전은 훨씬 더 많은 벤치마크에 대한 자동 평가를 지원하며 버전 4에는 Kubernetes에 대한 지원이 포함됩니다.

마무리

이상으로 Kubernetes 보안을 강화하기 위한 CIS 벤치마크 개요를 마치겠습니다. Kubernetes의 보안을 강화하는 데 CIS 벤치마크를 활용하여 안전한 클러스터 운영을 실현해보세요.