이번 글에서는 Kubernetes 클러스터의 각 구성 요소가 어떻게 TLS 인증서를 사용하여 안전한 통신을 구현하는지 설명하겠습니다.

TLS 인증서 기초

먼저, TLS 인증서의 기본 개념을 간단히 복습해 보겠습니다:

- 서버 인증서: 서버의 신원을 확인하고 암호화된 연결을 설정하는 데 사용됩니다.

- 루트 인증서: 인증 기관(CA)이 사용하는 인증서로, 다른 인증서에 서명하는 데 사용됩니다.

- 클라이언트 인증서: 클라이언트가 자신의 신원을 서버에 증명하는 데 사용됩니다.

Kubernetes 클러스터의 구성 요소

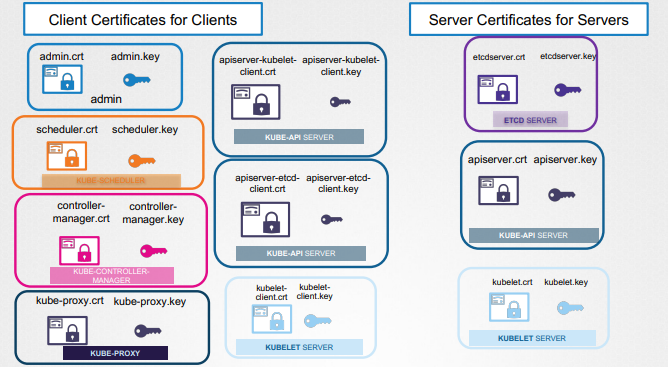

Kubernetes 클러스터는 마스터 노드와 워커 노드로 구성되며, 이들 간의 모든 통신은 암호화되어야 합니다. 클러스터 내 서비스와 클라이언트 간의 상호 작용 역시 안전하게 보호되어야 합니다.

Kubernetes 구성 요소별 인증서 요구사항

1. kube-apiserver

- 역할: 클러스터 관리를 위한 HTTP 서비스 제공

- 필요 인증서: APIserver.crt, APIserver.key

2. etcd 서버

- 역할: 클러스터 정보 저장

- 필요 인증서: ETCDserver.crt, ETCDserver.key

3. kubelet

- 역할: 워커 노드와의 상호 작용을 위한 HTTPS API 엔드포인트 제공

- 필요 인증서: kubelet.crt, kubelet.key

4. 관리자 (kubectl 사용자)

- 역할: 클러스터 관리

- 필요 인증서: admin.crt, admin.key

5. 스케줄러

- 역할: pod 스케줄링

- 필요 인증서: scheduler.crt, scheduler.key

6. kube-controller 매니저

- 역할: 컨트롤러 관리

- 필요 인증서: controller.crt, controller.key

7. kube-proxy

- 역할: 네트워크 프록시

- 필요 인증서: kube-proxy.crt, kube-proxy.key

구성 요소 간 통신

kube-apiserver는 etcd 서버와 통신할 때 클라이언트로서 동작합니다. 이를 위해 api-server.crt와 api-server.key를 사용합니다.

인증서 요약

- CA 인증서: ca.crt, ca.key

- 서버 인증서: APIserver.crt/.key, ETCDserver.crt/.key, kubelet.crt/.key

- 클라이언트 인증서: admin.crt/.key, scheduler.crt/.key, controller.crt/.key, kube-proxy.crt/.key

마무리

Kubernetes 클러스터는 단일 CA를 사용하여 모든 인증서를 관리합니다. 이를 통해 클러스터 내 모든 통신이 안전하게 암호화되며, 각 구성 요소의 신원을 확실히 검증할 수 있습니다.

TLS 인증서를 올바르게 구성하는 것은 Kubernetes 클러스터의 보안을 강화하는 데 매우 중요합니다. 각 구성 요소에 대해 적절한 인증서를 생성하고 관리함으로써, 안전하고 신뢰할 수 있는 클러스터 환경을 구축할 수 있습니다.