AWS(아마존 웹 서비스)에서 사용자를 만들고 그룹을 설정한 후에는 이러한 사용자와 그룹이 손상되지 않도록 보호하는 것이 중요합니다. 이를 위해 두 가지 주요 방어 메커니즘을 사용할 수 있습니다: 비밀번호 정책과 다중 인증(MFA)입니다. 이 두 가지 방법을 통해 계정 보안을 강화할 수 있습니다.

비밀번호 정책

비밀번호 정책을 정의하는 첫 번째 이유는 사용하는 비밀번호가 강력할수록 계정 보안이 강화되기 때문입니다. AWS에서는 다양한 옵션으로 비밀번호 정책을 설정할 수 있습니다. 다음은 주요 옵션들입니다:

- 최소 비밀번호 길이 설정: 비밀번호가 충분히 길어야 강력해집니다.

- 특정 문자 유형 요구: 대문자, 소문자, 숫자 및 특수 문자(예: 물음표)를 포함하도록 요구할 수 있습니다.

- 비밀번호 변경 허용: IAM 사용자들이 자신의 비밀번호를 변경할 수 있도록 허용하거나, 허용하지 않을 수 있습니다.

- 비밀번호 만료 설정: 일정 시간(예: 90일) 후에 사용자에게 비밀번호를 변경하도록 요구할 수 있습니다.

- 비밀번호 재사용 방지: 사용자가 이전에 사용했던 비밀번호로 변경하지 않도록 할 수 있습니다.

이러한 비밀번호 정책은 무차별적인 공격으로부터 계정을 보호하는 데 도움이 됩니다.

다중 인증(MFA)

비밀번호 정책 외에도 알아야 할 두 번째 방어 메커니즘은 다중 인증(MFA)입니다. 일부 웹사이트에서 이미 사용해봤을 수도 있지만, AWS에서는 필수이며 매우 권장됩니다.

MFA의 장점

MFA는 여러분이 알고 있는 비밀번호와 소유하고 있는 보안 장치의 조합을 사용합니다. 이 두 가지를 함께 사용하면 단순한 비밀번호보다 보안이 훨씬 강화됩니다. 예를 들어, 앨리스란 사용자가 자신의 비밀번호와 MFA 생성 토큰을 가지고 있다면, 로그인할 때 이 두 가지를 함께 사용하여 보안을 강화할 수 있습니다. 만약 비밀번호가 도난당하거나 해킹당하더라도, 해커는 앨리스의 물리적 장치도 확보해야 하므로 계정이 손상되지 않습니다.

AWS의 MFA 장치 옵션

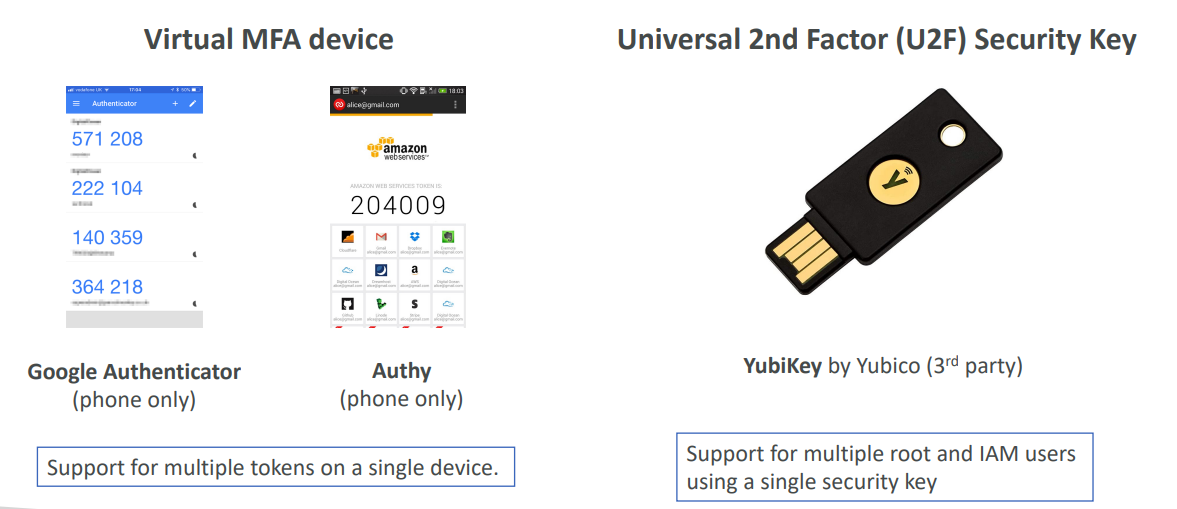

AWS에서는 다양한 MFA 장치 옵션을 제공합니다:

- 가상 MFA 장치: 가장 일반적으로 사용되며, 구글 Authenticate와 같은 애플리케이션을 사용하여 한번에 하나의 기기에서 작동됩니다. 단일 장치에서 여러 토큰을 지원하여 루트 계정, IAM 사용자 등 여러 계정을 보호할 수 있습니다.

- 유니버셜 세컨드 팩터(U2F) 보안 키: 물리적인 장치로, 유비코의 유비키(YubiKey)와 같은 타사 제품입니다. 단일 보안 키로 여러 루트 및 IAM 사용자를 지원할 수 있어 매우 간편합니다.

- 하드웨어 보안 토큰: 젬알토(Gemalto)와 같은 회사에서 제공하는 MFA 장치로, AWS에서 직접 제공하지는 않지만 사용할 수 있는 옵션입니다.

- SurePassID: AWS GovCloud(미국 정부의 클라우드)를 사용하는 경우에 사용할 수 있는 타사 보안 토큰입니다.

마치며

AWS 계정을 보호하기 위해서는 강력한 비밀번호 정책과 다중 인증(MFA)을 설정하는 것이 중요합니다. 비밀번호 정책을 통해 계정의 비밀번호를 강화하고, MFA를 통해 추가적인 보안 계층을 제공함으로써 계정이 손상되는 것을 방지할 수 있습니다. AWS에서 제공하는 다양한 MFA 장치 옵션을 활용하여, 여러분의 AWS 계정을 더욱 안전하게 보호하세요.