Kubernetes는 현대적인 클라우드 인프라를 구축하는 데 매우 유용하지만, 이는 동시에 새로운 보안 도전 과제 제기를 의미합니다. 클러스터 내에서의 비정상적인 활동을 모니터링하고 방어하는 것이 중요합니다. 이번 글에서는 Kubernetes 클러스터의 보안 강화와 모니터링에 대해 다루어보겠습니다.

보안 강화 기법

Kubernetes 인프라를 보호하기 위한 다양한 기법들이 있습니다:

- 컨트롤플레인 보안 강화: Kubernetes의 컨트롤플레인 구성 요소들에 대한 보안 강화는 클러스터의 핵심입니다. 인증 및 권한 부여 매커니즘을 강화하여 인가되지 않은 접근을 방지합니다.

- 워크로드 보호: 컨테이너 내부의 워크로드를 보호하기 위해 샌드박싱 기법을 사용하고, 컨테이너 간 네트워크 접근을 제한합니다.

- 네트워크 보안: 네트워크 정책을 설정하여 불필요한 통신을 차단하고, 노드 간의 네트워크 접근을 제한합니다.

- 암호화: 데이터와 통신을 암호화하여 데이터 누출을 방지합니다. Mutual TLS(mTLS)와 같은 기법을 사용합니다.

비정상적인 활동 감지

비록 위의 보안 조치들이 취해졌다고 해도, 공격이 일어나지 않을 것이라는 보장은 없습니다. 따라서 시스템 내부에서의 비정상적인 활동을 식별하고 대응하는 능력이 필요합니다.

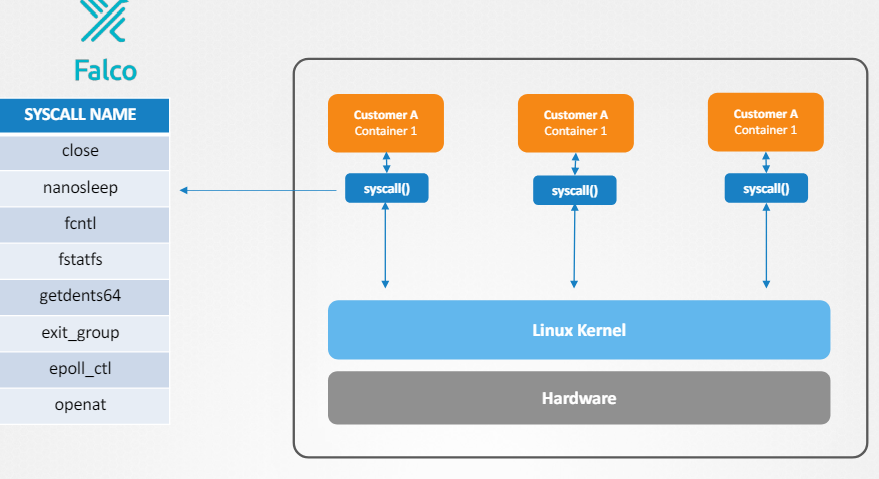

- 시스템 콜(Syscall) 분석: Falco와 같은 도구를 사용하여 컨테이너 내부의 시스템 콜을 모니터링하고, 의심스러운 패턴을 감지합니다. 예를 들어,

/etc/shadow와 같은 중요한 파일에 접근하는 프로세스나 시스템 콜이 비정상적으로 많이 발생하는 경우를 감지할 수 있습니다. - 로그 분석: 로그 데이터를 실시간으로 분석하여 의심스러운 활동이나 시스템의 비정상적인 패턴을 탐지합니다. 예를 들어, 로그가 삭제되거나 변경되는 경우를 감지하여 이를 경고 메시지로 전송할 수 있습니다.

- 경고 및 대응: Falco와 같은 도구는 이러한 의심스러운 활동을 탐지하면 즉시 관리자에게 경고를 보내고, 적절한 대응을 취할 수 있도록 합니다. 예를 들어, 침해된 Pod를 격리하거나 침입된 노드를 교체하는 등의 조치를 취할 수 있습니다.

마무리

Kubernetes 클러스터의 보안은 단순한 방화벽 설정 이상을 필요로 합니다. 다양한 보안 기법을 통해 시스템을 보호하고, 시스템 내부에서의 비정상적인 활동을 식별하고 대응하는 능력을 갖추는 것이 중요합니다. Falco와 같은 도구를 이용하여 실시간 모니터링과 경고 시스템을 구축함으로써, 클러스터의 보안을 강화할 수 있습니다.