Kubernetes 클러스터에서 Pod를 생성하는 과정은 여러 단계를 거쳐 이루어집니다. 설정된 어드미션 컨트롤러 유형에 따라 Pod가 생성되거나 거부되지만, 이 모든 과정은 사용자가 정의 파일을 작성하고 kubectl 명령어를 실행하여 요청을 만든 후에 발생합니다. 그렇다면 배포하기 전에 보안 관련 문제를 사전에 발견하고, 표준을 강제하는 방법은 무엇일까요? 이 문제를 해결하기 위한 방법 중 하나가 정의 파일을 정적 분석하는 것입니다.

이번 글에서는 Kubernetes 리소스 정의 파일을 정적 분석하여, 클러스터에 실제로 푸시되기 전 정책을 더 일찍 강제할 수 있는 방법을 살펴보겠습니다. 이러한 분석에 도움을 줄 수 있는 도구 중 하나는 Kubesec입니다.

Kubesec란 무엇인가?

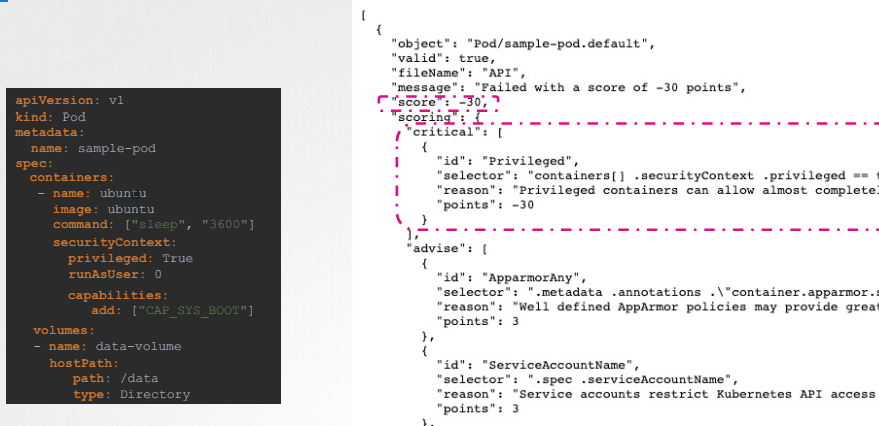

Kubesec는 Kubernetes 리소스 정의 파일을 분석하여 보안 문제를 발견하고, 점수와 함께 세부 정보를 제공하는 도구입니다. 이를 통해 개발자는 클러스터에 배포하기 전, 정의 파일의 잠재적인 보안 문제를 미리 파악하고 수정할 수 있습니다. Kubesec는 주어진 리소스 정의 파일을 분석하고, 예를 들어 특권(Privileged)을 가진 컨테이너와 관련된 문제를 감지하여 점수를 부여합니다. 이러한 점수는 보안 취약성의 중요도를 나타내며, 문제의 세부 사항과 그 중요성에 대한 이유도 함께 제공합니다.

Kubesec 시작하기

Kubesec를 사용하여 Kubernetes 리소스 정의 파일을 분석하는 방법은 여러 가지가 있습니다. 여기서는 로컬 설치와 curl 명령어를 사용하는 방법을 소개합니다:

1. Kubesec 로컬 설치

Kubesec를 로컬에 바이너리로 설치할 수 있으며, 설치 후 kubesec 명령어를 사용하여 분석을 수행할 수 있습니다. 다음은 kubesec scan 명령어를 사용하여 pod.yaml 파일을 분석하는 예제입니다.

kubesec scan pod.yaml이 명령어를 실행하면 Kubesec는 pod.yaml 파일을 분석하고, 점수와 함께 발견된 문제에 대한 세부 정보를 출력합니다.

2. Kubesec 공개 서비스 사용

Kubesec의 공개 서비스인 v2.kubesec.io를 사용하여 분석을 수행할 수도 있습니다. 이를 위해 curl 명령어를 사용할 수 있습니다. 다음은 pod.yaml 파일을 데이터 바이너리로 지정하여 요청을 보내는 예제입니다.

curl -sSX POST --data-binary @"pod.yaml" https://v2.kubesec.io/scan이 명령어는 pod.yaml 파일을 Kubesec의 공개 서비스에 전송하고, 분석 결과를 반환합니다.

3. 로컬 서버에서 Kubesec 실행

Kubesec를 로컬 서버로 실행할 수도 있습니다. 다음 명령어를 사용하여 포트 8080에서 로컬 서버로 Kubesec 인스턴스를 실행할 수 있습니다.

kubesec http 8080 &이렇게 하면 로컬 서버에서 Kubesec가 실행되며, 이를 통해 정의 파일을 분석할 수 있습니다.

마무리

Kubesec는 Kubernetes 리소스 정의 파일의 보안 문제를 사전에 발견하고, 이를 통해 클러스터에 배포하기 전에 문제를 해결할 수 있는 강력한 도구입니다. 정적 분석을 통해 리소스 파일을 검토하고 정책을 강제함으로써, 보안 취약성을 줄이고 안정적인 운영을 유지할 수 있습니다.