AWS Organizations

글로벌 서비스

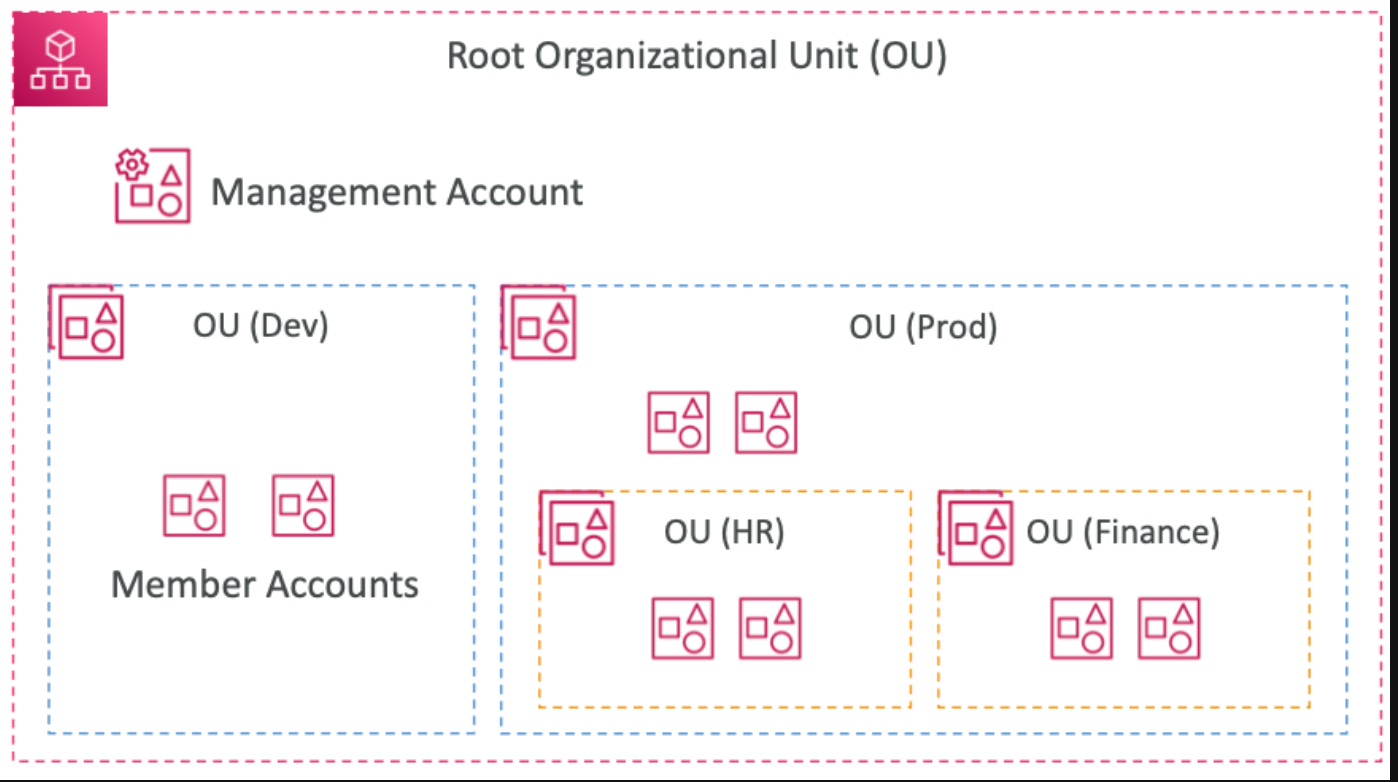

여러 개의 AWS 계정을 관리할 수 있음

조직을 생성하면 조직의 메인 계정이 관리 계정이며, 다른 계정은 멤버 계정이다.

멤버 계정은 한 개의 조직에만 속할 수 있다.

모든 계정의 비용을 통합 결제 할 수 있음 - 하나의 지불 방법만 설정해두면 됨

집계된 사용량에 기반한 비용 할인을 받을 수 있음 (EC2, S3 등의 모든 계정의 사용량에 따른 할인)

계정 간 예약 인스턴스와 Saving Plans 할인이 공유된다.

AWS 계정 생성을 자동화하기 위한 API 제공

Advantages

다수의 계정을 가지므로 다수의 VPC를 가진 단일 계정에 비해 보안이 뛰어남 - 계정이 VPC보다 독립적이기 때문

청구 목적을 위한 태그 기준을 적용할 수 있음

한 번에 모든 계정에 대해 CloudTrail 활성화 및 로그를 중앙 S3 계정으로 전송

CloudWatch Logs를 중앙 로깅 계정으로 전송

관리용으로 Cross Account 역할 설정

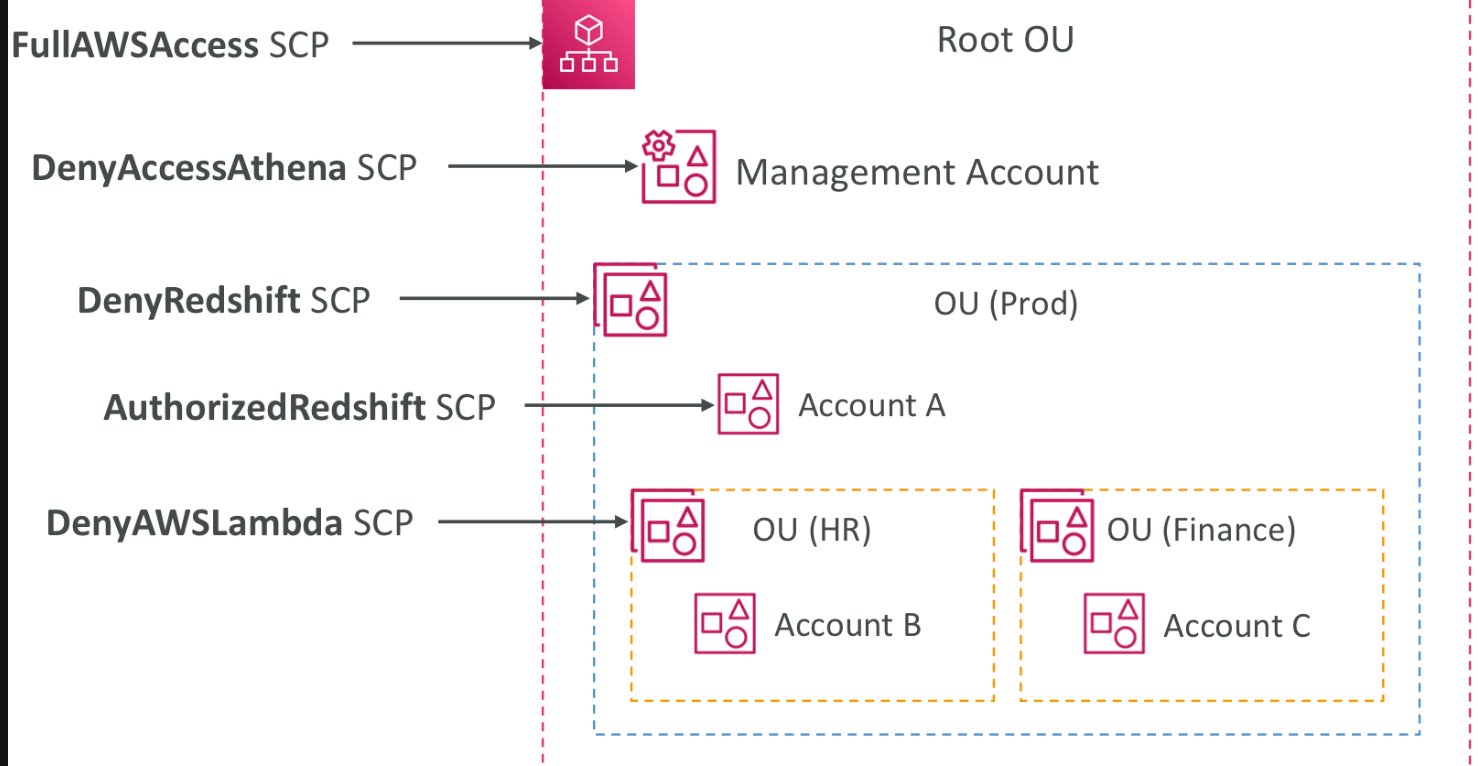

Security: 서비스 제어 정책 (Service Control Policies, SCP)

OU 또는 계정에 적용되는 IAM 정책으로 사용자 및 역할 제한

SCP는 모든 계정에 적용되나 관리 계정에는 적용되지 않음

명시적 허용이 필요함 (IAM과 마찬가지로 기본적으로는 아무것도 허용하지 않음)

SCP Hierarchy

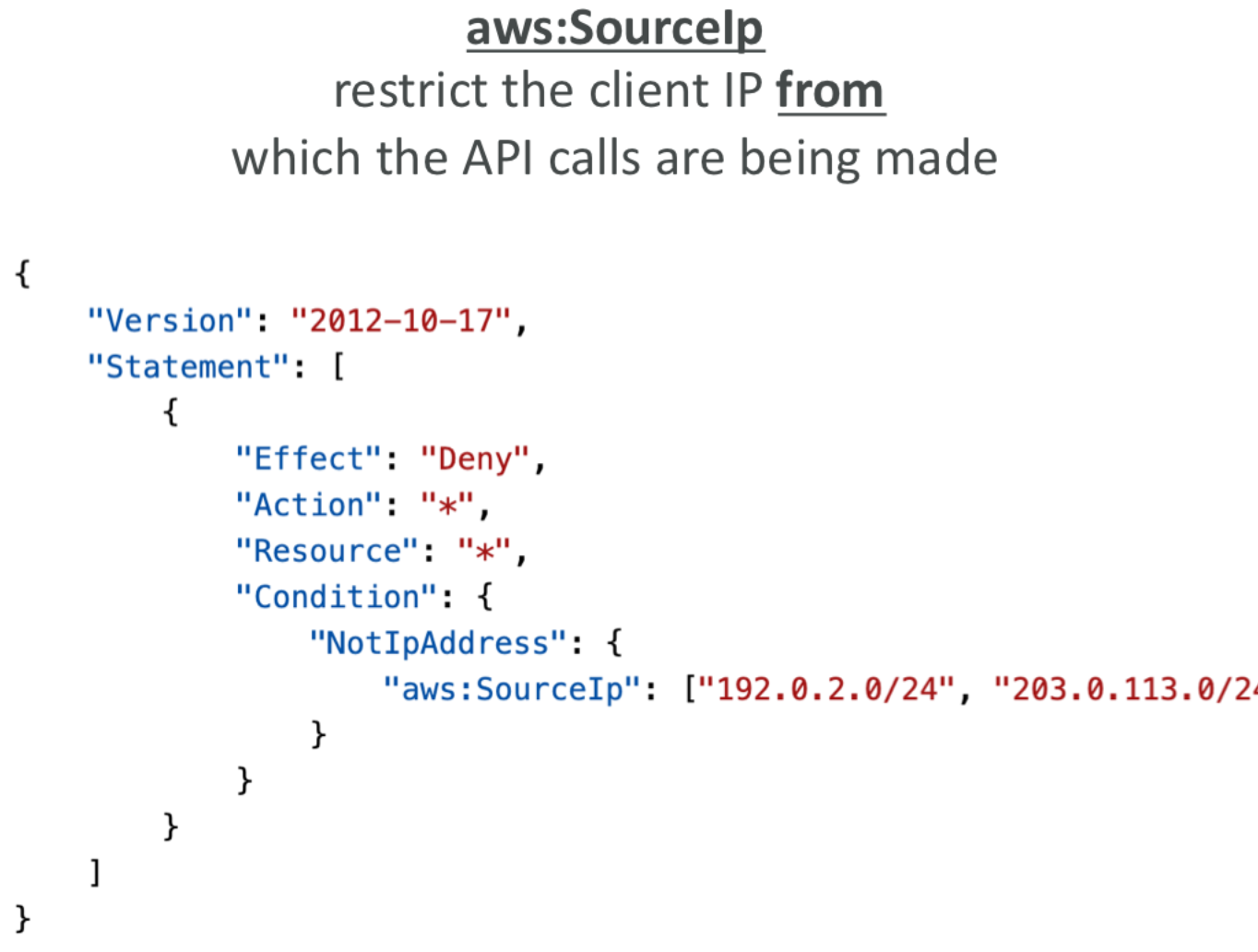

IAM Conditions

IAM 내부의 정책에 적용하는 것이다.(어떤 정책도 된다고함)

이런 식으로 192.0.2.0/24,203.0.113.0/24 는 모든 action,resource 에 제한이 된다.

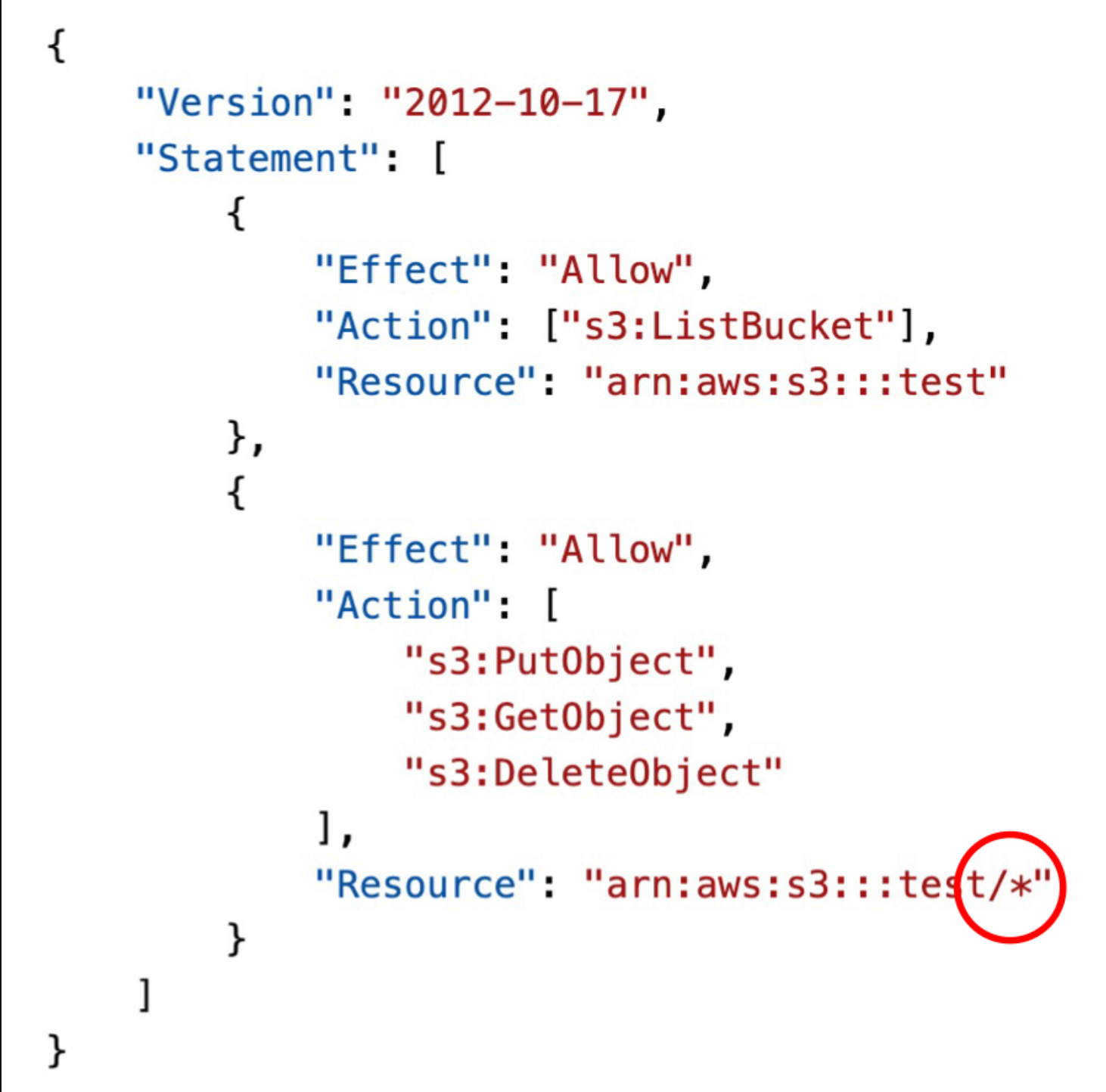

IAM for S3

ARN: Amazon Resource Name의 약자로, AWS 리소스를 고유하게 식별하기 위해 사용되는 Amazon의 리소스 식별자, arn:partition:service:region:account-id:resource과 같은 형식을 갖는다.

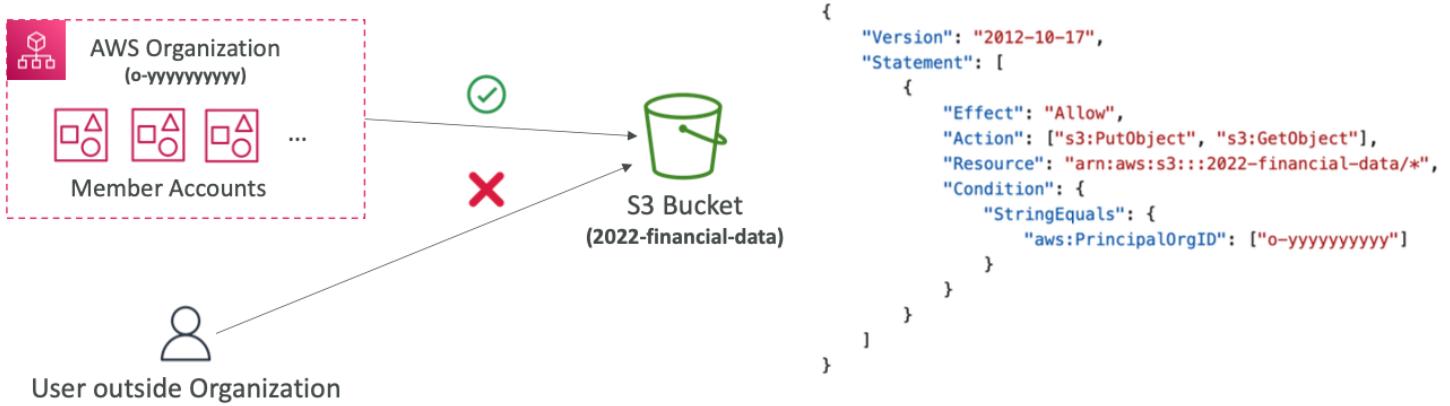

Resource Policies & aws:PrincipalOrgID

Aws 조직의 멤버 계정에만 리소스 정책이 적용되도록 제한하는것이다.

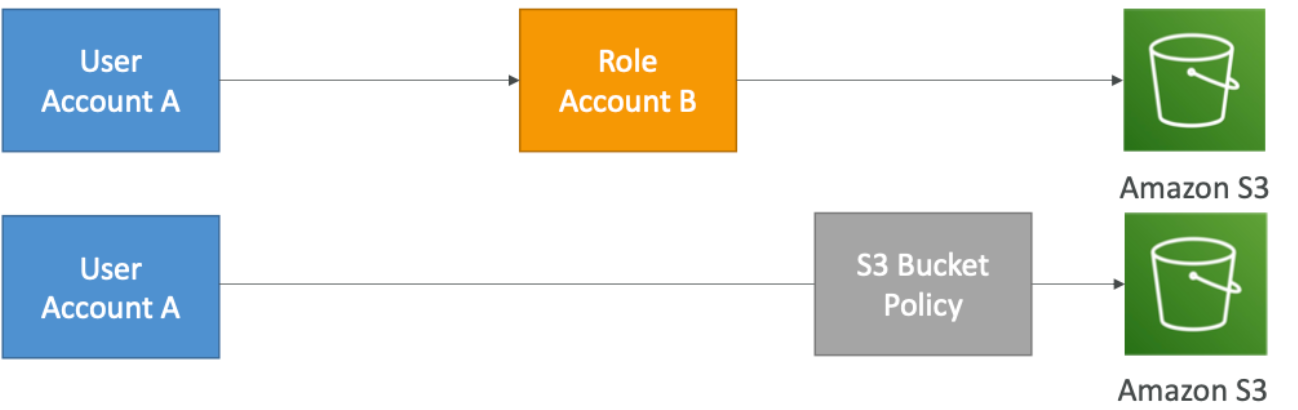

IAM Roles vs Resource Based Policies

교차 계정일떄는 리소스 기반 정책을 리소스에 연결할수도 있고 프록시에 엑세스 할수 있는 역할을 사용할수도 있음.

IAM Role: 역할(사용자, 애플리케이션, 서비스)을 맡으면 기존의 권한을 모두 포기하고 해당 역할에 할당된 권한을 상속하게 된다.

Resource-based Polices: 주체(사용자 또는 역할)는 본인이 역할을 맡지 않으므로 자신의 권한을 포기할 필요가 없다.

Amazon EventBridge - Security

Rule이 실행될 때 해당 대상(target)에 대한 권한이 필요하다.

리소스 기반 정책: Lambda, SNS, SQS, CloudWatch Logs, API Gateway 등

IAM Role: Kinesis stream, Systems Manager Run Command, ECS 작업 등

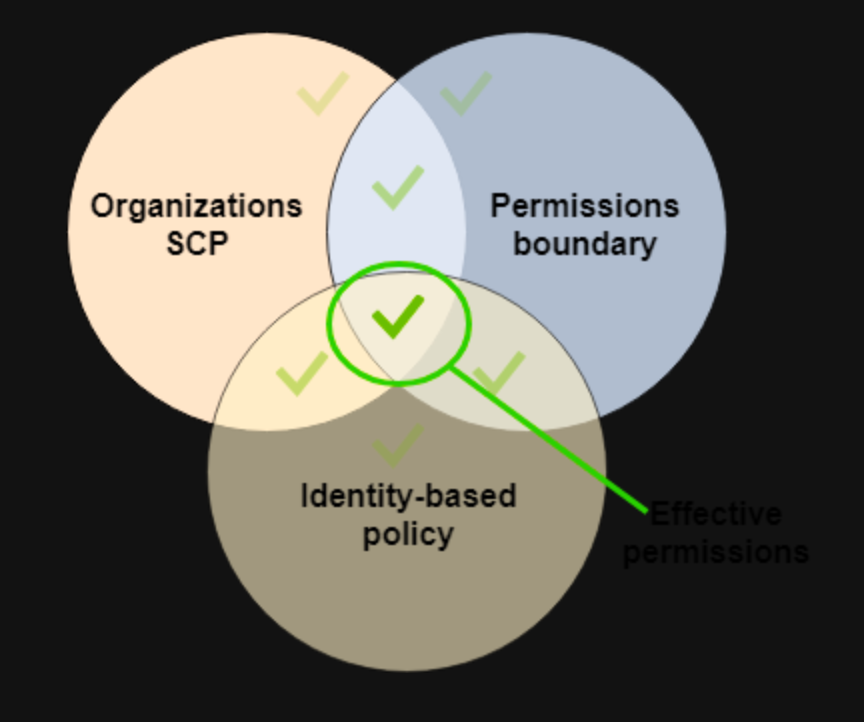

IAM Permission Boundaries

사용자와 역할만 지원하고 Group은 지원하지 않음

IAM Policy 는 IAM permission 밖에 있기 때문에 권한이 없다.

이렇게 SCP 랑도 사용할수 있음.

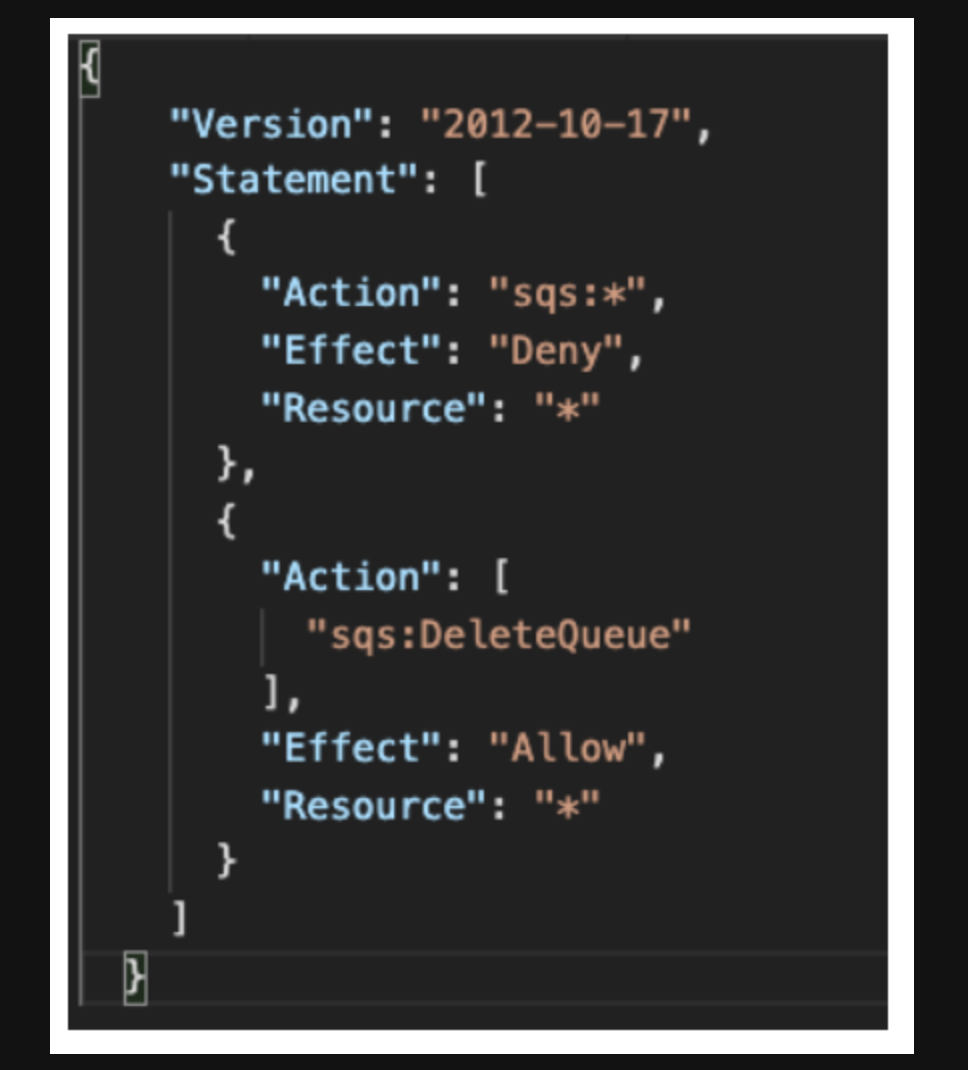

sqs.CreateQueue 를 실행할수있을까? 이건 안된다

sqs.DeleteQueue 는?

이건 밑에 허용이긴하지만 로직상 모든것이 허용되어야하기때문에 실행 안된다.

ec2.DescribeInstances 를 수행할수있을까? 안됨

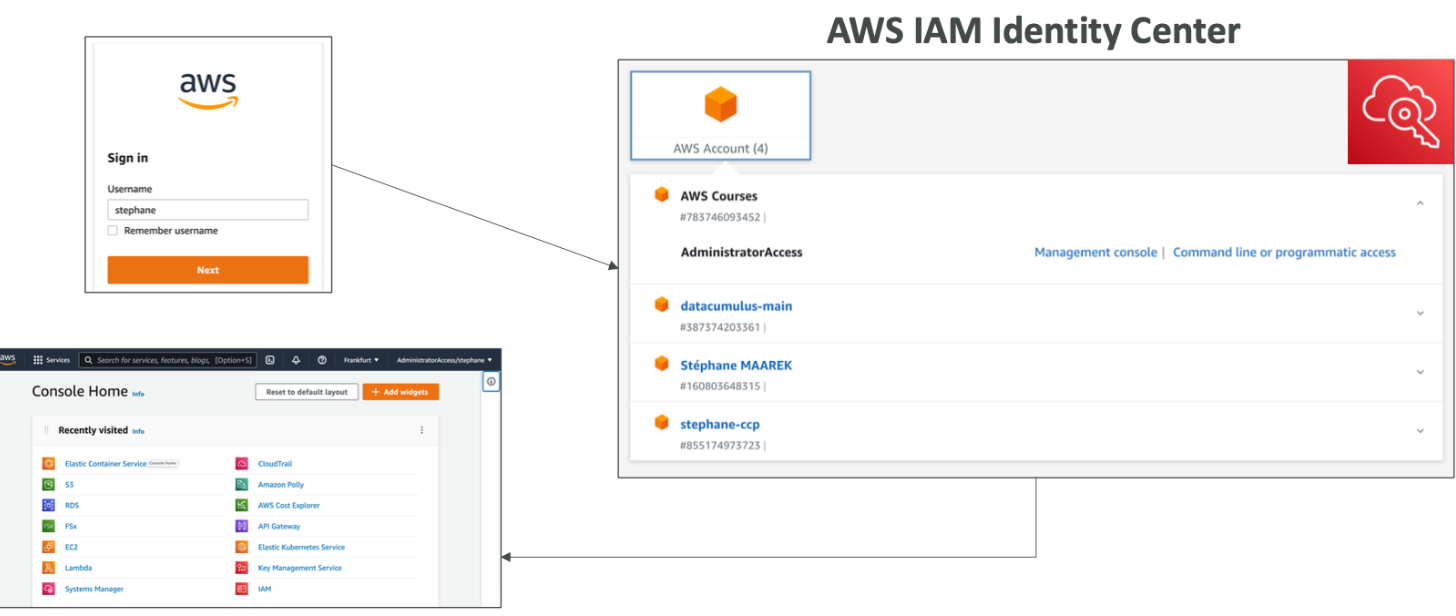

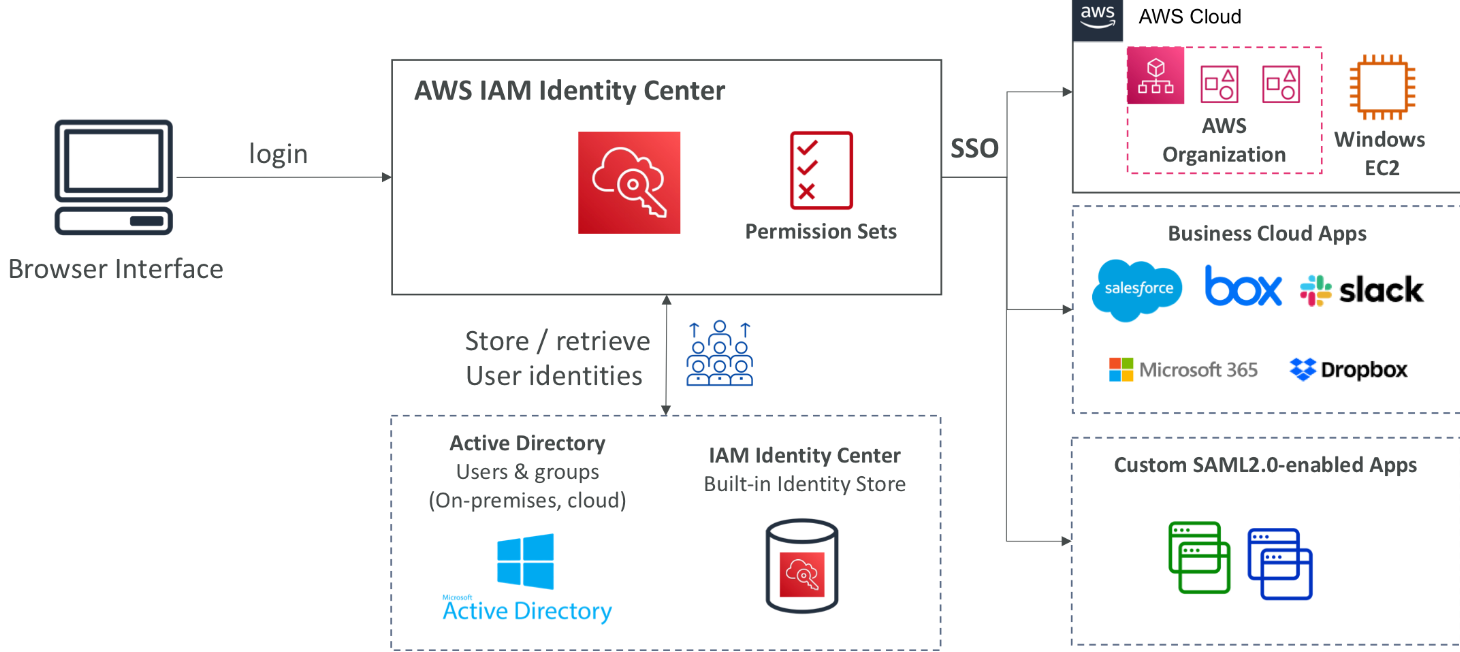

AWS IAM Identity Center(successor to AWS Single Sign-ON)

AWS Single Sign-On 서비스의 후속 제품

단일 로그인 기능

AWS Organization 내의 모든 AWS 계정

비즈니스 클라우드 애플리케이션 (예: Salesforce, Box, Microsoft 365 등)

SAML 2.0을 지원하는 애플리케이션

EC2 Windows 인스턴스

ID 공급자

IAM Identity Center에 내장된 ID 저장소

서드파티 ID 공급자: Active Directory (AD), OneLogin, Okta 등

권한 Set 을 정의해서 어떤 사용자가 무엇에 엑세스 할수 있는지 정의한다.

-

다중 계정 권한 (Multi-Account Permissions)

AWS Organization 내의 여러 AWS 계정에 대한 액세스 관리

권한 세트 (Permission Sets): 사용자 및 그룹에 할당된 하나 이상의 IAM 정책을 모아서 AWS 액세스를 정의하는 기능 -

애플리케이션 할당 (Application Assignments)

SAML 2.0 비즈니스 애플리케이션(Salesforce, Box, Microsoft 365 등)에 대한 SSO(Single Sign-On) 액세스 제공

필요한 URL, 인증서 및 메타데이터 제공 -

속성 기반 액세스 제어 (Attribute-Based Access Control, ABAC)

사용자의 속성에 기반한 세부적인 권한 제어

예: cost center, title, locale 등과 같은 사용자 속성을 활용한 세밀한 권한 부여

사용 사례: IAM 권한 세트를 한 번만 정의한 후, 이 속성을 활용하여 사용자 또는 그룹의 AWS 액세스를 수정하는 등의 유연한 권한 관리

What is Microsoft Active Directory?

AD 도메인 서비스를 사용한느 모든 Window Server에 사용되는 SW 이다.

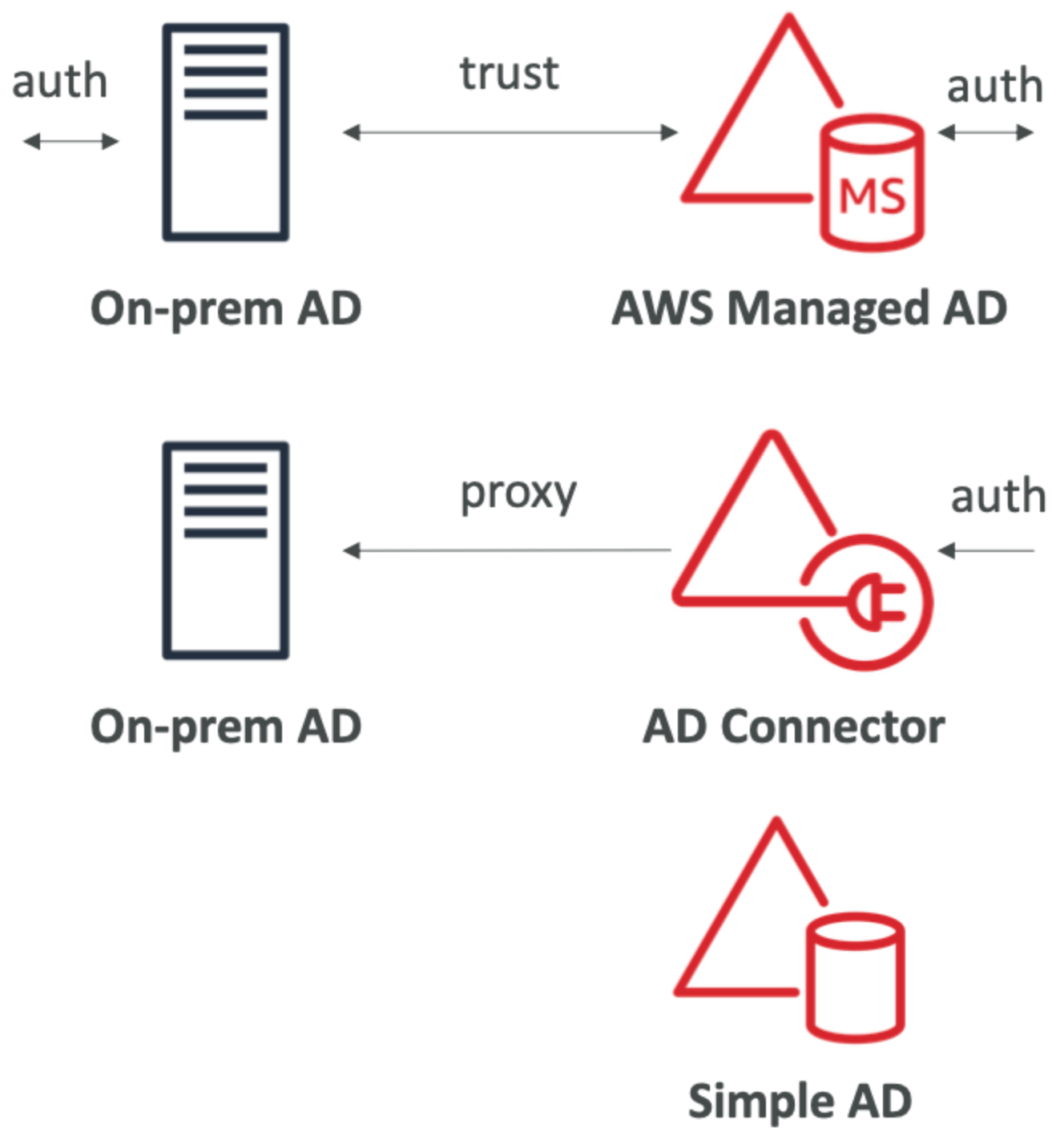

AWS Managed Microsoft AD:

AWS에 자체 AD를 생성하고 로컬에서 관리할 수 있으며 멀티팩터 인증을 지원한다.

독립 실행형 Active Directory로 사용자가 있는 온프레미스 AD와 "신뢰" 관계를 구축할 수 있다.

AD Connector

Directory Gateway (프록시)로 온프레미스 AD에 리다이렉트, 멀티팩터 인증 지원

온프레미스 AD에서만 사용자를 관리할 수 있음

Simple AD

AWS의 AD 호환 관리형 디렉토리

Microsoft Directory를 사용하지 않으며 온프레미스 AD와도 결합되지 않는다.

AWS 에서 사용자를 관리하고 MFA 사용해야 할때는 Managed Microsoft AD

온프레미스에서 사용자를 Proxy 하면 AD Connector

온프레미스가 없을때는 Simple AD 이다.

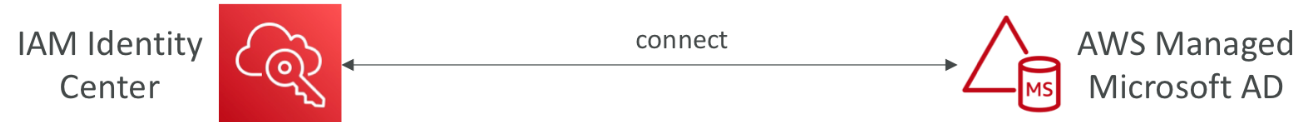

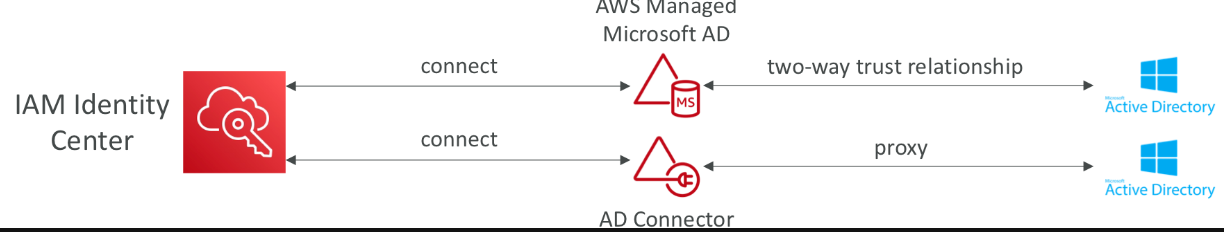

IAM Identity Center - Active Directory Setup

Directory 서비스를 통해 AWS 관리형 AD 를 연결하는경우는 바로 연결가능

자체 관리형 디렉토리에 연결하는경우는 AWS 관리형 Microsoft AD 를사용하여서 양방향 신뢰 관계 구축도 되고

AD Connector 사용해서 연결할수도 있다.

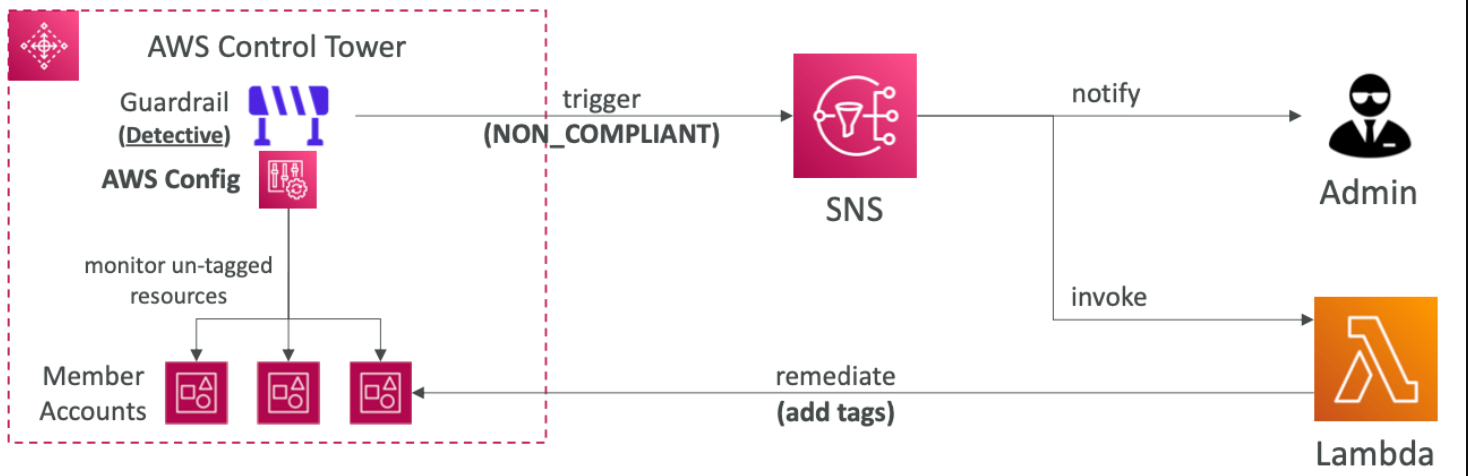

AWS Control Tower

안전하고 규정을 준수하는 다중 계정 AWS 를 손쉽고 설정하고 관리 가능하다.

장점:

몇 번의 클릭만으로 환경 설정 자동화

가드레일을 사용하여 지속적인 정책 관리 자동화

정책 위반 감지 및 조치

대화형 대시보드를 통한 규정 준수 모니터링

Guardrails

Control tower 의 모든 계정에 권한 거버넌스를 얻을수 있다.