1. 문제

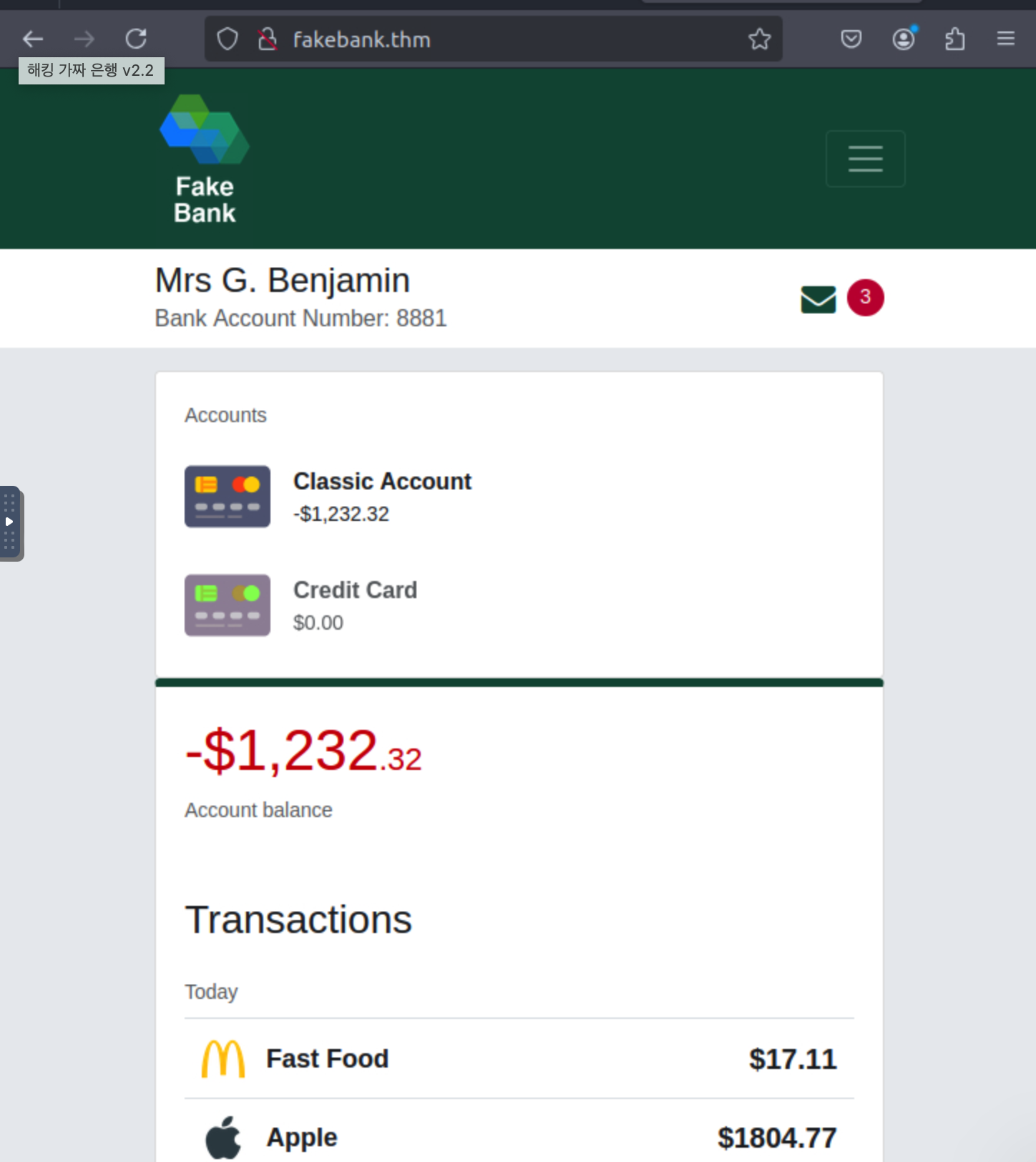

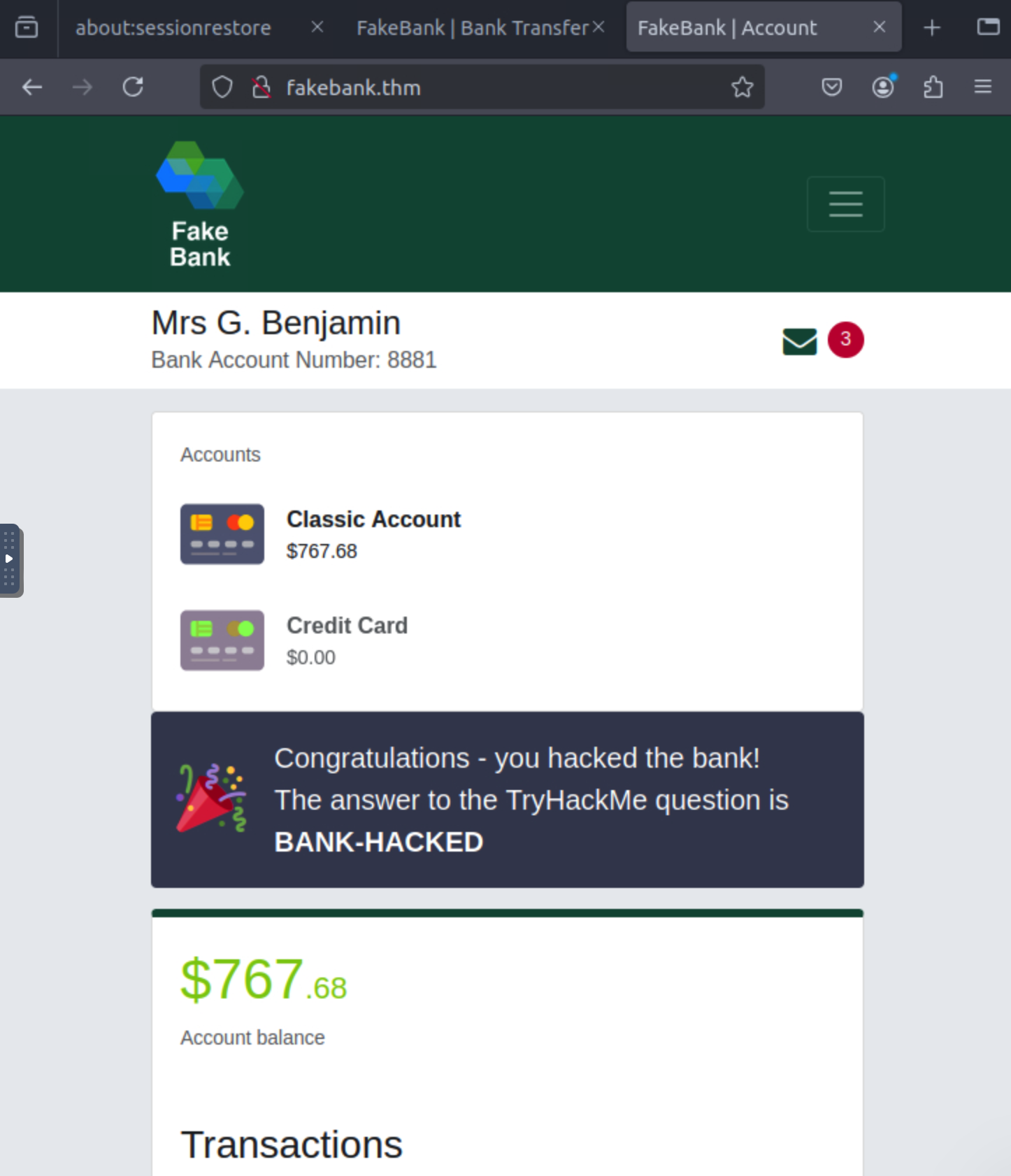

위 사진은 TryHackMe에서 제공하는 가상 환경의 가상 FackBank 사이트 입니다.

이번 문제는 웹사이트의 관리자 페이지를 찾고 관리자 페이지에 접속하고.

2000달러를 자신의 계좌로 송금하는 것입니다.

2. 풀이

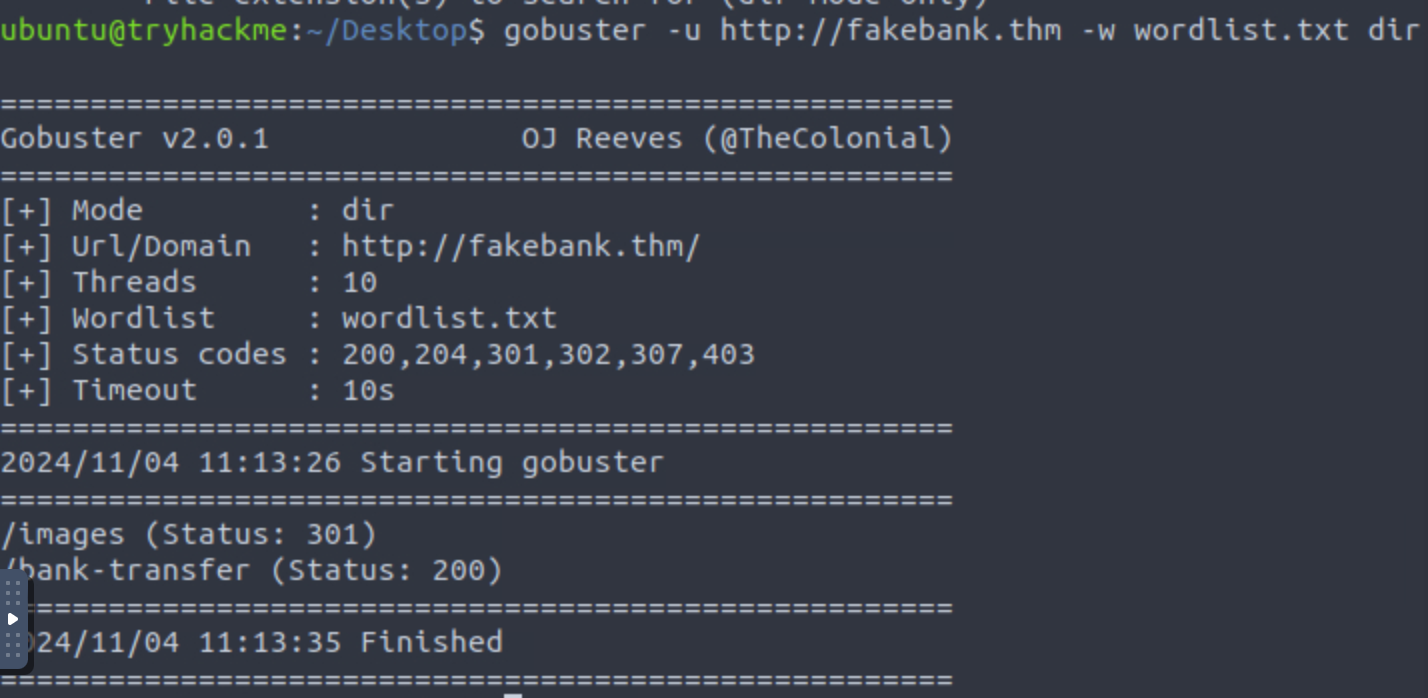

이 문제의 핵심은 gobuster를 이용하는 것입니다.

Gobuster는 디렉토리와 파일을 찾기 위한 도구로, 웹 서버의 숨겨진 디렉토리나 파일을 스캔하고 목록을 보여줍니다. 보통 보안 취약점 분석이나 웹 애플리케이션 모의 해킹에서 사용되며, URL 뒤에 특정 단어를 붙여가며 존재하는 디렉토리와 파일을 확인하는 방식입니다.

gobuster -u http://fakebank.thm -w wordlist.txt dir- dir: 디렉토리 및 파일 검색 모드를 지정합니다.

- -u http://fakebank.thm: fakebank.thm이라는 URL을 대상 사이트로 지정합니다.

- -w wordlist.txt: wordlist.txt라는 파일을 워드리스트로 사용하여 대상 사이트의 디렉토리 및 파일을 검색합니다.

이 명령은 fakebank.thm 서버에 대해 wordlist.txt에 있는 단어들을 URL 끝에 추가하여 요청하고, 서버에서 반환하는 응답을 확인해 실제로 존재하는 디렉토리와 파일들을 찾아냅니다. 이를 통해 숨겨진 페이지나 디렉토리를 식별할 수 있습니다.

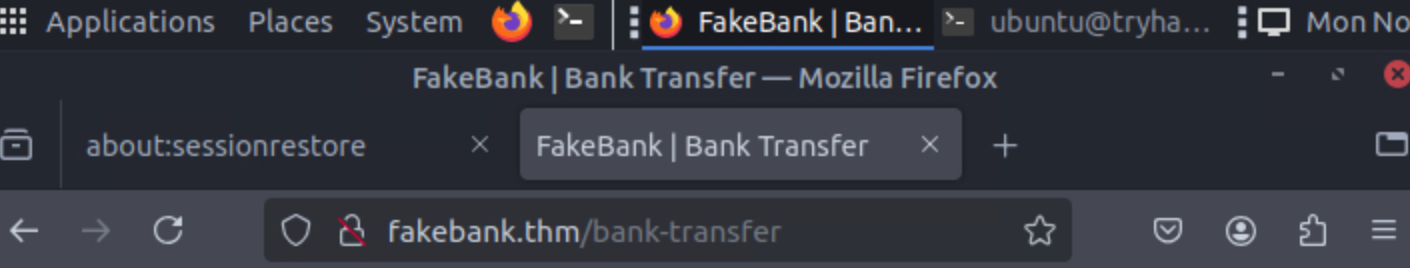

응답 200을 통해서 /bank-transfer가 존재하는 것을 확인했습니다.

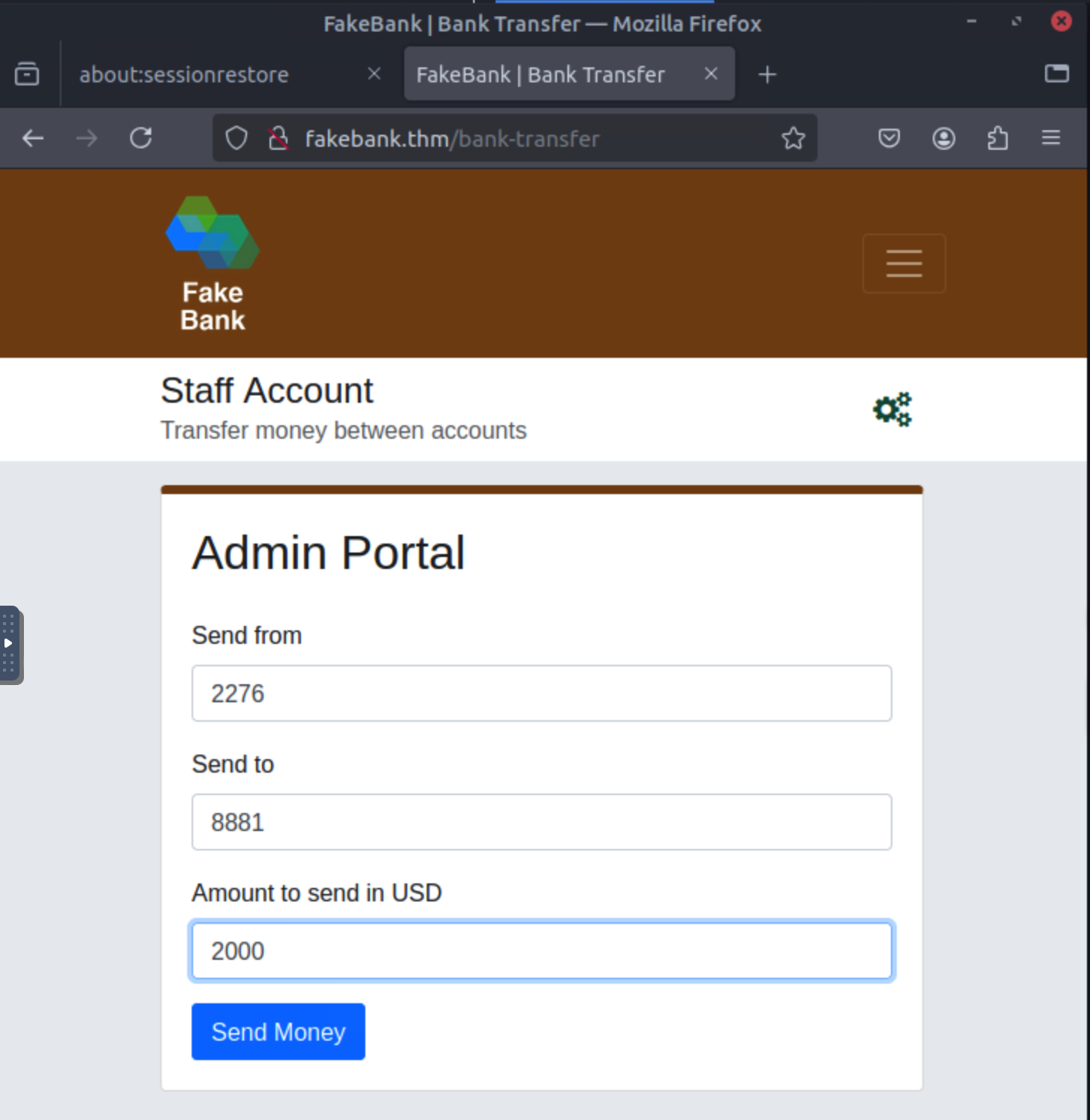

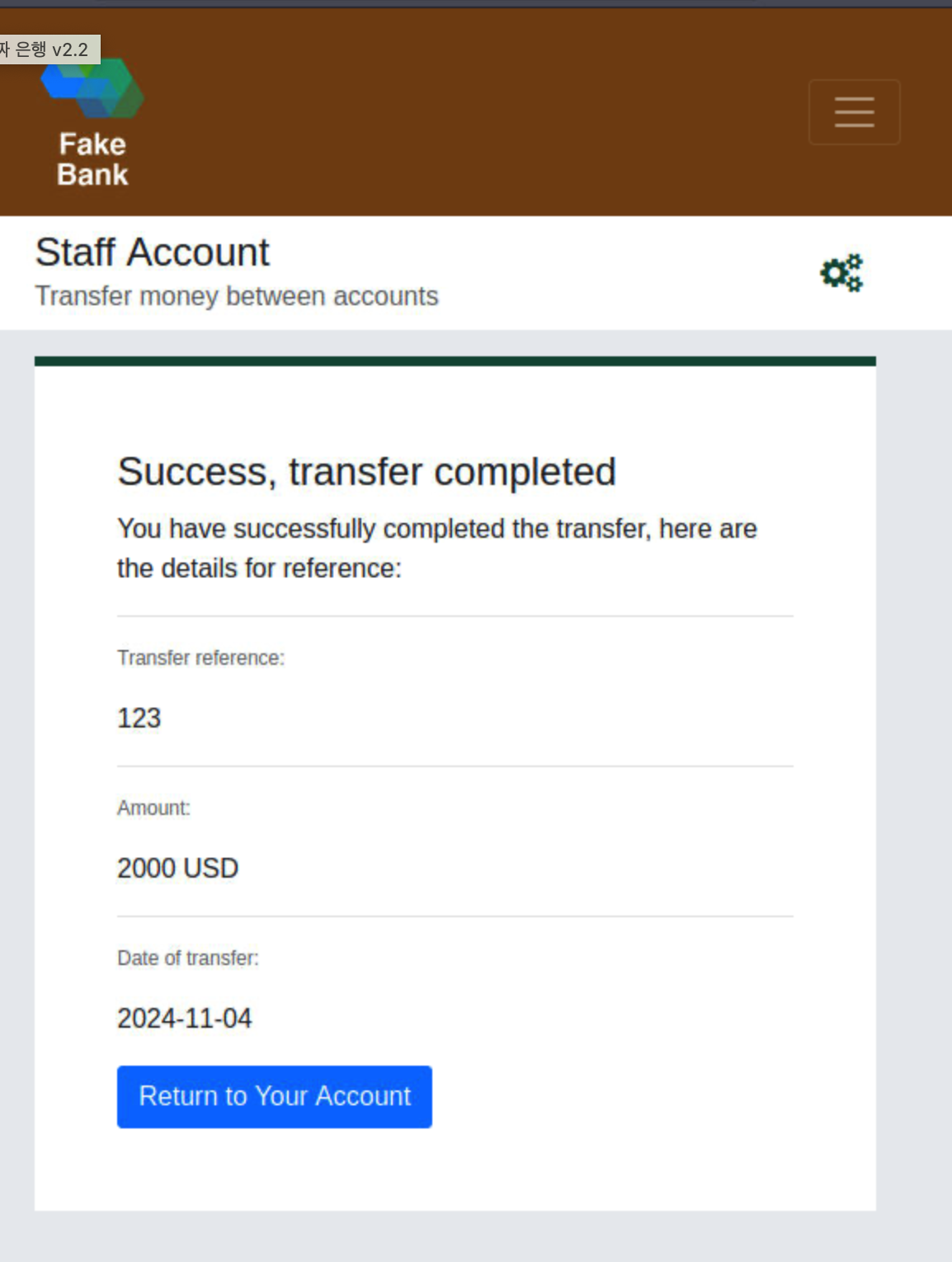

관리자 페이지에서 2276 계좌에서 자신의 계좌(8881)로 2000달러를 송금합니다.

계좌 잔액이 2000달러가 증가했습니다.

3. 결론

이번 문제의 핵심은 gobuster를 이용해 디렉토리 경로를 찾고 관리자 또는 특정 페이지에 접근하는 것입니다.

제가 만약 시스템 관리자였다면, 다음과 같이 대응 했을 것 같습니다.

(1) 관리자 페이지 접근 제한

- IP기잔 접근 제어

- VPN 사용

(2) URL 숨기기 및 난독화

- 관리자 페이지 URL을 예측하기 어렵게 변경하고, 기본 URL(예 : /admin, /manage) 대신 복잡한 URL을 사용합니다.

(3) 강력한 인증 절차

- 2단계 인증(2FA)

- 복잡한 비밀번호 요구

(4) 웹 애플리케이션 방화벽(WAF) 적용

- AWS WAF나 ModSecurity와 같은 오픈 소스 및 상용 WAF를 활용합니다.

(5) 로그 모니터링 및 경고 시스템 설정

- 로그 모니터링을 통해 비정상적인 접근 시도가 있는지 확인하고, 공격을 받으면 관리자에게 알림을 보냅니다.